- •1.1Общие типы сетевых атак Прослушивание

- •Изменение данных

- •Подмена идентификации (подмена ip-адреса)

- •Атаки на пароли

- •Атаки на службу

- •Атаки «третьего»

- •Атаки с подбором ключа

- •Атаки с использованием средств прослушивания

- •Атаки на уровне приложений

- •3. Использование протокола ipSec (Internet Protocol Security)

- •3.1 Основные сведения о политике безопасности ipSec

- •3.2 Типы протокола ipSec и компоненты ipSec

- •3.3 Работы ipSec

- •4. Виртуальные частные сети и ipSec

- •L2tp и ipSec

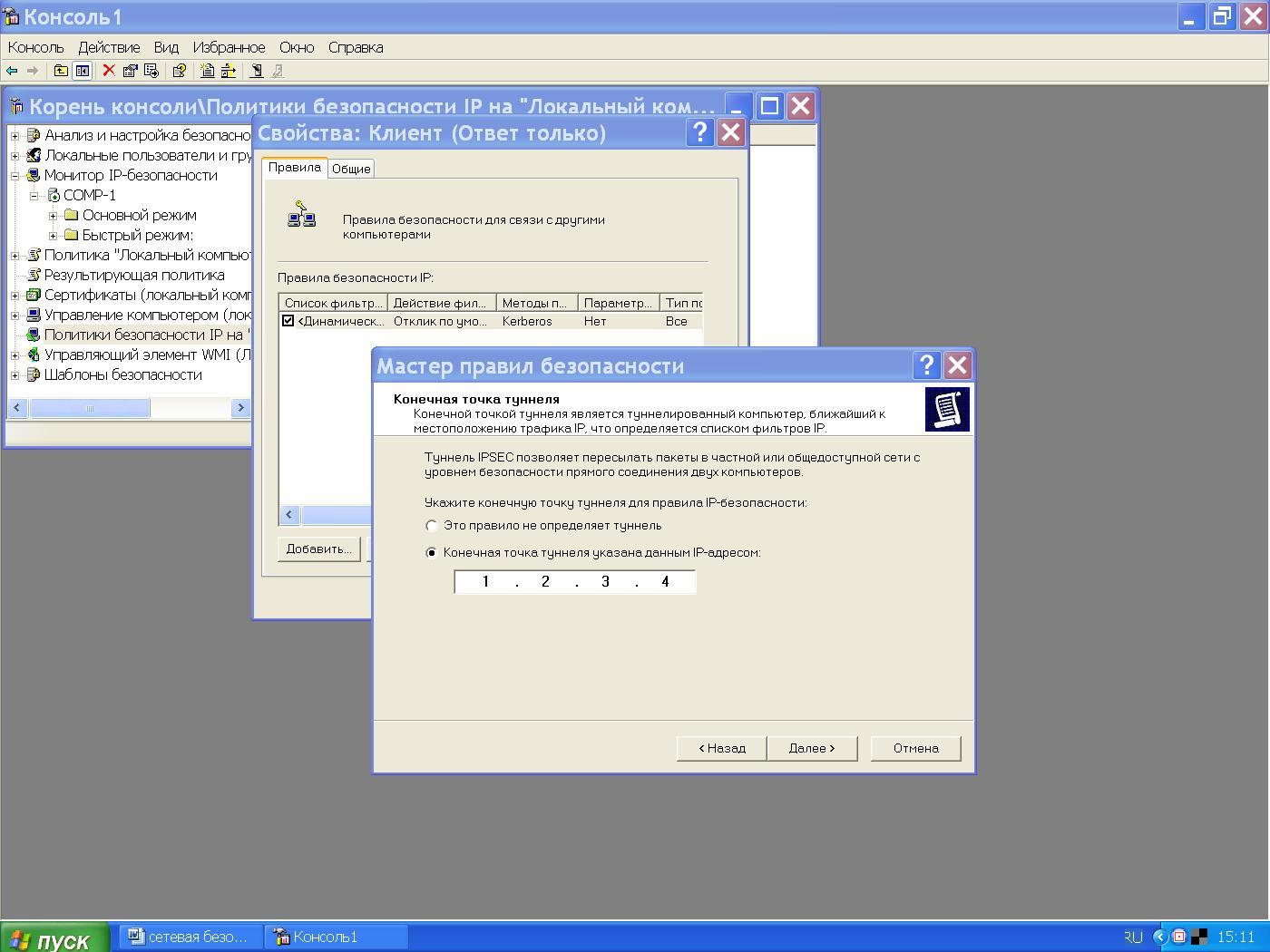

- •Туннелирование ipSec

- •4.1 Описание политики ipSec

- •4.2 Общие параметры политики ipSec

- •4.3 Параметры обмена ключами

- •Время жизни ключа

- •4.4 Методы обмена ключами

- •Группы Диффи-Хелмана

- •4.5 Правила

- •Правило отклика по умолчанию

- •5. Советы и рекомендации

- •6. Наблюдение за действиями политики ipSec

Правило отклика по умолчанию

Правило отклика по умолчанию, которое возможно использовать для всех политик, использует список фильтров IP <Динамический> и действие фильтра Отклик по умолчанию, когда список правил просматривается в оснастке «Политики безопасности IP». Правило отклика по умолчанию невозможно удалить, но можно отключить. Это правило активизируется для всех политик по умолчанию, и пользователь имеет возможность включить его при создании новых политик IPSec с помощью мастера политики безопасности IP.

Правило отклика по умолчанию обеспечивает ответ компьютера на запросы безопасного соединения. Если в активной политике не определено правило для компьютера, запрашивающего безопасное соединение, применяется правило отклика по умолчанию и выполняется согласование безопасности. Например, когда выполняется безопасное соединение компьютера A с компьютером B и компьютер B не имеет фильтра входящего трафика, определенного для компьютера A, применяется правило отклика по умолчанию.

Для правила отклика по умолчанию могут быть заданы методы проверки подлинности и тип подключения. Список фильтров <Динамический> указывает на то, что список фильтров не настраивается, а фильтры создаются автоматически на основе полученных пакетов согласования IKE. Действие фильтра Отклик по умолчанию указывает, что действие фильтра (разрешить, блокировать или согласовать безопасность) невозможно задать в конфигурации. Однако можно задать следующее.

Методы безопасности и их приоритеты на вкладке Методы безопасности в окне свойств правила отклика по умолчанию в оснастке «Политики безопасности IP».

Методы проверки подлинности и их приоритеты на вкладке Методы проверки подлинности в окне свойств правила отклика по умолчанию в оснастке «Политики безопасности IP». Метод проверки подлинности по умолчанию в правиле отклика по умолчанию для новых политик IPSec задается в мастере политики безопасности IP.

4.6 Установка оснастки «Управление политикой безопасности IP»

Нажмите кнопку Пуск и выберите команду Выполнить.

В поле Открыть введите mmc и нажмите кнопку ОК.

В меню Консоль выберите команду Добавить или удалить оснастку.

Нажмите кнопку Добавить, а затем дважды щелкните Управление политикой безопасности IP.

Следуйте инструкциям, появляющимся на экране.

5. Советы и рекомендации

Оснастка «Политики безопасности IP» значительно упрощает внедрение IPSec. Ниже приведены советы и рекомендации по использованию ее преимуществ и избежанию проблем при внедрении.

Определите тип сведений, пересылаемых по сети. Это уязвимые финансовые данные, сведения о правах собственности или электронная почта? Специфика работы некоторых отделов может требовать более высокого уровня безопасности, чем в остальной части организации. Учтите следующие факторы.

Что требуется защитить?

Трафик между некоторыми компьютерами или между всеми компьютерами; только определенные протоколы или порты?

Какой метод безопасности следует использовать?

Следует ли обеспечить только целостность трафика или также его конфиденциальность, и насколько надежно?

Для каких подключений нужно обеспечивать безопасность?

Только для удаленных или для локальной сети тоже?

Кто будет управлять политикой?

Администраторы домена, серверов или локальных компьютеров?

Будет ли шифрование работать на всех нужных компьютерах?

Будут ли данные доступны для компьютеров с надежной криптографией (по алгоритму 3DES) и для компьютеров со стандартной криптографией (DES)?

Определите места хранения сведений, способ их пересылки по сети и компьютеры, с которых будет выполняться доступ к этим сведениям. Это позволит получить информацию о скорости, емкости и использовании сети до внедрения IPSec, что полезно для оптимизации быстродействия.

Оцените уязвимость сети для различных типов атак по сети. Дополнительные сведения см. в разделе Вопросы безопасности протокола IP.

Разработайте и задокументируйте план безопасности сети организации. Учтите следующее:

общую модель безопасности Windows 2000, включая модель Active Directory, а также порядок применения безопасности к объектам групповой политики. Дополнительные сведения см. в разделе Общие сведения об Active Directory;

требуемые сценарии связи, включая интрасеть, удаленный доступ, внешний доступ для деловых партнеров и связь между сайтами (маршрутизатор-маршрутизатор);

уровень безопасности, необходимый для каждого сценария. Например, можно решить, что конфиденциальность необходима только для связей через Интернет.

Разработайте, создайте и проверьте политики IPSec для каждого сценария. Это позволяет выявить и улучшить необходимые политики и структуры политик. При проверке сценариев использования используйте реальные объемы работ и приложения, чтобы получить достоверные данные. При начальных проверках можно просматривать содержимое пакетов с помощью сетевого монитора или средств прослушивания сети, используя метод безопасности Только обеспечение целостности или настроенный метод безопасности с протоколом AH, поскольку использование параметра Шифрование и обеспечение целостности или протокола ESP с шифрованием предотвращает просмотр пакетов.