- •1.1Общие типы сетевых атак Прослушивание

- •Изменение данных

- •Подмена идентификации (подмена ip-адреса)

- •Атаки на пароли

- •Атаки на службу

- •Атаки «третьего»

- •Атаки с подбором ключа

- •Атаки с использованием средств прослушивания

- •Атаки на уровне приложений

- •3. Использование протокола ipSec (Internet Protocol Security)

- •3.1 Основные сведения о политике безопасности ipSec

- •3.2 Типы протокола ipSec и компоненты ipSec

- •3.3 Работы ipSec

- •4. Виртуальные частные сети и ipSec

- •L2tp и ipSec

- •Туннелирование ipSec

- •4.1 Описание политики ipSec

- •4.2 Общие параметры политики ipSec

- •4.3 Параметры обмена ключами

- •Время жизни ключа

- •4.4 Методы обмена ключами

- •Группы Диффи-Хелмана

- •4.5 Правила

- •Правило отклика по умолчанию

- •5. Советы и рекомендации

- •6. Наблюдение за действиями политики ipSec

Атаки «третьего»

Как видно из названия, атаки «третьего» подразумевают вклинивание злоумышленника между двумя сторонами соединения и активное наблюдение, перехват или управление обменом данными без ведома отправителя и получателя. Например, злоумышленник может согласовать ключи шифрования с обеими сторонами соединения. Затем каждая из сторон отправляет зашифрованные данные злоумышленнику, который может расшифровать эти данные. При обмене данными на низких сетевых уровнях компьютеры могут оказаться не в состоянии определить, с какими именно компьютерами ведется обмен данными.

Атаки с подбором ключа

Ключ представляет собой секретный код или число, необходимое для шифрования, расшифровки или проверки защищенных данных. Определить ключ злоумышленникам сложно, для этого процесса требуются значительные ресурсы, тем не менее это возможно. Определенный злоумышленником ключ называется подобранным ключом.

Злоумышленник использует подобранный ключ для получения доступа к защищенному соединению без ведома отправляющей или принимающей стороны. С помощью подобранного ключа злоумышленник может расшифровывать или изменять данные. Кроме того, злоумышленник может использовать подобранный ключ для вычисления других ключей, которые могут открывать доступ к другим защищенным соединениям.

Атаки с использованием средств прослушивания

Средство прослушивания представляет собой приложение или устройство, способное считывать, отслеживать и записывать обмены данными по сети и пакеты. Если пакеты не зашифрованы, средство прослушивания дает полное представление данных, находящихся внутри пакета. Даже инкапсулированные (туннельные) пакеты могут быть открыты и прочитаны, если они не зашифрованы.

С помощью средств прослушивания злоумышленник может выполнять следующие задачи:

анализировать сеть и получать доступ к сведениям, что может вызывать сбои в работе сети или повредить ее;

перехватывать конфиденциальные сообщения.

Атаки на уровне приложений

Атаки на уровне приложений нацелены на серверы приложений, вызывая сбой в работе операционной системы или приложений сервера. Это приводит к получению злоумышленником возможности обходить обычные средства управления доступом. Злоумышленник использует это преимущество, получая управление приложением, системой или сетью, и может выполнять любые из следующих действий:

читать, добавлять, удалять или изменять данные или операционную систему;

внедрить вирус, использующий компьютеры и программное обеспечение для копирования вирусов по всей сети;

внедрить прослушивающую программу для анализа сети и получения сведений, которые могут быть использованы для вывода сети из строя;

принудительно завершать работу приложений или операционных систем;

отключать другие средства безопасности для проведения атак в будущем.

2. Виртуальные частные сети(VPN)

В VPN с помощью методики туннелирования пакеты данных транслируются через общедоступную сеть как по обычному двухточечному соединению.

По своей сути VPN обладает многими свойствами выделенной линии, однако развертывается она в пределах общедоступной сети, например Между каждой парой «отправитель–получатель данных» устанавливается туннель

– безопасное логическое соединение, позволяющее инкапсулировать данные одного протокола в пакеты другого. Очень важным свойством туннелей является возможность дифференциации различных типов трафика и назначения им необходимых приоритетов обслуживания.

VPN-подключение можно создать двумя способами: удаленным подключением к поставщику услуг Интернета или прямым подключением к Интернету, как показано в следующих примерах.

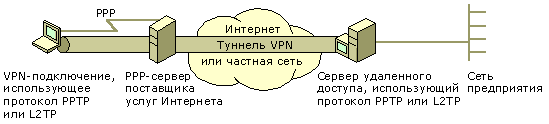

В первом примере сначала выполняется вызов поставщика услуг Интернета. После того как подключение будет установлено, выполняется вызов сервера удаленного доступа, в результате чего создается туннель PPTP или L2TP. После проверки подлинности пользователь может обращаться в корпоративную сеть, как показано на рисунке.

![]()

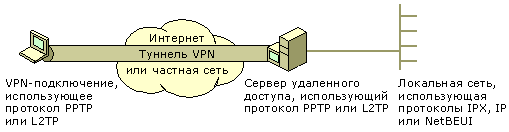

Во втором примере пользователь, уже подключенный к Интернету, использует подключение VPN для связи с сервером удаленного доступа. Это может быть пользователь, компьютер которого подключен к локальной сети, пользователь кабельного модема или абонент службы, подобной ADSL, которая устанавливает IP-соединение сразу после включения пользовательского компьютера. Драйвер PPTP или L2TP создает туннель в Интернете и подключается к серверу удаленного доступа, поддерживающему PPTP или L2TP. После проверки подлинности пользователь получает доступ к корпоративной сети с теми же возможностями, что и в предыдущем примере.

![]()

Основными компонентами туннеля являются:

- инициатор;

- маршрутизируемая сеть;

- туннельный коммутатор;

- один или несколько туннельных терминаторов.

Инициировать и разрывать туннель могут самые различные сетевые устройства и программное обеспечение. Например, туннель может быть инициирован ноутбуком мобильного пользователя, оборудованным модемом и соответствующим программным обеспечением для установления соединений удаленного доступа. В качестве инициатора может выступить также маршрутизатор локальной сети, наделенный соответствующими функциональными возможностями. Туннель обычно завершается коммутатором локальной сети или шлюзом провайдера услуг.

Туннелирование позволяет организовать передачу пакетов одного протокола в логической среде, использующей другой протокол. В результате появляется возможность решить проблемы взаимодействия нескольких

разнотипных сетей, начиная с необходимости обеспечения целостности и конфиденциальности передаваемых данных и заканчивая преодолением несоответствий внешних протоколов или схем адресации.

Существующая сетевая инфраструктура может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения. Как правило, непосредственное соединение между удаленным пользователем и оконечным устройством туннеля устанавливается по протоколу PPP.

Наиболее распространенный метод создания туннелей VPN – инкапсуляция сетевых протоколов (IP, IPX, AppleTalk и т. д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования . Обычно в качестве последнего выступает IP или (гораздо реже) ATM и Frame Relay. Такой подход называется туннелированием второго уровня, поскольку «пассажиром» здесь является протокол именно второго уровня.

Альтернативный подход – инкапсуляция пакетов сетевого протокола непосредственно в протокол туннелирования (например, VTP) называется

туннелированием третьего уровня.

Независимо от того, какие протоколы используются или какие цели преследуются при организации туннеля, основная методика остается практически неизменной. Обычно один протокол используется для установления

соединения с удаленным узлом, а другой – для инкапсуляции данных и служебной информации с целью передачи через туннель.

На все компьютеры, имеющие выход в Интернет, устанавливается средство, реализующее VPN (VPN-агент).VPN-агенты автоматически шифруют всю исходящую информацию (и соответственно расшифровывают всю входящую). Они также следят за ее целостностью с помощью ЭЦП или имитоприставок (криптографическая контрольная сумма, рассчитанная с использованием ключа шифрования).

Поскольку информация, циркулирующая в Интернете, представляет собой множество пакетов протокола IP, VPN-агенты работают именно с ними.

Перед отправкой IP-пакета VPN-агент действует следующим образом:

Из нескольких поддерживаемых им алгоритмов шифрования и ЭЦП по IP-адресу получателя выбирает нужный для защиты данного пакета, а также ключи. Если же в его настройках такого получателя нет, то информация не отправляется.

Определяет и добавляет в пакет ЭЦП отправителя или имитоприставку.

Шифрует пакет (целиком, включая заголовок).

Проводит инкапсуляцию, т. е. формирует новый заголовок, где указывается адрес вовсе не получателя, а его VPN-агента. Эта полезная дополнительная функция позволяет представить обмен между двумя сетями как обмен всего-навсего между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для темных целей злоумышленника информация, например внутренние IP-адреса, ему уже недоступна.

При получении IP-пакета выполняются обратные действия:

1. Заголовок содержит сведения о VPN-агенте отправителя. Если таковой не входит в список разрешенных в настройках, то информация просто отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком.

2. Согласно настройкам выбираются алгоритмы шифрования и ЭЦП, а также необходимые криптографические ключи.

3. Пакет расшифровывается, затем проверяется его целостность. Если ЭЦП неверна, то он выбрасывается.

4. И, наконец, пакет в его исходном виде отправляется настоящему адресатся по внутренней сети.

Все операции выполняются автоматически. VPN-агент может находиться непосредственно на защищаемом ПК, что полезно для мобильных пользователей, подключающихся к Интернет. В этом случае он обезопасит обмен данными только того компьютера, на котором установлен.

Возможно совмещение VPN-агента с маршрутизатором (в этом случае его называют криптографическим) IP-пакетов.

При практическом применении можно выделить четыре основных варианта построения сети VPN:

- вариант «Intrenet VPN», который позволяет объединить в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи.

- вариант «Client/Server VPN», который обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером.

- вариант «Extranet VPN» предназначен для тех сетей, куда подключаются так называемые пользователи со стороны, уровень доверия к которым намного ниже, чем к своим сотрудникам.

- вариант «Remote Access VPN», позволяющий реализовать защищенное взаимодействие между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через notebook (мобильный пользователь). Данный вариант отличается тем, что удаленный пользователь, как правило, не имеет «статического» адреса и подключается к защищаемому ресурсу не через выделенное устройство VPN, а напрямую с собственного компьютера, где и устанавливается программное обеспечение, реализующее функции VPN.