- •Минобрнауки россии

- •Практическое задание №1

- •Практическое задание №2

- •Практическое задание №3

- •Практическое задание №4

- •1. Межсетевые экраны с пакетной фильтрацией

- •2. Межсетевые экраны с технологией Stateful Inspection

- •3. Прокси–серверы (шлюзы уровня приложений)

- •4. Межсетевые экраны с фильтрацией на уровне приложений

- •Практическое задание №4

- •Практическое задание №5

- •Практическое задание №6

- •Практическое задание №7

- •Практическое задание №8

- •Практическое задание №9

- •Контрольные вопросы:

- •Тестовые задания:

4. Межсетевые экраны с фильтрацией на уровне приложений

Межсетевые экраны с фильтрацией на уровне приложений (Application layer firewalls) работают на Уровне приложений (Application layer) OSI-модели и полностью анализируют содержимое пакетов. Эти межсетевые экраны наиболее «интеллектуальны» и могут анализировать различные протоколы уровня приложений (FTP, HTTP, SMTP, DNS).

Современные коммерческие межсетевые экраны – сложные продукты, часто совмещающие функции NAT-устройства, прокси – сервера и межсетевого экрана с фильтрацией на уровне приложений.

Защита периметра в сетях Microsoft

Для защиты сетевого периметра можно использовать брандмауэр, входящий в состав Windows Server 2008. На сегодняшний день многие обеспечивают безопасность своей сети благодаря подходу «мощная внешняя оболочка». Это означает, что создаётся мощная защита по периметру сети с брандмауэрами и системами IPS. Однако если злоумышленник сможет проникнуть внутрь периметра и получить доступ к внутренней сети, то останется лишь аутентификация Windows, чтобы остановить его от получения доступа к ценному имуществу компании – к информации.

Это происходит из-за того, что большинство специалистов по безопасности не защищают свои сервера с помощью локальных брандмауэров.

В операционной системе Windows Server 2008 локальный брандмауэр уже встроен и установлен, а также обладает большим количеством возможностей, его легче настраивать.

Новый брандмауэр, встроенный в операционную систему Windows Server 2008, является расширенным, компания Microsoft теперь называет его «Windows Firewall with Advanced Security» или брандмауэр с расширенной безопасностью (WFAS).

Новые возможности брандмауэра:

Новый графический интерфейс (GUI) – дополнение к MMC, которое теперь можно использовать для настройки брандмауэра.

Двунаправленность (Bi-directional) – позволяет отфильтровывать как входящий, так и исходящий трафик.

Улучшена работа с IPSEC – теперь правила брандмауэра и настройки шифрования IPSec интегрированы в одном интерфейсе.

Настройка дополнительных правил – можно создавать правила для брандмауэра (исключения) для службы учётных записей Windows Active Directory (AD), групп, IP адресов, номеров протоколов, портов TCP/UDP, трафика ICMP, IPv6 и интерфейсов на сервере Windows Server.

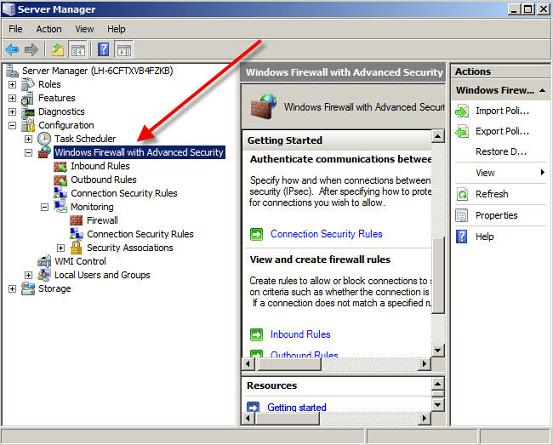

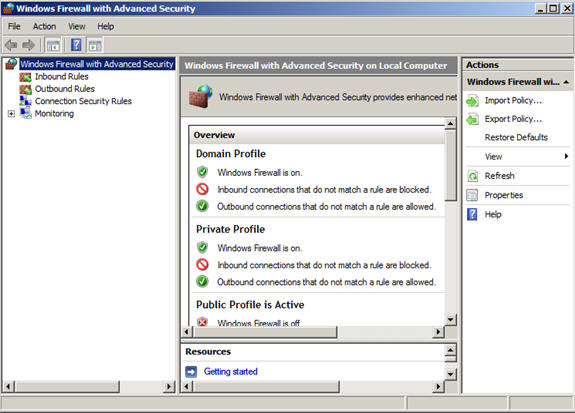

Брандмауэр Windows Firewall Advanced Security (WFAS) большинство администраторов настраивают из менеджера Windows Server Manager или MMC с единственной консолью WFAS.

Рисунок 1 – Менеджер Windows 2008 Server Manager

Рисунок 2 – Брандмауэр Windows 2008 Firewall с единственной консолью Advanced Security MMC

Брандмауэр Windows. Сетевая безопасность

Большинство современных компьютеров подключено к сети, поэтому многие вредоносные программы используют сеть, как канал своего проникновения. Программы, использующие для такого проникновения на компьютер пользователя ошибки в прикладном программном обеспечении называются сетевыми червями. Для того чтобы понять, как работают сетевые черви, нам потребуются несколько понимание нескольких концепций стека протоколов TCP/IP.

Основные понятия сетевой безопасности

Сеть является средой пересылки данных, в любой пересылке должны быть указаны адресаты. Поэтому, на различных уровнях стека TCP/IP возникает необходимость адресации. Так на уровне автономной сетевой системы или локальной сети используется адресация узлов сети по MAC–адресам, на уровне глобальной сети масштаба Интернет каждая машина имеет свой уникальный IP адрес, состоящий из 4 байтов (для IPv4). Таким образом, компьютер, непосредственно подключенный к сети можно идентифицировать по его IP адресу. Однако в современных телекоммуникационных средах мало определить компьютер, на одном компьютере (хосте) могут работать несколько сетевых программ.

Например, это может быть служба электронной почты, веб–сервер и сервер сетевого радиовещания. Одного IP адреса недостаточно для того чтобы адресовать данные конкретной сетевой программе. Для того чтобы адресовать сетевые службы, работающие на одном компьютере с некоторым IP адресом в рамках транспортного уровня стека TCP/IP было введено понятие портов.

Сетевой порт – параметр протоколов TCP и UDP, определяющий назначение пакетов данных в формате IP, передаваемых на хост по сети. Это условное число от 0 до 65535, позволяющие различным программам, выполняемым на одном хосте, получать данные независимо друг от друга (предоставляют так называемые сетевые сервисы). Каждая программа обрабатывает данные, поступающие на определённый порт (иногда говорят, что программа «слушает» этот номер порта).

Обычно за некоторыми распространёнными сетевыми протоколами принимают данные по протоколу HTTP на TCP-порт 80), хотя в большинстве случаев программа может использовать любой порт.

Порты TCP не пересекаются с портами UDP. То есть, порт 1234 протокола TCP не будет мешать обмену по UDP через порт 1234. Ряд номеров портов стандартизован. В большинстве операционных систем прослушивание портов с номерами 0-1023 (почти все из которых зарегистрированы) требует особых привилегий. Каждый из остальных портов может быть захвачен первым запросившим его процессом. Однако, зарегистрировано номеров намного больше, чем 1023.

Приведём несколько примеров номеров портов и закрепленных за ними сетевых служб:

21 TCP – telnet, удалённая командная строка (shell);

20, 21 TCP – FTP, сетевой файловый сервер;

22 TCP – SSH, шифрованная удалённая командная строка (shell);

25 TCP – SMTP, отправка электронной почты;

53 UDP – DNS, служба доменных имён;

80 TCP – HTTP, веб-сервер;

110 TCP – POP3, получение электронной почты.

Как уже говорилось, сетевые черви используют ошибки в сетевых службах для проникновения в компьютер, на котором уязвимая служба запущена. В общих чертах, это происходит следующим образом.

Программист, разрабатывающий сетевую службу не застрахован от ошибок, и поэтому не на все запросы, приходящие из сети служба отвечает как запланировано. Сформировав специальным образом пакет данных для сетевой службы можно привести её к краху, а вместо сетевой службы заставить выполниться код сетевого вируса–червя. Действуя по такому сценарию и эксплуатируя одну из ошибок в сетевой службе вредоносный код может, в лучшем случае, привести службу или всю систему в нерабочее состояние, а в худшем, получит полный контроль над уязвимой системой.

Так как сетевых программ на компьютере много, то проблема защиты их от сетевых червей весьма актуальна.

Обновления, выпускаемые производителем той или иной сетевой службы, как правило, содержат исправления выявленных ошибок, что снижает риск удачной сетевой атаки, однако не все программы можно вовремя обновить. Для того, чтобы реализовать такую возможность на транспортном уровне стека TCP/IP, предусмотрена возможность запрета передачи, как входящих, так и исходящих данных (трафика) на определённый номер порта.

Программа, позволяющая управлять доступом в сеть, как на уровне сетевых портов, так и на уровне конкретных приложений называются брандмауэрами на английском – firewall, огненная стена, защищающая компьютер пользователя от сетевых атак.

Системы Linux и Unix всегда имеют в своем составе несколько программ брандмауэров. Для Windows выпускаются неплохие коммерческие продукты – winroute, Internet Security and Acceleration Server для серверов.

Существует российская бесплатная для персонального использования разработка, доступна я на сайте www.rusroute.ru. Microsoft, начиная с Windows 2000 также включила в свою операционную систему брандмауэр, достаточно простой, но позволяющий защитить персональный компьютер.

Сетевые экраны

Первое существенное повышение безопасности веб-сервера IIS – это защита с помощью сетевого экрана. Сетевой экран, как правило, является системой, усиливающей политику контроля доступа между двумя сетями, обеспечивая защиту доверенной сети от сети без доверия с помощью контроля потока данных. Интернет всегда является сетью без доверия, однако и области внутренней сети могут требовать защиты (например, совершенно не обязательно предоставлять всем сотрудникам компании доступ к файлам счетов отдела). Сетевые экраны часто называются шлюзами, так как они представляют собой входы и выходы внутренней и внешней сети. Так как сетевой экран является точкой фильтрации данных, он усиливает политику безопасности и обеспечивает работу дополнительных служб, таких как шифрование и дешифрование проходящего через него трафика.

Многие администраторы уверены, что для защиты веб–сервера и его ресурсов достаточно одного сетевого экрана, который зачастую используется без предварительных исследований конкретного сервера. Сетевой экран эффективен при правильном использовании, лишь в этом случае он обеспечивает необходимое управление и аудит, соответствующие политике безопасности. При правильном выборе сетевого экрана намного легче использовать виртуальные частные сети (VPN) и системы выявления вторжений IDS. При выборе сетевого экрана необходимо ознакомиться с его инструкцией, чтобы понять, как он устроен и какие использует технологии.

Технологии, используемые в сетевых экранах

Для работы сетевого экрана необходимы следующие условия:

Весь исходящий и входящий трафик должен проходить через сетевой экран;

Через сетевой экран должен проходить только санкционированный трафик, определенный политикой безопасности;

Сама система должна быть непреодолима для вторжений.

Сетевые экраны подразделяются на три типа в зависимости от наличия истории соединений и поддерживаемого уровня протокола.

Сетевые экраны пакетного уровня. Анализируют входящие и исходящие пакеты на сетевом и транспортном уровнях и фильтруют их по IP–адресам источника и пункта назначения.

Сетевые экраны proxy. Устанавливают соединение с удаленным узлом со скрытием и защитой отдельных компьютеров в сети сетевым экраном, который выступает в роли этих компьютеров и выполняет все функции по дальнейшей передаче пакетов.

Сетевые экраны, осуществляющие адаптивную проверку пакетов. Функционируют на сетевом уровне, отслеживая каждое подключение, проходящее через сетевой экран, для проверки его корректности. Посредством проверки не только информации заголовка, но и содержимого пакета, вплоть до уровня приложения, сетевой экран осуществляет фильтрацию по контексту, установленному предшествующими пакетами.

Современные сетевые экраны, называемые гибридными, объединяют в себе различные методы обеспечения безопасности.

Фильтрация пакетов

Сетевые экраны выполняют различные виды фильтрации пакетов. Маршрутизатор отслеживает пакеты на уровне IP и фильтрует их при проходе между интерфейсами маршрутизатора согласно установленному набору правил. Фильтрация может осуществляться по типу протокола, IP-адресам источника и пункта назначения, а также по исходным и конечным портам. Это позволяет пропускать определенные типы сообщений, например, запросы HTTP, но задерживать другие пакеты. Фильтры пакетов не проверяют данные пакетов, не могут выполнять фильтрацию по содержимому, что означает возможность прохождения потенциально опасного трафика.

Фильтрация пакетов уязвима и к атакам с помощью фрагментированных пакетов. Пакеты не запоминаются после фильтрации, поэтому нельзя определить, была ли попытка соединения вредоносной. Как отдельная линия обороны фильтрация пакетов довольно слаба, поэтому во многих сетевых экранах используются прокси-службы для повышения контроля доступа к системе. Ещё одним преимуществом комбинирования двух методов является то, что не требуется устанавливать сложные правила фильтрации, так как фильтру пакетов необходимо пропускать только трафик, направленный на прокси, и блокировать все остальные пакеты. Более простые правила легче применять и, следовательно, проще обеспечить их правильную настройку.

Прокси–службы

Главным различием между прокси–службами и фильтрами пакетов является то, что фильтры пакетов обрабатывают отдельные пакеты, в то время как прокси–служба контролирует весь сеанс соединения с сервером, направляя или выполняя фильтрацию подключений к запрошенным службам, таким как HTTP, FTP и Telnet. Прокси–службы работают на прокси–сервере, называемом шлюзом приложений, и выступают в роли сети, т.е. являются заместителями. Все запросы на доступ к службе фиксируются на шлюзе приложений, который открывает новый сеанс связи с запрошенной службой, чтобы все пакеты отправлялись и принимались от шлюза, а не от узлов. Со стороны внешнего узла это выглядит так, будто установлено соединение с сетевым экраном, и ничего не известно об узлах, расположенных внутри сетевого экрана. Так скрывается конфигурация внутренней сети.

Шлюз приложений определяет, для какого приложения выполняется прокси–служба, и осуществляет проверку проходящих данных. Это усиливает различные правила контроля доступа для аутентификации трафика перед отправкой к внутренним узлам, а также для более эффективного ведения журнала. Существует пять основных типов шлюзов приложений: шлюз сетевого уровня, шлюз отслеживания трафика, шлюз отслеживания команд, шлюз отслеживания типа содержимого и шлюз отслеживания политики. Устройства, отслеживающие команды и типы содержимого, обеспечивают наивысший уровень контроля и защиты. Устройства, отслеживающие команды, разделяют потоки данных на отдельные команды и ответы и могут, например, различать команды FTP GET и FTP PUT. Такое прокси–устройство ведет журнал имен файлов, передаваемых через шлюз. Шлюз, отслеживающий типы приложений, расширяет перечисленные возможности посредством проверки формата содержимого, что позволяет фильтровать трафик для блокировки вредоносного кода. Такое устройство блокирует передачу через HTTP документов Word и Excel, содержащих макросы. Вам потребуется программное обеспечение прокси для каждого типа приложения, поддержку которого нужно обеспечить, причем самостоятельно указывать нужно только нестандартные типы.

Адаптивная проверка или интеллектуальная фильтрация сеанса

В то время как шлюзы приложений имеют доступ только к уровню приложения, а маршрутизаторы – только к нижним уровням, адаптивная проверка объединяет информацию, собранную со всех уровней, для обеспечения контроля сеанса, а не отдельных пакетов. С помощью детализированных данных о правилах связи для каждого протокола адаптивная проверка фиксирует сведения об отправленных исходящих пакетах и позволяет преодолеть сетевой экран только пакетам, являющимся ответными на указанные отправленные пакеты. Сетевой экран проверяет пакеты на наличие симптомов атаки (например, IP–прослушивание и др.). Любая попытка доступа во внутреннюю сеть, не являющаяся ответом на запрос сети, отклоняется. На такую фильтрацию уходит больше процессорного времени, нежели на фильтрацию пакетов, но меньший объём работы, чем для обработки приложений; не нужно создавать новое прокси каждый раз, когда требуется новая служба.

Какие элементы отслеживаются пакетными фильтрами

Для понимания принципов работы сетевых экранов необходимо иметь базовое представление о том, как данные передаются через Internet посредством TCP/IP, и как функционирует базовый сетевой экран с фильтрацией пакетов.

TCP/IP (Transmission Control Protocol/Internet Protocol) представляет набор протоколов, двумя из которых являются TCP и IP. Протоколом называется предопределённый метод связи. Каждый отдельный аспект связи или передачи данных через TCP/IP поддерживается соответствующим уровнем протокола TCP/IP. Например, сетевой уровень отвечает за способ доставки данных до пункта назначения.

При передаче через TCP/IP данные находятся в пакетах, являющимися базовыми единицами передачи информации. Пакеты содержат сами данные и информацию заголовка, состоящую из набора контрольных сумм, идентификаторов протокола, исходных и конечных адресов и информации о состоянии. Каждый уровень добавляет свою собственную информацию в заголовок пакета предыдущего уровня.

Фильтры пакетов работают на сетевом и транспортном уровнях стека протоколов TCP/IP. Каждый пакет и заголовки сетевого и транспортного уровней проверяется на следующие данные:

протокол;

исходный адрес;

конечный адрес;

исходный порт;

конечный порт;

состояние подключения.

Фильтрующее устройство сопоставляет значения этих полей с установленными правилами, после чего передает пакет дальше или отбрасывает его. Многие фильтры позволяют определять дополнительные критерии на канальном уровне, например, сетевой интерфейс, на котором должна происходить фильтрация.

Настройка сетевого экрана Windows

Брандмауэры сетевого уровня защищают сеть от атак, при которых злоумышленники отыскивают бреши в защите сети или пытаются использовать уязвимости внутренних серверов сети. Эти брандмауэры не защищают сеть от червей и вирусов, передающихся через легитимный трафик, как, например, вложенные файлы электронной почты или при скачивании файлов из сети. К сожалению, пользователи не всегда подключают свои компьютеры к Internet через защищённые брандмауэром соединения. В аэропорте, гостинице, при посещении клиента или дома – компьютер может быть подключен к небезопасной сети, вне безопасного периметра.

Персональный брандмауэр работает на более низком уровне стека протоколов, чем прикладные программы и проверяет весть входящий и исходящий трафик на компьютере, на котором он установлен.

Брандмауэр Windows обеспечивает некоторую гибкость в настройке списков контроля, но все же не обеспечивает такой полноты настроек, как многие продукты, предлагаемые независимыми разработчиками.

Брандмауэр проверяет только входящий трафик и либо разрешает, либо запрещает его. Он позволяет настроить правила, разрешающие или запрещающие входящий трафик, разрешая при этом весь исходящий трафик и допустимый запрошенный входящий трафик. Такая конфигурация позволяет блокировать значительную часть внешних атак, допуская при этом работу протоколов удалённого управления.

Большинство брандмауэров позволяет задавать правила, учитывающие такие характеристики сетевого трафика, как адрес и протокол. Персональные брандмауэры по определению располагают большей информацией о программах, генерирующих сетевой трафик, поскольку установлены на тех же системах. Брандмауэр Windows использует эту информацию, поддерживая не только ACL для параметров сетевых соединений (например, разрешить использование порта 25, SMTP), но и ACL, наложенные на программы. Например, если создать запись в ACL, позволяющую MSN Messenger подключаться к компьютеру, брандмауэр Windows пропустит любой незатребованный запрос к MSN Messenger, когда он поступит на защищённый компьютер. Брандмауэр Windows открывает порты для этого трафика, позволяя беспрепятственно работать программе MSN Messenger.

MSN (Microsoft Network) – крупный интернет – провайдер и веб – портал, а также третья по популярности (3.33 %) в мире поисковая система, созданные компанией Microsoft и открытый 24 августа 1995 года. Название «MSN» затем было распространено на сервис электронной почты Hotmail, клиент службы мгновенных сообщений MSN Messenger, а также на ряд веб–узлов, поддерживаемых Microsoft.

Access Control List или ACL – список контроля доступа, который определяет, кто или что может получать доступ к конкретному объекту, и какие именно операции разрешено или запрещено этому субъекту проводить над объектом.

SMTP (англ. Simple Mail Transfer Protocol – простой протокол передачи почты) – это сетевой протокол, предназначенный для передачи электронной почты в сетях TCP/IP.

Брандмауэр Windows позволяет настраивать трафик в зависимости от его источника. Например, можно разрешить доступ к указанному компьютеру для других компьютеров сети. Брандмауэр Windows позволяет указать в качестве значения исходящего IP-адреса любой компьютер (Any computer), локальную сеть (подсеть) (My network (subnet)), или список компьютеров и сетей (Custom list). Локальная сеть (подсеть) определяет сегмент сети, в котором установлен данный компьютер. Чтобы разрешить совместное использование файлов и принтеров, можно задать правило, разрешающее использовать отдельные порты (например, TCP 135 -139 и 445) и определить правила, базирующиеся на адресе источника (например, все компьютеры в корпоративной сети).

Параметр Custom list позволяет указать список или диапазон адресов IP и масок подсетей (например, 192.168.0.0/255.255.255.0, 192.168.0.10).

Возможность использования множественных подсетей и сетей с подсетями важно для больших организаций, использующих сложную систему подсетей в корпоративной сети.

Настройка

При установке XP SP2 происходит автоматическая установка брандмауэра Windows и включение брандмауэра для всех сетевых адаптеров. Локальная настройка брандмауэра Windows для всех сетевых адаптеров осуществляется через панель управления. Так, например, пользователь может включить или отключить брандмауэр.

Брандмауэр Windows может работать в одном из трёх режимов – включен (по умолчанию), не разрешать исключения, и выключен. В брандмауэре Windows исключениями называются списки управления доступом ACL. В состоянии «Включен» брандмауэр Windows защищает компьютер, допуская трафик, разрешённый на вкладке исключений. При установке флажка «Не разрешать исключения» брандмауэр Windows блокирует все без исключения входящие незатребованные пакеты, пропуская только затребованные данные и весь исходящий трафик.

Настройка брандмауэра Windows происходит, в первую очередь, путём указания исключений (списков ACL – access control list, дословно список управления доступом). Для локального управления исключениями необходимо запустить приложение «Брандмауэр Windows» в панели управления и перейти на вкладку исключений.

Рисунок 3 – Панель управления брандмауэра

Рисунок 4 – Настройка исключений брандмауэра

Эта вкладка позволяет указать приложения и порты, запросы для которых брандмауэр будет пропускать. В приведенном на рисунке примере входящий трафик разрешён для программ eMule, muTorrent и FreeDownloadManager, но запрещен для программ PowerDVD и EnfocusPort.

Кроме разрешения трафика конкретной программы – это называется работой брандмауэра на прикладном уровне, брандмауэр Windows позволяет разрешить работу по конкретному порту TCP или UDP. На рисунке показано разрешение для порта UDP. Добавить разрешение для программы или порта можно используя кнопки внизу окна. Брандмауэр способен добавить разрешение по запросу, т.е. при обращении программы не указанной в списке в сеть брандмауэр предложит пользователю добавить программу в список исключений.

Брандмауэр Windows управляет всеми имеющимися на компьютере сетевыми подключениями, но брандмауэр можно отключить для отдельных сетевых адаптеров на вкладке «Дополнительно». Другие настройки на этой вкладке позволяют настраивать ведение журнала и указывать правила для протокола управления ICMP (Internet Control Message Protocol), который, в частности, обеспечивают работу диагностической утилиты ping.

Рисунок 5 – Дополнительная настройка брандмауэра

Рассмотрев работу брандмауэра, хочется отметить, что это не панацея от сетевых угроз. Приведём примеры угроз, против которых брандмауэр бессилен – это, например, пришедшее по e-mail с запускаемым файлом ILoveYu.exe, который пользователь запускает. Не все порты, которые слушаются уязвимыми программами можно закрыть брандмауэром, например, служба обеспечивающая работу с файлами по сети необходима пользователю и не может быть закрыта.

На протяжении этой работы, информационная безопасность – комплексное явление. Для того чтобы обезопасить свой компьютер нужно пользоваться антивирусом, вовремя обновлять антивирус и все используемые программы, грамотно настраивать брандмауэр. Кроме того, необходимо уметь шифровать личные данные и данные представляющие коммерческую тайну.