- •3.План организации:

- •Звукопоглощающие свойства некоторых строительных конструкций

- •Звукоизоляция окон

- •Звукоизоляция обычных дверей

- •Звукоизоляция специальных дверей

- •Субъективное восприятие звука

- •Классификация ас

- •А к т классификации автоматизированной системы обработки информации

- •Акт классификации автоматизированной системы, предназначенной для обработки конфиденциальной информации

- •Аттестат соответствия

- •Требованиям по безопасности информации

- •Аттестат соответствия

- •Требованиям по безопасности информации

Классификация ас

Классификация распространяется на все действующие и проектируемые АС учреждений, организаций и предприятий, обрабатывающие конфиденциальную информацию.

Деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо в целях разработки и применения обоснованных мер по достижению требуемого уровня защиты информации.

Дифференциация подхода к выбору методов и средств защиты определяется важностью обрабатываемой информации, различием АС по своему составу, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала.

Основными этапами классификации АС являются:

разработка и анализ исходных данных;

выявление основных признаков АС, необходимых для классификации;

сравнение выявленных признаков АС с классифицируемыми;

присвоение АС соответствующего класса защиты информации от НСД.

Необходимыми исходными данными для проведения классификации конкретной АС являются:

перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности;

перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий;

матрица доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС;

режим обработки данных в АС.

Классифицируем нашу АС.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Глядя на таблицу, можем увидеть, что класс нашей АС соответствует классу защищенности 1Г.

Угрозы утечки информации по каналам побочных электромагнитных излучений и наводок

Возникновение угрозы ПДн по каналам ПЭМИН возможно за счет перехвата техническими средствами побочных (не связанных с прямым функциональным значением элементов ИСПДн) информативных электромагнитных полей и электрических сигналов, возникающих при обработке ПД техническими средствами ИСПДн.

Генерация информации, содержащей ПДн и циркулирующей в технических средствах ИСПДн в виде электрических информативных сигналов, обработка и передача указанных сигналов в электрических цепях технических средств ИСПДн сопровождается побочными электромагнитными излучениями, которые могут распространяться за пределы служебных помещений в зависимости от мощности излучений и размеров ИСПДн.

Регистрация ПЭМИН осуществляется с целью перехвата информации, циркулирующей в технических средствах, обрабатывающих ПДн (в средствах вычислительной техники, информационно-вычислительных комплексах и сетях, средствах и системах передачи, приема и обработки ПДн, в том числе в средствах и системах звукозаписи, звукоусиления, звуковоспроизведения, переговорных и телевизионных устройствах, средствах изготовления, тиражирования документов и других технических средствах обработки речевой, графической, видео- и буквенно-цифровой информации).

Для регистрации ПЭМИН используется аппаратура в составе

радиоприемных устройств и оконечных устройств восстановления информации.

Кроме этого, перехват ПЭМИН возможен с использованием электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки ПДн.

Регистрация ПЭМИН может вестись с использованием аппаратуры

следующих видов:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной возимой аппаратуры, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой – физическими лицами в непосредственной близости от ИСПДн;

автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами в непосредственной близости от ИСПДн.

Каналы утечки информации, обусловленные наводками, образуются за счет соединительных линий технических средств ИСПДн и ВТСС и посторонних проводников (в том числе цепей электропитания и заземления).

Наводки электромагнитных излучений технических средств ИСПДн возникают при излучении элементами технических средств ИСПДн информативных сигналов при наличии емкостной, индуктивной или гальванической связей соединительных линий технических средств ИСПДн, линий ВТСС и посторонних проводников. В результате на случайных антеннах (цепях ВТСС или посторонних проводниках) наводится информативный сигнал.

Прохождение информативных сигналов в цепи электропитания возможно при наличии емкостной, индуктивной или гальванической связи источника информативных сигналов в составе технических средств ИСПДн и цепей питания.

Прохождение информативных сигналов в цепи заземления обусловлено наличием емкостной, индуктивной или гальванической связи источника информативных сигналов в составе аппаратуры ТСПИ и цепей заземления.

Для съема информации с проводных линий могут использоваться:

средства съема сигналов, содержащих защищаемую информацию, с цепей технических средств ИСПДн и ВТСС, линий связи и передачи данных, выходящих за пределы служебных помещений (эквиваленты сети, токовые трансформаторы, пробники);

средства съема наведенных информативных сигналов с цепей электропитания;

средства съема наведенных информативных сигналов с шин заземления;

средства съема наведенных информативных сигналов с проводящих инженерных коммуникаций.

Для волоконно-оптической системы передачи данных угрозой утечки информации является утечка оптического излучения, содержащего защищаемую информацию, с боковой поверхности оптического волокна.

Появление новых каналов связи – сотовой связи, пейджинговых сообщений, спутниковых и беспроводных сетей передачи данных – привело к развитию специализированных систем и средств контроля и перехвата информации, ориентированных на используемые в них информационные технологии, в том числе средств:

перехвата пейджинговых сообщений и сотовой связи;

перехвата информации в каналах передачи данных вычислительных сетей.

Радиоэлектронный канал утечки

Радиоэлектронные каналы утечки информации в кабинете руководителя представляют собой простые каналы и части составных акусто-радиоэлектронных каналов утечки информации.

Ущерб информации, содержащейся в кабинете руководителя, могут нанести следующие угрозы:

подслушивание громкого разговора через стену, разделяющую кабинет и коридор;

перехват побочных электромагнитных излучений радиоэлектронных средств и электрических приборов, размещенных и работающих в кабинете во время разговора;

перехват опасных сигналов, содержащих речевую информацию, распространяющихся по проводам телефонных линий связи, электропитания и заземления;

подслушивание с помощью стетоскопа речевой информации акустических сигналов, распространяющихся по трубам отопления;

подслушивание с помощью акустических закладных устройств, установленных в кабинете.

Определение границ ближней и дальней зоны при измерениях ПЭМИ

|

Устройство - Канал обмена. |

Тактовая частота |

Разрядность, число параллельных линий передачи |

Мощность ПЭМИ |

|

Блок питания |

50 Гц и гармоники 80-150КГц |

1 до 30 |

250-500 Вт 2-50 Вт |

|

Процессор цепи питания |

До 3,2 ГГц |

4 |

1 – 20 Вт |

|

Процессор - шина данных |

до 400 МГц |

16, 32, 64 |

10-3 - 10-2 Вт |

|

Память |

до 667 МГц |

16, 32, 64 |

до 5 Вт/Гбайт |

|

Чипсет |

до 533 МГц |

16, 32, 64 |

до 1 Вт |

|

Шина PCI |

33-66 МГц |

32, 64 |

10-3 – 10-4 Вт |

|

Шина IDE(ATA) |

66, 100, 133 МГц |

16 |

10-2 – 10-3 Вт |

|

VGA |

до 85 МГц |

5 (R, G, B, 2-синхронизация) |

10-4 – 10-5 Вт |

|

Шина AGP1, 2, 4, 8 |

66МГц |

32 |

10-2 – 10-3 Вт |

|

Шина PCI-E |

2500МГц |

1-32 |

10-4 – 10-5 Вт |

|

Порт LTP (IEEE 1384) |

5- 2000 Кбайт/сек |

8 |

10-3 Вт |

|

SATA-150, -300, -600 |

1500 МГц 3000 МГц 6000 МГц |

1+1 |

10-3 Вт |

|

Порт USB1.1-2.0 (IEEE1394) |

0,18-60 |

1+1 |

10-3 Вт |

|

COM |

До 920 Кбайт/сек |

1+1 |

до 10-3 Вт |

Рассчитываем

радус ближней и дальной зоны как, и

и

для основных устройств и каналов связи.

для основных устройств и каналов связи.

Возьмем упрощеную модель ПК для рассчета. В нее будут входить USB порты, процессор, ОЗУ, VGA карта и дисковые накопители.

r1= λ/2p; r2=3*λ;

|

Устройство, Канал связи, Интерфейс

|

Тактовая частота, МГц |

Длинна волны, м |

Ближняя зона, м |

Дальняя зона, м |

|

CPU Intel Core i5 |

3200 |

0,0937 |

0,015 |

0,2811 |

|

VGA GMA 4500 |

400 |

0,75 |

0,12 |

2,25 |

|

USB 2.0 |

480 |

0,625 |

0,1 |

1,875 |

|

PCI-E |

2 500 |

0,12 |

0,0192 |

0,36 |

|

RAM DDR3 |

1333 |

0,225 |

0,036 |

0,775 |

|

Fast Ethernet |

100 |

3 |

0,48 |

9 |

На основании рассчетов можем сделать вывод, что радиус ближней зоны r1 = 0,48м. Дальняя зона имеет границы в радиусе 9м.

Стандарт ИСО/МЭК 15408

Класс FAU. Аудит безопасности

|

|

|

2 |

|

2 | |

|

2 | |

|

2 |

|

1 | |

|

0 |

|

0 |

|

2 |

|

2 | |

|

2 |

|

2 |

|

0 |

|

1 |

|

1 |

|

2 |

|

1 |

|

1 |

|

2 |

|

1 |

|

2 |

|

2 |

|

1 |

|

1 |

|

0 | |

|

0 |

|

1 |

|

1 | |

|

0 |

|

0 |

|

2 | |

|

2 |

|

2 | |

|

1 |

|

1 |

при переполнении журнала аудита? |

1 |

|

1 | |

|

2 | |

|

1 |

Класс FCO. Связь

|

0 |

|

1 |

|

2 |

|

1 |

|

2 |

|

0 |

|

2 |

|

1 |

|

1 |

|

1 |

|

0 |

Класс FCS. Криптографическая поддержка

|

2 |

|

2 |

|

0 |

|

0 |

|

2 |

Класс FDP. Защита данных пользователя

|

2 |

|

1 |

|

0 |

разрешена ли операция управляемого субъекта на управляемом объекте управления доступом управляемых субъектов к управляемым объектам с использованием управляемых операций на них? |

0 |

|

|

|

1 |

|

1 |

|

1 |

|

2 |

|

1 |

|

1 |

|

4.4.2 FDP_ETC.1.2 Экспортируют ли ФБО данные пользователя без атрибутов безопасности, ассоциированных с данными пользователя? |

2 |

|

4.4.3 FDP_ETC.2.1 Осуществляет ли ФБО ПФБ при экспорте данных пользователя, контролируемом ПФБ, за пределы ОДФ? |

|

|

4.4.4 FDP_ETC.2.2 Экспортируют ли ФБО данные пользователя с атрибутами безопасности, ассоциированными с данными пользователя? |

0 |

|

4.4.5 FDP_ETC.2.3 Обеспечивают ли ФБО, чтобы при экспорте за пределы ОДФ атрибуты безопасности однозначно ассоциировались с экспортируемыми данными пользователя? |

1 |

|

4.4.6 FDP_ETC.2.4 Осуществляют ли ФБО дополнительные правила управления экспортом информации при экспорте данных пользователя из ОДФ? |

1 |

|

4.5.1 FDP_IFC.1.1 Осуществляют ли ФБО ПФБ управления информационными потоками для списка субъектов, информации и операций перемещения управляемой информации к управляемым субъектам и от них, на которые распространяется ПФБ? |

1 |

|

4.5.2 FDP_IFC.2.1 Осуществляет ли ФБО ПФБ управления информационными потоками для списка субъектов и информации и всех операций перемещения управляемой информации к управляемым субъектам и от них, на которые распространяется ПФБ? |

1 |

|

4.5.3 FDP_IFC.2.2 Обеспечивают ли ФБО, чтобы в пределах ОДФ на все операции перемещения управляемой информации к управляемым субъектам и от них распространялась какая-либо ПФБ управления информационными потоками? |

2 |

|

4.6.1 FDP_IFF.1.1 Осуществляет ли ФБО ПФБ управления информационными потоками, основанную на следующих типах атрибутов безопасности субъекта и информации:список субъектов и типов информации, находящихся под управлением указанной ПФБ, и для каждого из них - атрибуты безопасности? |

2 |

|

4.6.2 FDP_IFF.1.2 Разрешают ли ФБО информационный поток между управляемым субъектом и управляемой информацией посредством управляемой операции, если выполняются правила, основанные на атрибутах безопасности отношения, которые необходимо поддерживать между атрибутами безопасности субъектов и информации (для каждой операции)? |

1 |

|

4.6.3 FDP_IFF.1.3 Осуществляют ли ФБО дополнительные правила ПФБ управления информационными потоками? |

1 |

|

4.6.4 FDP_IFF.1.4 Предоставляют ли ФБО дополнительных возможностей ПФБ? |

1 |

|

4.6.5 FDP_IFF.1.5 Разрешают ли ФБО информационный поток, основываясь на правилах, основанные на атрибутах безопасности, которые явно разрешают информационные потоки? |

1 |

|

4.6.6 FDP_IFF.1.6 Запрещают ли ФБО информационный поток, основываясь на правилах, основанных на атрибутах безопасности, которые явно запрещают информационные потоки? |

1 |

|

4.6.7 FDP_IFF.2.1 Осуществляют ли ФБО ПФБ управляющие информационными потоками, основанную на списке субъектов и типов информации, находящихся под управлением указанной ПФБ, и для каждого из них – атрибуты безопасности? |

2 |

|

4.6.8 FDP_IFF.2.2 Разрешают ли ФБО информационный поток между управляемым субъектом и управляемой информацией посредством управляемой операции, если выполняются правила: -основанные на упорядоченных связях между атрибутами безопасности, -основанные на атрибутах безопасности отношения, которые необходимо поддерживать между атрибутами безопасности субъектов и информации (для каждой операции) |

2 |

|

4.6.9 FDP_IFF.2.3Осуществляют ли ФБО дополнительные правила ПФБ управляющие информационными потоками? |

1 |

|

4.6.10 FDP_IFF.2.4ФБО предоставляет список дополнительных возможностей ПФБ? |

2 |

|

4.6.11 FDP_IFF.2.5ФБО разрешает информационный поток, основываясь на правилах, основанных на атрибутах безопасности, которые явно разрешают информационные потоки? |

2 |

|

4.6.12 FDP_IFF.2.6ФБО запрещает информационный поток, основываясь на правилах, основанных на атрибутах безопасности, которые явно запрещают информационные потоки? |

1 |

|

4.6.13 FDP_IFF.2.7 Осуществляют ли ФБО следующие отношения для любых двух допустимых атрибутов безопасности управления информационными потоками: a) существует функция упорядочения, которая определяет для двух допустимых атрибутов безопасности, являются ли они равными, или один из них больше другого, или они несравнимы; b) существует такая "наименьшая верхняя грань" в совокупности атрибутов безопасности, что для любых двух допустимых атрибутов безопасности найдется такой допустимый атрибут безопасности, который больше или равен двум допустимым атрибутам безопасности; c) существует такая "наибольшая нижняя грань" в совокупности атрибутов безопасности, что для любых двух допустимых атрибутов безопасности найдется такой допустимый атрибут безопасности, который не больше этих двух допустимых атрибутов безопасности. |

0 |

|

4.6.14 FDP_IFF.3.1ФБО осуществляют ПФБ управляющее информационными потоками, чтобы ограничить интенсивность неразрешенных информационных потоков до максимальной? |

2 |

|

4.6.15 FDP_IFF.4.1ФБО осуществляют ПФБ управляющие информационными потоками, чтобы ограничить интенсивность неразрешенных информационных потоков до максимальной? |

1 |

|

4.6.16 FDP_IFF.4.2 ФБО предотвращают неразрешенные информационные потоки? |

2 |

|

4.6.17 FDP_IFF.5.1 ФБО обеспечивают, чтобы не существовало неразрешенных информационных потоков, способных нарушить ПФБ управления информационными потоками? |

1 |

|

4.6.18 FDP_IFF.6.1ФБО осуществляют ПФБ управляющие информационными потоками, чтобы отследить неразрешенные информационные потоки, когда они превышают максимальную интенсивность? |

1 |

|

4.7.1 FDP_ITC.1.1ФБО осуществляют политику ФБ управления доступом и/или политику ФБ управления информационными потоками при импорте данных пользователя, контролируемом ПФБ, из-за пределов ОДФ? |

1 |

|

4.7.2 FDP_ITC.1.2 Игнорируют ли ФБО любые атрибуты безопасности, ассоциированные с данными пользователя, при импорте из-за пределов ОДФ? |

|

|

4.7.3 FDP_ITC.1.3 Осуществляют ли ФБО дополнительные правила управления импортом при импорте данных пользователя, контролируемом ПФБ, из-за пределов ОДФ? |

2 |

|

4.7.4 FDP_ITC.2.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками при импорте данных пользователя, контролируемом ПФБ, из-за пределов ОДФ? |

2 |

|

4.7.5 FDP_ITC.2.2 Используют ли ФБО атрибуты безопасности, ассоциированные с импортируемыми данными пользователя? |

1 |

|

4.7.6 FDP_ITC.2.3 Обеспечивает ли ФБО, чтобы используемый протокол предусматривал однозначную ассоциацию между атрибутами безопасности и полученными данными пользователя? |

0 |

|

4.7.7 FDP_ITC.2.4 Обеспечивает ли ФБО, чтобы интерпретация атрибутов безопасности импортируемых данных пользователя была такой, как предусмотрено источником данных пользователя? |

1 |

|

4.7.8 FDP_ITC.2.5 Осуществляют ли ФБО дополнительные правила управления импортом при импорте данных пользователя, контролируемом ПФБ, из-за пределов ОДФ? |

2 |

|

4.8.1 FDP_ITT.1.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками, чтобы предотвращать: раскрытие, или модификацию, или недоступность данных пользователя при их передаче между физически разделенными частями ОО? |

0 |

|

4.8.2 FDP_ITT.2.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками, чтобы предотвращать: раскрытие, или модификацию, или недоступность данных пользователя при их передаче между физически разделенными частями ОО? |

1 |

|

4.8.3 FDP_ITT.2.2 Разделяют ли ФБО данные, контролируемые ПФБ, при их передаче между физически разделенными частями ОО, основываясь на значениях атрибутов безопасности, которые требуют разделения данных? |

2 |

|

4.8.4 FDP_ITT.3.1 Осуществляют ли ФБО ПФБ управления доступом и/или ПФБ управляющие информационными потоками, чтобы контролировать данные пользователя, передаваемые между физически разделенными частями ОО, на наличие ошибок целостности? |

1 |

|

4.8.5 FDP_ITT.3.2 Осуществляют ли действия ФБО при обнаружении ошибки целостности данных ФБО? |

2 |

|

4.8.6 FDP_ITT.4.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками, чтобы контролировать данные пользователя, передаваемые между физически разделенными частями ОО, на наличие ошибок целостности, основываясь на атрибутах безопасности, которые требуют разделения каналов передачи? |

1 |

|

4.8.7 FDP_ITT.4.2 При обнаружении ошибки целостности данных ФБО, производят ли ФБО какие либо действия? |

2 |

|

4.9.1 FDP_RIP.1.1 Обеспечивают ли ФБО недоступность любого предыдущего информационного содержания ресурсов при распределение ресурса, или освобождении ресурса для списка объектов? |

1 |

|

4.9.2 FDP_RIP.2.1 Обеспечивает ли ФБО недоступность любого предыдущего информационного содержания ресурсов при распределение ресурса, или освобождении ресурса для всех объектов? |

2 |

|

4.10.1 FDP_ROL.1.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками, чтобы разрешать откат списка операций на список объектов? |

0 |

|

4.10.2 FDP_ROL.2.1 Осуществляют ли ФБО ПФБ управляющие доступом и/или ПФБ управляющие информационными потоками, чтобы разрешать откат всех операций на список объектов? |

0 |

|

4.10.3 FDP_ROL.2.2 Разрешают ли ФБО откат в пределах ограниченного выполнения отката? |

1 |

|

4.11.1 FDP_SDI.1.1 Контролируют ли ФБО данные пользователя, хранимые в пределах ОДФ, на наличие ошибок целостности для всех объектов, основываясь на атрибутах данных пользователя? |

2 |

|

4.11.2 FDP_SDI.2.1 Контролируют ли ФБО данные пользователя, хранимые в пределах ОДФ, на наличие ошибок целостности для всех объектов, основываясь на атрибутах данных пользователя? |

1 |

|

4.11.3 FDP_SDI.2.2 Предпринимают ли действия ФБО при обнаружении ошибки целостности данных ФБО? |

0 |

|

4.12.1 FDP_UCT.1.1 осуществляет ли ФБО управление доступом и/или ПФБ управления информационными потоками, предоставляющую возможность отправления, получения данных пользователя способом, защищенным от несанкционированного раскрытия? |

2 |

|

4.13.1 FDP_UIT.1.1 Осуществляют ли ФБО ПФБ управления доступом и/или ПФБ управления информационными потоками, предоставляющую возможность отправления, получения данных пользователя способом, защищенным от модификации, удаления, вставки, повторения?

|

2 |

|

4.13.2 FDP_UIT.1.2 Способны ли ФБО определять после получения данных пользователя, произошли ли следующие ошибки: модификация, удаление, вставка, повторение?

|

1 |

|

4.13.3 FDP_UIT.2.1 Осуществляют ли ФБО ПФБ управления доступом и/или ПФБ управления информационными потоками, предоставляющую возможность восстановления после списка потенциально исправляемых ошибок с помощью источника - доверенного продукта ИТ?

|

1 |

Класс Отказы аутентификации (FIA_AFL)

|

5.11.1 FIA_AFL.1.1 Обнаруживают ли ФБО, когда произойдет, устанавливаемое администратором положительное целое число в пределах диапазона допустимых значений и неуспешных попыток аутентификации, относящихся к списку событий аутентификации?

|

1 |

|

5.112 FIA_AFL.1.2 Выполняют ли ФБО при достижении или превышении определенного числа неуспешных попыток аутентификации список действий?

|

0 |

|

5.11.3 FIA_ATD.1.1 Поддерживают ли ФБО для каждого пользователя список атрибутов безопасности?

|

1 |

|

5.11.4 FIA_SOS.1.1 Предоставляют ли ФБО механизм для верификации того, что секреты соответствуют определенной метрике качества?

|

0 |

|

5.11.5 FIA_SOS.2.1 Предоставляют ли ФБО механизм генерации секретов, соответствующих определенной метрике качества?

|

2 |

|

5.11.5 FIA_SOS.2.2 Способны ли ФБО использовать генерируемые ими секреты для определенного списка функций ФБО?

|

0 |

|

5.11.6 FIA_UAU.1.1 Допускают ли ФБО выполнение списка действий, выполняемых при посредничестве ФБО от имени пользователя, прежде чем пользователь аутентифицирован?

|

2 |

|

5.11.7 FIA_UAU.1.2 Требуют ли ФБО, чтобы каждый пользователь был успешно аутентифицирован до разрешения любого другого действия, выполняемого при посредничестве ФБО от имени этого пользователя.

|

0 |

|

5.11.8 Должны ли ФБО обнаруживать, предотвращать применение любым пользователем ФБО аутентификационных данных, которые были подделаны?

|

2 |

|

5.11.9 FIA_UAU.3.2 Должны ли ФБО обнаруживать, предотвращать применение любым пользователем ФБО аутентификационных данных, которые были скопированы у любого другого пользователя ФБО? |

|

|

5.11.9 FIA_UAU.4.1 предотвращают ли ФБО повторное применение аутентификационных данных, связанных с идентифицированным механизмом (механизмами) аутентификации?

|

1 |

|

5.11.10. FIA_UAU.5.1 Предоставляют ли ФБО список сочетаемых механизмов аутентификации для поддержки аутентификации пользователя?

|

0 |

|

5.11.11 FIA_UAU.5.2 Должны ли ФБО аутентифицировать любой представленный идентификатор пользователя согласно правилам, описывающим, как сочетание механизмов аутентификации обеспечивает аутентификацию?

|

1 |

|

5.11.12 FIA_UAU.6.1 Должны ли ФБО повторно аутентифицировать пользователя при списке условий, при которых требуется повторная аутентификация?

|

0 |

|

5.11.13 FIA_UAU.7.1 Должны ли ФБО предоставлять пользователю только список допустимой информации обратной связи во время выполнения аутентификации?

|

2 |

|

5.11.14 FIA_UID.1.1 Должны ли ФБО допускать список действий, выполняемых при посредничестве ФБО от имени пользователя прежде, чем он идентифицирован?

|

0 |

|

5.11.15 FIA_UID.1.2 Должны ли ФБО требовать, чтобы каждый пользователь был успешно идентифицирован до разрешения любого другого действия, выполняемого при посредничестве ФБО от имени этого пользователя?

|

1 |

|

5.11.16 FIA_USB.1.1 Должны ли ФБО ассоциировать список атрибутов безопасности пользователя с субъектами, действующими от имени этого пользователя?

|

0 |

|

5.11.17 FIA_USB.1.2 Должны ли ФБО осуществлять правила исходной ассоциации атрибутов безопасности пользователей с субъектами, действующими от имени пользователей? |

0 |

|

5.11.18 FIA_USB.1.3 Должны ли ФБО должны правила изменения атрибутов безопасности пользователей, ассоциированными с субъектами, действующими от имени пользователей?

|

1 |

Класс FMT. Управление безопасностью

|

1 |

|

1 |

|

1 |

|

1 |

|

2 |

|

2 |

|

1 |

|

2 |

|

1 |

|

2 |

|

2 |

|

1 |

|

2 |

|

2 |

|

2 |

|

1 |

|

2 |

|

1 |

Класс FPR. Приватность

|

7.1.1 FPR_ANO.1.1 Обеспечивает ли ФБО, чтобы совокупность пользователей и/или субъектов была не способна определить подлинное имя пользователя, связанного со списком субъектов и/или операций, и/или объектов? |

2 |

|

7.1.2 FPR_ANO.2.2 Предоставляет ли ФБО список услуг для списка субъектов без запроса какой-либо ссылки на подлинное имя пользователя? |

2 |

|

7.2.1 FPR_PSE.1.2 Предоставляет ли ФБО [число псевдонимов] псевдонимов подлинного имени пользователя для списка субъектов? |

2 |

|

7.2.2 FPR_PSE.1.3 Способны ли ФБО А) определять псевдоним пользователя? B) принимать псевдоним от пользователя? C) верифицировать его соответствие с метрикой псевдонимов? |

2 |

|

| |

|

1 | |

|

7.2.3 FPR_PSE.2.4 Предоставляет ли ФБО уполномоченным пользователям список доверенных субъектов и возможность определять идентификатор пользователя по представленному псевдониму только при выполнении списка условий? |

1 |

|

7.2.4 FPR_PSE.3.4 Предоставляет ли ФБО псевдоним для подлинного имени пользователя, который должен быть идентичен псевдониму, предоставленному ранее, при следующих условиях [назначение: &список условий&]? (В противном случае, предоставляемый псевдоним должен быть не связан с предоставленными ранее псевдонимами. НЕ СВЯЗАН ЛИ ОН У ВАС? ) |

2 |

|

7.3.1 FPR_UNL.1.1 Обеспечивает ли ФБО, чтобы совокупность пользователей и/или субъектов были не способна определять, что операции были инициированы одним и тем же пользователем, связаны следующим образом [назначение: список соотношений]? |

1 |

|

7.4.1 FPR_UNO.1.1 Обеспечивает ли ФБО, чтобы совокупность пользователей и/или субъектов были не способна наблюдать следующие операции [назначение: &список операций&] на объектах, выполняемых защищаемыми пользователями и/или субъектами? |

1 |

|

7.4.2 FRR_UNO.2.2 Распределяет ли ФБО информацию, связанную со скрытностью среди различных частей ОО так, чтобы во время существования информации выполнялись следующие условия: [назначение: &список условий&]? |

2 |

|

7.4.3 FPR_UNO.3.1 Предоставляют ли ФБО [назначение: &список услуг&] для субъектов без запроса каких-либо ссылок на информацию, связанную с приватностью? |

0 |

|

7.4.4 FPR_UNO.4.1 Предоставляют ли ФБО уполномоченным пользователям возможность наблюдать за использованием ресурсов и/или услуг? |

0 |

Класс FPT. Защита ФБО

|

0 |

|

1 | |

|

1 | |

|

0 | |

|

2 |

|

0 |

|

0 |

|

1 |

|

8.5.1 FPT_ITI.1.2 Предоставляет ли ФБО возможность верифицировать целостность всех данных ФБО при их передаче между ФБО и удаленным доверенным продуктом ИТ и выполнять предпринимаемые действия, если модификация обнаружена? |

1 |

|

8.5.2 FPT_ITI.2.3 Предоставляют ли ФБО возможность исправлять модификации всех данные ФБО, передаваемых между ФБО и удаленным доверенным продуктом ИТ? |

2 |

|

8.6.1 FPT_ITT.1.1 Защищают ли ФБО свои данные при их передаче между разделенными частями ОО от:

|

0 |

|

1 | |

|

8.6.2 FPT_ITT.2.2 Отделяют ли данные пользователя от данных ФБО при их передаче между разделенными частями ОО? |

1 |

|

8.6.3 FPT_ITT.3.1 Обнаруживают ли ФБО:

|

1 |

|

1 | |

|

0 | |

|

1 | |

|

2 | |

|

8.6.4 FPT_ITT.3.2 Предпринимают ли ФБО следующие действия: [назначение: &выполняемые действия] при обнаружении ошибки целостности данных? |

1 |

|

8.7.1 FPT_PHP.1.1 Обеспечивают ли ФБО однозначное обнаружение физического воздействия, которое может угрожать выполнению ФБО? |

1 |

|

8.7.2 FPT_PHP.1.2 Предоставляют ли ФБО возможность определять, произошло ли физическое воздействие на устройства или элементы, реализующие ФБО? |

2 |

|

8.7.3 FPT_PHP.2.3 Постоянно ли ФБО контролирует устройства, элементы и оповещает назначенный пользователей или ролей, что произошло физическое воздействие на устройства или элементы, реализующие ФБО, для устройств/элементов, реализующих ФБО, для которых требуется активное обнаружение? |

2 |

|

8.7.4 FPT_PHP.3.1 Противодействует ли ФБО физическому воздействию на устройства/элементы, реализующие ФБО, реагируя автоматически так, чтобы предотвращать нарушение ПБО? |

0 |

|

8.8.1 FPT_RCV.1.1 Переходит ли ФБО в режим аварийной поддержки, который предоставляет возможность возврата ОО к безопасному состоянию, после: &список сбоев/прерываний обслуживания? |

1 |

|

8.8.2 FPT_RCV.2.1 Переходит ли ФБО в режим аварийной поддержки, который предоставляет возможность возврата ОО к безопасному состоянию, если автоматическое восстановление после сбоев/прерываний обслуживания невозможно? |

1 |

|

8.8.3 FPT_RCV.2.2 Обеспечивает ли ФБО возврат ОО к безопасному состоянию с использованием автоматических процедур для сбоев/прерываний обслуживания? |

1 |

|

8.8.4 FPT_RCV.3.3 Обеспечивают ли функции из числа ФБО, предназначенные для преодоления последствий сбоя или прерывания обслуживания, восстановление безопасного начального состояния без превышения количественных мер потери данных ФБО или объектов в пределах ОДФ? |

2 |

|

8.8.5 FPT_RCV.3.4 Способны ли ФБО определять, какие объекты могут, а какие не могут быть восстановлены? |

2 |

|

8.8.6 FPT_RCV.4.1 Обеспечивают ли ФБО следующее свойство для ФБ и сценариев сбоев: “ФБ нормально заканчивает работу или, для предусмотренных сценариев сбоев, восстанавливается ее устойчивое и безопасное состояние”? |

2 |

|

8.9.1 FPT_RPL.1.1Обнаруживают ли ФБО повторное использование для списка идентифицированных сущностей? |

1 |

|

8.9.2 FPT_RPL.1.2Выполняют ли ФБО список специальных действий при обнаружении повторного использования? |

1 |

|

8.10.1 FPT_RVM.1.1 Обеспечивают ли ФБО, чтобы функции, осуществляющие ПБО, вызывались и успешно выполнялись, прежде чем разрешается выполнение любой другой функции в пределах ОДФ? |

|

|

8.11.1 FPT_SEP.1.1 Поддерживают ли ФБО домен безопасности для собственного выполнения, защищающий их от вмешательства и искажения недоверенными субъектами? |

1 |

|

8.11.2 FPT_SEP.1.2 Осуществляют ли ФБО разделение между доменами безопасности субъектов в ОДФ? |

1 |

|

8.11.3 FPT_SEP.2.1 Поддерживает ли неизолированная часть ФБО домен безопасности для собственного выполнения, защищающий их от вмешательства и искажения недоверенными субъектами? |

2 |

|

8.11.4 FPT_SEP.2.3 Поддерживают ли ФБО часть ФБО, связанных со списком ПФБ управления доступом и/или управления информационными потоками, в домене безопасности для их собственного выполнения, защищающем их от вмешательства и искажения остальной частью ФБО и субъектами, недоверенными относительно этих ПФБ? |

2 |

|

8.11.5 FPT_SEP.3.1Поддерживает ли неизолированная часть ФБО домен безопасности для собственного выполнения, защищающий их от вмешательства и искажения недоверенными субъектами? |

1 |

|

8.11.6 FPT_SEP.3.2 Осуществляют ли ФБО разделение между доменами безопасности субъектов в ОДФ? |

1 |

|

8.11.7 FPT_SEP.3.3 Поддерживают ли ФБО часть ФБО, которая осуществляет ПФБ управления доступом и/или управления информационными потоками, в домене безопасности для ее собственного выполнения, защищающем их от вмешательства и искажения остальной частью ФБО и субъектами, недоверенными относительно ПБО? |

0 |

|

8.12.1 FPT_SSP.1.1 Подтверждают ли ФБО после запроса другой части ФБО получение немодифицированных данных ФБО при передаче? |

1 |

|

8.12.2 FPT_SSP.2.1 Подтверждают ли ФБО после запроса другой части ФБО получение немодифицированных данных ФБО при передаче? |

1 |

|

8.12.3 FPT_SSP.2.2 Обеспечивают ли ФБО, чтобы соответствующие части ФБО извещались, используя подтверждения о правильном состоянии данных, передаваемых между различными частями ФБО? |

1 |

|

8.13.1 FPT_STM.1.1 Способны ли ФБО предоставлять надежные метки времени для собственного использования? |

2 |

|

8.14.1 FPT_TDC.1.1 Обеспечивают ли ФБО способность согласованно интерпретировать типы данных ФБО, совместно используемые ФБО и другим доверенным продуктом ИТ? |

2 |

|

8.14.2 FPT_TDC.1.2 Используют ли ФБО правила интерпретации, применяемых ФБО при интерпретации данных ФБО, полученных от другого доверенного продукта ИТ? |

1 |

|

8.15.1 FPT_TRC.1.1 Обеспечивают ли ФБО согласованность данных ФБО при дублировании их в различных частях ОО? |

1 |

|

8.15.2 FPT_TRC.1.2 Когда части ОО, содержащие дублируемые данные ФБО, разъединены, обеспечивают ли ФБО согласованность дублируемых данных ФБО после восстановления соединения перед обработкой любых запросов к ФБ, зависящих от согласованности дублируемых данных ФБО? |

1 |

|

8.16.1 FPT_TST.1.1 Выполняют ли ФБО пакет программ самотестирования при запуске, периодически в процессе нормального функционирования, по запросу уполномоченного пользователя, при условиях, в которых следует предусмотреть самотестирование для демонстрации правильного выполнения части ФБО, ФБО? |

2 |

|

8.16.2 FPT_TST.1.2 Предоставляют ли ФБО уполномоченным пользователям возможность верифицировать целостность данных частей ФБО, данных ФБО? |

1 |

|

8.16.3 FPT_TST.1.3 Предоставляют ли ФБО уполномоченным пользователям возможность верифицировать целостность хранимого выполняемого кода ФБО? |

1 |

Класс FRU. Использование ресурсов

|

9.1.1 FRU_FLT.1.1 Обеспечивают ли ФБО выполнение возможностей ОО, когда происходят сбои? |

1 |

|

9.1.2 FRU_FLT.2.1 Обеспечивают ли ФБО выполнение всех возможностей ОО, когда происходят сбои? |

0 |

|

9.2.1 FRU_PRS.1.1 Устанавливают ли ФБО приоритет каждому субъекту в ФБО? |

2 |

|

9.2.2 FRU_PRS.1.2 Обеспечивают ли ФБО доступ к управляемым ресурсам на основе приоритетов, назначенных субъектам? |

2 |

|

9.2.3 FRU_PRS.2.1 Устанавливают ли ФБО приоритет каждому субъекту в ФБО? |

2 |

|

9.2.4 FRU_PRS.2.2 Обеспечивают ли ФБО доступ ко всем совместно используемым ресурсам на основе приоритетов, назначенных субъектам? |

2 |

|

9.3.1 FRU_RSA.1.1 Реализовывают ли ФБО максимальные квоты управляемых ресурсов, которые отдельные пользователи, определенные группы пользователей, субъекты могут использовать одновременно, в течение определенного периода времени? |

1 |

|

9.3.2 FRU_RSA.2.1 Реализовывают ли ФБО максимальные квоты управляемых ресурсов, которые отдельные пользователи, определенные группы пользователей, субъекты могут использовать одновременно, в течение определенного периода времени? |

1 |

|

9.3.3 FRU_RSA.2.2 Обеспечивают ли ФБО выделение минимального числа каждого из управляемых ресурсов, которые являются доступными для отдельного пользователя, определенной группы пользователей, субъектов, чтобы использовать одновременно, в течение определенного периода времени? |

1 |

Класс FTA. Доступ к ОО

|

10.1.1 FTA_LSA.1.1 Ограничивают ли ФБО область атрибутов безопасности сеанса, основываясь на атрибутах? |

1 |

|

10.2.1 FTA_MCS.1.1 Ограничивают ли ФБО максимальное число параллельных сеансов, предоставляемых одному и тому же пользователю? |

1 |

|

10.2.2 FTA_MCS.1.2 Задают ли ФБО, по умолчанию, ограничение числа сеансов пользователя? |

1 |

|

10.2.3 FTA_MCS.2.1 Ограничивают ли ФБО максимальное число параллельных сеансов, предоставляемых одному и тому же пользователю, согласно правилам определения максимального числа параллельных сеансов? |

1 |

|

10.2.4 FTA_MCS.2.2 Задают ли ФБО, по умолчанию, ограничение числа сеансов пользователя? |

0 |

|

10.3.1 FTA_SSL.1.1 Блокируют ли ФБО интерактивный сеанс после интервала времени бездействия пользователя, для чего предпринимаются следующие действия: A) очистка или перезапись устройств отображения, придание их текущему содержанию нечитаемого вида; B) блокирование любых действий по доступу к данным пользователя/устройствам отображения, кроме необходимых для разблокирования сеанса |

2 |

|

0 | |

|

10.3.2 FTA_SSL.1.2 Требуют ли ФБО, чтобы до разблокирования сеанса произошли события, которые будут происходить? |

1 |

|

10.3.3 FTA_SSL.2.1 Допускают ли ФБО инициированное пользователем блокирование своего собственного интерактивного сеанса, для чего предпринимаются следующие действия: A) очистка или перезапись устройств отображения, придание их текущему содержанию нечитаемого вида; B) блокирование любых действий по доступу к данным пользователя/устройствам отображения, кроме необходимых для разблокирования сеанса |

1 |

|

0 | |

|

10.3.5 FTA_SSL.2.2 Требуют ли ФБО, чтобы до разблокирования сеанса произошли события, которые будут происходить? |

2 |

|

10.3.6 FTA_SSL.3.1 Завершают ли ФБО интерактивный сеанс после интервала времени бездействия пользователя? |

1 |

|

10.4.1 FTA_TAB.1.1 Отображают ли ФБО, перед открытием сеанса пользователя, предупреждающее сообщение о несанкционированном использовании ОО? |

2 |

|

10.5.1 FTA_TAH.1.1 Отображают ли ФБО, при успешном открытии сеанса, дату, время, метод, расположение, последнего успешного открытия сеанса от имени этого пользователя? |

1 |

|

10.5.2 FTA_TAH.1.2 Отображают ли ФБО, при успешном открытии сеанса , дату, время, метод, расположение, последней неуспешной попытки открытия сеанса и число неуспешных попыток со времени последнего успешного открытия сеанса? |

2 |

|

10.5.3 FTA_TAH.1.3 Не удаляют ли ФБО информацию об истории доступа из интерфейса пользователя без предоставления пользователю возможности просмотреть ее? |

1 |

|

10.6.1 FTA_TSE.1.1 Способны ли ФБО отказывать в открытии сеанса, основываясь на атрибутах? |

1 |

Класс FTP. Доверенный маршрут/канал

|

11.1.1 FTP_ITC.1.1 Предоставляют ли ФБО канал связи между ними и удаленным доверенным продуктом ИТ, который логически отличим от других каналов связи и обеспечивает уверенную идентификацию его конечных сторон, а также защиту данных канала от модификации или раскрытия? |

2 |

|

11.1.2 FTP_ITC.1.2 Позволяют ли ФБО, либо ФБО, либо удаленному доверенному продукту ИТ инициировать связь через доверенный канал? |

2 |

|

11.1.3 FTP_ITC.1.3 Инициируют ли ФБО связь через доверенный канал для выполнения списка функций, для которых требуется доверенный канал?. |

2 |

|

11.2.1 FTP_TRP.1.1 Предоставляют ли ФБО маршрут связи между собой и удаленным, либо локальным пользователем, который логически отличим от других маршрутов связи и обеспечивает уверенную идентификацию его начала и конца, а также защиту передаваемых данных от модификации или раскрытия? |

1 |

|

11.2.2 FTP_TRP.1.2 Позволяют ли ФБО, либо локальным пользователям, либо удаленным пользователям инициировать связь через доверенный маршрут? |

1 |

|

11.2.3 FTP_TRP.1.3 Требуют ли ФБО использования доверенного маршрута для начальной аутентификации пользователя, другие услуги, для которых требуется доверенный маршрут? |

1 |

Проведя анкетирование, мы начали вычислять оценки компонентов, семейств и классов по формулам: 1) Оценка компонента:

FAU_GEN.m=

;

;

FAU_GEN.m – оценка компонента;

FAU_GEN.m.k – оценка элемента;

K – количество элементов в компоненте.

2) Оценка семейства:

FAU_GEN=

;

;

M – количество компонентов в семействе.

3) Оценка класса:

FAU

=

;

;

FAUi– оценка семейства;

n – количество семейств в классе

В ходе проведении анкетирования, нами вычисляются значения по компонентам. Затем элементам, семействам и классам, соответственно.

|

AFL1 |

0,5 |

AFL |

1 |

FIA |

0,96 |

|

ATD1 |

2 |

ATD |

1,5 |

|

|

|

SOS1 |

1 |

SOS |

1 |

|

|

|

SOS2 |

1 |

UAU |

0,714286 |

|

|

|

UAU1 |

1,5 |

UID |

1 |

|

|

|

UAU2 |

1 |

USB |

0,75 |

|

|

|

UAU3 |

0 |

|

|

|

|

|

UAU4 |

1 |

|

|

|

|

|

UAU5 |

0,5 |

|

|

|

|

|

UAU6 |

0 |

|

|

|

|

|

UAU7 |

1 |

|

|

|

|

|

UID1 |

1 |

|

|

|

|

|

USB1 |

0,75 |

|

|

|

|

|

|

|

|

|

|

|

|

ANO1 |

2 |

ANO |

2 |

FPR |

1,378 |

|

ANO2 |

2 |

PSE |

1,5 |

|

|

|

PSE1 |

1,5 |

UNL |

2 |

|

|

|

PSE2 |

2 |

UNO |

1 |

|

|

|

PSE3 |

1 |

|

|

|

|

|

UNL1 |

2 |

|

|

|

|

|

UNO1 |

0 |

|

|

|

|

|

UNO2 |

0 |

|

|

|

|

|

UNO3 |

2 |

|

|

|

|

|

UNO4 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

ARP1 |

2 |

ARP |

2 |

FAU |

1,433 |

|

GEN1 |

1,4 |

GEN |

1,7 |

|

|

|

GEN2 |

2 |

SAA |

1,416667 |

|

|

|

SAA1 |

1,3333333 |

SAR |

1 |

|

|

|

SAA2 |

1,3333333 |

SEL |

0,5 |

|

|

|

SAA3 |

1,3333333 |

STG |

0,916667 |

|

|

|

SAA4 |

1,666667 |

|

|

|

|

|

SAR1 |

1 |

|

|

|

|

|

SAR2 |

2 |

|

|

|

|

|

SAR3 |

0 |

|

|

|

|

|

SEL1 |

0,5 |

|

|

|

|

|

STG1 |

1,3333333 |

|

|

|

|

|

STG2 |

1,3333333 |

|

|

|

|

|

STG3 |

0 |

|

|

|

|

|

STG4 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

FLT1 |

0 |

FLT |

0,5 |

FRU |

1,233 |

|

FLT2 |

1 |

PRS |

2 |

|

|

|

PRS1 |

2 |

RSA |

1 |

|

|

|

PRS2 |

2 |

|

|

|

|

|

RSA1 |

1 |

|

|

|

|

|

RSA2 |

1 |

|

|

|

|

|

AMT1 |

0,25 |

AMT |

0,25 |

FPT |

1,454 |

|

FLS1 |

1 |

FLS |

1 |

|

|

|

ITA1 |

1 |

ITA |

1 |

|

|

|

ITC1 |

1 |

ITC |

1 |

|

|

|

ITI1 |

2 |

ITI |

1,5 |

|

|

|

ITI2 |

1 |

ITT |

1,444444 |

|

|

|

ITT1 |

2 |

PHP |

0,833333 |

|

|

|

ITT2 |

1 |

RCV |

1,333333 |

|

|

|

ITT3 |

1,333333 |

RPL |

1,5 |

|

|

|

PHP1 |

0,5 |

RVM |

1 |

|

|

|

PHP2 |

1 |

SEP |

1,333333 |

|

|

|

PHP3 |

1 |

SSP |

1,25 |

|

|

|

RCV1 |

1 |

STM |

2 |

|

|

|

RCV2 |

2 |

TDC |

1,333333 |

|

|

|

RCV3 |

1 |

TRC |

0,5 |

|

|

|

RCV4 |

1 |

TST |

1 |

|

|

|

RPL1 |

1,5 |

|

|

|

|

|

RVM1 |

1 |

|

|

|

|

|

SEP1 |

1,5 |

|

|

|

|

|

SEP2 |

1,5 |

|

|

|

|

|

SEP3 |

1 |

|

|

|

|

|

SSP1 |

2 |

|

|

|

|

|

SSP2 |

0,5 |

|

|

|

|

|

STM1 |

2 |

|

|

|

|

|

TDC1 |

2 |

|

|

|

|

|

TRC1 |

0,5 |

|

|

|

|

|

TST1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

MOF1 |

1 |

MOF |

1 |

FMT |

1,274 |

|

MSA1 |

1 |

MSA |

1,166667 |

|

|

|

MSA2 |

1 |

MTD |

1,5 |

|

|

|

MSA3 |

1,5 |

REV |

1 |

|

|

|

MTD1 |

2 |

SAE |

1,5 |

|

|

|

MTD2 |

1,5 |

SMF |

2 |

|

|

|

MTD3 |

1 |

SMR |

1,5 |

|

|

|

REV1 |

1 |

|

|

|

|

|

SAE1 |

1,5 |

|

|

|

|

|

SMF1 |

2 |

|

|

|

|

|

SMR1 |

1,5 |

|

|

|

|

|

SMR2 |

2 |

|

|

|

|

|

SMR3 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

NRO1 |

1 |

NRO |

1,25 |

FCO |

1,523 |

|

NRO2 |

1,5 |

NRR |

1,746 |

|

|

|

NRR1 |

1,33 |

|

|

|

|

|

NRR2 |

2 |

|

|

|

|

|

ACC1 |

2 |

ACC |

1,5 |

FDP |

1,687 |

|

ACC2 |

1 |

ACF |

2 |

|

|

|

ACF1 |

2 |

DAU |

1,25 |

|

|

|

DAU1 |

1,5 |

ETC |

1 |

|

|

|

DAU2 |

1 |

IFC |

1,75 |

|

|

|

ETC1 |

1 |

IFF |

1,166667 |

|

|

|

ETC2 |

1 |

ITC |

1,3 |

|

|

|

IFC1 |

2 |

ITT |

1 |

|

|

|

IFC2 |

1,5 |

RIP |

1 |

|

|

|

IFF1 |

1,333333 |

ROL |

1,5 |

|

|

|

IFF2 |

1,166667 |

SDI |

1 |

|

|

|

IFF3 |

2 |

UIT |

0,5 |

|

|

|

IFF4 |

1,5 |

|

|

|

|

|

IFF5 |

0 |

|

|

|

|

|

IFF6 |

1 |

|

|

|

|

|

ITC1 |

1 |

|

|

|

|

|

ITC2 |

1,6 |

|

|

|

|

|

ITT1 |

1 |

|

|

|

|

|

ITT2 |

1 |

|

|

|

|

|

ITT3 |

0,5 |

|

|

|

|

|

ITT4 |

1,5 |

|

|

|

|

|

RIP1 |

0 |

|

|

|

|

|

RIP2 |

2 |

|

|

|

|

|

ROL1 |

2 |

|

|

|

|

|

ROL2 |

1 |

|

|

|

|

|

SDI1 |

1 |

|

|

|

|

|

SDI2 |

1 |

|

|

|

|

|

UIT1 |

0 |

|

|

|

|

|

UIT2 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

CKM1 |

2 |

CKM |

1 |

FCS |

1,5 |

|

CKM2 |

2 |

COP |

2 |

|

|

|

CKM3 |

0 |

|

|

|

|

|

CKM4 |

0 |

|

|

|

|

|

COP1 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

LSA1 |

0,5 |

LSA |

0,5 |

FTA |

0,84 |

|

MCS1 |

0 |

MCS |

0 |

|

|

|

MCS2 |

0,5 |

SSL |

1,111111 |

|

|

|

SSL1 |

1,333333 |

TAB |

2 |

|

|

|

SSL2 |

1 |

TAH |

1,333333 |

|

|

|

SSL3 |

1 |

TSE |

2 |

|

|

|

TAB1 |

2 |

|

|

|

|

|

TAH1 |

1,33333 |

|

|

|

|

|

TSE1 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

ITC1 |

2 |

ITC |

2 |

FTP |

1,5 |

|

TRP1 |

1 |

TRP |

1 |

|

|

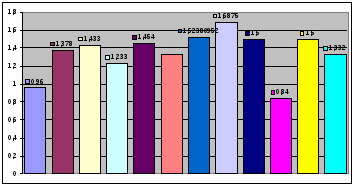

Вычислив значения классов, для наглядности представим их в виде гистограммы.

FIA FPR FAU FRU FPT FMT FCO FDP FCS FTA FTP Ср.Знач

Вывод: Настоящий стандарт содержит каталог функциональных требований безопасности, которые могут быть предъявлены к объекту оценки (ОО). Оценка, прежде всего, подтверждает, что в отношении ресурсов ОО осуществляется определенная политика безопасности ОО (ПБО). ПБО определяет правила, по которым ОО управляет доступом к своим ресурсам и, таким образом, ко всей информации и сервисам, контролируемым ОО. По результатам данного анкетирования получили, что наиболее отстающими классами от среднего значения являются:

FRU - Использование ресурсов

FIA - Идентификация и аутентификация

FTP - Доверенный маршрут/канал

FMT - Управление безопасностью

Так как каждая ПФБ имеет свою область действия, определяющую субъекты, объекты и операции, на которые распространяется ПФБ. Совокупность всех функций безопасности ОО, которые направлены на осуществление ПБО, определяется как функции безопасности объекта оценки (ФБО). ФБО объединяют функциональные возможности всех аппаратных, программных и программно-аппаратных средств ОО, на которые как непосредственно, так и косвенно возложено обеспечение безопасности. Поэтому, чтобы комплексность не имела слабых мест необходимо увеличить защиту этих 5 классов до среднего уровня.