- •4 Реестр. Средства для внесения изменений в реестр.

- •5 Структура inf-файла.

- •6.Возможности inf-файлов для установки программ.

- •7 Виртуальная память. Подкачка страниц.

- •8. Секции, проекции и проецируемые файлы.

- •9.Виртуальная память. Защита памяти в Windows nt.

- •10.Виртуальная память. Алгоритм преобразования виртуального адреса в физический

- •11.Возможные варианты установки Windows 2000 и их особенности.

- •12.Файловая система ntfs. Внутреннее устройство, преимущества, недостатки.

- •13.Процесс загрузки Windows 2000. Конфигурационный файл загрузчика.

- •14.Процесс в Windows nt. Структура объекта.

- •15.Задания в Windows 2000.

- •16.Active Directory. Характеристика технологии.

- •17.Леса в Active Directory.

- •18.Домены в Active Directory.

- •19.Типы пользователей в Active Directory.

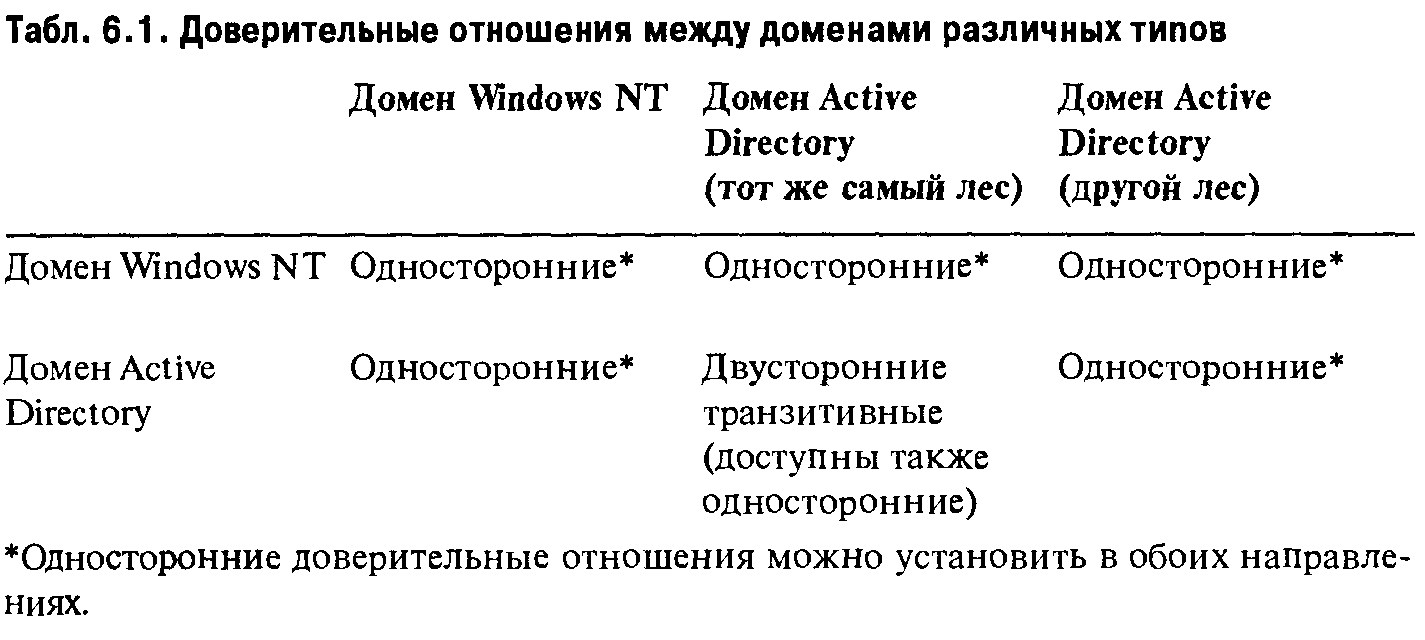

- •21 Доверительные отношения между доменами.

- •22 Механизм групповых политик в ActiveDirectory

- •23 Механизмы работы пользовательских программ с объектами исполнительной системы.

- •24 Защита объектов. Маркеры доступа.

- •25 Защита объектов. Списки контроля доступа.

21 Доверительные отношения между доменами.

Доверительные отношения - это механизм, посредством которого пользователи и ресурсы одного домена могут аутентифицироваться контроллером домена в другом домене. Например, предположим, что пользователь Susan в домене Windows NT 4 Administration (Администрирование) хочет осуществлять доступ к определенному ресурсу в домене Windows NT 4 Manufacturing (Производство). При попытке доступа к ресурсу пользователя Susan этот ресурс должен проверить, что учетная запись этого пользователя разрешает такой доступ. Если установлены такие доверительные отношения, что домен Manufacturing доверяет домену Administration, то ресурс в домене Manufacturing обратится к своему локальному резервному контроллеру домена (BDC) или главному контроллеру домена (PDC), который, в свою очередь, обратится к PDC или BDC в домене Administration и проверит, что пользователь Susan имеет допустимую учетную запись и что эта учетная запись принадлежит группе, которой разрешен доступ к данному ресурсу.

Все доверительные отношения между доменами Windows NT (а также этих додоменов с доменами более ранних версий Windows) нетранзитивны, то есть каждое доверительное отношение устанавливается в одном направлении явным образом.

Чтобы два домена имели взаимные доверительные отношения, должны быть уста-

установлены два отдельных доверительных отношения - по одному для каждого на-

направления.

22 Механизм групповых политик в ActiveDirectory

Групповая политика— этонаборправилили настроек, в соответствии с которыми производится настройка рабочей средыWindows. Групповые политики создаются вдоменеи реплицируются в рамках домена.Объектгрупповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих:контейнерагрупповой политики (Group Policy Container, GPC) ишаблонагрупповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всюинформациюопараметрахрабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемуюкомпьютернуюрабочую среду на базе ОСWindows. Политики применяются сверху вниз по иерархиикаталогаActive Directory.

По умолчанию в иерархии каталога Active Directoryсоздаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллердомена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администраторпредприятия) и Domain Administrators (Администраторы домена).

23 Механизмы работы пользовательских программ с объектами исполнительной системы.

Исполнительная система NT реализует два типа объектов: объекты исполнительной системы (executive object) и объекты ядра (kernel object). Объекты исполнительной системы представляются различными компонентами исполнительной системы NT. Они доступны программам пользовательского режима (защищенным подсистемам) посредством базовых сервисов NT и могут создаваться и использоваться как подсистемами, так и исполнительной системой NT.

Объекты ядра — это более примитивный набор объектов, реализованный ядром NT. Эти объекты невидимы коду пользовательского режима, а создаются и используются только внутри исполнительной системы NT. Объекты ядра обеспечивают фундаментальные функции, такие как возможность изменять планирование в системе, которые могут выполняться только самым низким уровнем ОС — ядром. Многие объекты исполнительной системы содержат (инкапсулируют) один или несколько объектов ядра. На данный момент мы будем иметь дело только с типами объектов, видимыми в режиме пользователя, которые перечислены в табл. 3-1 вместе с определяющими их компонентами исполнительной системы.

|

Тип объекта |

Реализующий компонент |

Что представляет собой |

|

Процесс |

Диспетчер процессов |

Один вызов программы, включая адресное пространство и ресурсы, необходимые для ее исполнения |

|

Поток |

Диспетчер процессов |

Исполняемая сущность внутри процесса |

|

Секция |

Диспетчер памяти |

Область совместно используемой памяти |

|

Файл |

Диспетчер ввода-вывода |

Образец открытого файла или устройства ввода-вывода |

|

Порт |

Механизм LPC |

Место назначения сообщений, пересылаемых между процесами |

|

Маркер доступа |

Система защиты |

Закодированный идентификатор, содержащий информацию о правах доступа зарегистрировавшегося в системе пользователя |

|

Событие |

Вспомогательные сервисы исполнительной системы |

Объявление о том, что произошло системное событие |

|

Семафор |

Тоже |

Счетчик, регулирующий число потоков, которые могут использовать некоторый ресурс |

|

Символическая свіязь |

Диспетчер объектов |

Механизм косвенной ссылки на имя объекта |

|

Параметр реестра |

Диспетчер конфигурации |

Индексный ключ для ссылки на записи в базе данных конфигурации Windows NT |