- •Введение

- •1. Цель и задачи работы

- •2. Теоретическая часть

- •2.2. Классификация угроз DSECCT

- •2.3. ГРИФ

- •При изучении методики для наглядности будем рассматривать пример расчета риска для ИС из двух ресурсов: сервера и рабочей станции (рис. 3).

- •Риск рассчитываем для связей «информация – группа пользователей».

- •Расчет рисков по угрозам конфиденциальность и целостность:

- •2.3.2 Работа с моделью информационных потоков. Рабочее поле программы состоит из нескольких окон (рис. 7):

- •Расчет рисков по угрозе ИБ:

- •2.3.4. Работа с моделью угроз и уязвимостей. Моделирование системы происходит, как и при использовании алгоритма «Анализ модели информационных потоков», но добавляются новые элементы ИС: угрозы и уязвимости.

- •2.4. КОНДОР

- •3. Описание лабораторного оборудования

- •4. Порядок выполнения работы

- •5. Контрольные вопросы

- •6. Требования к содержанию и оформлению отчета

- •7. Критерии результативности выполнения работы

- •Список литературы

2.3. ГРИФ

ГРИФ – комплексная система анализа и управления рисками ИС компании. ГРИФ дает полную картину защищенности информационных ресурсов в системе и позволяет выбрать оптимальную стратегию защиты информации компании.

Система ГРИФ:

•анализирует уровень защищенности всех ценных ресурсов компании;

•оценивает возможный ущерб, который понесет компания в результате реализации угроз ИБ;

•позволяет эффективно управлять рисками при помощи выбора контрмер, наиболее оптимальных по соотношению цена/качество.

На сегодняшний день существует две основные методики оценки рисков ИБ (рис. 2), основанные соответственно на построении:

•модели информационных потоков;

•модели угроз и уязвимостей.

Рис. 2

2.3.1. Алгоритм «Анализ модели информационных потоков».

Анализ рисков ИБ осуществляется с помощью построения модели информационной системы (ИС) организации.

Владельцу ИС требуется сначала описать архитектуру своей сети:

• все ресурсы, на которых хранится ценная информация (сервер, рабочая станция, мобильный компьютер и т.д.);

8

•сетевые группы (сегмент сети), в которых находятся физически взаимосвязанные ресурсы системы (т.е. физические связи ресурсов друг с другом);

•отделы, к которым относятся ресурсы;

•виды ценной информации (например, бухгалтерская информация, информация о продажах);

•ущерб для каждого вида информации по трем видам угроз;

•бизнес-процессы (производственные процессы), в которых обрабатывается ценная информация;

•группы пользователей, имеющих доступ к ценной информа-

ции;

•класс группы пользователей (анонимные и авторизованные ин- тернет–пользователи, менеджеры, мобильные пользователи, пользователи, осуществляющие доступ из офиса через Интернет, обычные пользователи (осуществляющие локальный и удаленный доступ к информации), системные администраторы и офицеры безопасности, топ–менеджеры);

•доступ группы пользователей к информации;

•характеристики этого доступа (вид (локальный или удаленный)

иправа доступа);

•средства защиты информации - средства защиты ресурса, на котором расположена информация и средства защиты самой информации, т.е. применяемые к конкретному виду информации, а не ко всему ресурсу;

•средства защиты рабочего (клиентского) места группы пользователей, т.е. ресурса, с которого пользователь осуществляет доступ к информации.

При изучении методики для наглядности будем рассматривать пример расчета риска для ИС из двух ресурсов: сервера и рабочей станции (рис. 3).

На сервере хранятся бухгалтерский отчет и база клиентов. На рабочей станции расположена база данных наименований товаров. К бухгалтерскому отчету на сервере имеет локальный доступ главный бухгалтер. К базе клиентов, также расположенной на сервере имеют удаленный доступ бухгалтер (с рабочей станции) и финансовый директор (через Интернет). К базе данных наименований товаров, расположенной на рабочей стации имеет локальный доступ бухгалтер.

9

Сервер (гл. бухгалтер)

Бухгалтерский отчёт

Финансовый директор

БД клиентов

БД наименований товаров

Рис. 3

РС (бухгалтер)

Рис. 3

Бухгалтер при удаленном доступе к серверу является группой обычных пользователей, а финансовый директор – группой авторизованных пользователей. Бухгалтер имеет удаленный доступ к серверу через коммутатор.

Риск оценивается отдельно по каждой связи «группа пользователей – информация» по трем основным угрозам:

•конфиденциальность;

•целостность;

•доступность.

Риск рассчитываем для связей «информация – группа пользователей».

Расчет рисков по угрозам конфиденциальность и целостность:

1)Определяем для группы пользователей:

•вид доступа к информации (удалённый, локальный);

•права доступа к информации (при доступе «только чтение» целостность информации нарушить нельзя);

•класс группы пользователей, от чего зависит вероятность реализации угрозы, которая наиболее велика для анонимных интернетпользователи, причем для интернет-пользователей нельзя определить средства защиты их рабочего места (табл. 1);

10

|

|

|

Таблица 1 |

|

|

|

|

|

|

|

Виды |

Пользователь |

Доступ в интернет |

|

|

информации |

(вид доступа) |

у пользователя |

|

|

Бухгалтерский |

Гл. бухгалтер |

Есть |

|

|

отчёт |

(локальный) |

||

|

|

|||

|

БД клиентов |

Финансовый директор |

|

|

|

|

(удалённый через интер- |

Не анализируется |

|

Сервер |

|

нет – группа авторизо- |

||

|

|

|||

|

|

ванных пользователей) |

|

|

|

|

Бухгалтер (удалённый с |

|

|

|

|

рабочей станции через |

|

|

|

|

коммутатор) |

|

|

Рабочая |

БД наименова- |

Бухгалтер |

Нет |

|

станция |

ний товаров |

|||

|

|

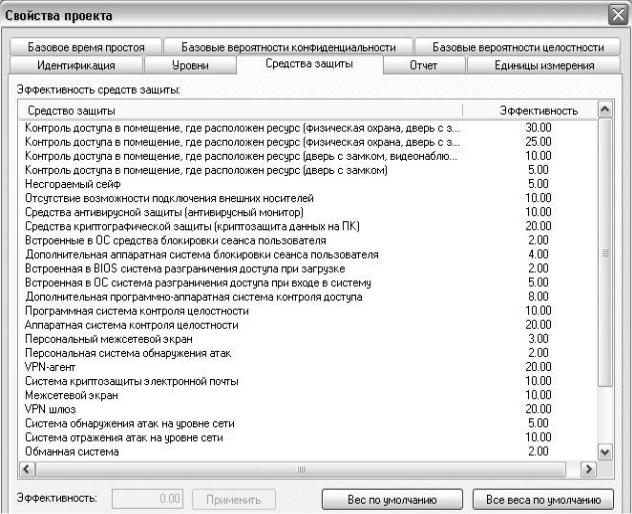

2) определяем эффективность средств защиты ресурса, информации и рабочего места группы пользователей, как сумма весов входящих в их состав средств защиты (табл. 2). Сами веса отдельных средств защиты задаются в свойствах проекта (рис. 4).

|

|

|

|

|

Таблица 2 |

|

|

|

|

|

|

|

|

|

|

Эффективность средств защиты |

||||

|

Средства защиты |

|

Рабочая |

Бух. |

БД наимено- |

|

|

|

Сервер |

станция |

от- |

ваний товаров |

|

|

|

|

|

чёт |

и клиентов |

|

Физическая |

Контроль доступа в помещение с |

25 |

|

|

|

|

ресурсом (физическая охрана, |

|

|

|

|

||

защита |

дверь с замком, спец. пропуск) |

|

|

|

|

|

(ФЗ) |

Контроль доступа в помещение |

|

10 |

|

|

|

|

(дверь с замком, видео) |

|

|

|

|

|

|

|

|

|

|

|

|

Локальная |

Отсутствие возможности подклю- |

10 |

10 |

|

|

|

чения внешних носителей |

|

|

|

|||

защита |

|

|

|

|

|

|

Антивирус |

|

10 |

|

|

|

|

(ЛЗ) |

|

|

|

|

||

СКЗИ (криптозащита данных на ПК) |

|

|

20 |

|

|

|

Корпора- |

МЭ |

10 |

|

|

|

|

тивная/ |

Персональный МЭ |

|

3 |

|

|

|

пер- |

Обманные системы |

2 |

|

|

|

|

сон.сетева |

Антивирус на сервере |

10 |

|

|

|

|

я защита |

Криптозащита эл. почты |

|

10 |

|

|

|

Резерви- |

Аппаратная система контроля це- |

20 |

|

|

|

|

рование и |

лостности |

|

|

|

|

|

|

|

|

|

|

||

Программная система контроля це- |

|

|

|

|

|

|

контроль |

|

|

10 |

10 |

|

|

лостности |

|

|

|

|||

целостно- |

|

|

|

|

|

|

Резервное копирование |

|

|

10 |

10 |

|

|

сти |

|

|

|

|||

11

Рис. 4

При локальном доступе к информации на ресурсе находят коэффициент локальной защищенности информации на ресурсе КЛЗ – сумму эффективностей:

•средств физической и локальной защиты ресурса;

•средств локальной защищенности информации на ресурсе.

КЛЗ = ЭФЗ + ЭЛЗ + ЭЛЗИ.

При наличии к ресурсу и удаленного доступа (УД) рассчитывается дополнительно

• коэффициент локальной защищенности рабочего места удаленного пользователя КЛЗРМ как сумма эффективности средств физической, локальной и персональной сетевой защиты удаленной рабочей станции

КЛЗРМ = ЭФЗ + ЭЛЗ + ЭПСЗ;

12

• коэффициент удаленной защищенности информации на ресурсе КУЗИ как сумма эффективностей средств корпоративной сетевой защиты (МЭ, обманные системы, антивирус) (табл. 2, 3).

Из них выбираем минимальный коэффициент, т.е. важно учесть наименее защищенное место в ИС. При УД c использованием VPN к полученному результату прибавляем эффективность VPN шлюза ЭVPN.

Крез = Min (КЛЗ; КЛЗРМ; КУЗИ) + ЭVPN;

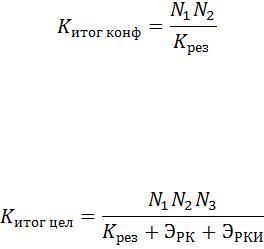

3) С учетом числа пользователей в группе N1и наличие у группы выхода в Интернет (N2 = 2, если выход есть и N2 = 1, если нет) определяем для связи «группа пользователей–информация» итоговый коэффициент:

При расчете итогового коэффициента целостности учитывается дополнительно сумма эффективностей резервного копировании ресурса и информации на ресурсе и коэффициент N3, который равен 4 при отсутствии резервного копирования и разрешении записи и удаления и 1 при наличии резервного копирования.

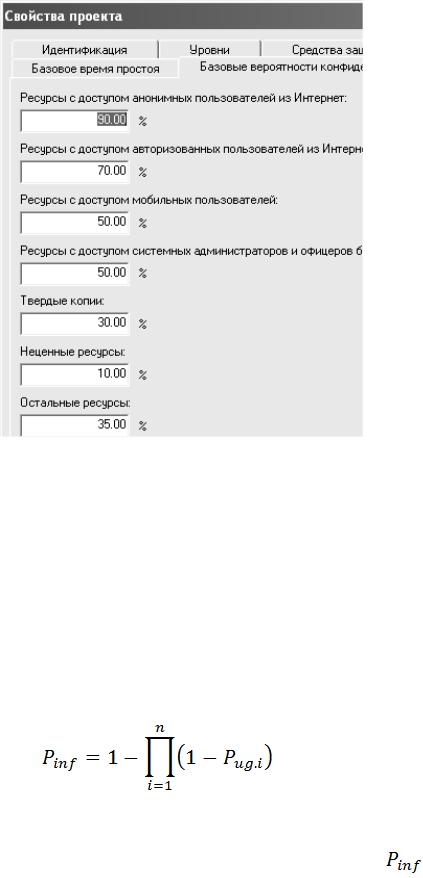

4) далее полученный итоговый коэффициент нужно умножить на базовую вероятность реализации угрозы ИБ, определяемой на основе метода экспертных оценок. Группа экспертов, исходя из классов групп пользователей, получающих доступ к ресурсу, видов и прав их доступа к информации, рассчитывает базовую вероятность реализации угрозы ИБ для каждой информации. Они задаются в соответствующей закладке свойств проекта (рис. 5).

Если на ресурсе сетевой группы, хранится информация, доступная разным группам, то итоговая базовая вероятность определяется по наихудшей базовой вероятности по всем видам информации на всех ресурсах сетевой группы, т.к. злоумышленник, проникнув на ресурс ИС, сможет получить доступ к разной информации.

13

Таблица 3

|

доступаВид |

доступаПрава |

VPN |

|

|

|

|

|

|

Э |

K |

Э |

Э+резK |

|

|

|

Китог/конфитогКцел |

.целР/.конф.Р |

итогР,конфитогРцел. |

ug,iP/.конфug,iPцел |

целinfP/.конфinfP . |

целL/конфL |

цел/.конфinfR. |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

РКИ |

РКИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

VPN |

резVPN |

Э |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

РК |

РК |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

Э |

+ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

+ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Гл. бухгалтер / |

Локальный |

RWD |

|

55=25+ |

10+20 |

|

|

|

|

|

|

40=20+ |

10+10 |

95=55+ |

40 |

|

|

|

0,036 |

0,021 |

0,35 0,25 |

|

0,0252 0,0147 |

0,0252 0,0147 |

100 100 |

2,52 1,47 |

|||

отчёт |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

Бухгалтерский |

|

|

- |

|

|

|

|

|

55 |

|

55 |

|

|

|

|

1 |

1 |

2 |

|

|

|

|

0,7 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Бухгалтер / БД |

|

|

|

|

|

22=10+2 |

|

43=10+ 10+3+10 |

|

|

|

20=10+20=10+1 |

|

62=20+62=20+ |

|

|

|

|

0,0240,024 |

0,0160,065 |

0,0350,7 |

|

|

0,01680,0168 |

0,01120,0455 |

|

|

|

|

клиентов |

УДУД |

RWR |

+ |

-- |

+10 |

22 |

20 |

42 |

100 |

4242 |

1 |

1 |

1 |

0,10,7 |

0,7 |

0,0331 |

0,056 |

100 100 |

3,31 5,61 |

||||||||||

22 |

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Финансовый |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

директор / БД |

|

|

+ |

|

|

|

|

|

22 |

20 |

42 |

|

|

|

|

4 |

1 |

- |

|

|

|

|

0,7 |

|

|

|

|

|

|

клиентов |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Бухгалтер / БД |

УД |

WR D |

|

30=10+1 |

0+10 |

|

|

|

|

|

|

20 |

50=30+2 |

0 |

|

|

|

0,033 |

0,02 |

0,7 |

0,25 |

|

0,0231 |

0,014 |

0,0231 |

0,014 |

100 100 |

2,31 1,4 |

|

наименований |

- |

|

|

|

30 |

|

30 |

1 |

1 |

1 |

0,7 |

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

14

Рис. 5

Базовую вероятность реализации угрозы ИБ умножаем на ранее полученный итоговый коэффициент защищенности и получим вероятность реализации угрозы для рассматриваемой связки «информация – группа пользователей» Pug,n

Pug,i = Kитог*Pитог.

Если к информации имеют доступ n групп пользователей, то итоговая вероятность реализации угрозы для вида информации, определяется по формуле:

Для каждой из угроз ИБ (конфиденциальности, целостности) вероятность реализации рассчитываем отдельно;

5) полученную итоговую вероятность для информации

умножаем на ущерб от реализации угрозы L, получая риск от реализации угрозы для данной информации.

R inf = Pinf * L.

15

Чтобы получить риск для ресурса в целом (с учетом всех видов информации, хранимой и обрабатываемой на ресурсе), необходимо просуммировать риски по всем видам информации.

Расчет рисков по угрозе отказ в обслуживании. Если для це-

лостности и конфиденциальности вероятность реализации угрозы рассчитывается в процентах, то для доступности аналогом вероятности является время простоя ресурса, содержащего информацию Тпр баз. Это время, в течение которого доступ к информации ресурса невозможен из-за неадекватной работой программного или аппаратного обеспечения ресурса. Оно определяется в часах в год на основе экспертных оценок (рис. 6). Итоговое базовое время простое определяется аналогично итоговой базовой вероятности реализации угрозы.

Рис. 6

Риск по угрозе отказ в обслуживании по-прежнему считается для связки «информация – группа пользователей».

Определяем коэффициент защищенности Kдост связки «информация – группы пользователя» для угрозы доступности (отказ в обслуживании), учитывая права доступа группы пользователей к информации

16

и средства резервирования, а затем и итоговый коэффициент защищенности Китог с учетом коэффициента N2 наличия связи с Интернетом (табл. 4).

|

|

|

Китог дост |

= Кдост*N2. |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

Таблица 4 |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Кз |

N2 |

итогдост. |

пр баз |

|

пр сет.об |

притог баз |

притог пром |

пр итог |

L |

R |

|

|

|

|

К |

T |

|

Т |

Т |

Т |

Т |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Главный бухгалтер / |

0,25 |

2 |

0,5 |

40 |

|

|

70 |

35 |

35 |

1 |

35 |

|

Бух. отчёт |

|

|

|

|

|

|

|

|

|

|

|

|

Бухгалтер/ |

2 |

1 |

2 |

40 |

|

10 |

70 |

140 |

|

|

|

|

База клиентов |

|

|

280 |

1 |

280 |

|

||||||

|

|

|

|

|

|

|

|

|

||||

Фин. директор / |

4 |

- |

4 |

70 |

|

|

70 |

280 |

|

|||

База клиентов |

|

70 |

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

||

Бухгалтер / БД |

0,25 |

1 |

0,25 |

40 |

|

|

40 |

10 |

10 |

1 |

10 |

|

наименования това- |

|

|

|

|||||||||

ра |

|

|

|

|

|

|

|

|

|

|

|

|

Умножая итоговый коэффициент защищенности на время простоя информации, получим время простоя в часах в год информации с учетом средств защиты информации.

Оно суммируется с временем простоя сетевого оборудования Тпр.сет, получаем итоговое время простоя для связи «информация – группа пользователей».

Tпр итог = Kитог дост*Тпр баз итог+Тпр.сет

Значение времени простоя для информации ( |

), учитывая все |

группы пользователей, имеющих к ней доступ, вычисляется по следующей формуле:

Tinf = 1−∏n 1−Tид.п Tmax ,

i=1 Tmax

где Tmax – максимальное критичное время простоя, значение которого является критичным для организации; Tид.п – время простоя для связи «информация – группа пользователя».

17