- •Минобрнауки россии

- •Разработка комплексных методов обеспечения информационной безопасности в организации, занимающейся разработкой программного обеспечения для банковских терминалов

- •Оглавление

- •Предлагаемыемеры и средства защиты

- •1)Системы регистрации и контроля доступа в помещение:

- •2) Межсетевые экраны

Минобрнауки россии

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования

“Ярославский государственный университет им. П.Г.Демидова”

(ЯрГУ)

Кафедра компьютерной безопасности

и математических методов обработки информации

«Допустить к защите»

Зав. кафедрой,

д.ф.-м.н., профессор

________ В.Г. Дурнев

«__» ________ 2015 г.

Выпускная квалификационная работа

Разработка комплексных методов обеспечения информационной безопасности в организации, занимающейся разработкой программного обеспечения для банковских терминалов

Научный руководитель

старший преподаватель

__________ Ю.И.Ушаков

«__» ____________ 2015г.

Студент группы КБ-61,

_______ И.В. Салфетников

«__» ____________ 2015г.

Ярославль 2014

Реферат

Объем 65 с., 4ч., 5 рис., 2 диагр., 18 табл., 10 ист., 1 прил.

Защита информации, несанкционированный доступ, конфиденциальная информация, межсетевой экран, ПО для банковских терминалов, модель нарушителя безопасности.

Цели моей выпускной квалификационной работы:

Исследование информационной системы коммерческой организации по разработке программного обеспечения для мобильных банковских терминалов

Анализ степени защищённости данных, обрабатываемых на исследуемом объекте

Выводы о необходимости и обоснованности выбора новых организационных мер и технических средств защиты информационной системы объекта для приведения информационной системы к требуемому уровню защищенности.

Оглавление

МИНОБРНАУКИ РОССИИ 1

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования 1

“Ярославский государственный университет им. П.Г.Демидова” 1

(ЯрГУ) 1

Кафедра компьютерной безопасности 1

Введение 6

1.Описание объекта информатизации 6

1.Общие сведения об анализируемой информации 6

2.Структурная схема OOO Altius Plus 7

3.Организационно-режимные меры защиты, реализованные в OOO Altius Plus 8

4.Описание технических мер защиты OOO Altius Plus 9

5.Анализ соответствия технических мер защиты информации, обрабатываемой в OOO Altius Plus, требованиям руководящих и нормативных методических документов по защите информации 10

6.Обобщенные результаты анализа соответствия состояния защищенности информации, обрабатываемой в ИС OOO Altius Plus, требованиям руководящих и нормативных методических документов по защите информации 15

2.Инженерно-техническая защита информации 16

7.Моделирование угроз безопасности информации 16

8.Оценка степени угрозы защищаемой информации 19

9.Разработка организационных и технических мер по инженерно-технической защите информации. 25

10.Пример технологии выбора средств защиты информации 30

3.Модель нарушителя, угрозы безопасности, оценка ущерба 33

11.Модель нарушителя 33

12.Методика определения актуальности угроз безопасности 37

1.Определение уровня исходной защищённости анализируемой системы 38

2.Определение вероятности реализации угроз 38

3.Определение возможности реализации угроз 39

4.Определение опасности угрозы 39

5.Определение актуальности угроз на основе реализуемости и опасности угрозы. 40

13.АС (ИС) OOO Altius Plus 40

1.Уровень исходной защищённости анализируемой ИС 40

2.Общий (предварительный) перечень угроз безопасности ИС 41

3.Анализ вероятности реализации угроз 42

4.Обобщённый перечень возможных угроз и вероятность их возникновения 52

5.Определение опасности угрозы 53

6.Определение актуальности угроз 56

Предлагаемые меры и средства защиты 61

5.Заключение 65

6.Перечень используемых определений и терминов 66

7.Перечень используемых сокращений 71

2.Список литературы 73

Введение

Цель моей курсовой работы заключается в исследовании уровня защищённости объекта информатизации, в анализе защищённости данных, обрабатываемых на исследуемом объекте информатизации. На основе полученных в исследовании данных о защищённости важной информации будут даны рекомендации по повышению защищенности информации.

Так как речь идёт о защите данных, связанных с разработкой и поддержкой финансового ПО для банковских терминалов, а также персональных данных о сотрудниках компании, требования по защищённости носят обязательный характер.

В качестве организации, в которой будет производиться исследование, мною выбрана компания Altius IT, занимающаяся разработкой программного обеспечения для банковских терминалов (POS), а также хостовой части этого ПО для серверов.

В работе будет рассмотрено:

Какие данные обрабатываются на анализируемом объекте?

С какой целью обрабатываются данные?

Какие меры принимаются на анализируемом объекте для защиты данных?

Какие угрозы безопасности персональных данных актуальны на анализируемом объекте информатизации?

В конечным итоге работы будут сделаны выводы и даны рекомендации по повышению общего уровня защищенности информации в организации.

Описание объекта информатизации

Общие сведения об анализируемой информации

Основными функциями OOO Altius Plus, связанными с обработкой данных, являются:

исполнение условий трудовых договоров, заключенных между работниками и OOO Altius Plus;

исполнение условий договоров, заключенных между контрагентами и OOO Altius Plus;

Резервное копирование и хранение базы ПО, произведенного организацией.

Ведение учета отработанного сотрудниками времени и выполненных ими задач;

Основной тип данных, которые требуют защиты составляют:

исходные коды и исполняемые файлы для POS-терминалов и сопутствующего оборудования, которые хранятся в базе данных системы контроля версий SVN, которая производит резервное хранение, аудит и версионирование данных.

данные почтового сервера организации, на котором хранится переписка с деловыми партнерами по бизнесу, коллегами из организаций, совместно с которыми OOO Altius Plus производит разработку ПО;

персональные данные сотрудников организации.

Структурная схема OOO Altius Plus

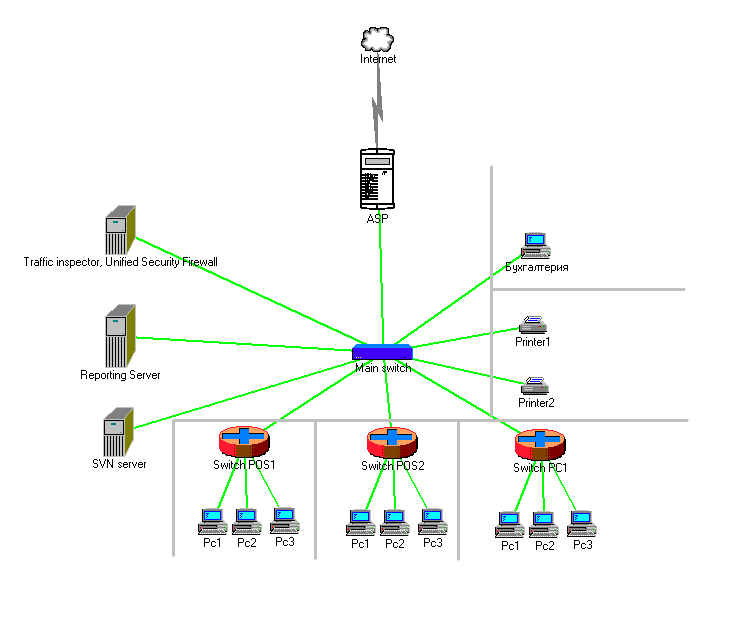

Структурная схема OOO Altius Plus приведена на рисунке 1.

Рис. 1. Структурная схема OOO Altius Plus

OOO Altius Plus состоит из 3 отделов, каждый из которых выполнен в виде офисного помещения в пределах одного здания. Данные отделы объединены в единую информационно-вычислительную сеть OOO Altius Plusпосредством внутренней транслируемой сети. Подключение ЛВС главного зданияOOO Altius Plusк сети провайдера телекоммуникационных услуг осуществляется по технологии Ethernet.

OOO Altius Plus построена по топологии «дерево» с использованием коммутационного оборудования фирмы D-Link. Коммутационное оборудование уровня доступа (8-портовые коммутаторы) размещено в помещениях с установленными АРМ сотрудников OOO Altius Plus. Коммутационное оборудование основного уровня (24-портовый коммутаторDlink DGS-1210-24 Smart Switch) размещено вне помещений, занимаемых сотрудникамиOOO Altius Plus, в специально отделенном для этого помещении в серверной стойке. Ключи от помещения хранятся у директора и системного администратораOOO Altius Plus.

Все два сервера и межсетевой экран также расположены в том же специальном помещении.

В качестве среды передачи данных используется неэкранированная медная витая пара, проложенная внутри помещений, занимаемых сотрудниками OOO Altius Plus, и убранная в пластиковые короба соответствующего сечения. Стоит отметить, что вне помещений, занимаемых сотрудникамиOOO Altius Plus, каналы связи проложены в труднодоступных местах.

В OOO Altius Plusразвернута доменная инфраструктура на базе службы каталога MS Windows Active Directory, объединяющая АРМ пользователей OOO Altius Plus в единую систему. Роль контроллера домена выполняет серверReportingServer, функционирующий под управлением ОСMSWindowsServer2003StandardEdition. Администрирование домена осуществляет системный администратор OOO Altius Plus. OOO Altius Plus имеет одну точку подключения к сети Интернет. Доступ к сети Интернет осуществляется через выделенный межсетевой экран( DrayTek VigorPro-5510), выполняя функции интернет-шлюза и траффик инспектора. Подключение к сети Интернет предназначено:

для обеспечения сервисов электронной почты;

для получения общедоступной информации;

для обновления антивирусного ПО;

для обеспечения информационного обмена OOO Altius Plusс третьими.

Для тестирования и отладки банковских POS-терминалов с сертифицированными хостами, находящимися за пределами РФ.

Следует отметить, что возможностью доступа к ресурсам сети Интернет обладают все пользователи OOO Altius Plus.

Организационно-режимные меры защиты, реализованные в OOO Altius Plus

Контролируемая зона OOO Altius Plus документально определена и огрницена по внешним ограждающим конструкциям помещений, которые занимает OOO Altius Plus. К тому же, что в офисном здании :

отдельные помещения занимают сторонние организации;

при входе в здание располагается пункт охраны, охранник присутствует в здании круглосуточно;

реализована система контроля доступа сотрудников в здание;

по периметру здания и в отдельных частях здания ведется видеонаблюдение;

функционирует система охранной сигнализации;

помещения с установленными АРМ открыты только в том случае, если в них присутствуют сотрудники, работающие в данном помещении; последний уходящий из помещения сотрудник обязательно закрывает его на ключ;

Границу OOO Altius Plus следует определять именно так, как это указано выше.

Аналитическое обследование OOO Altius Plus показало, что:

здание, в котором расположена организация, оборудованы системами пожарной сигнализации;

на окнах помещений, занимаемых OOO Altius Plus, не присутствуют шторы / жалюзи;

все окна части здания не оборудованы решетками;

расположение части мониторов не исключает возможность случайного или преднамеренного просмотра сторонними лицами отображаемой информации(например персоналом, обслуживающим питьевые кулеры).

Лицом, ответственным за обеспечение информационной безопасности в OOO Altius Plus, назначен системный администратор OOO Altius Plus, который также занимается обслуживанием АС OOO Altius Plus и администрированием ИВС.

Следует отметить, что на сотрудников распространяется требование трудового договора о неразглашении конфиденциальной информации и интелектуальной собственности, этому посвящена значительная часть данного договора.

Также согласно трудовому договору, работодатель оставляет за собой право контролировать и просматривать все данные, переданные, или полученные работником в электронном виде, будь то вне, или внутри корпоративной сети, а также все сайты в сети интернет, посещенные работником.

Описание технических мер защиты OOO Altius Plus

В ходе проведения анализа было установлено, что в отношении OOO Altius Plus в целом реализовано межсетевое экранирование от сети международного информационного обмена с помощью не сертифицированного межсетевого экрана DrayTek VigorPro-5510, выполняющего роль интернет шлюза.

Все АРМ пользователей OOO Altius Plus включены в домен, средствами доменных политик осуществляется разграничение доступа к информационным ресурсам ИВС.

Следует отметить, что согласно доменной политике также обязательна еженедельная смена сотрудниками своего пароля в целях предупреждения угроз в связи с рассекречиванием пароля.

На АРМ пользователей OOO Altius Plus установлено антивирусное ПО «KasperskyInternetSecurity2013».

Следует отметить, что большинство АРМ сотрудников OOO Altius Plus подключены к сети электропитания 2 категории надежности электроснабжения, все АРМ и серверы оборудованы источниками бесперебойного питания.

Анализ соответствия технических мер защиты информации, обрабатываемой в OOO Altius Plus, требованиям руководящих и нормативных методических документов по защите информации

В ходе проведения аналитического обследования были определены следующие характеристики АС (ИС) OOO Altius Plus:

многопользовательский режим обработки информации;

разные права доступа к информации;

имеет подключение к сетям международного информационного обмена.

Таблица 1 отражает требования руководящих и нормативных документов в области защиты информации по реализации технических мер защиты ИС относительно ИС класса К1, в которых реализован многопользовательский режим обработки ИС с разными правами доступа к ним.

Таблица 1

|

№ п/п |

Наименование требования |

Степень соответствия |

|---|---|---|

|

1 |

2 |

3 |

|

Управление доступом | ||

|

1 |

Идентификация и проверка подлинности пользователя при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов |

Реализовано средствами доменных политик |

|

2 |

Идентификация терминалов, технических средств, узлов сети, каналов связи, внешних устройств по логическим именам |

Реализовано штатными средствами используемых ОС |

|

3 |

Идентификация программ, томов, каталогов, файлов, записей, полей записей по именам |

Реализовано штатными средствами используемых ОС и средствами СУБД |

|

4 |

Контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа |

Не реализовано. Матрица доступа отсутствует |

|

Регистрация и учет | ||

|

5 |

Регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и её программного останова. В параметрах регистрации должны указываться дата и время входа (выхода) субъектов доступа в систему (из системы) или загрузки (останова) системы, результат попытки входа, идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа, код или пароль, предъявленный при неуспешной попытке |

Частично реализовано с помощью штатных средств несертифицированного ПО, применяемого для обработки ИС, в отношении ИС OOO Altius Plus.

|

|

6 |

Регистрация выдачи печатных (графических) документов на «твёрдую» копию. В параметрах регистрации указываются дата и время выдачи (обращения к подсистеме вывода), спецификация устройства выдачи — логическое имя (номер) внешнего устройства, краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа, идентификатор субъекта доступа, запросившего документ |

Не реализовано |

|

7 |

Регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются дата и время запуска, имя (идентификатор) программы (процесса, задания), идентификатор субъекта доступа, запросившего программу (процесс, задание), результат запуска (успешный, неуспешный - несанкционированный) |

Не реализовано |

|

8 |

Регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются дата и время попытки доступа к защищаемому файлу с указанием ее результата (успешная, неуспешная), идентификатор пользователя, спецификация защищаемого файла |

Не реализовано |

|

9 |

Регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, компьютерам, узлам сети ИС, линиям (каналам) связи, внешним устройствам компьютеров, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются дата и время попытки доступа к защищаемому объекту с указанием результата (успешная, неуспешная — несанкционированная), идентификатор субъекта доступа, спецификация защищаемого объекта — логическое имя (номер) |

Не реализовано |

|

10 |

Учет всех защищаемых носителей информации с помощью их маркировки и занесение учетных данных в журнал учета с отметкой об их выдаче (приеме) |

Технологический процесс обработки ИС не предусматривает использования съемных носителей информации |

|

11 |

Дублирующий учет защищаемых носителей информации |

Технологический процесс обработки ИС не предусматривает использования съемных носителей информации |

|

12 |

Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти информационной системы и внешних накопителей |

Не реализовано |

|

Целостность | ||

|

13 |

Обеспечение целостности программных средств СЗИС, обрабатываемой информации, а также неизменность программной среды. При этом целостность СЗИС проверяется при загрузке системы по контрольным суммам компонентов системы защиты, а целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения ИС |

Реализовано в части отсутствия средств модификации объектного кода программ |

|

14 |

Физическая охрана ТС информационной системы (устройств и носителей информации), предусматривающая контроль доступа в помещения посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения и хранилище носителей информации |

Реализовано, в том числе с помощью организационных мер |

|

15 |

Периодическое тестирование функций СЗИС при изменении программной среды и пользователей информационной системы с помощью тест-программ, имитирующих попытки несанкционированного доступа |

Не проводится. СЗИС отсутствует |

|

16 |

Наличие средств восстановления СЗИС, предусматривающих ведение двух копий программных компонентов СЗИ, их периодическое обновление и контроль работоспособности |

Не реализовано. СЗИС отсутствует |

|

Межсетевое экранирование | ||

|

17 |

Фильтрация на сетевом уровне для каждого сетевого пакета независимо (решение о фильтрации принимается на основе сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов) |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

18 |

Фильтрация пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

19 |

Фильтрация с учетом входного и выходного сетевого интерфейса как средства проверки подлинности сетевых адресов |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

20 |

Фильтрация с учетом любых значимых полей сетевых пакетов |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

21 |

Фильтрация на транспортном уровне запросов на установление виртуальных соединений с учетом транспортных адресов отправителя и получателя |

Не реализовано |

|

22 |

Фильтрация на прикладном уровне запросов к прикладным сервисам с учетом прикладных адресов отправителя и получателя |

Не реализовано |

|

23 |

Фильтрация с учетом даты и времени |

Не реализовано |

|

24 |

Аутентификация входящих и исходящих запросов методами, устойчивыми к пассивному и (или) активному прослушиванию сети |

Не реализовано |

|

25 |

Регистрация и учет фильтруемых пакетов (в параметры регистрации включаются адрес, время и результат фильтрации) |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

26 |

Регистрация и учет запросов на установление виртуальных соединений |

Не реализовано |

|

27 |

Локальная сигнализация попыток нарушения правил фильтрации |

Не реализовано |

|

28 |

Идентификация и аутентификация администратора МЭ при его локальных запросах на доступ по идентификатору (коду) и паролю условно-постоянного действия |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

29 |

Предотвращение доступа неидентифицированного пользователя или пользователя, подлинность идентификации которого при аутентификации не подтвердилась |

Реализовано при помощи контроллера домена и доменной политики |

|

30 |

Идентификация и аутентификация администратора МЭ при его удаленных запросах методами, устойчивыми к пассивному и активному перехвату информации |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

31 |

Регистрация входа (выхода) администратора МЭ в систему (из системы) либо загрузки и инициализации системы и ее программного останова (регистрация выхода из системы не проводится в моменты аппаратурного отключения МЭ) |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

32 |

Регистрация запуска программ и процессов (заданий, задач) |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

33 |

Регистрация действия администратора МЭ по изменению правил фильтрации |

Не реализовано |

|

34 |

Возможность дистанционного управления компонентами МЭ, в том числе возможность конфигурирования фильтров, проверки взаимной согласованности всех фильтров, анализа регистрационной информации |

Не реализовано |

|

35 |

Контроль целостности программной и информационной части МЭ |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

36 |

Контроль целостности программной и информационной части МЭ по контрольным суммам |

Не реализовано |

|

37 |

Восстановление свойств МЭ после сбоев и отказов оборудования |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

|

38 |

Регламентное тестирование реализации правил фильтрации, процесса регистрации, процесса идентификации и аутентификации запросов, процесса идентификации и аутентификации администратора МЭ, процесса регистрации действий администратора МЭ, процесса контроля за целостностью программной и информационной части, процедуры восстановления |

Реализовано с помощью межсетевого экрана DrayTek VigorPro-5510 |

Обобщенные результаты анализа соответствия состояния защищенности информации, обрабатываемой в ИС OOO Altius Plus, требованиям руководящих и нормативных методических документов по защите информации

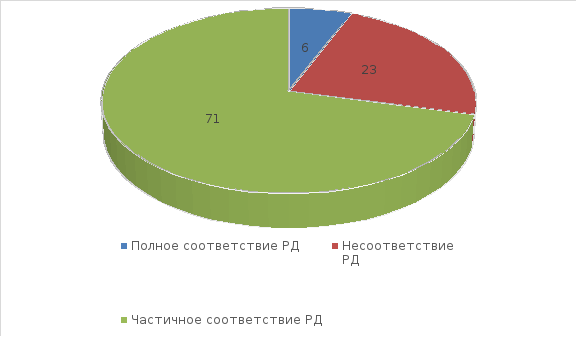

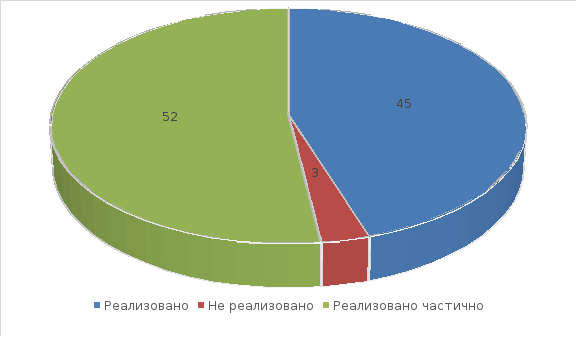

На основании результатов проведенного обследования ИС OOO Altius Plus можно сделать вывод о частичном соответствии мер, принимаемых для обеспечения безопасности ИС, требованиям руководящих, нормативных и нормативно-методических документов по защите информации, действующих на территории РФ.

Количественный уровень соответствия требованиям РД приведен на диаграммах 2–3.

Диаграмма. 2. Соответствие ОРМ, принятых в отношении ИС OOO Altius Plus, требованиям по защите информации (ИС)

Диаграмма. 3. Соответствие технических мер защиты, принятых в отношении ИС OOO Altius Plus, требованиям по защите информации

Инженерно-техническая защита информации

Моделирование угроз безопасности информации

Моделирование угроз безопасности информации предусматривает анализ способов ее хищения, изменения и уничтожения с целью оценки наносимого этими способами ущерба.

Моделирование угроз включает:

моделирование способов физического проникновения злоумышленника к источникам информации;

моделирование технических каналов утечки информации.

Для создания модели угрозы физического проникновения, достаточно близкой к реальной, необходимо попытаться мысленно представить с позиции злоумышленника варианты проникновения к источнику информации. Чем больше при этом будет учтено факторов, влияющих на эффективность проникновения, тем выше адекватность модели. В условиях отсутствия информации о злоумышленнике, его квалификации, технической оснащенности во избежание грубых ошибок лучше переоценить угрозу, чем ее недооценить, хотя такой подход и может привести к увеличению затрат на защиту.

На основе такого подхода модель злоумышленника выглядит следующим образом:

злоумышленник представляет серьезного противника, тщательно готовящего операцию проникновения, изучает: обстановку вокруг территории организации, наблюдаемые механические преграды, средства охраны, телевизионного наблюдения и дежурного (ночного) освещения, а также сотрудников с целью добывания oт них информации о способах и средствах защиты;

имеет в распоряжении современные технические средства проникновения и преодоления механических преград;

всеми доступными способами добывает и анализирует информацию о расположении зданий и помещений организации, о рубежах охраны, о местах хранения источников информации, видах и типах средств охраны, телевизионного наблюдения, освещения и местах их установки;

проводит анализ возможных путей проникновения к источникам информации и ухода после выполнения задачи.

При моделировании действий квалифицированного злоумышленника необходимо также исходить из предположения, что он хорошо представляет современное состояние технических средств защиты информации, типовые варианты их применения, слабые места и «мертвые» зоны диаграмм направленности активных средств охраны.

Моделирование технических каналов утечки информации по существу является единственным методом достаточно полного исследования их возможностей с целью последующей разработки способов и средств защиты информации. В основном применяются вербальные и математические модели.

Обнаружение и распознавание каналов утечки информации, так же как любых объектов, производится по их демаскирующим признакам. В качестве достаточно общих признаков или индикаторов каналов утечки информации могут служить признаки, указанные в таблице 2. Приведенные индикаторы являются лишь ориентирами при поиске потенциальных каналов утечки. В конкретных условиях их состав существенно больший.

Потенциальные каналы утечки определяются для каждого источника информации, причем их количество может не ограничиваться одним или двумя. Например, от источника информации утечка информации возможна по следующим каналам:

через дверь в приемную или коридор;

через окно на улицу или во двор;

через вентиляционное отверстие в соседние помещения;

с опасными сигналами по радиоканалу;

с опасными сигналами по кабелям, выходящим из помещения;

по трубам отопления в другие помещения здания;

через стены, потолок и пол в соседние помещения;

с помощью закладных устройств за территорию фирмы.

с помощью вредоносного ПО, производящего захват и передачу данных, либо их изменение(с целью искажения, либо удаления)

Таблица 2

|

Вид канала |

Индикаторы |

|

Оптический |

Окна, выходящие на улицу, близость к ним противоположных домов и деревьев. Отсутствие на окнах занавесок, штор, жалюзей. Просматриваемость содержания документов на столах со стороны окон, дверей, шкафов в помещении. Просматриваемость содержания плакатов на стенах помещения для совещания из окон и дверей. Малое расстояние между столами сотрудников в помещении. Просматриваемость экранов мониторов ПЭВМ на столах сотрудников со стороны окон, дверей или других сотрудников. Складирование продукции во дворе без навесов. Малая высота забора и дырки в нем. Переноска и перевозка образцов продукции в открытом виде. Появление возле территории организации (предприятия) посторонних людей (в том числе в автомобилях) с биноклями, фотоаппаратами, кино и видеокамерами. |

|

Радиоэлектронный |

Наличие в помещении радиоэлектронных средств, ПЭВМ, ТА городской и внутренней АТС, громкоговорителей трансляционной сети и других предметов. Выход окон помещения на улицу, близость к ним улицы и противоположных домов Применение средств радиосвязи. Параллельное размещение кабелей в одном жгуте при разводке их внутри здания и на территории организации. Отсутствие заземления радио и электрических приборов. Длительная и частая парковка возле организации чужих автомобилей, в особенности с сидящими в машине людьми. Наличие нетипичных для ОС процессов, выполняемых этой ОС, исполняемых файлов в памяти ПЭВМ. |

|

Акустический |

Малая толщина дверей и стен помещения. Наличие в помещении открытых вентиляционный отверстий. Отсутствие экранов на отопительных батареях. Близость окон к улице и ее домам. Появление возле организации людей с достаточно большими сумками, длинными и толстыми зонтами. Частая и продолжительная парковка возле организации чужих автомобилей. |

|

Материально-вещественный |

Отсутствие закрытых и опечатанных ящиков для бумаги и твердых отходов с демаскирующими веществами. Неконтролируемый выброс газов с демаскирующими веществами, слив в водоемы и вывоз на свалку твердых отходов. Запись сотрудниками конфиденциальной информации на неучтенных листах бумаги. |

Применительно к моделям каналов утечки информации целесообразно иметь модели, описывающие каналы в статике и динамике.

Статическое состояние канала характеризуют структурная и пространственная модели. Структурная модель описывает структуру (состав и связи элементов) канала утечки. Пространственная модель содержит описание положения канала утечки в пространстве: места расположения источника и приемника сигналов, удаленность их от границ территории организации, ориентация вектора распространения носителя информации в канале утечки информации и его протяженность. Структурную модель канала целесообразно представлять в табличной форме, пространственную - в виде графа на плане помещения, здания, территории организации, прилегающих внешних участков среды. Структурная и пространственная модели не являются автономными, а взаимно дополняют друг друга.

Динамику канала утечки информации описывают функциональная и информационная модели. Функциональная модель характеризует режимы функционирования канала, интервалы времени, в течение которых возможна утечка информации, а информационная содержат характеристики информации, утечка которой возможна по рассматриваемому каналу: количество и ценность информации, пропускная способность канала, прогнозируемое качество принимаемой злоумышленником информации.

Указанные модели объединяются и увязываются между собой в рамках комплексной модели канала утечки. В ней указываются интегральные параметры канала утечки информации: источник информации и ее вид, источник сигнала, среда распространения и ее протяженность, место размещения приемника сигнала, информативность канала и величина угрозы безопасности информации.

Каждый вид канала содержит свой набор показателей источника и приемника сигналов в канале, позволяющих оценить максимальную дальность канала и показатели возможностей органов государственной и коммерческой разведки.

Оценка степени угрозы защищаемой информации

Оценка показателей угроз безопасности представляет достаточно сложную задачу в силу следующих обстоятельств:

добывание информации нелегальными путями не афишируется и фактически отсутствуют или очень скудно представлены в литературе реальные статистические данные по видам угроз безопасности информации. Кроме того характер и частность реализации угроз зависят от криминогенной обстановки в районе нахождения организации и данные об угрозах, например, в странах с развитой рыночной экономикой, не могут быть однозначно использованы для российских условий;

многообразие способов, вариантов и условий доступа к защищаемой информации существенно затрудняют возможность выявления и оценки угроз безопасности информации. Каналы утечки информации могут распространяться на достаточно большие расстояния и включать в качестве элементов среды распространения труднодоступные места;

не известен состав, места размещения и характеристики технических средств добывания информации злоумышленника.

Оценки угроз информации в результате проникновения злоумышленника к источнику или ее утечки по техническому каналу проводятся с учетом вероятности реализуемости рассматриваемого пути или канала, а также цены соответствующего элемента информации. Поэтому могут быть созданы два типа моделей угроз информации: статистическая и экономическая.

Для пояснения статистической модели информационных угроз рассмотрю некоторую условную зону информационной защиты. Предположу, что речь идет о защите конфиденциальных разговоров в некотором служебном помещении. Для конкретного помещения всегда можно составить достаточно полный перечень угроз и их сценариев. Наиболее полной статистической характеристикой каждой из угроз является вероятность Р(Т)ее реализации за некоторое заданное времяТили связанная с ней величинарплотности вероятности угрозы в единицу времени. Статистическая модель предполагает составление таблиц, где для каждой из угроз вместе с описательной ее частью указывается ее вероятность.

Приведу пример.

Качественное описание: угроза

– виброакустический контроль помещения

со стороны соседних помещений (применение

стетоскопов).

– виброакустический контроль помещения

со стороны соседних помещений (применение

стетоскопов).

Статистическое описание: вероятность угрозы Р(Т)= 0,1% за времяТ= 5 лет или плотность вероятностир = Р(Т)/Т= 0,02% в год.

Практически этот путь нереален. Дело в

том, что величины

,

как правило, не известны даже для классов

предприятий, не говоря уже о конкретном

учреждение. Эти величины зависят от

региона, криминогенности обстановки,

вида бизнеса и многих других причин.

,

как правило, не известны даже для классов

предприятий, не говоря уже о конкретном

учреждение. Эти величины зависят от

региона, криминогенности обстановки,

вида бизнеса и многих других причин.

Отсутствие точных величин вероятностей

информационных угроз принципиально

ограничивает возможность использования

методов статистических решений, теория

которых хорошо развита для различных

прикладных задач.

информационных угроз принципиально

ограничивает возможность использования

методов статистических решений, теория

которых хорошо развита для различных

прикладных задач.

Однако рекомендуемые теорией правила

выбора средств и методов информационной

защиты не всегда требуют знаний абсолютных

величин {P}. Эти правила предусматривают

сравнение между собой так называемых

ранговых коэффициентов, пропорциональных

вероятностям .

Формально это означает, что вместо

величин

.

Формально это означает, что вместо

величин можно использовать любые другие

характеристики, пропорциональные

можно использовать любые другие

характеристики, пропорциональные .

.

Конструктивной в этом отношении является экономическая модель информационных угроз. В основу модели заложена идея о том, что все угрозы должны быть в конечном итоге экономически оправданы. Действительно, реализация любой информационной угрозы сопряжена с определенными затратами: тратятся средства на изучение обстановки, разработку плана и технологии угрозы, приобретение оборудования и необходимых специальных технических средств, имеются расходы и на этапе реализации угрозы. Источник угрозы надеется на то, что все эти затраты окупятся теми конфиденциальными сведениями, которые он получит. Мерой такого сопоставления является величина отношения Z/b, гдеZ- эквивалентная стоимость полученных сведений, ab- совокупные затраты по организации канала утечки информации. Чем больше величинаZ/b, тем больше вероятность угрозы. Строго говоря, свое решение источник угроз формирует на основании величины(1— Q)Z/b, гдеQ- кажущаяся ему (или известная) эффективность защиты от данного вида угрозы (направления). Таким образом, угроза всегда действует со слабозащищенного (Qмало) или незащищенного совсем (Q= 0) направления. В первом приближении плотность вероятности угрозы пропорциональна величинеα = Z/b, называемой в дальнейшем коэффициентом опасности угрозы.

Используя экономическую модель угроз, можно сделать следующие общие выводы:

чем больше информационная значимость зоны Z, тем больше вероятность угрозы при прочих равных условиях;

чем меньше затраты на реализацию угрозы (малозатратные угрозы), тем больше вероятность угрозы;

высокопрофессиональные (затратные) угрозы реальны (вероятны) только для зон защиты с большой значимостью.

Проиллюстрирую предлагаемую методику количественного оценивания информационных угроз на конкретном примере. Рассмотрю акустические угрозы в отношении некоторого условного помещения.

Составлю полный перечень возможных каналов утечки речевой информации (характеристики канала связи не учитываю). Допустим, что перечень включает в себя 15 видов информационных угроз, сведенных в таблице 4.

Для каждой из угроз определяю основные характеристики канала утечки информации, в том числе: длительность Тработы (за год); среднюю величинуq(дБ) динамического диапазона; полосу частот∆F; затраты вb(s)на реализацию угрозы (учту для простоты только стоимость специальных технических средств). Эти данные представлены в таблице 4.

Таблица 4

|

Код угрозы |

Вид угрозы |

∆F (кГц) |

Т (час) |

q (дБ) |

I (Мб) |

b (дол.) |

α Мб/дол. |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

Sp1 |

Вносимая или заранее установленная автономная радиозакладка, в том числе с дистанционным управлением ДУ |

3,5 |

200 |

40 |

4,35* |

1000 |

4,35 |

|

Sp2 |

Долговременная радиозакладка с сетевым питанием, в том числе с ДУ |

3,5 |

3000 |

40 |

6,3* |

500 |

126 |

|

Sp3 |

Использование естественных звуководов |

3,5 |

3000 |

30 |

4,7* |

300 |

157 |

|

Sp4 |

Контроль стен (стетоскопы) |

3,5 |

3000 |

10 |

1,57* |

1000 |

15,7 |

|

Sp5 |

Контроль стен (стетоскопы) |

2,0 |

1500 |

10 |

4,5* |

1000 |

4,5 |

|

Sp6 |

Использование вносимых диктофонов |

3,5 |

50 |

40 |

1,05* |

1500 |

0,7 |

|

Sp7 |

Направленные микрофоны |

2,0 |

200 |

10 |

6* |

2000 |

0,3 |

|

Sp8 |

Мимический канал |

3,5 |

1500 |

30 |

2,36* |

6000 |

3,94 |

|

Sp9 |

Лазерный контроль оконных стекол |

2,5 |

1500 |

20 |

1,1* |

100 000 |

0,11 |

|

Sp10 |

Пассивные оптические закладки- отражатели |

3,5 |

1500 |

30 |

2,35* |

50 000 |

0,47 |

|

Sp11 |

Проводные (телефонные) закладки |

3,5 |

3000 |

20 |

3,14* |

200 |

157 |

|

Sp12 |

Проводные (пассивные) закладные уст- ройства сложных модификаций |

3,5 |

2000 |

20 |

2,1* |

400 |

52,3 |

|

Sp13 |

Сетевые проводные закладки |

3,5 |

3000 |

40 |

6,3* |

400 |

157 |

|

Sp14 |

Специальные проводные системы |

3,5 |

3000 |

40 |

6,3* |

5000 |

12,6 |

|

Sp15 |

Активные системы повышенной энерге- тической скрытности |

3,5 |

3000 |

40 |

6,3* |

30 000 |

2,1 |

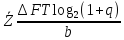

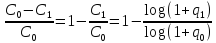

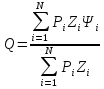

Для каждой из угроз рассчитываю коэффициент опасности угроз α:

=

=

где

- стоимость бита информации (принимается

равной 1, поскольку все угрозы

сравниваются между собой);

- стоимость бита информации (принимается

равной 1, поскольку все угрозы

сравниваются между собой);

I - объем «похищенной» информации (при реализации угрозы);

∆F– полоса пропускания канала;

q– среднеспектральное отношение мощности сигнала к мощности помехи.

Результаты расчетов отображаются в той же таблице.

Аналогичным образом формируется (для данного помещения) спектр сигнальных угроз. Исходные данные для него отражены в таблице 5.

Таблица 5

|

Код yrpoз |

Наименование угрозы |

Т(час) |

m (шт) |

(Мб) |

l * m |

(Гц) |

q (дБ) |

I (Мб) |

b (дол.) |

α Мб/ дол. |

|

S1 |

Перехват побочных излучений от ЭВМ |

3000 |

|

|

|

|

|

|

40000 |

0,02 |

|

S2 |

Применение закладных устройств в ЭВМ |

3000 |

|

|

|

|

|

|

20000 |

0,05 |

|

S3 |

Программные хищения из банка данных ЭВМ |

3000 |

|

|

|

|

|

|

10000 |

0,10 |

|

S4 |

копирование информации с магнитных носителей |

3000 |

50 |

1,44 |

|

|

|

72 |

1000 |

0,07 |

|

S5 |

внешний (через окна) видеоконтроль с документированием |

200 |

|

|

250*250 |

25 |

10 |

4,7* |

10000 |

47 |

|

S6 |

специальный видеоконтроль через малые отверстия в ограждающих конструкциях |

1000 |

|

|

250*250 |

25 |

40 |

7,0* |

40000 |

175 |

|

S7 |

использование вносимых, кратковременного действия видеоконтрольных устройств или микрофотокамер |

100 |

|

|

250*250 |

25 |

40 |

2,6* |

1000 |

0,26 |

Коэффициенты αопасности угроз сигнальной информации оценивались по формуле:

где I- общий объем информации по каналу ее утечки за время анализаТ(принято, чтоТ=1 год);

b- стоимость реализации угрозы;

- средняя стоимость информации (принята

при расчетах равной 1).

- средняя стоимость информации (принята

при расчетах равной 1).

Входящая в формулу величина Iобъема информации принималась равной:

I= 103 Мб - для вариантов хищения информации с жесткого диска ЭВМ;

I=m ,

- для вариантов копирования дискет

(документов), где m - число дискет, а

,

- для вариантов копирования дискет

(документов), где m - число дискет, а =

1,44 Мб - емкость дискеты;

=

1,44 Мб - емкость дискеты;

I= (l xm) - для вариантов видеоконтроля, где l xm- число элементов (число pixel) разрешения

в поле изображения;

- для вариантов видеоконтроля, где l xm- число элементов (число pixel) разрешения

в поле изображения; - частота кадров;q- отношение

сигнал/помеха;Т- время штатной

работы (хорошая видимость и др.).

- частота кадров;q- отношение

сигнал/помеха;Т- время штатной

работы (хорошая видимость и др.).

Разработка организационных и технических мер по инженерно-технической защите информации.

Меры по защите информации целесообразно разделить на 2 группы: организационные и технические. При такой классификации к техническим относятся меры, реализуемые путем установки новых или модернизации используемых инженерных и технических средств защиты информации. Основу организационных мер инженерно-технической защиты информации составляют меры, определяющие порядок использования этих средств.

Организационные меры инженерно-технической зашиты информации включают, прежде всего, мероприятия по эффективному использованию технических средств регламентации и управления доступом к защищаемой информации, а также по порядку и режимам работы технических средств защиты информации. Организационные меры инженерно-технической защиты информации являются частью ее организационной защиты, основу которой составляют регламентация и управление доступом.

Регламентация - это установление временных, территориальных и режимных ограничений в деятельности сотрудников организации и работе технических средств, направленные на обеспечение безопасности информации.

Регламентация предусматривает:

установление границ контролируемых и охраняемых зон;

определение уровней защиты информации в зонах;

регламентация деятельности сотрудников и посетителей (разработка распорядка дня, правил поведения сотрудников в организации и вне ее и т. д.);

определение режимов работы технических средств, в том числе сбора, обработки и хранения защищаемой информации на ПЭВМ, передачи документов, порядка складирования продукции и т. д.

Управление доступом к информации включает следующие мероприятия:

идентификацию лиц и обращений;

проверку полномочий лиц и обращений;

регистрацию обращений к защищаемой информации;

реагирование на обращения к информации.

Идентификация пользователей, сотрудников, посетителей, обращений по каналам телекоммуникаций проводится с целью их надежного опознавания.

Проверка полномочий заключается в определении прав лиц и обращений по каналам связи на доступ к защищаемой информации. Для доступа к информации уровень полномочий обращения не может быть ниже разрешенного. С целью обеспечения контроля над прохождением носителей с закрытой информацией производится регистрация (протоколирование) обращений к ним путем записи в карточках, журналах, на магнитных носителях.

Реагирование на любое обращение к информации заключается либо в разрешении доступа к информации, либо в отказе. Отказ может сопровождаться включением сигнализации, оповещением службы безопасности или правоохранительных органов, задержанием злоумышленника при его попытке несанкционированного доступа к защищаемой информации.

Технические меры предусматривают применение способов и средств, препятствующих утечке информации за пределы контролируемой зоны. Очевидно, что выбор инженерно-технических средств защиты представляет непростую задачу, так как от него зависит, с одной стороны, надежность защиты, а с другой – цена, которую необходимо заплатить, чтобы эту защиту обеспечить.

Таким образом, выбор инженерно-технических средств локальной защиты информации всегда представляет собой процесс сопоставления требований и возможностей.

Возможности инженерно-технических средств защиты информации определяются их тактико-техническими характеристиками (уровнями ослабления сигналов, уровнями создаваемых помех, уровнями экранировки и т. п.). Требования должны учитывать специфику зон защиты, степень важности информации, допустимый риск (допустимые потери) и др.

Ниже излагается одна из моделей общего методического подхода к проблеме.

Применяя средства активной или пассивной

защиты, мы тем или иным способом уменьшаем

пропускную способность каналов утечки

информации. Происходит обесценивание

информации, то есть в конечном итоге

снижение стоимости ущерба (количественная

мера стоимости ущерба определяется как

произведение стоимости

бита информации (k-ой категории важности)

на объемJинформации. ОбъемJинформации определяется какСxТ,

гдеС- пропускная способность канала

утечки информации, аТ- время его

работы.). Активные средства обеспечивают

это путем создания помех, а средства

пассивной защиты - путем ослабления

уровня информационного сигнала.

бита информации (k-ой категории важности)

на объемJинформации. ОбъемJинформации определяется какСxТ,

гдеС- пропускная способность канала

утечки информации, аТ- время его

работы.). Активные средства обеспечивают

это путем создания помех, а средства

пассивной защиты - путем ослабления

уровня информационного сигнала.

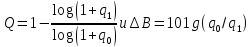

Пусть

– пропускная способность канала

утечки информации без применения

средств защиты,

– пропускная способность канала

утечки информации без применения

средств защиты, – пропускная способность канала

утечки информации после применения

соответствующего средства защиты,

которое обеспечивает зашумление или

экранировку канала на величину

– пропускная способность канала

утечки информации после применения

соответствующего средства защиты,

которое обеспечивает зашумление или

экранировку канала на величину .

Тогда относительное уменьшение

пропускной способности канала можно

записать как

.

Тогда относительное уменьшение

пропускной способности канала можно

записать как

Предположим, что в результате примененного

средства защиты канал утечки информации

полностью потерял свою пропускную

способность, т.е.

=

0. В этом случае эффективность защиты

будет 100%. Однако это будет лишь в случае,

когда

=

0. В этом случае эффективность защиты

будет 100%. Однако это будет лишь в случае,

когда =

0 (что лишено практического смысла) или

=

0 (что лишено практического смысла) или = ∞, (что невозможно). Поэтому имеет смысл

определить, какой уровень зашумления

или экранировки необходим для обеспечения

заданного уровня эффективности защиты,

воспользовавшись соотношениями:

= ∞, (что невозможно). Поэтому имеет смысл

определить, какой уровень зашумления

или экранировки необходим для обеспечения

заданного уровня эффективности защиты,

воспользовавшись соотношениями:

Рассмотрю в качестве примера случай

защиты персональных данных (информации

с грифом «секретно»). Из таблицы 6 нахожу,

что нужна защита с эффективностью не

менее 99%. Канал утечки информации

предполагался качественным с

динамическим диапазоном

= 40 дБ (

= 40 дБ ( = 10000), то есть уровень пороговой его

чувствительности, например по акустике,

соответствовал тихой, шепотной речи.

Решая систему уравнений, нахожу, что

требуемый при этом уровень зашумления

(экранировки)

= 10000), то есть уровень пороговой его

чувствительности, например по акустике,

соответствовал тихой, шепотной речи.

Решая систему уравнений, нахожу, что

требуемый при этом уровень зашумления

(экранировки) = 50 дБ.

= 50 дБ.

Имея требования по эффективности защиты

и используя рассмотренные зависимости,

можно оценить величину

(дБ) необходимого зашумления или

экранировки канала утечки информации

для каждой категории важности. Получаю

таблицу 7, отображающую требования к

защите от утечки информации по

высококачественному (

(дБ) необходимого зашумления или

экранировки канала утечки информации

для каждой категории важности. Получаю

таблицу 7, отображающую требования к

защите от утечки информации по

высококачественному ( = 40 дБ) каналу.

= 40 дБ) каналу.

Таблица 6

|

Категория (гриф) важности |

Относительная

стоимость бита информации,

|

Требуемая надежность защиты Q (%) |

Категория защиты |

|

ОВ |

|

99,99 |

Предельно высокий уровень |

|

СС |

|

99,9 |

Высокий уровень |

|

С |

|

99,0 |

Достаточный уровень |

|

ДСП |

10 |

90,0 |

Допустимый уровень |

Таблица 7

|

Категория секретности |

Q |

∆В, дБ |

|

ОВ |

0,9999 |

70 |

|

СС |

0,999 |

60 |

|

С |

0,99 |

50 |

|

ДСП |

0,9 |

38 |

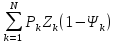

Для выбора инженерно-технических средств защиты рассмотрю сначала случай одной зоны защиты (одной физической формы проявления информации) и статистической модели угроз.

Общие экономические потери П будут слагаться из потерь от реализации угроз

и потерь, связанных с расходами на безопасность:

где k- номер информационной угрозы (k= 1,2...N);

N- общее число угроз рассматриваемого физического вида;

- стоимость инженерно-технического

средства защиты;

- стоимость инженерно-технического

средства защиты;

- вероятность угрозы с номеромk;

- вероятность угрозы с номеромk;

-

эквивалентная стоимость информации,

теряемой при реализации угрозы с номеромk;

-

эквивалентная стоимость информации,

теряемой при реализации угрозы с номеромk;

- целочисленная функция принимающая

значение

- целочисленная функция принимающая

значение = 1, если противодействие угрозеkпредусматривается системой защиты, и

= 1, если противодействие угрозеkпредусматривается системой защиты, и = 0, если противодействие отсутствует.

Эту функцию назову функцией выбора или

решений.

= 0, если противодействие отсутствует.

Эту функцию назову функцией выбора или

решений.

Как уже отмечалось, стратегия информационной защиты должна состоять в выборе таких противодействий, с такой их стоимостью и качествами, чтобы обеспечивался минимум общих потерь П при условии ограниченности общих средств на защиту, то есть

Получаю известную вариационную задачу

линейного программирования. Решение

принимается по величине ранговых

коэффициентов

:

:

Чем больше величина

,

тем больше оснований применить данное

средство для за-щиты от угрозы с номеромk.

,

тем больше оснований применить данное

средство для за-щиты от угрозы с номеромk.

Выбор решений осуществляется путем сопоставления рангов между собой и отбора тех из них, которые имеют наибольшую величину, а сумма соответствующих им затрат не превышает общих средств на защиту.

При такой сравнительной метрологии нет

необходимости знать абсолютные величины

вероятностей

,

и абсолютные значения стоимости

,

и абсолютные значения стоимости ,

информации. Достаточно использовать

любые другие величины, им пропорциональные.

Можно, в частности, отказаться от

статистической модели угроз и использовать

экономическую модель. В этом случае в

качестве рангового коэффициента

предлагается использовать величины

,

информации. Достаточно использовать

любые другие величины, им пропорциональные.

Можно, в частности, отказаться от

статистической модели угроз и использовать

экономическую модель. В этом случае в

качестве рангового коэффициента

предлагается использовать величины

где

- объем информации вi-ом канале ее

утечки.

- объем информации вi-ом канале ее

утечки.

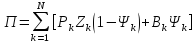

Следующим шагом является расчет получающейся при этом эффективности Qзащиты информации. Для статистической модели:

где числитель характеризует величину ущерба, который предотвращен применением технических средств защиты, а знаменатель – общую величину среднего ущерба при реализации рассматриваемых угроз.

В случае использования экономической модели угроз и соответствующих ей рангов:

Частная (для данной зоны) рентабельность защиты ρсоставит при этом величину:

Сформулирую последовательность операций в рекомендуемой теорией технологии выбора инженерно-технических средств защиты:

составляется перечень угроз и на основе экономической модели определяется их спектр;

для каждой из угроз определяются средства защиты, обеспечивающие требуемый для этой зоны уровень защиты;

определяется стоимость этих средств;

для каждой из угроз оцениваются ранги;

выбираются средства (решения) с максимальными рангами при условии, что суммарная стоимость не превысит выделенных ассигнований (если средство защиты обеспечивает противодействие одновременно нескольким угрозам, то соответствующие ранги складываются в пользу этого универсального решения);

производится расчет эффективности защиты как функции ассигнований.

Пример технологии выбора средств защиты информации

Применю теорию к задаче выбора

инженерно-технических средств защиты

речевой информации для помещения OOO

Altius Plus. Производственная площадь

составляет 30

,

высота потолка 3 м, имеются два окна,

выходящие на улицу, этажность невысокая,

что позволяет реализовываться угрозам,

связанным с дистанционным контролем.

Начальным этапом технологии выбора

средств является составление полного

перечня информационных угроз с

определением их спектра. Воспользуюсь

данными таблицы 4. На втором этапе

производится оценка рангов средств

защиты. В качестве промежуточного шага

рассчитаю их приоритеты.

,

высота потолка 3 м, имеются два окна,

выходящие на улицу, этажность невысокая,

что позволяет реализовываться угрозам,

связанным с дистанционным контролем.

Начальным этапом технологии выбора

средств является составление полного

перечня информационных угроз с

определением их спектра. Воспользуюсь

данными таблицы 4. На втором этапе

производится оценка рангов средств

защиты. В качестве промежуточного шага

рассчитаю их приоритеты.

Понятие приоритетов средств защиты следует из формулы для ранговых коэффициентов. Чисто формально эту формулу можно записать так:

где

- коэффициент опасности угрозы, а

- коэффициент опасности угрозы, а - некоторый коэффициент, зависящий

только от средства защиты и важности

защищаемой информации:

- некоторый коэффициент, зависящий

только от средства защиты и важности

защищаемой информации:

Этот коэффициент можно рассматривать

как меру приоритетности средства защиты.

Чем больше величина

тем больше оснований для применения

средства защиты либо по причине его

низкой стоимости, либо потому, что оно

защищает от утечки большого объема

информации.

тем больше оснований для применения

средства защиты либо по причине его

низкой стоимости, либо потому, что оно

защищает от утечки большого объема

информации.

В таблице 8 представлены промежуточные числа αиβи конечный (рангη) результат расчетов для выбранных 14 видов защиты речевой информации.

В таблице 9 представлены ранжированные (в порядке уменьшения рангов) противодействия акустическим угрозам. Там же указан рост затрат на защиту и соответствующий этим затратам рост эффективности Qзащиты.

Таблица 8

|

Код средства защиты |

Вид противодействия |

Виды угроз |

B (дол.) |

α Мб дол |

β Мб дол. |

η |

Общий ранг

( |

|

П1 |

Применение электромагнитной

экранировки

помещения (S=120 |

Spl Sp2 |

8000 |

4,35 126 |

0,54 7.87 |

2,34 991,6 |

994 |

|

П2 |

Радиомониторинг c использованием сканеров |

Sp1 Sp2 |

4500 |

4,35 126 |

0,96 14,0 |

4,17 1764 |

1768 |

|

П3 |

Зашумление естественных звуководов |

Sp3 |

600 |

157 |

78,3 |

1,23* |

1,23* |

|

П4 |

Зашумление стен |

Sp4 |

3000 |

15,7 |

5,23 |

82,1 |

82,1 |

|

П5 |

Зашумление труб системы отопления |

Sp5 |

600 |

4,5 |

7,5 |

33,7 |

33,7 |

|

П6 |

Использование рентгенепросмот-ровых устройств (контроль вещей) |

Sp6 |

8000 |

0,7 |

0,13 |

0,10 |

0,10 |

|

П7 |

Применение магнитомеров (обнаружение диктофонов) |

Sp6 |

1500 |

0,7 |

0,7 |

0,49 |

0,49 |

|

П8 |

Повышение звукоизоляции окон и дверей |

Sp7 |

1000 |

0,3 |

0,6 |

0,18 |

0,18 |

|

П9 |

Использование специальных жалюзей и штор |

Sp8 Sp9 Sp10 |

500 |

3,94 0,11 0,47 |

47,2 22,0 47,0 |

186 2,42 22,1 |

210,5 |

|

П10 |

Специальный осмотр телефонных аппаратов |

Sp11 |

200 |

157 |

157 |

2,46* |

2,46* |

|

П11 |

Применение фильтра в телефонной сети |

Spl2 |

50 |

52,3 |

420 |

2,2* |

2,2* |

|

П12 |

Применение специальных переговорных устройств |

Sp14 |

1000 |

12,6 |

63.0 |

793 |

793 |

|

П13 |

Применение фильтра в электросети |

Sp13 |

300 |

157 |

210 |

3,3* |

3,3* |

|

П14 |

Контроль извне, поиск КП и др. |

Sp14 |

10 000 |

2,1 |

6,3 |

3,2 |

13,2 |

Таблица 9

|

NN |

Код защиты |

Код угроз |

Ранг ( |

Стоимость противодействия, (дол.) |

Нарастание затрат (дол.) |

Рост эффективности Q(%) |

|

1 |

П13 |

Sp13 |

3,3* |

300 |

300 |

24,2 |

|

2 |

П10 |

Spl1 |

2,46* |

200 |

500 |

36,6 |

|

3 |

П11 |

Sp12 |

2,2* |

50 |

550 |

39,3 |

|

4 |

П3 |

Sp3 |

1,23* |

600 |

1150 |

57,5 |

|

5 |

П2 |

Spl, Sp2 |

1768 |

4500 |

5650 |

77,1 |

|

6 |

П1 |

Spl, Sp2 |

994 |

8000 |

13 650 |

96,8 |

|

7 |

П12 |

Sp14 |

793 |

1000 |

14 650 |

98,7 |

|

8 |

П9 |

Sp8, Sp9 Sp10 |

210 |

500 |

15 150 |

99,0 |

|

9 |

П4 |

Sp4 |

82 |

3000 |

18 150 |

99,6 |

|

10 |

П5 |

Sp5 |

34 |

600 |

18 750 |

99,7 |

|

11 |

П14 |

Sp15 |

13 |

10 000 |

28 750 |

99,9 |

|

12 |

П7 |

Sp6 |

0,5 |

1500 |

30 250 |

99,99 |

|

13 |

П8 |

Sp7 |

0,2 |

1000 |

31 250 |

99,99 |

|

14 |

П6 |

Sp6 |

0,1 |

8000 |

39 250 |

100 |

Перечень инженерно-технических средств, обеспечивающих достаточный уровень защиты речевой информации (Q≥ 99 %):

применение фильтров в электросети;

осмотр телефонных аппаратов, поиск закладных устройств;

применение специального фильтра в телефонной сети;

зашумление естественных звуководов;

осуществление радиомониторинга с использованием сканеров;

применение электромагнитной экранировки помещений;

применение (при необходимости) специальных переговорных устройств;

использование специальных жалюзей и штор.

Модель нарушителя, угрозы безопасности, оценка ущерба

Модель нарушителя

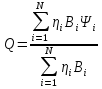

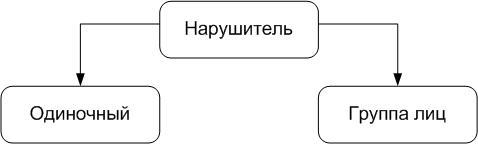

Нарушителя можно классифицировать по нескольким признакам: по наличию права постоянного или разового доступа в КЗ исследуемого объекта информатизации (рис. 3); по уровню подготовки в области информационной безопасности (рис. 4); по количеству лиц — участников атаки (рис. 5); по целям, преследуемым им при проведении акта нарушения информационной безопасности. (рис. 6).

По наличию права постоянного или разового доступа в контролируемую зону (КЗ) ИС нарушители подразделяются на два типа:

I тип – лица, не имеющие права доступа в контролируемую зону информационной системы;

II тип – лица, имеющие право постоянного или разового доступа в контролируемую зону информационной системы(например, персонал организации, персонал, обслуживающий питьевой кулер, охранник или уборщица).

Рис. 3. Классификация нарушителя по наличию доступа к КЗ

Внутренние нарушители подразделяются на семь категорий в зависимости от способа доступа и полномочий доступа к ПД:

лица, имеющие санкционированный доступ к ИС, но не имеющие доступа к ПД. К этому типу нарушителей относятся должностные лица, обеспечивающие нормальное функционирование ИС.

Лицо этой категории, может:

иметь доступ к фрагментам информации, содержащей ПД и распространяющейся по внутренним каналам связи ИС;

располагать фрагментами информации о топологии ИС (коммуникационной части подсети) и об используемых коммуникационных протоколах и их сервисах;

располагать именами и вести выявление паролей зарегистрированных пользователей;

изменять конфигурацию технических средств ИС, вносить в неё программно-аппаратные закладки и обеспечивать съем информации, используя непосредственное подключение к техническим средствам ИС.

зарегистрированные пользователи ИС, осуществляющие ограниченный доступ к ресурсам ИС с рабочего места.

Лицо этой категории:

обладает всеми возможностями лиц первой категории;

знает, по меньшей мере, одно легальное имя доступа;

обладает всеми необходимыми атрибутами (например, паролем), обеспечивающими доступ к некоторому подмножеству ПД;

располагает конфиденциальными данными, к которым имеет доступ.

Его доступ, аутентификация и права по доступу к некоторому подмножеству ПД должны регламентироваться соответствующими правилами разграничения доступа.

зарегистрированные пользователи ИС, осуществляющие удалённый доступ к ПД по локальным и (или) распределённым информационным системам.

Лицо этой категории:

обладает всеми возможностями лиц первой и второй категорий;

располагает информацией о топологии ИС на базе локальной и (или) распределённой информационной системы, через которую осуществляется доступ, и о составе технических средств ИС;

имеет возможность прямого (физического) доступа к фрагментам технических средств ИС.

зарегистрированные пользователи с полномочиями системного администратора ИС.

Лицо этой категории:

обладает всеми возможностями лиц предыдущих категорий;

обладает полной информацией о системном и прикладном программном обеспечении ИС;

обладает полной информацией о технических средствах и конфигурации ИС;

имеет доступ ко всем техническим средствам обработки информации и данным ИС;

обладает правами конфигурирования и административной настройки технических средств ИС.

Системный администратор выполняет конфигурирование и управление программным обеспечением (ПО) и оборудованием, включая оборудование, отвечающее за безопасность защищаемого объекта: средства криптографической защиты информации, мониторинга, регистрации, архивации, защиты от НСД.

зарегистрированные пользователи с полномочиями администратора безопасности ИС.

Лицо этой категории:

обладает всеми возможностями лиц предыдущих категорий;

обладает полной информацией об ИС;

имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИС;

не имеет прав доступа к конфигурированию технических средств сети за исключением контрольных (инспекционных).

Администратор безопасности отвечает за соблюдение правил разграничения доступа, за генерацию ключевых элементов, смену паролей. Администратор безопасности осуществляет аудит тех же средств защиты объекта, что и системный администратор.

программисты-разработчики (поставщики) прикладного программного обеспечения и лица, обеспечивающие его сопровождение на защищаемом объекте.

Лицо этой категории:

обладает информацией об алгоритмах и программах обработки информации на ИС;

обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в программное обеспечение ИС на стадии её разработки, внедрения и сопровождения;

может располагать любыми фрагментами информации о топологии ИС и технических средствах обработки и защиты ПД, обрабатываемых в ИС.

разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств на ИС.

Лицо этой категории:

обладает возможностями внесения закладок в технические средства ИС на стадии их разработки, внедрения и сопровождения;

может располагать любыми фрагментами информации о топологии ИС и технических средствах обработки и защиты информации в ИС.

Рис. 4. Классификация нарушителя по уровню подготовки в области информационной безопасности

Рис. 5. Классификация нарушителя по количеству лиц — участников атаки

Рис. 6. Классификация нарушителя по целям атаки

Методика определения актуальности угроз безопасности

Согласно [6] при определении перечня возможных угроз безопасности и анализа их актуальности должны быть учтены следующие факторы:

уровень исходной защищённости анализируемой системы;

перечень возможных угроз применительно к реальным условиям эксплуатации объекта информатизации;

вероятность реализации той или иной угрозы;

опасность реализации той или иной угрозы применительно к реальным условиям эксплуатации объекта информатизации;

Определение уровня исходной защищённости анализируемой системы

Согласно [6] под уровнем исходной защищённости ИС понимается обобщённый показатель, зависящий от следующих технических и эксплуатационных характеристик:

территориальное размещение;

наличие соединений с сетями общего пользования;

встроенные (легальные) операции с записями баз данных;

разграничение доступа к данным;

уровень защиты от исполнения вредоносного кода в ОС на АС;

Уровень исходной защищённости анализируемой ИС зависимости от значений указанных выше характеристик может принимать три значения:

низкий;

средний;

высокий.

Исходная степень защищённости определяется следующим образом:

ИС имеет высокий уровеньзащищённости, если не менее 70% обозначенных выше характеристик ИС соответствуют уровню “высокий”, а остальные – среднему уровню защищённости.

ИС имеет средний уровеньзащищённости, если не выполняются условия по пункту 1 и не менее 70% обозначенных выше характеристик ИС соответствуют уровню не ниже “средний”, а остальные – низкому уровню защищённости.

ИС имеет низкий уровеньзащищённости, если не выполняются условия по пункту 1 и 2.

Определение вероятности реализации угроз

В соответствии с [5] для определения степени реализуемости угрозы вводится показатель – частота (вероятность) реализации угрозы – определяемый экспертным путём показатель, характеризующий, насколько вероятным является реализация конкретной угрозы ИС для данной ИС в складывающихся реальных условиях обстановки.

Вводятся четыре вербальных градации этого показателя:

маловероятно– отсутствуют объективные предпосылки для осуществления угрозы;

низкая вероятность- объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют её реализацию;

средняя вероятность- объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности ИС не достаточны;

высокая вероятность- объективные предпосылки для реализации угрозы существуют, и меры по обеспечению безопасности ИС не приняты.

Определение возможности реализации угроз

В соответствии с [6] каждой степени исходной защищённости ставится в соответствие числовой коэффициент Y1, а именно:

0 - для высокой степенизащищённости;

5 - для средней степени защищённости;

10 - для низкой степенизащищённости.

Каждой градации вероятности возникновения угрозы ставится в соответствие числовой коэффициент Y2, а именно:

0 - для маловероятной угрозы;

2 - для низкой вероятности угрозы;

5 - для средней вероятности угрозы;

10 - для высокой вероятности угрозы.

На основе уровня исходной защищённости и частоты (вероятности) реализации угроз рассчитывается коэффициент реализуемости угрозы – Y, равный:

Y = (Y1+Y2)/20

Коэффициент может принимать значения от 0 до 1. Коэффициент реализуемости угрозы – Yможно считать математическим ожиданием возникновения угрозы, на анализируемом объекте. По значению коэффициента реализуемости угрозыYформируется вербальная интерпретация реализуемости угрозы следующим образом:

если значение Y больше равно 0 и меньше равно 0.3, то возможность реализации угрозы признается низкой;

если значение Y больше 0.3 и меньше равно 0.6, то возможность реализации угрозы признается средней;

если значение Y больше 0.6 и меньше равно 0.8, то возможность реализации угрозы признается высокой;

если значение Y больше 0.8, то возможность реализации угрозы признается очень высокой.

Определение опасности угрозы

Опасность реализации той или иной угрозы безопасности применительно к реальным условиям функционирования объекта определяется на основе совместного предварительного обследования АС. При этом для каждой угрозы определяется вербальный показатель её опасности.

Данный показатель может принимать три значения:

низкая опасность– если реализация угрозы может привести к незначительным негативным последствиям для субъектов ИС;

средняя опасность– если реализация угрозы может привести к негативным последствиям для субъектов ИС;

высокая опасность– если реализация угрозы может привести к значительным негативным последствиям для субъектов ИС.

Определение актуальности угроз на основе реализуемости и опасности угрозы.

Выбор из общего (предварительного) перечня угроз безопасности угроз, которые являются актуальными для данной ИС, производится в соответствии со следующими правилами, приведёнными в таблице 10:

Таблица 10

|

Возможность реализации угрозы |

Показатель опасности угрозы | ||

|---|---|---|---|

|

Низкая |

Средняя |

Высокая | |

|

Низкая |

неактуальная |

неактуальная |

актуальная |

|

Средняя |

неактуальная |

актуальная |

актуальная |

|

Высокая |

актуальная |

актуальная |

актуальная |

|

Очень высокая |

актуальная |

актуальная |

актуальная |

АС (ИС) OOO Altius Plus

Уровень исходной защищённости анализируемой ИС

Перечень определённых технических и эксплуатационных характеристик АС (ИС) OOO Altius Plus и соответствующие им уровни исходной защищённости приведены в таблице 11.

Таблица 11

|

Технические и эксплуатационные характеристики ИС |

Уровень защищённости |

|---|---|

|

1 |

2 |

|

По территориальному размещению анализируемая ИС состоит из одного локального сегмента, развёрнутого в пределах одного здания |

Высокий |

|

По наличию соединения с сетями общего пользования рассматриваемая ИС относится к категории систем, имеющих подключения. |

Средний |

|

По встроенным (легальным) операциям с записями баз данных SVN:

|

Высокий |

|

По разграничению доступа к персональным данным анализируемая ИС относится к системе, к которой имеет доступ только бухгалтер, или директор организации |

Высокий |

Необходимо заметить, что несмотря на наличие у потенциального нарушителя доступа на запись, удаление, или модификацию данных в БД SVN, встроенные механизмы аудита позволят восстановаить или откатить данные до необходимого корректного состояния даже после совершения нарушителем указанных действий.

Доступа к ПД сотрудников через ЛВС не имеет никто кроме бухгалтера, все эти данные расположены в АС бухгалтера, и дублируются только на резервном сервере, физический доступ к которому закрыт.

Исходя из требований [6], на основе приведённых характеристик и соответствующих им уровней защищённости уровень исходной защищённости, рассматриваемой ИС может быть оценен как высокий. Поскольку более 70% характеристик ИС имеют уровень не ниже среднего и при этом отсутствует 70% характеристик удовлетворяющих высокому уровню защищённости, что не позволяет отнести рассматриваемую систему к высокому исходному уровню защищённости.

Общий (предварительный) перечень угроз безопасности ИС

Угрозы утечки информации по техническим каналам, включающие:

угрозы утечки видовой информации;

угрозы утечки информации по каналу ПЭМИН.

Угрозы утечки информации посредством:

копирования информации на незарегистрированный носитель информации;

передачи носителя информации лицам, не имеющим права доступа к ней (в том числе при ремонте и утилизации носителя);

возможности утраты (потери) носителя;

передачи защищаемой информации по открытым каналам связи;

Угрозы несанкционированного доступа к информации, путём:

подключения к техническим средствам и системам объекта информатизации с целью нарушения целостности;

подключения к техническим средствам и системам объекта информатизации с целью нарушения конфиденциальности;

использования закладочных средств (устройств) с целью нарушения целостности;

использования закладочных средств (устройств) с целью нарушения конфиденциальности;

использования программного обеспечения ТС ИС с целью нарушения целостности через:

маскировку под зарегистрированного пользователя;

дефекты и уязвимости программного обеспечения ОИ;

внесение программных закладок;

применение вредоносного программного кода;

хищения носителя защищаемой информации.

Угрозы искажения, уничтожения или блокирования информации с применением технических средств, путём:

Силового электромагнитного воздействия:

по сети электропитания на порты электропитания постоянного и переменного тока;

по проводным линиям связи на порты ввода-вывода сигналов и порты связи;

по металлоконструкциям на порты заземления и порты корпуса;

посредством электромагнитного быстроизменяющегося поля на порты корпуса, порты ввода-вывода сигналов и порты связи;

Преднамеренного силового воздействия различной физической природы

Использования программных или программно-аппаратных средств при осуществлении:

компьютерной атаки;

сетевой атаки;

применения вредоносного кода;

Воздействия программными средствами в комплексе с преднамеренным силовым электромагнитным воздействием

Дефекты, сбои и отказы, аварии ТС и систем ОИ, а так же систем обеспечения ОИ.

Анализ вероятности реализации угроз

Угрозы утечки информации по техническим каналам

В соответствии с [5] и результатами проведённого анализа АС (ИС) OOO Altius Plus, угрозы утечки информации по техническим каналам включают в себя:

угрозы утечки видовой информации;

угрозы утечки информации по каналу ПЭМИН.

Угрозы утечки видовой информации: