- •Федеральное государственное бюджетное образовательное

- •«Санкт-петербургский государственный университет телекоммуникаций им. Проф. М.А. Бонч-бруевича»

- •Шаг 4: Завершение работы виртуальных машин

- •1.1.1.5. «Кибербезопасность: практические примеры»

- •Общие сведения и сценарий

- •Найдем информацию о самых эффективных кибератаках.

- •Свой анализ кибератаки.

- •Кто стали жертвами атаки?

- •1.2.2.5. «Как стать защитником»

- •Общие сведения и сценарий

- •Необходимые ресурсы

- •Шаг 1: Выполнение поиска сертификатов

- •Шаг 2: Узнать, какие бывают должности по специальности

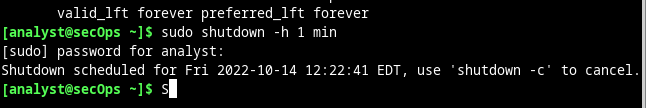

Шаг 4: Завершение работы виртуальных машин

Закрываем виртуальной машины с помощью интерфейса командной строки

1.1.1.5. «Кибербезопасность: практические примеры»

Цель

Изучить и проанализировать инциденты кибербезопасности

Общие сведения и сценарий

Правительственные организации, предприятия и отдельные пользователи все чаще становятся целями кибератак, и эксперты в области прогнозируют, что количество этих атак, скорее всего, возрастет в будущем. Распространение информации по вопросам кибербезопасности является важнейшим приоритетным направлением во всем мире, поскольку серьезные инциденты кибербезопасности способны поставить под угрозу глобальную экономику. По данным отчета Центра стратегических и международных исследований (CSIS), оценка ущерба от киберпреступности для глобальной экономики составляет более 400 млрд долларов ежегодно, а только в США в 2013 г. как минимум 3000 компаний пострадали от взлома своих систем. В этой лабораторной работе вы будете изучать четыре очень эффективных вида кибератак, а также обсудите все аспекты каждой атаки.

Найдем информацию о самых эффективных кибератаках.

С помощью наиболее удобной вам поисковой системы найдем информацию о каждой из следующих кибератак. Скорее всего, в результаты поиска попадут новости и технические статьи.

Нарушение безопасности Home Depot

Взлом целевой кредитной карты

Вирус Stuxnet

Взлом системы индустрии развлечений Sony Pictures Entertainment

Прочитайте статьи, найденные в результатах поиска на шаге 1а, и подготовьтесь к обсуждению результатов своего исследования по всем аспектам каждой атаки.

Свой анализ кибератаки.

Выбираем одну из эффективных кибератак из шага 1а и проведем анализ атаки, который включает в себя ответы на приведенные ниже вопросы.

Home Depot

Кто стали жертвами атаки?

Жертвами стали клиенты ритейлера Home Depot

Какие технологии и инструменты использовались в ходе атаки? Использовалось вредоносное ПО BlackPos. Вредоносное ПО, которое разрабатывалось для конкретных торговых точек. В частности, зацепляет информацию о треке, поэтому его называют перехватчиком меж процессной связи. После установки эта вредоносная программа ищет pos.exe файл в системе и анализирует содержимое данных финансовых карт

Когда произошла атака в сети?

Апрель 2014 года - Сентябрь 2014 года.

На какие системы была направлена атака?

ПО было нацелено на уязвимости платежной системы, применяя уязвимость нулевого дня (уязвимость, которая еще не встречалась). Также из-за халатности руководства были установлены устаревшие антивирусные системы, а сканирование проходило чрезвычайно редко и только в отдельных частях системы. Мониторинг ненормального сетевого трафика не проводился.

Какова была мотивация хакеров в данном случае? На какие результаты они рассчитывали?

Тут было два фактора: специальная халатность (саботирование) руководства + желание наживиться у хакеров

Что стало результатом атаки (кража данных, вымогательство, повреждение системы и т. д.)?

56 миллионов номеров кредитных карт клиентов ритейлера.

1.1.3.4. «Визуализация «черных» хакеров»

Цель

Изучить и проанализировать инциденты кибербезопасности

Общие сведения и сценарий

В 2016 году было подсчитано, что предприятия теряют от атак киберпреступников 400 млн долларов ежегодно. Правительственные организации, предприятия и частные пользователи все чаще становятся целями кибератак, а инциденты кибербезопасности становятся все более распространенными.

В этой лабораторной работе мы создали трех воображаемых хакеров, у каждого из которых будет своя организация и тип атаки с соответствующим способом для организации предотвратить или минимизировать последствия такой атаки.

Сценарий 1.

Кто является хакером?

BlackHack

К какой организации или группе относится хакер?

Частный

Какой мотив у хакера?

Получение персональных данных из базы данных организации

Какой метод атаки был использован?

IP-спуфинг

Что было целью и в чем была уязвимость, использованная против компании?

Используя разрешённый в сети IP, войти в систему как авторизованный пользователь.

Как можно было предотвратить эту атаку или уменьшить ее последствия?

Для предотвращения атак такого рода необходима дополнительная аутентификация помимо IP.

Сценарий 2.

Кто является хакером? Black Hat хакер

К какой организации или группе относится хакер?

Частный хакер

Какой мотив у хакера?

Получение доступа к хранящимся на сайте персональным данным с последующей возможностью их получения, изменения и удаления.

Какой метод атаки был использован?

SQL- инъекция

Что было целью и в чем была уязвимость, использованная против компании?

Получение доступа к базе данных сайта методом посылания SQL- запросов через систему ввода.

Как можно было предотвратить эту атаку или уменьшить ее последствия?

Для предотвращения атак такого рода необходимо надёжно фильтровать возможные запросы клиентов.

Сценарий 3.

Кто является хакером?

Black Hat хакер

К какой организации или группе относится хакер?

Частный хакер

Какой мотив у хакера?

Получение служебной информации организации для последующего использования её в личных целях.

Какой метод атаки был использован? Сниффинг пакетов.

Что было целью и в чем была уязвимость, использованная против компании?

Получение пакетов, передаваемых в служебной беспроводной сети и извлечение из них необходимой информации методом пересылки пакетов на обработку специальным приложением.

Как можно было предотвратить эту атаку или уменьшить ее последствия?

Для предотвращения угрозы такого типа необходимо исключить возможность подключения несанкционированного пользователя к беспроводной сети