lab7

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ

КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №7

Направление/специальность подготовки: Информационная безопасность

Студенты:

Преподаватель:

Скорых М.А. ______ (ФИО) (подпись)

Оглавление

Цель работы

Изучение процессов, выполняемых на компьютере, используемого ими протокола, а также адресов локального и удаленного порта.

Выполнение работы

Лабораторная работа №1.

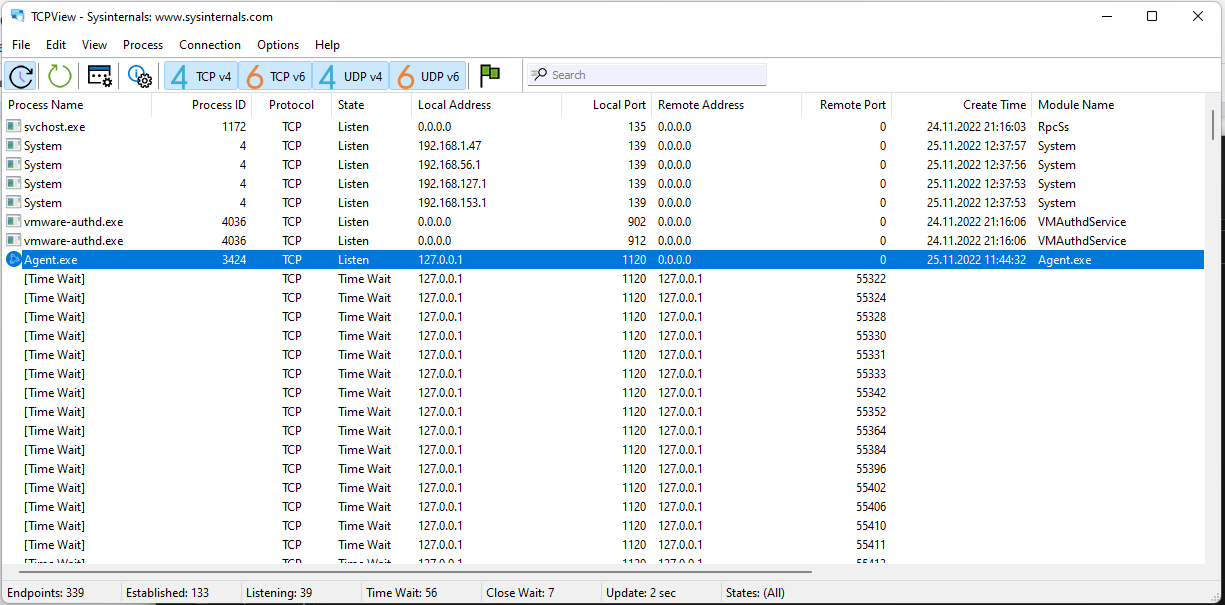

Сколько перечислено оконечных устройств? 339

Сколько из них выполняют прослушивание? 39

Сколько оконечных устройств установлено? 133

![]()

Откройте любой браузер. Что происходит в окне TCPView?

Процессы запускаются и отображаются зеленым цветом, а некоторые закрываются

Перейдите на веб-сайт cisco.com. Что происходит в окне TCPView?

Изменение цветов

Закройте браузер. Что происходит в окне TCPView?

Процессы окрашиваются в красный цвет

Как вы думаете, что означают цвета?

Зеленый – это запуск процессов

Желтый — это процессы, которые ожидают открытия или закрытия

Красные –это процессы, которые закрываются

Белые — это процессы, которые уже запущены

Лабораторная работа №2.

Назовите MAC-адреса источника и назначения. С какими сетевыми интерфейсами связаны эти MAC-адреса?

80:37:73:ea:b1:7a и 08:00:27:09:14:c4

Назовите IP-адреса источника и назначения. С какими сетевыми интерфейсами связаны эти IP-адреса?

192.168.1.1 и 192.168.1.1

Назовите порты источника и назначения. Назовите номер порта DNS по умолчанию.

Порт источника – 577729. Порт назначения – 53 (номер порта DNS по умолчанию)

Сравните MAC- и IP-адреса в результатах программы Wireshark с результатами из ipconfig/all. Каковы ваши наблюдения?

IP и MAC при анализе ваейршарка такие же как и при ipconfig/all

Изучите результаты. Может ли DNS-сервер выполнять рекурсивные запросы?

Да

Наблюдайте за записями CNAME и A в сведениях об ответах. Сравните эти результаты с результатами команды nslookup.

Результаты совпадают

На основании результатов Wireshark какие еще сведения можно почерпнуть о сети, когда удаляется фильтр?

DHCP, ARP пакеты. Их анализ может использоваться для определения устройств в локальной сети.

Как злоумышленник может использовать программу Wireshark в целях нарушения безопасности вашей сети?

Для наблюдения за сетевым трафиком и получения информации в незашифрованных пакетов.

Лабораторная работа №3.

Назовите два IP-адреса, задействованные в этой атаке с внедрением SQL-кода, на основе показанной информации.

10.0.2.4 и 10.0.2.15

Назовите версию.

MySQL 5.7.12-0

Чем измененная команда (1' OR 1=1 UNION SELECT null, column_name FROM INFORMATION_SCHEMA.columns WHERE table_name='users') поможет злоумышленнику?

Более короткий вывод, только то, где появляется ‘users'

Какой пользователь имеет хеш пароля 8d3533d75ae2c3966d7e0d4fcc69216b?

1337

Назовите незашифрованный пароль (в формате простого текста). charley

В чем риск использования языка SQL на платформе?

Возможна атака в виде SQL-инъекции

Войдите в Интернет и выполните поиск фразы prevent SQL injection attacks (предотвращение атак с внедрением SQL-кода). Какие 2 метода или действия можно предпринять для предотвращения атак с внедрением SQL-кода?

Мониторинг инструкций SQL

Отделить командный язык от данных или пользовательского ввода

Лабораторная работа №4.

В чем состоит недостаток использования cat с текстовыми файлами большого размера?

Из-за того, что cat не поддерживает разрыва страницы, то часть информации может потеряться. Также он загружается в память и как следсвтие слишком большие текстовые файлы могут привести к зависанию.

Что является недостатком использования more?

Отсутствия возвращения чтения назад.

Чем отличаются выходные данные tail и tail -f? Дайте пояснение.

После второй команды терминал заблокирован и нет возможности прописать новые команды. Связано с тем, чо tailвсе еще продолжает работать и просматривает файл журнала и выводи любые изменения, записанные в нем на экран.

Почему команда cat должна быть выполнена как root?

Потому что файл /var/log/syslog принадлежит root

Можете ли вы назвать причины, по которым так важно правильно синхронизировать время и дату компьютеров?

Иначе может быть путаница при обработке событий в системе ведения журналов

Сравните Syslog и Journald. В чем заключаются преимущества и недостатки каждого из них?

У Journald вместо файлов журнала открытого текста есть специальный формат файлов для сообщений журнала, что позволяет упростить поиск сообщений в журнале.

Санкт-Петербург

2022