2787

.pdfУДК 621.395.387

Л.Н. Никитин, Н.Н. Помигуев

СТАТИСТИЧЕСКИЕ ИСПЫТАНИЯ ВКЛЮЧАЮЩИЕ

ВСЕБЯ ГРАНИЧНЫЕ И МАТРИЧНЫЕ ИСПЫТАНИЯ

Внастоящее время в повседневной жизни людей становится все больше электроники, и она становится всё "умнее". Сейчас невозможно перечислить всего многообразия электронных приборов, которые используются ежедневно, у различных изделий, созданных под различные, нужны имеется множество параметров, но один из параметров является наиболее важным: это надежность

При конструировании радиоаппаратуры инженеры пытаются учесть все возможные внешние воздействия на технику, и предотвратить выход её из строя, а для проверки условий работоспособности прибора используются такие виды испытаний как граничные и матричные испытания.

Граничные испытания проводятся на специальном стенде, состоящем из: Рабочего макета усилителя НЧ, блока питания усилителя НЧ, милливольтметра, осциллографа, генератора синусоидальных сигналов.

Суть проведения испытаний на этом стенде в том, что мы можем определить границы частот, в которых УНЧ стабильно работает и не теряет своих усилительных свойств.

Порядок работы прост: Включается всё оборудование, на генераторе сигналов выставляется нижний диапазон звуковых частот, замеряется выходное напряжение усилителя, меняется частота с периодом от 1000 до 5000,и измеряется выходное напряжение при других частотах. Далее необходимо построить график, и судя по нему определить в каких границах УНЧ нормально функционирует. Полученный в ходе испытаний график похож на график АЧХ усилителя, и показан на рисунке ниже.

31

График граничных испытаний

Стенд для матричных испытаний состоит из рабочего макета АМ-детектора, осциллографа, генератора сигналов, милливольтметра, блока питания детектора.

Суть проведения испытаний на стенде матричных испытаний состоит в том, что в этом случае мы сможем определить любую точку на графике, в которой АМ-детектор не работает.

Порядок работы на стенде аналогичен, как и при работе со стендом граничных испытаний, только различие состоит в том, что на полученном графике мы имеем возможность определить конкретную точку неработоспособности АМ-детектора. Но для этого необходимо предварительно рассчитать матрицу. График затухания сигнала на выходе АМ-детектора похож с графиком АЧХ усилителя из граничных испытаний.

Литература

1. Абомелик Т.П. «Методы и средства испытаний электронных средств» методические указания по выполнению лабораторной работ для студентов специальности 21000.62 и специальности 210201.65 / Т.П. Абомелик. –Ульяновск: «Ульяновский государственный технический университет» 2013.–32 с.

32

2.Никитин Л.Н. «Испытания, контроль и диагностика радиоэлектронной аппаратуры» / Л.Н. Никитин. - Воронеж: ГОУВПО «Воронежский государственный технический универси-

тет» 2009. – 251 с.

3.Материалы сайта http://optical-drive.poisk-podbor.ru/

Воронежский государственный технический университет

33

УДК 519.876

Е.А. Рогозин, А.Д. Попов, В.В. Конобеевских

РАЗРАБОТКА МОДЕЛИ ФУНКЦИОНИРОВАНИЯ ТИПОВОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА НА ОСНОВЕ ТЕОРИИ ГРАФОВ С КОНЕЧНЫМ ЧИСЛОМ СОСТОЯНИЙ

Рассмотрены ключевые особенности функционирования системы защиты информации от несанкционированного доступа. Разработана модель функционирования типовой системы защиты информации на основе теории графов

Представим модель функционирования защитных механизмов системы защиты информации (СЗИ) на примере «Страж NT. Исследуемая СЗИ от несанкционированного доступа (НСД) имеет сертификат федеральной службы по техническому и экспертному контролю (ФСТЭК) до 30 июля 2019 г. для защиты информации в АИС по 3А, 2А и 1Б классу защищенности включительно. Исследования с целью разработки вербальной (описательной) модели типовой СЗИ от НСД в ОВД в соответствии с [1] проводятся на основе СЗИ от НСД «Страж NT» версии 3.0. ЗИ в «СтражNT» осуществляется комплексно, при помощи набора подсистем, расширяющих средства безопасности операционной системы.

Определим ключевые особенности, которые описывают условия функционирования СЗИ от НСД «Страж NT»:

-СЗИ от НСД «Страж NT» устанавливается на операционную систему Windows;

-СЗИ от НСД «Страж NT» занимает всего 60 Мб объема памяти на жестком диске; Необходимо учитывать, что данный объем требуется для установки и в процессе функционирования он значительно возрастет;

-в СЗИ от НСД «Страж NT» предусмотрена возможность функционирования в составе локальной вычислительной сети автоматизированной информационной системы (АИС) ОВД;

-для обслуживания СЗИ от НСД назначается администратор АИС ОВД, который в свою очередь и определяет политику ИБ на объекте информатизации;

34

-особое внимание к себе привлекает широкий перечень прикладного программного обеспечения, который функционирует совместно с СЗИ от НСД. Это связано с тем, что разработчик данных средств не проводит проверку на отсутствие компьютерных вирусов и недекларированных возможностей;

-СЗИ от НСД «Страж NT» не зависим от типа файловой системы;

-«Страж NT» просто устанавливается и легко

настраивается;

-в «СтражNT» интуитивно понятный пользовательский интерфейс;

-«Страж NT» не включает в свой состав аппаратную составляющую, что является одним из преимуществ данной СЗИ от НСД, так как исключает проведения спецпроверок.

В рамках концепции разработки АИС ОВД в защищенном исполнении (этапы 8 и 9) [2] необходимо на основе описательной модели разработать модель функционирования СЗИ от НСД «Страж NT» на основе теории графов с конечным числом состояний.

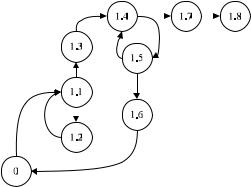

Модель функционирования типовой СЗИ от НСД представляет собой ориентированный граф G = (V,E), где V – конечное множество вершин, а E – конечное множество дуг. Вершины обозначают все состояния системы, а дуги – переходы между ними.

Для обозначения вершин используем символы 1, 2,…, а для обозначения дуг e1, e2, ... Возможен выход несколько дуг из вершины графа, переходы будем обозначать как el= ( i, j).

Маршрут в графовой модели СЗИ от НСД будет представлять собой последовательность действий пользователя при работе с вычислительным ресурсом АИС ОВД [6].

35

|

Вход в систему |

|

|

|

Таблица 1 |

|||

|

|

|

|

|

||||

Функции, выполняемые СЗИ от НСД |

|

|

i, j |

|

||||

|

|

|

|

|

|

l |

|

|

0 Включение автоматизированного рабоче- |

|

|

( 0, 1.1) |

|||||

го места (АРМ) (Прекращение выполнения |

0 |

|

|

|||||

функций АРМ) |

|

|

|

|

||||

1.1 |

Предъявление идентификатора |

|

|

( 1.1, |

1.3),( 1.1, |

|||

|

|

|

|

|

1.1 |

1.2) |

|

|

1.2 |

Прекращение работы идентификатора |

|

|

( 1.2, 1.1) |

||||

|

|

|

|

|

1.2 |

|

|

|

1.3 |

Допуск к вводу пароля |

|

|

( 1.3, 1.4) |

||||

|

|

|

|

|

1.3 |

|

|

|

1.4 |

Ввод пароля |

|

|

( 1.4, |

1.5),( 1.4, |

|||

|

|

|

|

|

1.4 |

1.7) |

|

|

1.5 |

Повторный ввод пароля |

|

|

( 1.5, |

1.4),( 1.5, |

|||

|

|

|

|

|

1.5 |

1.6), |

|

|

1.6 |

Блокировка входа в систему при трех- |

|

|

( 1.6, |

0), ( 1.6, |

|||

разовом неправильном вводе пароля |

1.6 |

3,3) |

|

|||||

1.7 |

Аутентификация субъекта системы |

|

|

( 1.7, 1.8) |

||||

|

|

|

|

|

1.7 |

|

|

|

1.8 |

Вход в систему |

|

|

( 1.8, |

2.1),( 1.8, |

|||

|

|

|

|

|

1.8 |

2.4) |

|

|

|

|

|

|

|

|

|

|

|

Рис. 1. Граф, описывающий вход в систему

36

Таблица 2 Разграничение доступа и взаимодействие с внешними носи-

телями

Функции, выполняемые СЗИ от НСД |

|

i, j |

|

|

|

|

l |

|

|

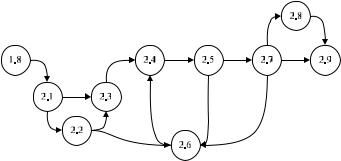

1.8 |

Вход в систему |

|

( 1.8, |

2.1),( 1.8, |

|

|

1.8 |

2.4) |

|

2.1 Сопоставление идентификационной ин- |

|

( 2.1, |

2.3),( 2.1, |

|

формации внешнего носителя и пользовате- |

2.1 |

2.2) |

|

|

ля |

|

|

|

|

2.2 Контроль устройств (если устройство не |

|

( 2.2, |

2.3),( 2.2, |

|

принадлежит пользователю, срабатывает |

2.2 |

2.6) |

|

|

данный механизм) |

|

|

|

|

2.3 |

Доступ к внешнему носителю |

|

( 2.3, 2.4) |

|

|

|

2.3 |

|

|

2.4 |

Обращение к объекту |

|

( 2.4, 2.5) |

|

|

|

2.4 |

|

|

2.5 Сопоставление меток конфиденциально- |

|

( 2.5, |

2.6),( 2.5, |

|

сти пользователя и ресурса (в СЗИ реализу- |

2.5 |

2.7) |

|

|

ется на основе мандатного принципа кон- |

|

|

|

|

троля доступа) |

|

|

|

|

2.6 |

Блокировка доступа к объекту |

|

( 2.6, |

2.4),( 2.6, |

|

|

2.6 |

3.3) |

|

2.7 |

Проверка полномочий доступа пользо- |

|

|

( 2.7, |

вателя (в СЗИ реализуется на основе дис- |

2.7 |

2.6),( 2.7, 2.8), |

||

креционного принципа контроля доступа) |

|

2.9) |

( 2.7, |

|

|

|

|

|

|

2.8 |

Преобразование информации на носите- |

|

|

( 2.8, |

ле при помощи шифрования (в СЗИ приме- |

2.8 |

2.9) |

|

|

няется метод гаммирования) |

|

|

|

|

2.9 |

Допуск субъекта к защищаемому объек- |

|

|

( 2.9, |

ту |

|

2.9 |

3.1),( 2.9, 3.5) |

|

37

Рис. 2. Граф, описывающий механизм разграничения доступа и работу с внешними носителями

Таблица 3 Механизмы контроля целостности регистрации и учета

Функции, выполняемые СЗИ от НСД |

|

i, j |

|

|

|

|

l |

|

|

2.9 |

Допуск субъекта к защищаемому объ- |

|

( 2.9, |

3.1),( 2.9, |

екту |

2.9 |

3.5) |

|

|

3.1 |

Запрос на преобразование объекта |

|

( 3.1, |

3.2),( 3.1, |

|

|

3.1 |

3.4) |

|

3.2 |

Блокировка преобразования объекта |

|

( 3.2, |

3.3),( 3.2, |

|

|

3.2 |

3.9) |

|

3.3 |

Регистрация нарушений работы с СЗИ |

|

|

|

|

|

3.3 |

|

|

3.4 |

Пересчет параметров целостности фай- |

|

( 3.4, 3.9) |

|

ла |

|

3.4 |

|

|

3.5 |

Запрос на удаление |

|

( 3.5, |

3.6),( 3.5, |

|

|

3.5 |

3.7) |

|

3.6 |

Блокировка удаления |

|

( 3.6, |

3.3),( 3.6, |

|

|

3.6 |

3.9) |

|

3.7 |

Преобразование объекта перед удале- |

|

( 3.7, 3.8) |

|

нием |

3.7 |

|

|

|

3.8 |

Удаление объекта |

|

( 3.8, 3.9) |

|

|

|

3.8 |

|

|

3.9 |

Завершение работы с объектом |

|

( 3.9, |

0),( 3.9, |

|

|

3.9 |

1.1), ( 3.9, 2.4) |

|

|

38 |

|

|

|

Рис. 3. Граф, описывающий механизмы контроля целостности регистрации и учета

Рис. 4. Модель функционирования СЗИ от НСД «Страж NT»

Заключение В статье на основе анализа технической документации на

типовую (широко используемую) СЗИ от НСД «Страж NT» в АИС ОВД разработанамодель функционирования этих систем на основе теории графов с конечным числом состояний с целью дальнейшей разработки марковской модели оценки динамического показателя эффективности этих систем в ОВД в соответствии с концепцией проектирования защищенных АИС ОВД, изложенной в [2].

39

Литература

1. Об утверждении Концепции обеспечения информационной безопасности органов внутренних дел Российской Федерации до 2020 года: приказ МВД России от 14.03.2012 №169 [Электронный ресурс]. — URL: http://policemagazine.ru/forum/showthread.php?t=3663

2.Е. А. Рогозин, А. Д. Попов, Т. В. Шагиров. Проектирование систем защита информации от несанкционированного доступа в автоматизированных системах органов внутренних дел // Вестник Воронежского института МВД России. — 2016. — № 2. — С. 174—183.

3.СЗИ «Страж NT». Руководство администратора:

[Электронный |

|

ресурс]. — |

|

URL: |

http://www.guardnt.ru/download/doc/admin_guide_nt_3_0.pdf |

|

|||

4. |

Система |

защиты |

информации |

от |

несанкционированного доступа «Страж NT». Описание |

||||

применения: |

|

[Электронный |

ресурс]. — |

|

URL: http://www.rubinteh.ru/public/opis30.pdf |

|

|

||

5. |

Свами М., |

Тхуласираман |

К. Графы, сети и |

|

алгоритмы : пер. с англ. — М. : Мир, 1984.— 455 с., ил. |

|

|||

Воронежский государственный технический университет

40