2354

.pdfФГБОУ ВПО «Воронежский государственный технический университет»

В.И. Белоножкин

АВТОМАТИЗИРОВАННЫЕ ЗАЩИЩЕННЫЕ СИСТЕМЫ

Утверждено Редакционно-издательским советом университета в качестве учебного пособия

Воронеж 2014

УДК 004.056

Белоножкин В. И. Автоматизированные защищенные системы: учеб. пособие [Электронный ресурс]. – Электрон. текстовые, граф. данные (1,4 Мб) / В. И. Белоножкин. – Воронеж: ФГБОУ ВПО «Воронежский государственный технический университет», 2014. – 1 электрон. опт. диск (CDROM). – Систем. требования: ПК 500 и выше; 256 Мб ОЗУ;

Windows XP; Adobe Reader; 1024x768; CD-ROM; мышь. – Загл.

с экрана. – Диск и сопровод. материал помещены в контейнер

12x14 см.

В пособии рассматриваются аспекты обеспечения безопасности автоматизированных систем, требования и подходы к созданию и эксплуатации их защищенных реализаций.

Издание соответствует требованиям Федерального государственного образовательного стандарта высшего профессионального образования по специальностям 090301 «Компьютерная безопасность», 090303 «Информационная безопасность автоматизированных систем», дисциплинам «Удаленный и непосредственный несанкционированных доступ в распределенные компьютерные системы», «Разработка и эксплуатация защищенных автоматизированных систем».

Табл. 3. Ил. 25. Библиогр.: 33 назв.

Рецензенты: ОАО «Концерн «Созвездие» (канд. техн. наук, ст. науч. сотрудник О.В. Поздышева);

д-р техн. наук, проф. А.Г. Остапенко

©Белоножкин В.И., 2014

©Оформление. ФГБОУ ВПО «Воронежский государственный технический университет», 2014

ИСПОЛЬЗУЕМЫЕ СОКРАЩЕНИЯ

АЗС — автоматизированная защищенная система; AC — автоматизированная система;

АСЗИ — автоматизированная система в защищенном исполнении;

БД — база данных; ЗИ — защита информации;

ИР — информационный ресурс; КС — компьютерная система; НД — нормативный документ;

НИР — научно-исследовательская работа; НСД — несанкционированный доступ; ОС — операционная система; ПК — персональный компьютер;

ПСБ — подсистема безопасности; ПЭМИН — побочные электромагнитные излучения и

наводки; ПС — программное средство;

СВТ — средство вычислительной техники; СиЗИ — система защиты информации; СрЗИ — средство защиты информации;

СУБД — система управления базами данных; ТЗ — техническое задание; ТС — техническое средство;

ЧТЗ — частное техническое задание; ШС — шифровальное средство.

3

ВВЕДЕНИЕ

Учебное пособие «Автоматизированные защищенные системы» (далее - Пособие) подготовлено для использования в учебном процессе ФГБОУ ВПО «Воронежский государственный технический университет» в рамках учебных дисциплин:

–С3.В.ОД.2 «Удаленный и непосредственный несанкционированных доступ в распределенные компьютерные системы» специальности 090301 «Компьютерная безопасность»;

–С3.Б.15 «Разработка и эксплуатация защищенных автоматизированных систем» специальности 090303 «Информационная безопасность автоматизированных систем»

Пособие дает представление о современном состоянии развития автоматизированных защищенных систем (АЗС), требованиях к их созданию и эксплуатации, подходах к реализации.

Пособие имеет следующую структуру:

–раздел 1, дающий понятие об автоматизированных системах и их разновидностях, угрозах безопасности и объектах защиты, а также о подходах к построению защищенных систем;

–раздел 2, рассматривающий подходы к созданию АЗС;

–раздел 3, описывающий вопросы эксплуатации АЗС;

–приложения, содержащие глоссарий используемых понятий и список литературы.

4

1. АВТОМАТИЗИРОВАННЫЕ ЗАЩИЩЕННЫЕ СИСТЕМЫ И ТРЕБОВАНИЯ К НИМ

1.1.Автоматизированные системы: общие понятия

иклассификация

Всоответствии с ГОСТ 34.003-90 автоматизированной системой (АС) считается система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. В настоящее время в качестве синонима понятия АС используется также понятие «компьютерная система» (КС).

Состав АС (или КС) структурируется обычно по видам обеспечения – информационного, технического, программного, математического, лингвистического, организационного и правового.

Основными факторами, объективно влияющими на увеличение необходимости защиты современных КС, являются расширение функций, повышение значимости и масштабов КС

содной стороны, а также постоянное появление новых угроз безопасности и их источников – с другой. Существует зависимость: чем выше сложность, шире функциональность, крупнее масштаб и сильнее значимость КС, тем больше она имеет уязвимостей и требует больших усилий на поддержание требуемого уровня безопасности. Чтобы понять, как влияет на состояние безопасности КС присутствие в ней различных функций и элементов инфраструктуры, проведем их классификацию по значимым для рассматриваемой проблемы направлениям: функциональному, технологическому, сетевому и «режимному».

«Функциональная» классификация КС базируется на типах автоматизируемых с ее помощью информационных процессов (рис. 1.1). Так, полифункциональные (интегральные) КС имеют заведомо больше уязвимых точек, чем узко специализированные системы. Web-сайты и системы ЭП в

5

большей степени подвержены атакам, чем замкнутые (как правило) системы поддержки решений и проведения финансовых расчетов, а с точки зрения масштабов возможных отрицательных последствий от воздействия угроз соотношение обратное.

Рис. 1.1. Функциональная классификация КС

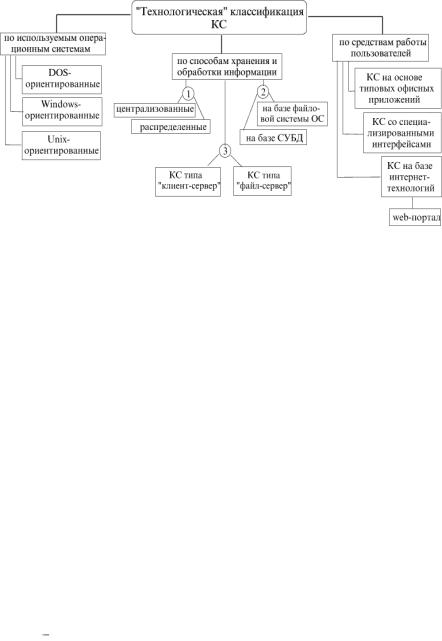

В «технологической» классификации КС (рис. 1.2) за основу взяты уровни и классы используемых информационных (компьютерных) технологий. Конкретное сочетание технологий обладает определенным уровнем устойчивости к воздействию угроз. Так, наименьшей устойчивостью из приведенных обладают КС, созданные на базе файловой структуры ОС, работающие под DOS и взаимодействующие с пользователями при помощи офисных приложений (редаторов и т. п.). Потенциально наивысшей устойчивостью обладают UNIXориентированные КС, использующие СУБД с наличием режима «клиент-сервер» и web-интерфейсы.

6

Рис. 1.2. Технологическая классификация КС

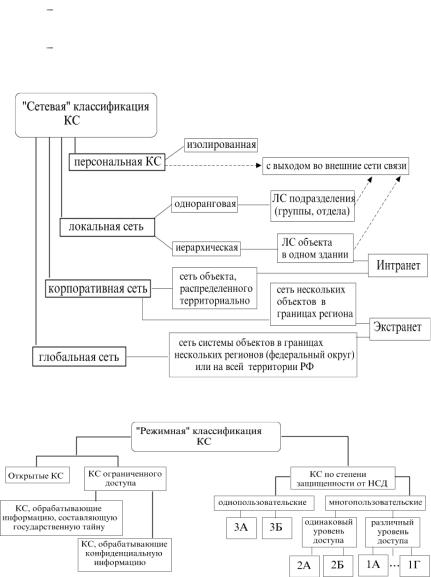

В «сетевой» классификации КС (рис. 1.3.) используются признаки их территориальной распределенности и корпоративности, в результате комбинации которых получается один из вариантов сетевой инфраструктуры: локальной, корпоративной, глобальной. Чем значительнее масштаб и количество внешних связей КС, тем потенциально уязвимее она к воздействию угроз.

Классификация КС по «режимности-защищенности» (рис. 1.4) осуществляется в соответствии с характером обрабатываемой в них информации с точки зрения правовых режимов обращения с ней, а также с учетом предъявляемых к КС требований по предотвращению или затруднению несанкционированного доступа к информации. По характеру обрабатываемой информации КС бывают открытыми и ограниченного доступа. Классификация по степени защищенности базируется на требованиях Гостехкомиссим РФ. К числу определяющих признаков, по которым производилась группировка КС в различные классы по защищенности, относятся:

наличие в КС информации различного уровня конфиденциальности;

7

уровень полномочий субъектов доступа на доступ к конфиденциальной информации; режим обработки данных в КС – коллективный или индивидуальный.

Рис. 1.3. Сетевая классификация КС

Рис. 1.4. Режимная классификация КС.

Установлено девять классов КС защищенности от НСД к информации. Каждый класс характеризуется определенной

8

минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в КС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности.

Третья группа включает КС, в которых работает один пользователь, допущенный ко всей информации, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает КС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские КС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации КС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

1.2. Угрозы безопасности и объекты защиты автоматизированных систем

1.2.1. Угрозы безопасности автоматизированных систем

Под угрозой безопасности АС (КС) в данном Пособии будем понимать потенциально возможное действие, событие, процесс или явление, которое посредством воздействия на информацию или другие компоненты АС может прямо или косвенно привести к нанесению ущерба интересам субъектов информационных отношений (владельцев, пользователей, клиентов).

Угроза может воздействовать на КС по определенному каналу определенным способом. Канал воздействия угрозы

9

образует сочетание физической среды проникновения носителя угрозы в КС, компонента, на который оказывается несанкционированное воздействие, и их свойств, позволяющих угрозе реализоваться. Способ (алгоритм) воздействия угрозы определяет последовательность действий источника (субъекта) угрозы с использованием определенных методов, средств и каналов по достижению цели реализации угрозы в отношении АС.

Необходимым условием обеспечения требуемого уровня безопасности конкретной КС является системное рассмотрение всего спектра угроз, принципиально возможных по отношению к ней. Идентификация угроз в рамках системы классификации и их «привязка» к типовым угрозам, в свою очередь, позволяет применять типовые средства защиты информации (СЗИ) для их нейтрализации.

Угрозы безопасности КС могут быть классифицированы по следующим значимым основаниям:

по направленности реализации;

по причинам (источникам) возникновения;

по объектам воздействия;

по характеру и масштабам негативных последствий;

по временным характеристикам воздействия;

по каналам проникновения в КС; по используемым способам (методам) и средствам.

Классификация угроз по направленности реализации. Существуют следующие направленности реализации

угроз (рис. 1.5):

нарушение конфиденциальности информации ограниченного доступа (хищение, разглашение);

нарушение целостности информации (несанкционированная модификация, компрометация, уничтожение); нарушение доступности информации для законных

пользователей (блокирование информации, нарушение нормального функционирования, вывод из строя

10