2354

.pdf

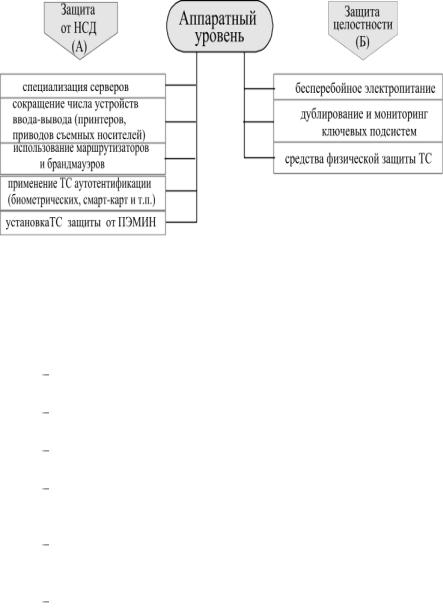

планирование минимизации числа устройств копирования данных на внешние носители (флоппидисководов, сменных винчестеров, CD-RW, магнитооптики, принтеров и т.д.) в пользо-вательских компьютерах); разработка схем применения ТС разграничения

доступа к элементам КС (смарт-карты, биометрические датчики и т.п.); проектирование сетевой инфраструктуры с

использованием специализированных устройств разделения доступа и трафика (маршрутизаторы, брандмауэры); планирование использования активных и пассивных

средств защиты от побочных электромагнитных излучений (ПЭМИН) (заземление, экранирование, генераторы шума).

По направлению Б:

проектирование системы бесперебойного электропитания;

планирование установки дублирующих элементов и датчиков рабочих параметров в ключевых и наиболее уязвимых ТС (магнитные диски, источники питания в серверах, датчики температуры и т. д.); проектирование физических средств защиты каналов связи (стальные трубы, специальные кабели, короба и т.п.).

51

Рис. 1.20. Аппаратный уровень подсистемы безопасности автоматизированной системы

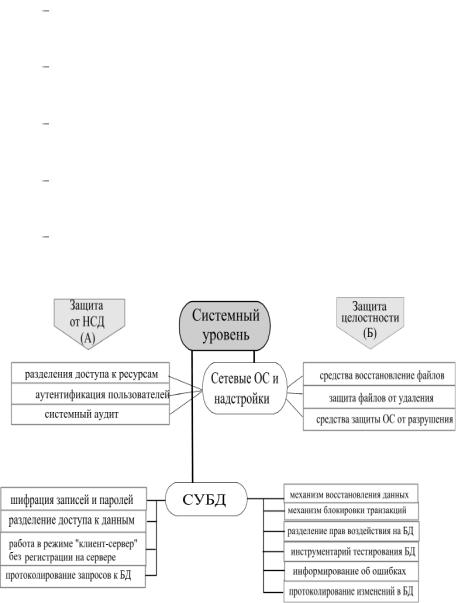

На системном уровне (средства защиты сетевых операционных систем и СУБД, администраторские надстройки над ними) (рис. 1.21) осуществляется:

По направлению А:

планирование политики аутентификации пользователей;

разработка способов применения штатных средств разделения доступа к информационным ресурсам;

выбор средств управления ЛВС и надстроек над штатными средствами защиты.

проектирование технологии работы с базами данных без физического доступа к файлам и без регистрации на сервере БД («клиент-сервер»);

планирование использования штатных средств СУБД для разделения доступа пользователей к функциям, таблицам, столбцам и т.д.; планирование использования шифрации записей в БД и паролей, передаваемых по сети.

52

По направлению Б:

настройка механизмов восстановления удаленных файлов, защиты файлов от удаления, защиты ядра ОС от разрушения.

планирование разделения прав воздействия пользователей на БД (владелец, администратор, пользователь…);

настройка механизмов блокировки/отката транзакций и восстановления данных (протоколирование запросов, средства архивации данных);

планирование регламента использования инструментария тестирования БД и исправления нарушений структуры данных; организация технологии информирования

администратора АС о возникающих в процессе работы ОС и СУБД ошибках.

Рис. 1.21. Системный уровень подсистемы безопасности автоматизированной системы

53

Следует отметить, что используемые в АС государственных органов и организаций системные и защитные программные средства должны иметь сертификаты ФСТЭК или ФСБ.

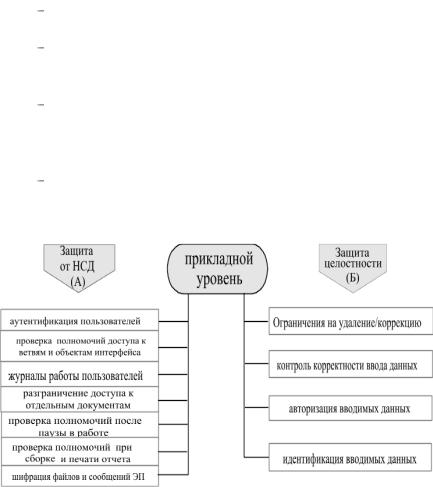

На прикладном уровне (инструментальное ПО приложений, пользовательские интерфейсы, индивидуальное защитное ПО) (рис. 1.22) осуществляется:

По направлению А:

проектирование надежной и защищенной подсистемы аутентификации пользователей;

проектирование механизма контроля полномочий пользователей по агрегации информации (при сборке отчетов и т.п.);

разработка гибкой многоуровневой системы задания ограничений на доступ к конкретным электронным документам (как единицам хранения информации в КС); планирование и разработка разделения полномочий

доступа к ветвям и объектам интерфейса и их реквизитам.

Рис. 1.22. Прикладной уровень подсистемы безопасности автоматизированной системы

54

По направлению Б:

разработка программ тестирования баз данных (БД) на отсутствие записей-дублей, на логическую непротиворечивость, на отсутствие ошибок и т.д.

разработка средств дублирующего протоколирования воздействий пользователей на БД;

разработка (выбор) средств авторизации вводимых в

БД данных, подготавливаемых электронных документов, отправляемых сообщений (фиксация даты, адреса и пользователя);

планирование ограничений прав пользователей на удаление и коррекцию данных в условиях многопользовательского доступа к КС; разработка средств автоматизированной

идентификации и контроля корректности вводимых данных.

55

2. СОЗДАНИЕ АВТОМАТИЗИРОВАННЫХ ЗАЩИЩЕННЫХ СИСТЕМ

2.1. Порядок создания автоматизированных защищенных систем

Рассмотрим порядок создания АСЗ на основе российского стандарта ГОСТ Р 51583-2000 «Порядок создания автоматизированных систем в защищенном исполнении».

Общие положения.

АС реализует информационную технологию в виде определенной последовательности информационно-связанных функций, задач или процедур, выполняемых в автоматизированном или автоматическом режимах.

Процесс создания АСЗИ заключается в выполнении совокупности мероприятий, направленных на разработку и/или практическое применение информационной технологии, реализующей функции по ЗИ, установленные в соответствии с требованиями стандартов и/или НД по ЗИ как во вновь создаваемых, так и в действующих АС.

Целью создания АСЗИ является исключение или существенное затруднение получения злоумышленником защищаемой информации, обрабатываемой в АС, а также исключение или существенное затруднение несанкционированного и/или непреднамеренного воздействия на защищаемую информацию и ее носители.

Защита информации в АСЗИ является составной частью работ по их созданию, эксплуатации и осуществляется во всех органах государственной власти и на предприятиях (организациях), располагающих информацией, содержащей сведения, отнесенные к государственной или служебной тайне.

Разработка и внедрение вновь создаваемой АС производится в соответствии с техническим заданием (ТЗ) на

56

АС, которое является основным документом, определяющим требования, предъявляемые к АС, порядок создания АС и приемку АС при вводе в действие.

Дополнительно могут быть разработаны частные ТЗ (ЧТЗ) на части и подсистемы АС.

Для АСЗИ, создаваемой на базе действующей АС, разрабатывают ТЗ (ЧТЗ) или дополнение к основному ТЗ на АС, в которые включают требования по ЗИ только в части создаваемой системы (подсистемы) защиты обрабатываемой информации в АС.

Реализация мероприятий по защите информации в АСЗИ должна осуществляться непрерывно на всех стадиях и этапах создания АСЗИ во взаимосвязи с мерами по обеспечению установленного режима секретности проводимых работ.

Организации – участники работ по созданию АСЗИ должны иметь лицензии на право проведения работ в области защиты информации.

Научно-техническое обеспечение создания АСЗИ должно соответствовать современному состоянию развития науки и техники, а технические решения по защите информации должны быть экономически оправданными.

Для создания АСЗИ могут применяться как серийно выпускаемые, так и вновь разработанные ТС и ПС обработки информации, а также технические, программные, программнотехнические, шифровальные СрЗИ и средства для контроля эффективности. Выпускаемые средства должны иметь сертификаты соответствия, полученные в соответствующих системах сертификации по требованиям безопасности информации.

Вновь разработанные средства должны быть сертифицированы в установленном порядке до начала опытной

57

эксплуатации АСЗИ.

Процесс создания и применения АСЗИ должен быть документирован в полном соответствии с требованиями ГОСТ

34.201.

Заказчик, собственник и владелец АСЗИ, а также организации – участники создания АСЗИ несут ответственность за обеспечение защиты обрабатываемой информации в АСЗИ и выполняемые работы по ЗИ на всех стадиях создания АСЗИ, как это предусмотрено в законодательстве Российской Федерации.

Особенности испытаний и применения АСЗИ. Номенклатуру требований по ЗИ, предъявляемую к

АСЗИ, разрабатывают в соответствии с требованиями НД по ЗИ, содержащими требования по проведению сертификации комплектующих изделий, по проведению специальных исследований и специальных проверок средств обработки информации как иностранного, так и совместного производства и по проведению аттестации АСЗИ по требованиям безопасности информации.

Ввод АСЗИ в эксплуатацию осуществляется только после выполнения всех мероприятий по ЗИ и проведения испытаний испытательным центром (лабораторией) на соответствие требованиям НД по защите информации.

Применение АСЗИ для обработки защищаемой информации разрешается только после ее аттестации на соответствие требованиям безопасности информации.

Эксплуатация АСЗИ должна осуществляться в полном соответствии с утвержденной организационнораспорядительной и эксплуатационной документацией на АСЗИ, оценка которым должна быть дана при испытаниях АСЗИ на соответствие требованиям НД по защите

58

информации.

При выявлении нарушений требований ЗИ на АСЗИ установленным НД эксплуатация АСЗИ должна быть прекращена.

Специальные исследования ТС и средств АСЗИ проводятся организациями (учреждениями), имеющими лицензии на соответствующий вид деятельности.

Сертификация средств, аттестация и испытания АСЗИ на соответствие требованиям по защите обрабатываемой информации осуществляют в соответствии с требованиями соответствующих ГОСТ.

Пример типового содержания работ, рекомендуемых ГОСТ 34.601, по защите информации на стадии создания АСЗИ

-формирование требований к АС

1)Обследование объекта и обоснование необходимости создания АСЗИ:

Сбор данных о проводимых работах на объекте информатизации по обработке информации различной степени секретности. Определение факторов, воздействующих на информацию в соответствии с требованиями ГОСТ Р 51275. Оценка целесообразности создания АСЗИ.

2)Формирование требований пользователя к АСЗИ: Подготовка исходных данных для формирования

требований по ЗИ на АС и процессов ее создания и эксплуатации. Разработка предварительных требований к СиЗИ на АСЗИ.

3) Оформление отчета о выполняемой работе и заявки на разработку АСЗИ:

Разработка предложений по ЗИ в отчетной НД. Оформление отчета о выполненных работах по ЗИ на данных стадиях. Оформление предложений по ЗИ в заявку на разработку АСЗИ. Формирование предложений по ЗИ в ТЗ на АСЗИ.

59

2.2. Методы и технологии, используемые при проектировании автоматизированных защищенных систем

2.2.1. Определение компонентного состава подсистемы безопасности автоматизированной системы

ПСБ АС включает в себя ряд компонентов, каждый из которых является, как правило, самостоятельной программноаппаратной системой. К ним относятся:

Система аутентификации и авторизации – сетевая регистрация автоматизированных рабочих мест (АРМ) и пользователей АРМ с использованием удаленных средств идентификации и аутентификации;

Система контроля целостности и аутентичности – контроль целостности критичных файлов ОС и функционального программного обеспечения АРМ как на этапе загрузки, так и в процессе их функционирования;

Система межсетевого экранирования – защита АС и ее отдельных узлов от несанкционированного доступа (НСД) и сетевых воздействий с целью вывода из строя отдельных функций защиты информации, узлов сети или нарушения функционирования АС в целом;

Система контекстного анализа трафика – защита данных АС при взаимодействии со смежными информационными комплексами и системами от вредоносных программ, утечки информации, рекламной информации, а также анализ формата

иструктуры данных, передаваемых изнутри и из внешних сетей относительно защищаемой АС;

Система обнаружения вторжений – анализ сетевого трафика и передача сведений о возможном нападении на централизованную консоль управления;

Система антивирусного контроля – защита ресурсов сети, сервера и АРМ от проникновения компьютерных вирусов

иразрушительного воздействия вредоносных программ; Система выявления уязвимостей в средствах защиты

60