2354

.pdf

компонентов; КС – технических средств (ТС) и программного

обеспечения (ПО)).

Рис. 1.5. Классификация угроз по направленности

Классификация угроз по временным характеристикам воздействия.

С точки зрения временных характеристик (рис. 1.6) (протяженности, повторяемости) воздействия угроз безопасности КС бывают:

кратковременными (моментальными);

долговременными;

одноразовыми; многоразовыми (периодическими, апериодическими)

Рис. 1.6. Классификация угроз по временным характеристикам

11

Классификация угроз по объекту воздействия. Объектами воздействия угроз всегда являются

конкретные компоненты и (или) процессы КС. Угрозы могут воздействовать на следующие виды объектов (рис. 1.7):

ПО и информация в процессе обработки;

ПО и информация, хранящиеся на носителях;

информация в процессе передачи по телекоммуникационным сетям (ТКС);

устройства обработки и хранения информации (дисководы, терминалы, оперативная память, процессоры и т.п.);

телекоммуникационные каналы и устройства (сегменты локальных сетей (ЛС), телефонные линии, модемы, коммутаторы, маршрутизаторы и т.п.); вспомогательные (обеспечивающие) ТС (источники электропитания, ТС контроля доступа, кондиционеры).

Рис. 1.7. Классификация угроз по объекту воздействия

Классификация угроз по используемым средствам воздействия (нападения).

В процессе воздействия на компоненты КС угрозы могут использовать различные методы и средства, а также их сочетания (рис. 1.8):

методы и средства дезорганизации работы КС;

12

стандартное ПО, используемое в КС (редакторы, утилиты, отладчики, почтовые системы, анализаторы протоколов и т.д.); средства физического воздействия;

специально спроектированные технические средства ( специально разработанные программные средства (вирусы, «троянские кони», «крэки», программы подбора паролей и т.п.).

Рис. 1.8. Классификация угроз по средствам воздействия

Классификация угроз по причинам (источникам) возникновения.

Конкретные проявления и направления реализации угроз безопасности КС зависят от характера их источников (субъектов). Источники угроз по отношению к КС бывают внутренними и внешними. С позиций физической природы и степени «разумности» (принадлежности к человеческой деятельности) существуют:

угрозы, обусловленные действиями человека (антропогенные угрозы);

угрозы, обусловленные процессами в технических средствах (техногенные угрозы);

угрозы, обусловленные природными (стихийными) явлениями.

Первая группа представляет наибольший интерес с

13

точки зрения организации защиты информации. Субъекты, действия которых могут привести к нарушению безопасности информации могут быть как внешние (криминальные структуры; потенциальные преступники; недобросовестные партнеры; конкуренты; политические противники), так и внутренние (из числа легальных пользователей и обслуживающего персонала). Причинами возникновения антропогенных угроз являются:

ошибки проектирования ТС, разработки программ и реализации КС и средств защиты информации;

ошибки эксплуатации КС (например, ошибки администратора ЛВС при распределении прав доступа); умышленные действия.

Вторая группа содержит угрозы непреднамеренных воздействий, которые менее прогнозируемы и зависят от свойств техники. Технические средства, содержащие потенциальные угрозы безопасности компьютерным системам ГМУ, также могут быть внутренними: некачественные (или изношенные) технические средства обработки информации, вспомогательные средства (охраны, сигнализации, телефонии) и внешними: средства связи; близко расположенные опасные производства; сети инженерных коммуникации (энерго- и водоснабжения, канализации); транспорт.

Третью группу составляют внешние стихийные (непрогнозируемые) угрозы: природные катаклизмы (пожары; землетрясения; наводнения), другие форс-мажорные обстоятельства, необъяснимые явления.

Схема систематизированных по характеру источника угроз и объектов их воздействий приведена на рис. 1.9.

Таким образом, действие источников угроз, отличных по физической природе, целям и задачам, способам воздействия, может распространяться на одни и те же элементы КС и приводить к одинаковым отрицательным последствиям для них

14

и субъектов информационных отношений.

Классификация угроз по характеру и масштабам негативных последствий.

В данной классификации (рис. 1.10) рассматриваются негативные последствия для самих КС, как систем, выполняющих определенные функции, и не затрагиваются виды ущерба, наносимого субъектам информационных отношений (политический, материальный, моральный и т.п.). По характеру негативных последствий угрозы безопасности КС могут вызывать:

потерю или утечку информации;

нарушение нормального режима функционирования КС; выход из строя ПО или ТС;

По масштабам негативные последствия могут быть:  на уровне группы (множества) КС;

на уровне группы (множества) КС;  на уровне отдельной КС;

на уровне отдельной КС;

на уровне подсистемы (компонента) КС.

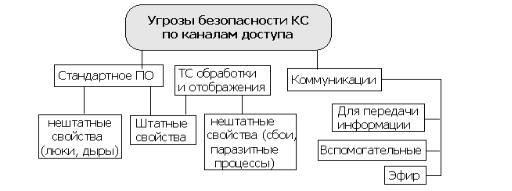

Классификация угроз по каналам доступа к КС.

Угрозы безопасности могут использовать для доступа к КС следующие каналы (рис. 1.11) и их комбинации:

ТС обработки и отображения информации и их штатные и нештатные (сбои, паразитные процессы) свойства;

ПО, используемое в КС и его штатные и нештатные («дыры», «люки») свойства.

ТКС, соединяющие подсистемы отдельной КС или различные КС между собой;

эфир; вспомогательные коммуникации.

15

Рис. 1.9. Систематизация угроз по характеру источников

Рис. 1.10. Классификация угроз по последствиям

16

Рис. 1.11. Классификация угроз по каналам доступа к КС

В реальной практике наиболее распространены различные комбинации используемых для нападения на КС каналов, способов и средств.

1.2.2. Каналы, способы и средства воздействия угроз

Говоря о каналах, способах и средствах воздействия угроз, в дальнейшем будем иметь ввиду прежде всего антропогенные угрозы умышленного характера, поскольку они, как правило, наиболее изощренны и опасны. Обобщенный алгоритм (способ) их реализации приведен на рис. 1.12.

Он состоит из трех этапов – подготовки, реализации и завершения. На этапе подготовки осуществляется изучение КС и определение методов и средств нападения. На этапе реализации злоумышленник получает несанкционированный доступ к КС и воздействует на нее в нужном направлении, а затем на завершающем этапе уничтожает следы преступления. Разумеется, все приведенные на схеме элементы далеко не всегда присутствуют в реальных ситуациях - их количество убывает со снижением сложности КС и степени «разумности» угрозы.

17

Рис. 1.12. Обобщенный алгоритм воздействия угрозы

18

Рассмотрим наиболее типичные способы и каналы воздействия умышленной угрозы на КС. Согласно руководящим документам ФСТЭК к основным способам несанкционированного доступа (НСД) относятся:

непосредственное обращение к объектам доступа;

создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

модификация средств защиты, позволяющая осуществить НСД; -внедрение в технические средства КС программных

или технических механизмов, нарушающих структуру и функции КС и позволяющих осуществить НСД.

Каждый способ НСД характеризуется множеством программно-аппаратных средств и действий субъектов с использованием этих средств. Человек (субъект НСД) способен придумать принципиально новый способ реализации НСД или применить новые варианты известных способов.

В общем случае все способы НСД являются результатом композиций «первичных» действий, таких как:

запись информации;

считывание информации; физическое воздействие на элементы компьютерных

систем, приводящее либо к уничтожению информации, либо к нарушению правил ее обработки

ихранения.

Кпримеру, несанкционированная модификация информации является композицией чтения и записи информации. Несанкционированное уничтожение информации, как и ее блокирование, может произойти в результате или несанкционированной записи, или физического воздействия на элемент компьютерных систем. Несанкционированное

копирование |

информации |

осуществляется |

путем |

19

последовательного чтения и записи информации. Подбор пароля состоит в последовательности записи и чтения результатов обработки этой записи, при этом обычно пуск несанкционированного процесса является следствием несанкционированной записи или модификации (чтения и записи) информации.

Все каналы проникновения в систему и утечки информации разделяют на прямые и косвенные. Под косвенными понимают такие каналы, использование которых не требует проникновения в помещения, где расположены компоненты системы. Для использования прямых каналов такое проникновение необходимо. Прямые каналы могут использоваться без внесения изменений в компоненты системы или с изменениями компонентов. По способу получения информации каналы доступа можно разделить на:

физический;

электромагнитный (перехват излучений); информационный (программно-математический).

При контактном НСД (физическом, программноматематическом) возможные угрозы информации реализуются путем доступа к элементам КС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также путем подключения к линиям связи. При бесконтактном доступе (например, по электромагнитному каналу) возможные угрозы информации реализуются перехватом излучений аппаратуры КС, в том числе наводимых в токопроводящих коммуникациях и цепях питания, перехватом информации в линиях связи, вводом в линии связи ложной информации, визуальным наблюдением (фотографированием) устройств отображения информации, прослушиванием переговоров персонала КС и пользователей.

20