1791

.pdfобсуждении посредством функционала wiki на сайте проекта, а описание проекта на сайте было исправлено: если в 2007 году на нем говорилось, что WikiLeaks является «Википедией» без цензуры, то в 2010 году уже сообщалось, что WikiLeaks - не «Википедия», и функциональности «Википедии» у проекта нет

[10].

Большое внимание при создании WikiLeaks было уделено защите ресурса и обеспечению анонимности источников данных. Обеспечена возможность переписки между редакторов между собой переписываются по зашифрованным каналам связи для защиты передаваемых данных от перехвата. Авторы проекта также побеспокоились о предотвращении возможного удаления данных, размещенных на ресурсе. WikiLeaks построен таким образом, чтобы после публикации контент сразу же отображался на нескольких сотен «зеркал», в результате чего удалить материалы с сайта стало практически невозможно.Более миллиона уже опубликованных на портале Wikileaks секретных материалов (сколько будет еще опубликовано – никому не известно) привлекли самое пристальное внимание мировой общественности, в первую очередь, других интернет-ресурсов [34].

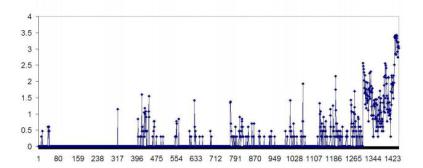

В качестве примера возрастающего интереса к контенту портала Wikileaks и взаимосвязи этого интереса с новыми «утечками» информации можно привести динамику публикаций со ссылками на Wikileaks на веб-страницах RUNet и UANet (рис. 3.6), которые были получены с помощью разработанной в информационном центре ElVisti системы контент-мониторинга новостей InfoStream. Динамика рассчитывалась начиная с 1 января 2007 г., практически с того момента, когда появились первые публикации о деятельности Wikileaks, до середины декабря 2010 г.

71

Рис. 3.6. Динамика публикаций в RUNet и UANet информации с контент-ресурса Wikileaks

Горизонтальная ось – порядковый номер дня, вертикальная ось – значение log(N+1), где N – количество публикаций за сутки (данные получены с помощью системы контент-мониторинга InfoStream)

Власти разных государств в разное время предлагали заблокировать деятельность WikiLeaks или хотя бы закрыть доступ к сайту для пользователей. В 2007 году сайт был заблокирован в КНР, а в 2010 году – в Таиланде. Также планировали запретить доступ к сайту австралийские власти: прежде на WikiLeaks был опубликован список интернетресурсов, преимущественно, порнографического содержания, которые правительство потребовало заблокировать для всех пользователей страны. О намерениях добиться блокировки WikiLeaks говорили и в Пентагоне [10].

Справедливости ради, необходимо отметить, что с самого начала реализации проекта Wikileaks его создатели ставили задачу размещения не только разнообразной политической или закрытой правительственной информации, но и любых других данных, которые по каким-то причинам скрываются, но должны быть доступны общественности. И это им удалось.

Следует ожидать стремительного появления «последователей» этого Internet-ресурса и, в первую очередь, на региональных уровнях, тем более, что Wikileaks - не первый

72

онлайновый проект подобного рода. Довольно давно в сети Интернет существуют похожие сайты Cryptome и TheSmokingGun. И это только начало. Единственное, что может сдерживать этот процесс – финансовое обеспечение [39, 54].

Но это «усиление» имеет как положительные, так и отрицательные стороны. С одной стороны, сделан очень серьёзный шаг в направлении контроля деятельности политиков, представителей силовых структур, финансовых магнатов общественностью, обществом. А с другой стороны, кто поручится, что вслед за сливом с Wikileaks или ему подобных веб-ресурсов не последует череда аналогичных правдоподобных, но уже целенаправленных сфабрикованных потоков? Никто. Подобным способом вполне может быть вброшена любая информация, в том числе и «должным образом направленная и выверенная». И многие поверят. А за фальшьсливом могут последовать и конкретные действия в геополитике, региональной и государственной политике или отдельных их аспектах [55].

Таким образом, Wikileaks начал глобальное переформатирование общества, публикуя конфиденциальные материалы, раскрывая сущность операций сетевой войны. Создатели Wikileaks, невзирая на возможные последствия, решали задачу публикации «всего, что должно быть доступно общественности». Этими «возможными последствиями» могли стать и, скорее всего, станут «последователи» со своей «правдой», а это впоследствии может в корне изменить «взгляды в социуме». Противоправные действия организаторов сетевых войн будут значительно затруднены [56].

Так, например, согласно документам, рассекреченным Эдвардом Сноуденом, массовая слежка в интернете, осуществляемая АНБ США, была лишь начальной стадией американской цифровой военной стратегии. Согласно секретным данным, Соединенные Штаты готовятся к войнам будущего, в которых будут иметь возможность через интернет выводить из строя работу компьютеров, а за ними

73

потенциально всю инфраструктуру, включая системы электро- и водоснабжения, заводы, аэропорты и денежные потоки потенциального противника[55].

Бывший агент ЦРУ считает, что США приступили ко второй части своей киберстратегии, основной целью которой является подготовка уже не к электронной, а реальной войне. По его словам, США могут с помощью вредоносных компьютерных программ вывести из строя объекты инфраструктуры противника, в том числе банковскую систему, электро- и водоснабжение, заводы и аэропорты. Америке останется только прийти и взять поверженного противника, сопротивление которого будет сломлено, даже не начавшись. В случае отпора, уверяет Сноуден, США могут применить против врага настоящее оружие – ракеты, бомбы и автоматы. Уже сейчас, уверяет бывший сотрудник спецслужб, киберкомандование Америки насчитывает уже более 40 тысяч сотрудников. Расходы на организацию войны в 2013 году превысили 1 млрд долларов [56].

Активность США заставляет действовать и другие страны. Так о создании собственных подразделений кибербезопасности уже заявили Израиль, Великобритания, Германия. История повторяется: США втягивает мир в различные гонки вооружений: атомную, водородную, нейтронную, потом были «звёздные войны». И вот сейчас под ружьё поставлен Интернет [13].

3.3.Сетевые атаки в киберпространстве

3.3.1.Факты масштабных сетевых кибератак

Одним из плацдармов сетевых войн является киберпространство, о чем свидетельствуют следующие факты:

74

Сирийские хакеры атаковали сайты ведущих мировых СМИ [http://www.anti-malware.ru/news/2014-11- 27/15090]

Взломанные сайты либо не открывались, либо на них выскакивало окно с информацией о том, что акция проведена Сирийской электронной армией.

Предположительно хакеры использовали уязвимость в сетях доставки и дистрибуции контента (CDN), чтобы получить доступ к сайтам. Взлом был осуществлен через сеть Gigya

CDN...

Бывший агент ФБР, а ныне управляющий директор по борьбе с киберпреступностью компании Kroll Эрнест Хилберт заявил CNBC, что атака СЭА является пиар-ходом, призванным продемонстрировать ее возможности. Он подтвердил, что в основном речь шла о перенаправлении трафика на сайт, созданный хакерами, где они демонстрировали свою символику.

Сирийская электронная армия, как считается, состоит из сторонников президента Сирии Башара Асада. Она неоднократно атаковала западные СМИ после начала гражданской войны в этой стране в 2011 году. На их счету также взломы аккаунтов в Twitter и Skype. Как правило, действия хакеров из этой группировки носят пропагандистский характер и не наносят существенного ущерба.

НАТО развернуло крупнейшую программу по проверке готовности Альянса к кибервойне

[http://www.securitylab.ru/news/462205.php]

...18 ноября этого года Альянс запустил крупнейшие в своей истории транснациональные военные учения «Cyber Coalition 2014».

«Эти учения позволят проверить устойчивость наших компьютерных систем и убедиться, что НАТО идет в ногу с этой постоянно развивающейся угрозой, а также удостовериться в том, что действующие специалисты способны полностью справиться с данной угрозой», - прокомментировал

75

один из заместителей генерального секретаря НАТО Сорин Дукару (Sorin Ducaru).

...главной задачей экспертов станет проверка готовности к максимально быстрому обмену информацией о киберинцидентах, а также к координации усилий по обороне от целевых атак непосредственно на компьютерные сети НАТО.

Китай призвал США прекратить обвинять Пекин в кибератаках [http://ria.ru/world/20141121/1034431208.html]

Ранее глава Агентства национальной безопасности (АНБ) США Майкл Роджерс заявил, что хакеры из КНР могут провести кибератаки на основные объекты жизнеобеспечения в США и вывести их из строя.

Хун Лэй, официальный представитель МИД КНР, назвал эти обвинения «абсолютно беспочвенными» и призвал американскую сторону принять меры для «обеспечения мира и безопасности в киберпространстве».

Фирма Mandiant, специализирующаяся на вопросах кибербезопасности, опубликовала отчет, в котором говорится, что хакеры, работающие на правительство КНР, способны проникнуть в коммунальные системы США, предоставляющие широкий спектр услуг, начиная от производства электроэнергии и заканчивая водоснабжением по всей стране, и прекратить их работу. Роджерс сообщил, что специалисты Кибернетического командования США обнаружили вредоносные программы из КНР и других стран на компьютерах в системах жизнеобеспечения страны. По его словам, это программное обеспечение (ПО) позволяет парализовать «работу инфраструктуры».

США неоднократно называли Китай и РФ главными киберугрозами. Еще в ноябре 2011 года управление национальной контрразведки в докладе конгрессу США сообщало, что хакеры из этих двух стран наиболее активно пытаются через интернет проникнуть на защищенные серверы, где хранится экономическая и оборонная информация. Китай неоднократно отвергал свою причастность к любым формам

76

действий в киберпространстве и заявлял об американской киберактивности в китайском интернете.

Компьютеры Госдепа США отключили из-за хакеров

[http://www.anti-malware.ru/news/2014-11-18/15040]

Недавно в почтовых системах была замечена активность, которая обеспокоила сотрудников департамента.

..хакерам не удалось проникнуть в засекреченные системы Государственного департамента США. В результате происшествия ведомство решило на неделю отключить некоторые системы, чтобы увеличить безопасность основной сети.

...работа систем должна вскоре быть восстановлена. Атака произошла одновременно с нападением на сети Белого дома в начале этого октября.

...в администрации президента также отметили подозрительную активность на системах и сообщили о хакерской атаке в первых числах октября. ...Засекреченная сеть не пострадала, а служба безопасности ввела дополнительные меры по защите открытой системы.

...ФБР и другие агентства ищут связь между происшествиями. Ранее утверждалось, что злоумышленники могут быть связаны с российским правительством.

Евросоюз приравняет шпионское ПО к ядерному оружию [http://www.anti-malware.ru/news/2014-11-07/14987]

Чтобы ограничить экспорт шпионского ПО, власти Евросоюза решили поставить его в один список с технологиями двойного назначения, в том числе с ядерным оружием. Если какая-либо европейская компания решит продать такой продукт иностранному государству, ей нужно будет сперва получить разрешение.

...Примером шпионского ПО, о котором идет речь, является FinFisher — решение, продажей которого занимается британская компания Gamma International. Согласно описанию на официальном сайте, Finfisher позволяет «выполнять

77

удаленное наблюдение и инфицирование» и способен предоставить «полный доступ к хранимым данным с возможностью получения контроля над целью».

...FinFisher позволяет взламывать компьютеры под управлением операционных систем Windows, OS X и Linux, а также мобильные устройства на базе Android, iOS, Windows Phone, BlackBerry и Symbian. Решение позволяет получать доступ к аккаунтам сервисов электронной почты, таких как Gmail, Outlook и Yahoo, а также взламывать учетные записи Skype — сервиса, считающегося одним из самых надежных на рынке благодаря применяемым в нем технологиям шифрования данных.

Арабские террористы угрожают провести масштабную кибератаку против США

[http://www.securitylab.ru/news/458038.php]

Арабские террористы, принадлежащие к группировкам «Аль-Каида» и «Исламское государство Ирака и Леванта», собирают силы для проведения массивной кибератаки против Соединенных Штатов Америки.

...Исламские экстремисты в открытую заявляют, что вскоре начнут полноценную кибервойну против экономики и инфраструктуры США. Вдобавок к этому террористы уже сообщили о своих намерениях создать «киберхалифат» (cyber caliphate)... Его цель – проведение постоянных кибератак и взлом всех американских государственных и частных структур.

...Экстремисты серьезно намерены приступить к взлому американских структур, и Белому дому следует приготовиться к тому, что в будущем Америку ожидает гораздо более опасная кибервойна с исламистами.

Террористы используют социальные сети, чтобы найти подходящих кандидатов...

Напомним, что в прошлом году хакеры из Туниса утверждали, что им удалось взломать сайты Пентагона и Госдепа США, воспользовавшись помощью со стороны китайских хакеров.

78

Россиян пытаются втянуть в кибервойну через троян

Kelihos [http://www.anti-malware.ru/news/2014-08-26/14611]

Злоумышленники пытаются обманом заставить граждан

России установить на свои |

компьютеры |

троян Kelihos. |

По словам киберпреступников, |

предлагаемая |

ими программа |

позволяет атаковать государственные веб-сайты стран, которые ввели санкции против Российской Федерации.

У Kelihos, также известного как Hlux, есть ряд особенностей. Софт умеет отправлять спам, скачивать важные данные, обворовывать Bitcoin-кошелькии использовать зараженные компьютеры дляDDoS-атак. Он также открывает

лазейку в системе, |

которую |

можно |

использовать для |

||

скачивания и установки дополнительных вирусов. |

|

||||

Несмотря на то, что правоохранители и частные фирмы |

|||||

уже несколько |

раз |

пресекали |

распространение |

трояна, |

|

он продолжает |

возвращаться и создавать |

новые |

ботнеты. |

||

Согласно данным Websense, предлагаемый адрес редко посещался и, скорее всего, хакеры используют его для восстановления ботнета.

Китайские хакеры получили данные 4,5 млн пациентов американских больниц

[http://www.securitylab.ru/news/456677.php]

Инцидент затронул пациентов медучреждений, обслуживаемых корпорацией Community Health Systems.

Корпорация Community Health Systems, обслуживающая здравоохранительные учреждения, объявила о том, что могла стать жертвой китайских хакеров. По данным издания Reuters, в руках у злоумышленников предположительно оказались данные порядка 4,5 млн людей. В частности, речь идет о именах пациентов, адресах и другой информации.

...Они завладели датами рождения пациентов, телефонными номерами и номерами социальной страховки. К счастью, в руки злоумышленников не попала ни информация медицинского характера, ни номера кредитных карт пострадавших.

79

Жертвами хакеров стали пациенты больниц, которых обслуживает компания.Согласно информации, предоставленной TrustedSec, для похищения данных хакеры эксплуатировали Heartbleed-уязвимость в OpenSSL

США вновь говорят о кибератаках из Китая

[http://www.cybersecurity.ru/crypto/195033.html]

Китайские хакеры из группировки Deep Panda осуществили взлом американских аналитических центров...

Ранее кибершпионы из Китая больше интересовались американскими промышленными секретами, занимаясь сбором различных корпоративных секретов, однако относительно недавно их интерес радикально поменялся в сторону событий в Ираке...

Китай является крупнейшим зарубежным инвестором, вкладывающим средства в иракские нефтяные месторождения. Deep Panda считается одной из самых продвинутых хакерских группировок Китая благодаря используемым методам конспирации. При помощи кибершпионажа китайские власти пытаются узнать, что думают американские чиновники об иракском кризисе, и каковы могут быть пути стабилизации конфликта.

3.3.2. Проблема подготовки специалистов в области кибербезопасности

Налицо жестокое противоборство в компьютерных сетях. Это обуславливает необходимость эффективной подготовки специалистов в области кибербезопасности по прилагаемым компетенциям (таблица ниже).

80