1791

.pdf

3.1.2. Особенности атак личности и противодействия им

Для противоборства атакующим радикалам можно рекомендовать «одиночкам» информационно-психологический выводы в работе, где с позиции системного анализа исследуется террор, и теракт рассматривается как «информационная борьба» для социума. Радикалы – ребята серьезные и элементарно раскручивают «одиночек» на участие в своих акциях. Помогают им тут и соцсети, которым «одиночки» верят и поклоняются больше, чем своим родителям. «Цветные революции» довольно убедительно это доказали. Эти перевороты совершались ограниченным количеством информационно-возбуждаемых людей с ярко выраженной агрессивностью, в том числе и на почве неудовлетворенного социального одиночества.

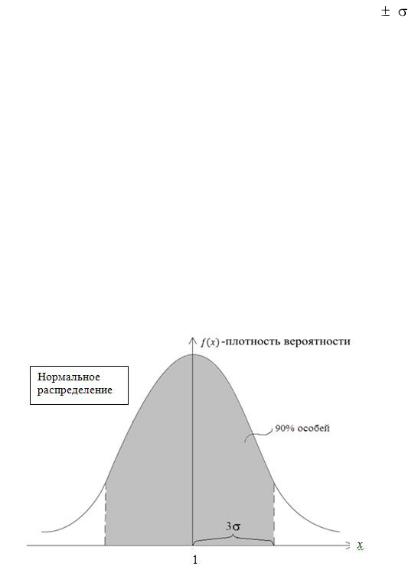

Для примера (рис. 3.1) использовано нормальное распределение плотности вероятности, которое знаменито своей осевой симметрией относительно параметра положения (в данном случае он равен единице, что следует из толстовского критерия). Аналитически это распределение можно записать так:

где x – параметр «дроби Толстого», а именно параметр адекватности индивида;

f(x) – плотность вероятности достижения параметра значения x;

- параметр формы, определяющий островершинность кривой f(x);

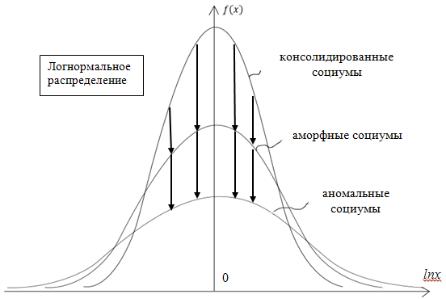

На рис. 3.2 приведены логнормальные кривые с

параметрами |

=0,5, |

=1 |

и |

=2 |

соответственно, |

характеризующие динамику дисперсии . |

|

||||

61

По закону трех сигм 90% популяции сконцентрировано под кривой (затемнение на рис. 3.1) в диапазоне (1 3 ) значений случайной величины. За пределами этого диапазона обычно наблюдаются маргинальные явления в социуме, которые стараются использовать экстремисты, сепаратисты, террористы и прочие группы радикалов, стремящихся через дестабилизацию личности породить анархию в обществе. Целями здесь обычно являются смена режима, раскол общества, ограбление государства, введенного в состояние «управляемого хаоса».

Эти приёмы широко использовались при организации «цветных революций», потрясших Северную Африку, Азию и даже Европу (имеется в виду государственный переворот 2014 года на Украине). Фанатики религиозного и нацистского толка (зачастую, те же самые маргиналы) составляют штурмовые отряды подобных переворотов и социальных протестов, нацеленных на свержение легитимной власти.

Рис. 3.1. Плотность распределения параметра адекватности

62

Рис. 3.2. Плотность распределения х для различных социумов

Разумеется, нормальное распределение, в силу его симметричности, представляется здесь наиболее подходящим (рис. 3.1). Однако параметр формы  у него может быть различным и здесь уместно было бы провести некоторые информационно-психологические параллели (рис. 3.2). На рисунке предполагается, что статистический разброс относительно единицы для толстовского параметра x: существенно разнится для различных социумов (например, для мусульманских общин он мал, далее возрастает для «мягкой» православной религии и наиболее велик для «сверхмягких» религиозных течений, которыми отличаются Европа и Америка).

у него может быть различным и здесь уместно было бы провести некоторые информационно-психологические параллели (рис. 3.2). На рисунке предполагается, что статистический разброс относительно единицы для толстовского параметра x: существенно разнится для различных социумов (например, для мусульманских общин он мал, далее возрастает для «мягкой» православной религии и наиболее велик для «сверхмягких» религиозных течений, которыми отличаются Европа и Америка).

Здесь уместно обратить внимание на значение религии, как цементирующего фактора общества. Появление массовых религиозных учений, да и их последующая поддержка властью имущей обусловлены именно этим аспектом. Поэтому именно религиозно-этнические противоречия, не считая расовых,

63

наиболее сильно «раскачивают социальную лодку». Это прекрасно знают и используют сетевые агрессоры. Примером тому может служить ИГИЛ.

3.1.3. Проблема сетевой виртуализации личности

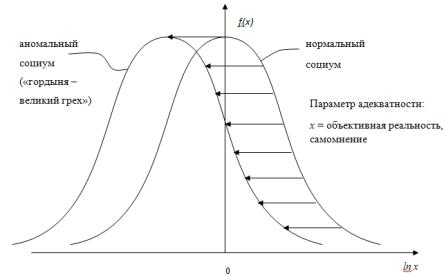

Все вышеуказанное имеет отношение и к массам, но корнем проблемы является личность, виртуализация которой по толстовскому критерию проиллюстрированы на рис. 3.3 и 3.4. Здесь взаимное расползание «самооценки» и «соцоценки», а также - их уход от объективной реальности возвращает нас к ранее описанному примеру. К сожалению, такая «тенденция индивидуализации» явно доминирует (рис 3.4) в обществе за счет виртуализации информационного пространства. «Горячие головы» утверждают, что сейчас неважно, что представляет собой реально человек, а важно, как он представлен в «соцсетях». Иными словами, «интернет-образ» индивида важнее его сущностного содержания. Вот такая новая трактовка «дроби Толстого» выплывает на передний план повестки обеспечения информационно-психологической безопасности личности, общества и государства.

Интересно было бы в этой связи рассмотреть триаду: «информация – психология – управление», начиная с основ социального управления, включая способы, средства и механизмы информационного воздействия на психику человека в социуме, а также информационные технологии формирования массового сознания с позитивами и негативами рассматриваемой проблемы.

64

Рис. 3.3. Иллюстрация несовпадения внутреннего и социального образа индивида с объективной реальностью

Рис. 3.4. Движение образов за счет трендов виртуализации пространства

65

Вышерассмотренные аспекты (рис. 3.4) имеют непосредственное отношение к безопасности информационного пространства социума и человека как его первичной ячейки. Для того, чтобы противодействовать информационным угрозам, необходимо знать механизмы информационного воздействия на человека.

В заключение, в качестве рецепта «группе риска» следует рекомендовать: искать причину неудач в себе; исключить агрессию и конфликтность в своем поведении; пытаться, смирив гордыню, встраиваться в окружающее мироустройство, оставив надежду переделать его под себя. Такой библейский подход остановит саморазрушение личности и значительно сократит её информационно-психологические риски.

3.2.Технологии сетевого переформатирования общества

3.2.1.Сети и цветные революции

Сетевые злодеи стремятся переформатировать народы и их элиты, способствуют деградации людей, чтобы парализовать их волю к сопротивлению. Их инструментарий разделяет единый народ на враждующие группы, не даёт оппозиции организовать огромный протестный потенциал общества, чтобы остановить сползание страны к краху.

Изменение «настроений» в социуме по «параметру адекватности» показано на рис. 3.5, на котором видно, как технологии переформатирования могут менять «взгляды», навязывая свои собственные, отнимая при этом у масс собственное мнение.

66

Рис. 3.5. Изменение «настроений» в социуме по параметру адекватности, где x – показатель собственного мнения личности

Ярчайшим примером такого «сдвига» может служить Украина, где разжигание национализма привело к неадекватному позиционированию общественного сознания. Раздутые сетевыми ИПО шовинизм, русофобия и антисемитизм обрекли страну на деградацию и распад. Гордыня мучает и американскую нацию, считающую себя «спасителем Мира».

3.2.2. Цветные революции как составная часть гибридных войн

Используемые сегодня понятия «война управляемого хаоса», «цветная революция», «гибридные войны» и «гибридные угрозы», как представляется, относятся к новому виду конфликтов современности, в основе которых лежат разработанные на Западе подрывные инновационные

67

технологии. Отдельное место в списке инновационных подрывных технологий занимают цветные революции, осуществляемые с применением технологий «управляемого хаоса». При этом такие технологии выступают в качестве средства ненасильственного перехвата власти в ходе государственного переворота с целью передачи странымишени под внешнее управление [33].

Опыт цветных революций в Египте, Ливии, Сирии, на Украине и в некоторых других странах показывает, что от политического шантажа на начальном этапе в ходе относительно мирных демонстраций противоборствующие стороны в результате искусных манипуляций со стороны зарубежных заказчиков и внутренних заинтересованных лиц в дальнейшем переходят к силовому противостоянию. При этом отсутствие решительной реакции властей на первоначальные отдельные акты использования силы радикальной оппозицией и умело спровоцированными на это правоохранительными органами приводит к эскалации конфликта с последующим «скатыванием» страны к гражданской войне [7].

Заказчики цветной революции прогнозируют развитие событий по такому сценарию и заранее готовят необходимые силовые и информационные ресурсы, выдвигают новых лидеров, альтернативных действующей власти. Для продавливания своих планов они не останавливаются перед прямым вмешательством во внутренние дела суверенных государств, как это было, например, во время известных визитов на Украину высокопоставленных представителей Госдепа и конгресса США, директора ЦРУ, политической элиты Евросоюза. В подобных условиях бездействие властей, парализованных страхом и угрозами преследования со стороны международного сообщества, приводит к развязыванию в стране гражданской войны [13].

На последующих этапах в рамках алгоритма адаптивного применения силы приходит очередь использования технологий войны нового типа – «гибридной войны». Цветная революция, таким образом, может

68

рассматриваться лишь как начальный этап такой войны. Следует отметить, что стратегия «гибридных войн» разрабатывается на Западе в течение ряда лет, однако до сих пор нет четкого единого определения такой войны [7].

На высоком официальном уровне термин «гибридная война» впервые прозвучал на саммите НАТО в сентябре 2014 г. в Великобритании. Под такой войной альянс понимает проведение широкого спектра прямых боевых действий и тайных операций, осуществляемых по единому плану вооруженными силами, партизанскими (невоенными) формированиями и включающих также действия различных гражданских компонентов [3].

В интересах совершенствования способности союзников по НАТО противостоять новой угрозе предполагается наладить координацию между министерствами внутренних дел, привлекать силы полиции и жандармерии для пресечения нетрадиционных угроз, связанных с пропагандистскими кампаниями и действиями местных сепаратистов. Отдельно выделяется угроза кибератак [7].

Комплекс гибридных угроз включает угрозы различного типа: традиционные, нестандартные, масштабный терроризм, а также подрывные действия, в ходе которых используются технологии для противостояния превосходящей военной силе. Особенностью гибридных угроз является их строго целенаправленный, адаптивный по отношению к государствумишени и конкретной политической ситуации характер. По образному выражению, такие угрозы формируются под конкретную страну, как шьется костюм по индивидуальному заказу. Эта особенность придает «гибридным угрозам» уникальную синергетику и обусловливает их мощный разрушительный потенциал [7].

69

3.2.3. Портал WikiLeaks как средство противодействия информационного общества сетевым войнам

26 июля 2010 год Администрация Соединенных Штатов Америки заявила, что «безответственная» утечка в СМИ тысяч файлов с секретной военной информацией может представлять угрозу для безопасности страны. Речь шла о документах, опубликованных на сайте Wikileaks и перепечатанных ведущими мировыми изданиями – британской Guardian, американской NewYorkTimes и немецким журналом Spiegel

[10].

23 октября 2010 г. сайт Wikileaks опубликовал около 400 тысяч документов, посвященных войне в Ираке. Как говорится на сайте, 391 тысяча 832 военных отчета, получившие название «Иракское досье», охватывают период с 1 января 2004 года по 31 декабря 2009 года. В конце ноября 2010 года на сайте Wikileaks появилось более 250 тысяч писем дипломатов США.

Представители военных и государственных структур обвиняют создателей портала в создании угрозы для военных операций и нарушении частной жизни. Еще в 2008 году американские военные назвали WikiLeaks потенциальной угрозой безопасности.

Проект Wikileaks был представлен в Интернете в конце декабря 2006 года. Уже по названию можно понять, что сайт работает на том же «движке», что и общеизвестная Wikipedia (Википедия), хотя этот выбор был обусловлен исключительно простотой редактирования, а не попыткой привлечь пользователей к наполнению сайта. Авторы проекта изначально позиционировали ресурс как сайт, на страницах которого будут публиковаться разного рода разоблачительные документы. Портал WikiLeaks.org изначально входил в систему wikipedia.org. Теперь, очевидно, это не так. Несмотря на свое название, Wikileaks не является вики-сайтом: читатели, не обладающие соответствующим разрешением, не могут менять его содержание. После перезапуска проекта в мае 2010 года пользователи лишились возможности участвовать в

70