Горбатов Аттестационные испытания автоматизированных систем от 2014

.pdfМИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

НАЦИОНАЛЬНЫЙ ИССЛЕДОВАТЕЛЬСКИЙ ЯДЕРНЫЙ УНИВЕРСИТЕТ «МИФИ»

В.С. Горбатов, С.В. Дворянкин, А.П. Дураковский, Р.С. Енгалычев, Т.А. Кондратьева, В.С. Лаврентьев, В.А. Петров, В.Р. Петров

АТТЕСТАЦИОННЫЕ ИСПЫТАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ПО ТРЕБОВАНИЯМ

БЕЗОПАСНОСТИ ИНФОРМАЦИИ

Под общей редакцией Ю.Н. Лаврухина

Допущено УМО по образованию в области информационной безопасности в качестве учебного пособия для студентов высших учебных заведений,

обучающихся по направлениям подготовки и специальностям укрупненной группы 10.00.00 (090000)

«Информационная безопасность»

Москва 2014

УДК 004.056.53(075.8) ББК 32.973-018.297 А92

Аттестационные испытания автоматизированных систем от несанкционированного доступа по требованиям безопасности информации:

Учебное пособие / В.С. Горбатов, С.В. Дворянкин, А.П. Дураковский, Р.С. Енгалычев, Т.А. Кондратьева, В.С. Лаврентьев, В.А. Петров, В.Р. Петров; под общ. ред. Ю.Н. Лаврухина. – М.: НИЯУ МИФИ, 2014. – 560 с.: илл.

Учебное пособие разработано по заданию Федеральной службы по техническому и экспортному контролю (ФСТЭК России) и посвящено получению практических навыков проведения аттестациионных испытаний автоматизированных систем по требованиям безопасности информации в части защищенности от несанкционированного доступа. Большую помощь в разработке оказали такие известные в области информационной безопасности организации, как ГНИИИ ПТЗИ ФСТЭК России (г. Воронеж); Центр безопасности информации МАСКОМ (г. Москва); Центр безопасности информации (г. Юбилейный).

Представленный в учебном пособии материал соответствует программам подготовки бакалавров и магистров по направлению подготовки 090900 «Информационная безопасность и специалистов» по специальностям: 090301 «Компьютерная безопасность», 090302 «Информационная безопасность телекоммуникационных систем», 090303 «Информационная безопасность автоматизированных систем» и 090201 «Противодействие техническим разведкам». Пособие может быть использовано преподавателями при проведении практических занятий, а также при реализации программ курсов повышения квалификации и переподготовки кадров.

Рецензент д-р техн. наук, проф. А.А. Тарасов

ISBN 978-5-7262-1917-2 |

Горбатов В.С., Дворянкин С.В., |

|

Дураковский А.П., Енгалычев Р.С., Кондратьева Т.А., |

|

Лаврентьев В.С, Петров В.А., Петров В.Р., 2014 |

|

Национальный исследовательский |

|

ядерный университет «МИФИ», 2014 |

СОДЕРЖАНИЕ |

|

Введение ....................................................................................................... |

5 |

Аттестация объекта информатизации (ОИ) |

|

по требованиям безопасности информации ...................................... |

5 |

Учебно-лабораторное обеспечение ...................................................... |

11 |

Состав и краткие аннотации лабораторных работ .............................. |

13 |

Учебно-методические рекомендации по выполнению |

|

лабораторных работ .......................................................................... |

20 |

Работа 1. Организация аттестации АС |

|

по требованиям безопасности информации в части защиты |

|

от НСД. Проверка документации ......................................................... |

22 |

Работа 2. Инвентаризация актуального состава |

|

технических и программных средств объекта информатизации |

|

с использованием штатных средств операционной системы |

|

и программного обеспечения ............................................................... |

35 |

Работа 3. Поиск отличий реально полученной |

|

информации от информации, заявленной в исходных данных |

|

на объекте информатизации.................................................................. |

80 |

Поиск уязвимостей в составе и настройках системного |

|

и прикладного программного обеспечения ..................................... |

85 |

Работа 4. Контроль уязвимостей на уровне сети ................................... |

85 |

Работа 5. Контроль уязвимостей на уровне |

|

операционных систем и прикладного ПО ......................................... |

116 |

Работа 6. Контроль уязвимостей на уровне |

|

системы управления базами данных .................................................. |

122 |

Работа 7. Контроль настроек механизмов |

|

обновления системного и прикладного ПО ...................................... |

166 |

Работа 8. Контроль механизмов идентификации |

|

и аутентификации пользователей» при работе со средствами |

|

защиты информации (СЗИ) от НСД «Аккорд» и «Соболь», |

|

и программными продуктами «НКВД 2.2» и «НКВД 2.3»............... |

172 |

Контроль прав доступа субъектов к объектам ................................. |

206 |

Работа 9. Проверка организации контроля доступа |

|

к объекту с использованием специализированных средств |

|

доверенной загрузки ............................................................................ |

207 |

Работа 10. Проверка настроек разрешительной |

|

системы доступа к файловым системам с использованием |

|

специализированных тестирующих средств и штатных средств |

|

из состава ОС ....................................................................................... |

245 |

3 |

|

Работа 11. Проверка организации контроля доступа |

|

клиент-серверных приложений к объектам баз данных. |

|

Разграничение полномочий пользователей с использованием |

|

ролей и привилегий ............................................................................. |

292 |

Работа 12. Детальный контроль доступа пользователей |

|

к базам данных ..................................................................................... |

308 |

Работа 13. Мандатный контроль доступа пользователей |

|

к информации в базе данных............................................................... |

322 |

Работа 14. Проверка настроек механизмов контроля доступа |

|

специализированных средств защиты информации от НСД |

|

сетевых средств и ПЭВМ..................................................................... |

342 |

Контроль подсистем аудита (регистрации и учета действий |

|

пользователей) .................................................................................... |

390 |

Работа 15. Контроль аудита действий пользователей средствами |

|

разработчика, встроенными средствами СУБД Oracle, аудит |

|

действий пользователя с привилегией «sysdba» ................................ |

390 |

Работа 16. Контроль детального аудита действий пользователей |

|

в СУБД Oracle ....................................................................................... |

411 |

Контроль подсистемы обеспечения целостности ............................. |

431 |

Работа 17. Настройка средств контроля целостности на основе |

|

операций контрольного суммирования .............................................. |

431 |

Работа 18. Контроль настроек и работы антивирусных средств......... |

451 |

Работа 19. Контроль восстановления базы данных при разных |

|

сценариях потери/повреждения файлов, физического |

|

копирования и архивирования данных ............................................... |

468 |

Работа 20. Контроль восстановления базы данных методами |

|

логического копирования..................................................................... |

486 |

Ответы к тестовым заданиям ................................................................... |

504 |

Приложения. Образцы типовых форм отчетной документации |

|

по аттестационным испытаниям автоматизированных систем |

|

в части защиты от несанкционированного доступа .......................... |

509 |

Приложение 1. Протокол испытаний АС на соответствие |

|

требованиям по защите информации от несанкционированного |

|

доступа .............................................................................................. |

509 |

Приложение 2. Результаты тестирования АС ................................... |

515 |

Приложение 3. Инструкция по проведению антивирусного |

|

контроля АС ..................................................................................... |

522 |

Приложение 4. Инструкция пользователю автоматизированной |

|

системы по работе с секретной информацией .............................. |

524 |

Приложение 5. Инструкция администратору защиты АС ............... |

529 |

Приложение 6. Скрипт для лабораторных работ 11–13 и 15 ........... |

534 |

Список литературы .............................................................................. |

553 |

4 |

|

ВВЕДЕНИЕ

АТТЕСТАЦИЯ ОБЪЕКТА ИНФОРМАТИЗАЦИИ (ОИ) ПО ТРЕБОВАНИЯМ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

Под аттестацией объектов информатизации понимается комплекс организационно-технических мероприятий, в результате которых посредством специального документа ‒ «Аттестата соответствия» подтверждается, что объект соответствует требованиям стандартов или иных нормативно-технических документов по безопасности информации, утвержденных Федеральной службой по техническому и экпортному контролю (ФСТЭК) России.

Наличие на объекте информатизации действующего «Аттестата соответствия» дает право обработки информации с уровнем секретности (конфиденциальности) и на период времени, установленными в «Аттестате соответствия».

Обязательной аттестации подлежат объекты информатизации, предназначенные для обработки информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров. В остальных случаях аттестация носит добровольный характер (добровольная аттестация) и может осуществляться по инициативе заказчика или владельца объекта информатизации.

Аттестация по требованиям безопасности информации предшествует началу обработки подлежащей защите информации и вызвана необходимостью официального подтверждения эффективности комплекса используемых на конкретном объекте информатизации мер и средств защиты информации.

При аттестации объекта информатизации подтверждается его соответствие требованиям по защите информации от несанкционированного доступа, в том числе от компьютерных вирусов, от утечки за счет побочных электромагнитных излучений и наводок при

5

специальных воздействиях на объект (высокочастотное навязывание и облучение, электромагнитное и радиационное воздействие), от утечки или воздействия на нее за счет специальных устройств, встроенных в объекты информатизации.

Аттестация предусматривает комплексную проверку (аттестационные испытания) защищаемого объекта информатизации в реальных условиях эксплуатации с целью оценки соответствия применяемого комплекса мер и средств защиты требуемому уровню безопасности информации.

Аттестация проводится органом по аттестации в установленном законодательством порядке в соответствии с программой, выбираемой этим органом на этапе подготовки к аттестации из следующего основного перечня работ:

•анализ исходных данных по аттестуемому объекту информатизации;

•предварительное ознакомление с аттестуемым объектом информатизации;

•проведение экспертного обследования объекта информатизации и анализ разработанной документации по защите информации на этом объекте с точки зрения ее соответствия требованиям нормативной и методической документации;

•определение (уточнение) угроз безопасности информации и модели вероятного нарушителя применительно к конкретным условиям функционирования объекта;

•разработка программы и методик проведения аттестационных испытаний и согласование с Заказчиком;

•проверка объекта информатизации на соответствие органи- зационно-техническим требованиям по защите информации;

•определение технических средств и систем, для которых рекомендуется проведение специальных лабораторных испытаний и специальных проверок (проведение работ осуществляется по решению руководителя организации Заказчика);

•проведение испытаний отдельных средств и систем защиты информации на аттестуемом объекте информатизации с помощью специальной контрольной аппаратуры и тестовых средств;

•проведение испытаний отдельных средств и систем защиты информации в испытательных центрах (лабораториях) по сертифи-

6

кации средств защиты информации по требованиям безопасности информации;

•проведение комплексных аттестационных испытаний объекта информатизации в реальных условиях эксплуатации;

•подготовка отчетной документации по результатам аттестационных испытаний и разработка, при необходимости, предложений по совершенствованию системы защиты информации на объекте информатизации;

•анализ результатов экспертного обследования и комплексных аттестационных испытаний объекта информатизации, утверждение заключения по результатам аттестации, оформление «Аттестата соответствия» на объект информатизации.

При проведении аттестационных испытаний ОИ в части защиты от несанкционированного доступа (НСД) помимо общего комплекса работ специалисты-эксперты должны обладать дополнительными углубленными умениями и практическими навыками по целому ряду направлений работ, причем каждое направление работ предполагает решение ряда частных задач, требующих от специа- листа-эксперта определенных умений и практических навыков, в том числе по применению специализированных программных средств.

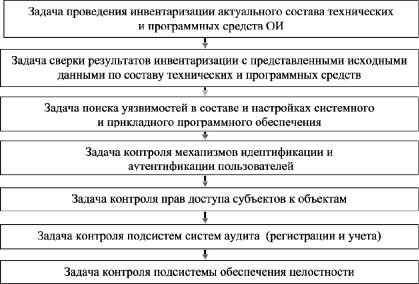

На рис. В.1 приведена последовательность задач, которые в дальнейшем рассматриваем в качестве основных учебно-методи- ческих задач при подготовке специалиста-эксперта.

В рамках задачи проведения инвентаризации актуального состава технических и программных средств ОИ рассматриваются следующие подзадачи:

•Проведение инвентаризации состава технических и программных средств отдельного персонального компьютера с использованием стандартных средств операционных систем.

•Проведение инвентаризации состава технических и программных средств отдельного персонального компьютера с использованием специализированных средств системного сканирования ПЭВМ.

•Проведение инвентаризации состава технических и программных средств локальной вычислительной сети с использованием стандартных средств операционных систем.

7

• Проведение инвентаризации состава технических и программных средств локальной вычислительной сети с использованием специализированных средств сетевого и системного сканирования ЛВС.

Рис. В.1. Типовые учебно-методические задачи по аттестации объектов информатизации в части защиты от НСД

•В рамках задачи сверки результатов инвентаризации с представленными исходными данными по составу технических и программных средств ОИ.

•Поиск отличий реально полученной информации от информации, заявленной в исходных данных на ОИ.

В рамках задачи поиска уязвимостей в составе и настройках системного и прикладного программного обеспечения рассматриваются следующие подзадачи:

•Контроль уязвимостей на уровне сети с использованием специализированных сетевых сканеров безопасности.

•Контроль уязвимостей на уровне операционных систем и прикладного ПО с использованием специализированных системных сканеров.

8

•Контроль уязвимостей на уровне СУБД с использованием специализированных сканеров баз данных.

•Контроль настроек механизмов обновления системного и прикладного ПО.

В рамках задачи контроля механизмов идентификации и аутентификации пользователей рассматриваются следующие подзадачи:

•Контроль состава и параметров учетных записей пользовате-

лей.

•Контроль настроек параметров парольной политики.

•Проверка стойкости паролей.

Врамках задачи контроля прав доступа субъектов к объектам рассматриваются следующие подзадачи:

•Проверка организации контроля доступа к объекту с использованием специализированных средств доверенной загрузки.

•Проверка организации контроля доступа к объекту с использованием стандартных средств из состава операционных систем.

•Проверка настроек разрешительной системы доступа субъектов к объектам файловых систем с использованием стандартных средств из состава операционных систем.

•Проверка настроек разрешительной системы доступа субъектов к объектам файловых систем с использованием специализированных тестирующих средств контроля доступа.

•Проверка организации контроля доступа клиент-серверных приложений к объектам баз данных.

•Проверка возможностей сетевого удаленного доступа к объектам доступа ОИ изнутри ЛВС с использованием специализированных сетевых тестирующих средств.

•Проверка возможностей сетевого удаленного доступа к объектам доступа ОИ из-за периметра ЛВС с использованием специализированных сетевых тестирующих средств.

•Проверка настроек механизмов контроля доступа специализированных средств защиты информации от несанкционированного доступа для автономных ПЭВМ.

•Проверка настроек механизмов контроля доступа специализированных сетевых средств защиты информации от несанкционированного доступа.

•Проверка установленных прав и привилегий пользователей при работе в системе.

9

•Контроль доступа к съемным носителям информации с использованием специализированных средств.

•Контроль настроек средств межсетевого экранирования.

•Контроль возможности обхода механизмов доверенной загрузки системы.

В рамках задачи контроля подсистем регистрации и учета (аудита) рассматриваются следующие подзадачи:

•Проверка настроек стандартных параметров аудита операционных систем. Анализ работы подсистем аудита на основе записей

всистемных журналах аудита.

•Проверка настроек параметров аудита для коммуникационного оборудования. Анализ работы подсистем аудита коммуникационного оборудования на основе записей в соответствующих LOG-файлах.

•Проверка настроек параметров аудита специализированных средств защиты информации от несанкционированного доступа. Анализ работы подсистем аудита специализированных средств защиты информации от несанкционированного доступа на основе записей в журналах аудита СЗИ от НСД.

•Проверка параметров аудита стандартных средств СУБД.

•Генерация событий, подлежащих аудиту, с применением специализированных программных средств.

•Аудит наличия остаточной информации на магнитных носителях и проверка работоспособности механизмов затирания остаточной информации.

•Контроль настроек и журналов аудита специализированных средств и подсистем обнаружения вторжений.

В рамках задачи контроля подсистемы обеспечения целостности рассматриваются следующие подзадачи:

•Проведение операций контрольного суммирования установленного программного обеспечения и специализированных средств защиты информации от несанкционированного доступа.

•Проверка настроек и работоспособности механизмов контроля целостности компонентов СЗИ от НСД и программной среды при загрузке системы и при внесении в них изменений.

•Контроль настроек и работы антивирусных средств.

•Контроль настроек и работоспособности средств резервного копирования и восстановления информации (стандартные систем-

10