- •Редакционная коллегия:

- •Введение

- •А.В. Хвостов, о.Ю. Макаров, в.П. Алферов, о.А. Гуляев, с.А. Змеев

- •О.Ю. Макаров, а.В. Хвостов, в.П. Алферов, а.А. Змеев, д.В. Волков

- •В.П. Алферов

- •Упрощенная конструкция мощной нагрузки

- •А.В. Хвостов, о.Ю. Макаров, в.П. Алферов, о.А. Гуляев, с.А. Змеев Алгоритм функционирования антивируса при программно-аппаратной реализации антивирусного контроля………………………………….……………………………29

- •394026 Воронеж, Московский просп., 14

В.П. Алферов

ДЕТАЛЬНЫЙ АЛГОРИТМ МНОЖЕСТВА РЕАЛИЗАЦИЙ УГРОЗ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА В АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ И НОРМИРОВАНИЕ ТРЕБОВАНИЙ К БЕЗОПАСНОСТИ ИНФОРМАЦИИ

Приведен детальный алгоритм реализации угроз несанкционированного доступа (НСД) к информационным ресурсам автоматизированных систем (АС), разработанный применительно к задаче нормирования требований к информационной безопасности, дополняющий существующую периметровую модель защиты в части формализации многоэтапности, логики и вероятностно-временных характеристик реализации угроз. Предложенный алгоритм использует статистические данные реализаций угроз ИБ, получаемые специализированными программными средствами типа TCPDump и предназначен для разработки прогнозной «картины состояний природы», являющейся исходными данными процедуры нормирования требований к ИБ методами принятия решений.

Обоснование требований к системам обеспечения информационной безопасности (ИБ) является одним из ключевых этапов, решаемых при проектировании АС в защищенном исполнении функционирующих практически во всех сферах деятельности. Данная процедура регламентируется большим количеством нормативных документов. В частности руководящими документами ФСТЭК [1-3], стандартами [4-6], ведомственными приказами и инструкциями. Методологической основой обоснования требований к ИБ в России являются нормативные документы [1-3]. При этом используется классификационный подход, заключающийся в сопоставлении функций защиты реализуемых в системе защиты информации (СЗИ) с перечнем функций защиты обязательных к реализации для определенного класса защищенности или профиля защиты. При использовании классификационного подхода обоснования требований полнота непротиворечивость модели защиты обеспечивается использованием периметрового подхода. Подробное изложение периметровой модели при обосновании требований к СЗИ приведено в [7].

Как показано в [8], классификационные методы обоснования требований к СЗИ обладают рядом недостатков. В частности классификационные методы не позволяют применять методы технического синтеза в области ИБ при проектировании АС, широко используемые при их проектировании по другим аспектам. В этой связи перспективным видится переход от классификационных подходов к подходам, основанным на оценке эффективности СЗИ, нормировании требований [8]. При этом традиционная периметровая модель защиты, основанная на вербальном умозрительном описании реализации угроз ИБ, не удовлетворяет требованиям метода нормирования.

Периметровая модель привязывается к уязвимостям объекта защиты — АС. При этом не рассматриваются конкретные реализации угроз ИБ (последовательность реализации различных этапов, вероятностные и временные характеристики, возможные варианты и их цели, механизм возникновения ущербов).

Таким образом, исходя и из потребности научных основ технического синтеза при проектировании подсистем обеспечения безопасности АС, целью статьи является разработка детального типового алгоритма реализации угроз НСД в терминах конкретных способов реализаций угроз ИБ и программных средств для их осуществления. Детальный алгоритм разрабатывается в интересах формирования «картины состояний природы» при решении задачи нормирования требований к ИБ методами принятия решений.

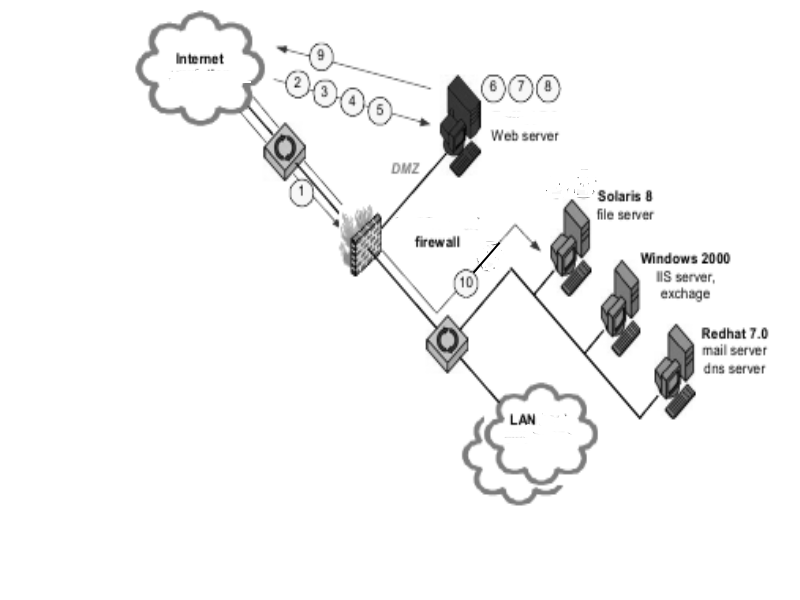

Последовательность реализации угроз ИБ можно составить, используя разработанную конфликтно-динамическую модель [9-12] и специальную литературу [13-15]. Согласно этих источников алгоритм условно можно разделить на три этапа.

1. Сбор информации о топологии и принципах функционирования автоматизированной системы (Probes в соответствии с принятой классификацией вторжений, принятой в лаборатории им. Линкольна Массачусетсткого политехнического института [13-15]). Он включает такие действия, как определение сетевой топологии, типа и версии операционной системы (ОС) разведываемого объекта, а также доступных сетевых и иных сервисов.

2. Непосредственное проникновение в автоматизированную систему (RemotetoLocalUserAttacksв соответствии с принятой классификацией вторжений [13-15]). Проникновение подразумевает под собой преодоление средств защиты периметра и может реализовываться различными путями. Например, использованием уязвимости сервиса компьютера, реализующего защиту (запуск эксплойта). Такое содержание может задействовать так называемые "туннели" в средствах защиты информации, через которые затем возможно проникновение в АС. К этому шагу можно отнести подбор пароля администратора или иного пользователя.

3. Установление контроля над автоматизированной системой (UsertoRootAttacks в соответствии с принятой классификацией вторжений [13-15]). Установление контроля подразумевает получение прав администратора (root) и использование утилиту скрытого управления (backdoor, rootcit). При этом одним из основных требований к данному виду программ является скрытность ее использования в АС. Таким образом, важнейшим компонентом любого руткита являются программы, скрывающие присутствие постороннего кода (например, кода backdoor-программы), данных (файлов, каталогов, ключей реестра) и процессов.

Конкретные способы реализаций всех трех этапов с их полным описанием содержатся в базе данных компьютерных атак, ведущейся DARPA (DARPA IntrusionDetectionAttacksDatabase) доступные в интернет по адресу www.II.mit.edu. Пример описания способов реализации угроз ИБ представлен в таблице 1.[13-15].

Детальный типовой алгоритм реализации НСД с использованием рассмотренных способов представлен на рисунке 1.

Методический подход к формализации конфликтно динамических процессов, происходящих при НСД, позволяющих в дальнейшем решать задачу нормирования требований к ИБ, предложен в [11,12]. Для формализации используется с использованием математического аппарата марковских процессов. При этом детальный типовой алгоритм реализации НСД формализуется графом, отображающим динамику выполнения всех этапов НСД всеми способами. Получено аналитическое выражение для вероятности выполнения НСД для стационарного случая.

Результирующее выражение марковской модели предназначено для оценки целевой функции ИБ — вероятности реализации различных вариантов угроз и механизмов защиты в виде [11,12]:

(1)

(1)

— этап реализации угрозы ИБ;

— способ

i

–го этапа реализации имеет экспоненциальное

распределение с параметром

;

;

![]() — доля

не обнаруживаемых СЗИ типовых угроз ИБ

для j

– го способа i

–го этапа реализации;

— доля

не обнаруживаемых СЗИ типовых угроз ИБ

для j

– го способа i

–го этапа реализации;

Таблица 1

Пример описания конкретных способов реализации угроз ИБ, содержащихся в базе данных компьютерных атак DARPA

№ п/п |

Наименование атаки |

Используемая уязвимость сервиса/протокола |

Краткое описание цели и эффекта от реализации |

Сбор информации о топологии и принципах функционирования автоматизированной системы (Probes) |

|||

1 |

IpSweep |

ICMP |

Идентификация функционирующих СВТ |

2 |

Nmap |

Разнотипные |

Идентификация функционирующих портов СВТ |

3 |

Satan |

Разнотипные |

Сканирование известных уязвимостей |

|

Непосредственное проникновение в автоматизированную систему (RemotetoUserAttacks) |

||

4 |

Dictionary |

telnet, ftp, pop, rlogin |

Подбор пароля отдельного пользователя для удаленного доступа с использованием словаря |

5 |

Guest |

telnet, ftp, pop, rlogin |

Использование уязвимости операционной системы при анонимном удаленном доступе |

6 |

Imap |

TCP/IP |

Атака на переполнение буфера |

|

Установление контроля над автоматизированной системой (UsertoRootAttacks) |

||

7 |

Fdformat |

Программа форматирования дискет и карт памяти PCMCIA |

Атака на переполнение буфера |

8 |

Ffbconfig |

Creator Fast Frame Buffer Graphics Accelerator |

Атака на переполнение буфера |

9 |

Perl |

Perl |

Атака с использованием уязвимостей некоторых приложений Perl |

10 |

Ps |

/tmp, /var/tmp directories |

Атака с использованием уязвимости временных файлов |

![]() — параметр

экспоненциального времени реализации

действий по НСД j

– го способа i

–го этапа реализации угрозы;

— параметр

экспоненциального времени реализации

действий по НСД j

– го способа i

–го этапа реализации угрозы;

![]() — параметр

экспоненциального времени нейтрализации

обнаруженных действий j

– го способа i

–го этапа реализации угрозы;

— параметр

экспоненциального времени нейтрализации

обнаруженных действий j

– го способа i

–го этапа реализации угрозы;

— количество

способов реализации угроз НСД первого,

второго и третьего этапов.

— количество

способов реализации угроз НСД первого,

второго и третьего этапов.

Значения параметра определяются на основе статистической обработки цифрового потока в сети.Методика экспериментального анализа статистических характеристик реализаций угроз ИБ состоит в следующем [15,17].

Рис. 1. Детальный типовой алгоритм реализации НСД

1.Запись цифрового потока в ЛВС за представительный период времени с использованием tcpdump. Анализатор пакетов tcpdump является широко используемым средством, позволяющим исследовать трафик, передающийся в локальной сети. Вывод информации обо всех заголовках IP пакета и объеме его полезной информации выполняется в специальный log файл. Пример записанного цифрового потока представлен на рисунке 2.

2. Распознавание типов реализаций угроз ИБ по признакам IP пакетов. При этом можно использовать имеющиеся СОВ. В частности бесплатный фильтр для обработки данных Snort (http://snort.source-fire.com/). К системе Snort существует много дополнительных утилит, расширяющих ее функциональность. В частности Snort_stat – скрипт для статистического анализа журнала регистрации Snort. Пример перечня признаков, содержащихся в IP пакете, используемых для распознавания НСД представлен в таблице 2 [17].

Рис.2. Пример записанного цифрового потока представлен с использованием утилиты аналогичной tcpdump

Примерный состав стенда для статистической обработки цифрового потока представлен на рисунке 3.

Результаты статистической обработки экспериментальных записей цифрового потока для типовых условий с использованием рассмотренной методики представлены в [14, 15] и доступны в интернет по адресу www.II.mit.edu. Статистические характеристики реализации угроз ИБ, соответствующие способам НСД представленным в таблице 1, представлены в таблице 3.

Таблица 3

Статистические характеристики реализации угроз ИБ по данным записей эксперимента

№п/п |

Наименование атаки |

Интенсивность реализации |

Probes |

||

1 |

IpSweep |

1.57*10-5 |

2 |

Nmap |

1.13*10-5 |

3 |

Satan |

1.13*10-5 |

Remote to Local User Attacks |

||

4 |

Dictionary |

3.14*10-6 |

5 |

Guest |

2.51*10-6 |

6 |

Imap |

2.51*10-6 |

UsertoRootAttacks |

||

7 |

Fdformat |

1.63*10-5 |

8 |

Ffbconfig |

1.19*10-5 |

9 |

Perl |

1.00*10-5 |

10 |

Ps |

2.51*10-6 |

Для

оценки параметров

можно воспользоваться методикой

формализации угроз ИБ, разработанной

в [16]. В качестве основополагающей

конструкции здесь выступает иерархическое

дерево G

= (L,

Е), где

L=

{li}

— множество вершин дерева, E={es},

– множество дуг дерева. Каждая вершина

дерева Gассоциируется

с определенным действием нарушителя,

при этом корень дерева обозначает

конечную цель информационной атаки,

реализация которой может нанести

значительный ущерб АС.

– множество дуг дерева. Каждая вершина

дерева Gассоциируется

с определенным действием нарушителя,

при этом корень дерева обозначает

конечную цель информационной атаки,

реализация которой может нанести

значительный ущерб АС.

Таким

образом, на графе G

имеется возможность составить множество

возможных путей

,

где каждый путь

,

где каждый путь

представляет собой последовательность

дуг

представляет собой последовательность

дуг

вида

вида

,

,

,

при этом конечная вершина дуги

,

при этом конечная вершина дуги

.

одновременно является начальной вершиной

дуги

.

одновременно является начальной вершиной

дуги

.

.

В качестве начальной вершины пути могут выступать листья дерева G, а в качестве конечной вершины — корень дерева G.

С семантической точки зрения каждая вершина дерева может трактоваться двумя способами:

- вершина дерева обозначает совокупность действий нарушителя, причем все они выполняются для достижения конечной цели атаки (такие вершины именуются вершинами, построенными на основе логической связки "И");

- вершина дерева обозначает совокупность действий нарушителя, причем выполнения любого изних достаточно для достижения конечной цели атаки (такие вершины называются вершинами, построенными на основе логической связки "ИЛИ").

Деревья

атак могут изображаться как в графическом,

так и в текстовом виде. Корень этого

дерева — вершина

—

обозначает действие нарушителя. Для

выполнения этого действия злоумышленник

первоначально должен осуществить все

операции, которые обозначаются элементами

—

обозначает действие нарушителя. Для

выполнения этого действия злоумышленник

первоначально должен осуществить все

операции, которые обозначаются элементами

.

При этом последовательность действий,

выполняемых нарушителем, определяется

индексами вершин

,

т.е. первым выполняется действие,

ассоциированное с вершиной

.

При этом последовательность действий,

выполняемых нарушителем, определяется

индексами вершин

,

т.е. первым выполняется действие,

ассоциированное с вершиной

,

а последним —

,

а последним —

.

C

каждой дугой дерева сопоставляется

параметр, имеющий смысл времени реализации

НСД, соотнесенного с дугой. Тогда

формальная модель угрозы ИБ будет иметь

следующий вид:

.

C

каждой дугой дерева сопоставляется

параметр, имеющий смысл времени реализации

НСД, соотнесенного с дугой. Тогда

формальная модель угрозы ИБ будет иметь

следующий вид:

;

;

; (2)

; (2)

;

;

где

– время реализации, соответствующее

дуге дерева атаки

– время реализации, соответствующее

дуге дерева атаки .

.

– среднее

время реализации всего дерева атаки.

– среднее

время реализации всего дерева атаки.

Построение деревьев атак и оценку параметров можно осуществить на основе анализа материалов [18, 19], содержащих детальное описание способов реализации НСД. Пример дерева атаки представлен на рисунке 4.

Таким образом, детальный алгоритм реализации угроз НСД к информационным ресурсам АС, разработанный применительно к задаче нормирования требований к ИБ, представляет собой совокупность логических деревьев атак, содержащихся в таблице 3 вида (2) с оценками параметра и характеризуемых статистическими характеристиками их реализации .

Рис. 4. Пример дерева атаки определения типа операционной системы атакуемого СВТ

Применение

детального алгоритма реализации угроз

НСД к информационным ресурсам АС при

целевой функции безопасности вида (1)

можно осуществить следующим образом.

Математическая постановка задачи

нормирования требований к ИБ следующая.

Найти такой вектор значений показателей

ИБ

,

который удовлетворяет совокупности

исходных данных

,

который удовлетворяет совокупности

исходных данных

и обладает при этом характеристикой

наилучшего в смысле выбранного критерия

предпочтения.

и обладает при этом характеристикой

наилучшего в смысле выбранного критерия

предпочтения.

— числовая

характеристика защищенности, связанная

с эффективностью ЗИ НСД монотонной

зависимостью. Чем меньше

,

тем лучше система при прочих равных

условиях, т. е. при неизменных

— числовая

характеристика защищенности, связанная

с эффективностью ЗИ НСД монотонной

зависимостью. Чем меньше

,

тем лучше система при прочих равных

условиях, т. е. при неизменных

и неизменных значениях остальных

и неизменных значениях остальных

показателей качества защиты.

показателей качества защиты.

![]() — совокупность

условий применения СЗИ вида

— совокупность

условий применения СЗИ вида

;

;

— совокупность

ограничений на структуру параметры СЗИ

НСД вида

— совокупность

ограничений на структуру параметры СЗИ

НСД вида

;

;

![]() — множество

реализуемых или проектируемых СЗИ

(вариантов построения системы) вида

— множество

реализуемых или проектируемых СЗИ

(вариантов построения системы) вида

.

d

— допустимое множество СЗИ как

существующих, так и перспективных;

.

d

— допустимое множество СЗИ как

существующих, так и перспективных;

— ограничения

на показатели качества

— ограничения

на показатели качества

.

В случае выбора показателей качества

в вероятностном виде ограничения

принимают следующий вид:

.

В случае выбора показателей качества

в вероятностном виде ограничения

принимают следующий вид:

в виде диапазона.

в виде диапазона.

— векторная

функция связи показателей числовых

характеристик защищенности с эффективностью

АС по прямому назначению.

— векторная

функция связи показателей числовых

характеристик защищенности с эффективностью

АС по прямому назначению.

При использовании в качестве целевой функции ИБ вида (1) задача нормирования требований к ИБ будет иметь следующий вид:

. (3)

. (3)

Решение задачи (3) с использованием параметров , представленных в таблице 3 для

=10-3

(среднее значение параметра) по множеству

таблицы 3 с использованием стандартной

функции оптимизации математического

пакета Maple

представлено в таблице 4.

=10-3

(среднее значение параметра) по множеству

таблицы 3 с использованием стандартной

функции оптимизации математического

пакета Maple

представлено в таблице 4.

Таблица 4

Требования к нормам безопасности

№п/п |

Наименование атаки |

|

|

Probes |

|||

1 |

IpSweep |

0.28 |

10-3 |

2 |

Nmap |

0.28 |

10-3 |

3 |

Satan |

0.28 |

10-3 |

RemotetoUserAttacks |

|||

4 |

Dictionary |

0.29 |

10-3 |

5 |

Guest |

0.001 |

10-3 |

6 |

Imap |

0.001 |

10-3 |

UsertoRootAttacks |

|||

7 |

Fdformat |

0.001 |

9*10-4 |

8 |

Ffbconfig |

0.001 |

9*10-4 |

9 |

Perl |

0.001 |

9*10-4 |

10 |

Ps |

0.001 |

9*10-4 |

В таблице 4 параметры и являются характеристиками СЗИ. Параметр является требованием к эффективности межсетевого экрана и с использованием методики оценки эффективности [20] может являться обоснованием политики его настройки. Параметр является требованием к системе обнаружения вторжений и определяет необходимое время реакции на угрозу НСД каждого вида. В свою очередь норма безопасности является обоснованием реализуемой в ней политики безопасности.

Таким образом, детальный типовой алгоритм реализации НСД, разработанный в терминах реальных атак в виде совокупности логических деревьев атак, содержащихся в таблице 3 вида (2) с оценками параметра и характеризуемых статистическими характеристиками их реализации , является основой решения задачи нормирования. При этом в качестве нормируемых характеристик выступают параметры эффективности отдельных средств защиты. В рассмотренном случае нормированы требования к межсетевым экранам и системам обнаружения вторжений в виде: доля не обнаруживаемых СЗИ типовых угроз ИБ, параметр экспоненциального времени нейтрализации обнаруженных действий. Полученные значения норм безопасности, в свою очередь являются обоснованием для реализуемых в СЗИ политик безопасности (настроек межсетевых экранов и систем обнаружения вторжений). При этом необходимо использование соответствующих методик оценки эффективности средств защиты.

Литература

ГОСТ Р ИСО/МЭК 15408-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. - М.: ИПК Издательство стандартов, 2002.

Гостехкомиссия РФ. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. М.: Воениздат, 1992.

Гостехкомиссия РФ. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. - М.: Воениздат, 1992.

ГОСТ Р 51583-2000. Защита информации. Порядок создания автоматизированных систем в защищённом исполнении. Общие положения. – М.: Госстандарт России.

ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищённом исполнении. Общие требования. – М.: Госстандарт России.

СТО БР ИББС-1.0-2006. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения. – М.: Госстандарт России.

Мельников В.В. Защита информации в компьютерных системах. - М.: Финансы и статистика; Электроинформ, 1997. - 368 с.

Макаров О.Ю. Методика нормирования требований к информационной безопасности автоматизированных систем Макаров О.Ю., Хвостов В.А. Хвостова Н.В. // Вестник Воронежского государственного технического университета. 2010. Т.6 №11 С. 47 – 51

Багаев М.А. Формальная модель полного множества реализаций угроз информационной безопасности автоматизированной системыБагаев М.А., Кисляк А.А., Хвостов В.А. и др.// Вестник Воронежского государственного технического университета. 2011. Т.7 №2 С. 32 – 35

Макаров О.Ю., Хвостов В.А. и др., Метод оценивания устойчивости программных систем защиты информации от несанкционированного доступа на основе динамической модели конфликта // Вестник Воронежского государственного технического университета. Серия “Радиоэлектроника и системы связи” выпуск 4.1 2001г. с. 12 —19.

Методика оценки вероятности несанкционированного доступа в автоматизированные системы, использующие протокол TCP/IP / А.А. Кисляк, О.Ю. Макаров, Е.А. Рогозин, В.А. Хвостов // Информация и безопасность: науч. журнал. 2009. T. 12 №2 С. 285 —288.

Об одном способе формализации понятия стойкости функции безопасности ГОСТ ИСО/МЭК 15408 / Кисляк А.А. О.Ю. Макаров, Е.А. Рогозин, В.А. Хвостов // Вестник Воронежского государственного технического университета. 2009. Т.5 №2 С. 94 – 98.

R. Lippmann, J. Haines, D. Fried, J. Korba, and K. Das, “The 1999 DARPA off-line intrusion detection evaluation,”Computer Networks, 34, pp.579-595, 2000.

R. Lippmann, D. Fried, I. Graf, J. Haines, K. Kendall, D. McClung, D. Weber, S. Webster, D.Wyschogrod, R. Cunningham and M. Zissman, “Evaluating Intrusion Detection Systems: the 1998 DARPA Off-Line Intrusion Detection Evaluation,” Proceedings of the 2000 DARPA Information Survivability Conference and Exposition (DISCEX), Vol. 2, IEEE Press, 2000.

J. Haines, R. Lippmann, D. Fried, J. Korba, and K. Das, Design and Procedures of the 1999 DARPA Intrusion Detection Evaluation: Design and Procedures, Technical Report 1062, MIT Lincoln Laboratory, February 26, 2001

Макаров О.Ю. Метод построения формальных моделей реализации угроз информационной безопасности автоматизированных систем Макаров О.Ю., Хвостов В.А. Хвостова Н.В. // Вестник Воронежского государственного технического университета. 2010. Т.6 №11 С. 22 – 25

http://snort.source-fire.com

Норкрат С., Новак Д., Обнаружение нарушений в сетях, 3-е издание: Пер. с англ. — M: Издательский дом “Вильямс”, 2003 г. — 448 с.

V. Gorodetski and I. Kotenko, “Attacks against Computer Network: Formal Grammar-based Framework and Simulation Tool,” Lecture Notes in Computer Science, vol. 2516.:Recent Advances in Intrusion Detection (RAID) 2002, A. Wespi, G. Vigna, and L. Deri, Eds., Berlin: Springer Verlag, 2002

Кисляк А.А. Методика оценки эффективности межсетевых экранов / А.А. Кисляк О.Ю. Макаров, Е.А. Рогозин, В.А. Хвостов // Вестник Воронежского государственного технического университета. 2009. Т.5 №5 С. 131 – 135

Воронежский государственный технический университет

УДК 621.3

Д.С. Кузьменко, Н.Э. Самойленко

Программный комплекс анализа надёжности конструкций РЭС

Рассматривается структура и принципы функционирования программного комплекса анализа надёжности, предназначенного для автоматизации надёжностного проектирования на базе использования современного информационного обеспечения и многовариантного анализа надёжности. Программный комплекс может быть применен в учебном процессе и на предприятиях радиоэлектронной промышленности

За последние годы на отечественном рынке программных комплексов, применяющихся для расчета надежностных характеристик РЭС серьезных изменений не произошло. Несмотря на присутствие различных зарубежных программных продуктов,, необходимо отметить, что применение их на российском рынке затруднительно по причине отсутствия поддержки отечественной элементной базы, а также несоответствие государственных стандартам по конструкторским расчетам. Отдельно стоит отметить программу АСОНИКА, разработанную в начале 90-х годов, которую можно было бы применять для вышеупомянутых расчетов, однако из-за достаточно высокой цены, а также сетевого режима эксплуатации её использование в учебном процессе представляется затруднительным.

При проектировании надежности никогда нельзя удовлетворяться каким-либо одним найденным решением. Только вероятностный анализ способен обеспечить правильный выбор, и при этом вариант, интуитивно выбранный как наиболее надежный, может оказаться наименее надежным или наиболее трудоемким для реализации. Будет ли устройство иметь заданную величину надежности – в основном определяется на этапе проектирования [1].

В качестве базовой модели выбрано последовательное по надёжности соединение элементов при экспоненциальном законе распределения. Расчетные формулы для вероятности безотказной работы технического устройства при основном соединении элементов можно записать в виде

Если все элементы одного типа равнонадежны, интенсивность отказов системы запишется

![]()

где Ni – число элементов i-го типа, r – число типов элементов.

Для проведения расчета надежности РЭС следует руководствоваться данными, приведенными в справочниках по надежности. Эти справочники имеют ряд отличий, как в структуре представления информации, так и в математических моделях интенсивностей отказов РЭС.

Справочник «Надежность ЭРИ» [2] является официальным изданием Министерства Обороны РФ. Справочник содержит сведения о показателях надежности ИЭТ, применяемых при разработке (модернизации), производстве и эксплуатации аппаратуры, приборов, устройств и оборудования военного назначения. Разделы справочника поделены по классам ИЭТ, которые включают в себя:

- номенклатуру ИЭТ, объединенных по общности их назначения, основным параметрам и конструктивно-технологическому исполнению;

- условное обозначение ИЭТ;

обозначение документа на поставку ИЭТ (ТУ, ОТУ);

- математические модели (ММ) для расчета (прогнозирования) значений эксплуатационной интенсивности отказов групп (типов) изделий, в том числе и при хранении в различных условиях;

- численные значения коэффициентов моделей.

Информация о показателях надежности ИЭТ и коэффициентах моделей включает в себя:

- значения интенсивности отказов групп (типов) ИЭТ при нормальной (максимально допустимой) температуре окружающей среды и номинальной электрической нагрузке или в типовых (усредненных) режимах эксплуатации;

- значения интенсивности отказов групп изделий при хранении в условиях отапливаемого хранилища в упаковке предприятия-изготовителя ИЭТ;

- количество отказов, по которым определены значения интенсивности отказов изделий;

- распределение отказов групп изделий по видам (по результатам проведения различных категорий испытаний);

- значения коэффициентов, входящих в модели прогнозирования эксплуатационной надежности ИЭТ, и аналитические выражения, показывающие зависимость этих коэффициентов от учитываемых факторов;

- нормируемые в технических условиях (экспериментально полученные) значения гамма-процентной наработки до отказа (интенсивности отказов), гамма-процентного срока сохраняемости изделий;

- коэффициенты замен (среднестатистическую долю отказавших ИЭТ среди заменяемых в процессе поиска неисправности и ремонта аппаратуры) в условиях эксплуатации.

Значения эксплуатационной интенсивности отказов (ИО) большинства классов ИЭТ рассчитываются по математическим моделям, имеющим вид [3]:

![]()

где

![]() - базовая ИО типа (группы) ЭРИ, приведенная

к условиям: номинальная электрическая

нагрузка при температуре окружающей

среды Токр.

= 25 °С;

- базовая ИО типа (группы) ЭРИ для

усредненных режимов применения в

аппаратуре группы 1.1 (электрическая

нагрузка равная 0,4 от номинальной; Токр.

= 30 °С);

- базовая ИО типа (группы) ЭРИ, приведенная

к условиям: номинальная электрическая

нагрузка при температуре окружающей

среды Токр.

= 25 °С;

- базовая ИО типа (группы) ЭРИ для

усредненных режимов применения в

аппаратуре группы 1.1 (электрическая

нагрузка равная 0,4 от номинальной; Токр.

= 30 °С);

Кр - коэффициент режима, учитывающий изменение в зависимости от электрической нагрузки и (или) Токр;

Кi - коэффициенты, учитывающие изменения эксплуатационной ИО в зависимости от различных факторов;

n - число, учитываемых факторов.

При расчете ИО всего изделия, суммарный поток отказов которых складывается из независимых потоков отказов ИЭТ, математическая модель ИО имеет вид:

![]() (2)

(2)

Где

![]() - базовая ИО j-го

потока отказов, 1/ч;

- базовая ИО j-го

потока отказов, 1/ч;

т - количество независимых потоков отказов составных частей ИЭТ;

Кij - коэффициент, учитывающий влияние i-го фактора в j-ом потоке отказов;

nj - количество факторов, учитываемых в j-ом потоке отказов.

Из всего многообразия коэффициентов стоит отметить два общих, которые входят во все ММ всех классов ИЭТ:

Коэффициент приемки (Кпр) отражает два уровня качества изготовления изделий: по справочнику [4], общее военное применение (ОВП) - приемка «5» и повышенной надежности (ОС) - приемка «9» (в эту же группу входят изделия повышенной надежности, выпускаемые малыми партиями (ОСМ) - приемка «7»). Для изделий с приемкой «5» значение Кпр принято равным 1.

Коэффициент эксплуатации (Кэ) учитывает степень жесткости условий эксплуатации и показывает, во сколько раз интенсивность отказов ЭРИ в аппаратуре конкретного класса (группы эксплуатации по ГОСТ Р В 20.39.301-98) выше при всех прочих равных условиях, чем в наземной стационарной аппаратуре (группа 1.1).

Для аппаратуры группы 1.1 значение коэффициента эксплуатации принято равным 1.

В связи с тем, что абсолютное большинство разрабатываемой и выпускаемой аппаратуры в России комплектуется из импортных элементов (или на их аналогов), в данной работе наряду со справочником [4], издаваемым в России используются также американский [7] и китайский [8] стандарты расчета надежностных характеристик. Для отечественной элементной базы в данном ПК применяются математические модели и значения коэффициентов приведенные в официальном справочнике Министерства обороны РФ, а для зарубежной элементной базы – модели и коэффициенты в соответствии с Системой стандартов министерства обороны США. В китайском справочнике используются те же модели что и в справочнике США.

Каждая группа элементной базы (конденсаторы, резисторы, и т.д.) включает в себя различные типы (конденсаторы керамические, пленочные, бумажные и т.д.), для каждого из которых используется особая модель расчета.

Структурная схема работы программного комплекса представлена на рисунке 1.

Общая схема работы программы заключается в следующем: пользователь наполняет список элементной базы рассчитываемого РЭС, заполняет необходимые параметры как для каждого из элементов (такие как напряжение на элементе, емкость, сопротивление и пр.), так и для РЭС в целом – параметры приемки, свойства среды. Программа производит расчет надежностных характеристик и по запросу пользователя передает этих данные в форму отчета Для решения поставленной задачи была выбрана таблица формата mdb, т.к. ее структура представляется наиболее выгодной. Для работы с данными таблицами используется MicrosoftAccess, входящий в пакет MicrosoftOffice, являющийся удобным средством заполнения таблиц. Все необходимые параметры для создания технологической документации хранятся в таблицах. В процессе работы программа оперирует значениями в таблицах, а также записывает результаты в отдельную таблицу в определенные поля.

Таблица 1

Структура таблицы Элементы

Поля |

Описание |

id |

Служебное поле БД (счетчик) |

Type |

Тип элементов |

Group |

Группа элементов данного типа |

Model |

Типономинал ИС |

Lambda |

Значение базовой интенсивности отказов |

Добавление элементной базы в расчетный список может осуществляться двумя способами: используя заложенную базу элементов, или вручную при отсутствии нужного элемента в базе. В последнем случае элемент можно добавить в базу данных для последующего применения. Расчет интенсивности отказов проводится для каждого элемента, что дает возможность вносить коррективы в устройство РЭС с целью повышения его надежности. На выходе программы получается отчет, включающий в себя: перечень элементов, для каждого из которых рассчитана интенсивность случайных отказов, общая интенсивность отказов РЭС, среднее время наработки на отказ, а также, вероятность безотказной работы. Также в отчете присутствует модель расчета каждого из элементов, с раскрытием значений каждого из коэффициентов.

Все расчетные модели, присутствующие в ПК соответствуют государственным стандартам, таким как ГОСТ27.301-95 «Надежность в технике. Расчет надежности. Основные положения», ГОСТ РВ 20.39.304-98 «Комплексная система общих технических требований. Аппаратура, приборы, устройства и оборудование военного назначения. Требования стойкости к внешним воздействующим факторам». Учитывая все вышесказанное данная программа может применяться и в радиопромышленности.

Рис. 1. Структурная схема работы программного комплекса

Литература

1. Расчёты и обеспечение надежности электронной аппаратуры : учебное пособие / А.Н. Чеканов. – М.:КНОРУС, 2012. – 440с.

2. ГОСТ27.301-95 Надежность в технике. Расчет надежности. Основные положения.

Воронежский государственный технический университет

УДК 621.3

В.Е. Форманчук

Построение имитационной модели

в программной среде GPSS

Рассматривается задача моделирования работы участка цеха предприятия по изготовлению печатных плат с помощью программной среды GPSS World

Большинство производственных (и не только производственных – экономических, технических и т.д.) систем по своей сути являются системами массового обслуживания. Типовой математической схемой моделирования таких систем являются Q-схемы. В обслуживании можно выделить две элементарные составляющие: ожидание обслуживания и собственно обслуживание, а в любой системе массового обслуживания можно выделить элементарный прибор. Соответственно, в этом приборе выделяют: накопитель (Н) заявок, ожидающих обслуживания, некоторой емкостью; канал обслуживания (К); потоки событий (последовательность событий, происходящих одно за другим в какие-то случайные моменты времени): поток заявок на обслуживание wi, характеризующийся моментами времени поступления и атрибутами (признаками) заявок (например, приоритетами), и поток обслуживания ui, характеризующийся моментами начала и окончания обслуживания заявок. Для имитационного моделирования СМО был создан специализированный язык программирования GPSS.

Современная среда имитационного моделирования GPSS World - это удобный программный комплекс, работающий под Windows. GPSS сочетает в себе функции дискретного и непрерывного моделирования. Возможность перехода из дискретной фазы моделирования в непрерывную фазу и обратно обеспечивает тесную связь с непрерывным моделированием. В непрерывной фазе могут быть установлены пороговые значения, управляющие созданием транзактов в дискретной фазе. Система имеет транслятор программного кода, т.е. модель работает только в среде GPSS и не может компилироваться в исполняемые файлы.

Рассмотрим постановку задачи на моделирование. На сборочный участок цеха предприятия в начале каждой рабочей смены поступает партия печатных плат в количестве 50 штук. Процесс нанесения паяльной пасты занимает 2 минуты. Затем печатная плата поступает на операцию установки электронных компонентов, которая длится в среднем 3 минуты. После этого происходит пайка печатного узла в конвекционной печи конвейерного типа. Эта операция занимает 4 минуты. Печь оснащена постоянно вращающейся транспортной цепью.

Таким образом, необходимо решить следующие задачи:

- смоделировать работу участка в течение 8 часов.

- определить возможные места появления очередей и их вероятностно-временные характеристики.

- при их возникновении, предложить меры по их устранению.

Данная система описывает работу сборочного участка цеха, которая состоит из трёх этапов: нанесение паяльной пасты, установка электронных компонентов, пайка. Все этапы осуществляются последовательно. Моделируемая система идеализирована, поэтому не будет появления брака.

На основании задания была построена структурная схема (Рисунок 1). В начале рабочейсмены поступаетпартия 50 плат.

Ниже приведено решение задачи на языке GPSS.

GENERATE (EXPONENTIAL(1,0,480)) - поступление заявок с интервалом в 8 часов.

SPLIT 49 - размножение заявок (становится 50 деталей)

QUEUE OCHER1 - занятие очереди 1

SEIZE NANESENIE - занятие этапа нанесения паяльной пасты

DEPART OCHER1 - освобождение очереди 1

ADVANCE 2 - задержка на этапе нанесения паяльной пасты

RELEASE NANESENIE - освобождение этапа нанесения паяльной пасты

TRANSFER ,blok2 - переход к блоку 2

QUEUE OCHER2 - занятие очереди 2

SEIZE SBORKA - занятие этапа сборки

DEPART OCHER2 - освобождение очереди 2

ADVANCE 3 - задержка на этапе сборки

RELEASE SBORKA - освобождение этапа сборки

QUEUE OCHER3 - занятие очереди 3

SEIZE PAIKA - занятие этапа пайки

DEPART OCHER3 - освобождение очереди 3

ADVANCE 0 - задержка на этапе пайки

RELEASE REGULIROVKA - освобождение этапа пайки

TERMINATE - удаление заявок

GENERATE 480 - прогон модели в течении 8 часов

TERMINATE 1 - удаление заявок (окончание моделирования)

START 1 - 1 завершение прогона модели

Рис. 1. Структурная схема моделируемого участка.

На основе полученного задания был выполнен прогон построенной модели в течение 8 ч. (480 мин.). По результатам полученных данных были выявлены возможные места появления очередейи причиныих возникновения. Также определено среднее время задержки в очередях.

Литература

1.Советов Б.Я. Моделирование систем / Б. Я. Советов, С. А. Яковлев. М.: ВШ, 2007.

Воронежский государственный технический университет

УДК 621.3

В.Е. Форманчук

Применение AltiumDesigner при проектировании печатных узлов для автоматизированной сборки

Рассматриваются задачи автоматизированной сборки печатных узлов в системе AltiumDesigner

AltiumDesigner (Protel) – сквозная система проектирования печатных плат, является продолжением и развитием известного и популярного продукта P-CAD.AltiumDesigner позволяет избавиться от проблем, связанных с устаревшими принципами разработки, представляя современный программно-аппаратный комплекс и выстраивая качественно новую технологию проектирования электронных средств (РЭС) на базе печатных плат и программируемых логических интегральных схем (ПЛИС). Это решение позволяет вести проектные работы в сквозной согласованной среде и тестировать проектируемую систему еще на этапе моделирования: прототип устройства появляется задолго до его физического воплощения — отлаженный, согласованный и полностью предсказуемый.

Принцип сквозного проектирования подразумевает передачу результатов одного этапа проектирования на следующий этап в единой проектной среде. При этом изменения, вносимые на любом этапе, должны отображаться во всех частях проекта. Такой принцип позволяет разработчику контролировать целостность проекта, отслеживать изменения и синхронизировать их.

Для наиболее полной реализации потенциала автоматизированной сборки печатных узлов необходимо решить следующие задачи:

- разработать единую библиотеку контактных площадок и моделей корпусов электронных компонентов для использования всем предприятием. В каждом элементе данной библиотеки заложены следующие данные, которые необходимы для написания программы в автоматическом установщике электронных компонентов: координаты центра корпуса, тип корпуса, его обозначение и т.д;

- разработать требования к проектированию печатных узлов для автоматической сборки;

- разработать методику создания выходных файлов печатной платы из pcb-файлов проекта AltiumDesigner для последующей передачи их в программную среду установщика компонентов, а так же приведения их к формату, который будет восприниматься программным обеспечением автомата;

Рассмотрим задачу разработки библиотеки корпусов и контактных площадок. До появления участка автоматизированной сборки печатных узлов контактные площадки проектировались конструктором для ручной установки при помощи паяльной станции. Из-за этого контактные площадки (например чип-резисторов) создавались довольно большими. Использование больших контактных площадок в условиях плотной компоновки печатной платы, а также большого количества проводников на каждом топологическом слое (ввиду использования только одно- и двухсторонних печатных плат) затрудняет проектирование печатной платы.

Использование паяльной пасты, автоматической установки компонентов, а так же пайке в конвекционной печи позволяют уменьшить размеры контактных площадок и, соответственно, облегчить проектирование печатной платы. Минимальные размеры контактных площадок определяются размерами галтели паяного соединения, которые оговорены в ГОСТ Р МЭК 61191-2-2010, а так же требованиями конструирования печатных плат в ОСТ16 0.886.052-90.

Руководствуясь требованиями вышеописанных документов технологи и конструкторы опытным путём должны определить оптимальные размеры контактных площадок для получения качественных паяных соединений электронных компонентов. При проведении опытных работ по получению оптимальных размеров контактных площадок целесообразно использовать специальные инженерные пособия для конструкторов, где приведены рекомендуемые размеры контактных площадок, а также технологические инженерные пособия, где приведены методы получения качественной пайки. Данная информация очень хорошо изложена в инженерных пособиях предприятия ЗАО "Остек"(http://www.ostec-press.ru/)

После выбора оптимальных размеров контактных площадок элемент заносится в библиотеку. Параметры данного элемента библиотеки будут использоваться для всех электронных компонентов, имеющих аналогичный тип корпуса.

Созданный элемент библиотеки представлен на рисунке 1.

Рассматриваемая технология, где установка компонентов производится на автоматизированном установщике, используется паяльная паста, а пайка происходит в конвекционной печи, накладывает определённые требования и ограничения при проектировании печатного узла. Это вызвано многими причинами: от установочных приспособлений установщика, до физических особенностей пайки в конвекционной печи. Составлением этих требований должен заниматься технолог, сопровождающий данный участок сборки.

Рис. 1. 3D модель чип-резистора

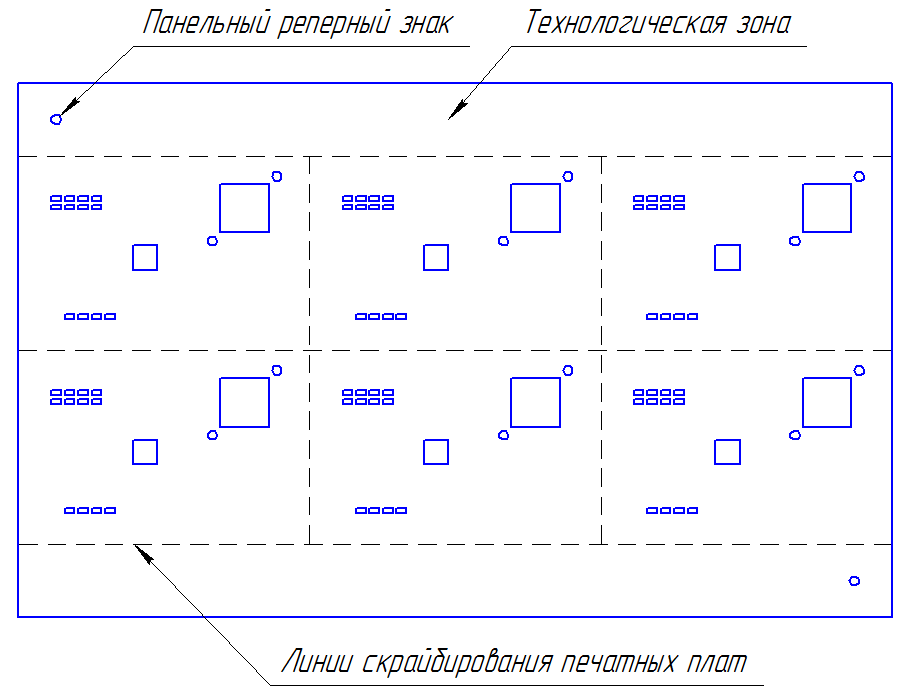

При автоматическом монтаже печатные платы, размеры которых меньше допустимых по спецификации оборудования, объединяют в общую панель (мультиплату) и располагают на заготовке, показанной на рисунке 2.

Толщина заготовки платы должна быть от 0.6 мм до 3 мм.

Технологические зоны на заготовке - это места, запрещённые для размещения компонентов. Они должны соответствовать рисунку 3. «Рабочей зоной» здесь является пространство на печатной плате, где размещаются компоненты и проводники.

В технологических зонах обязательно наличие реперных знаков.

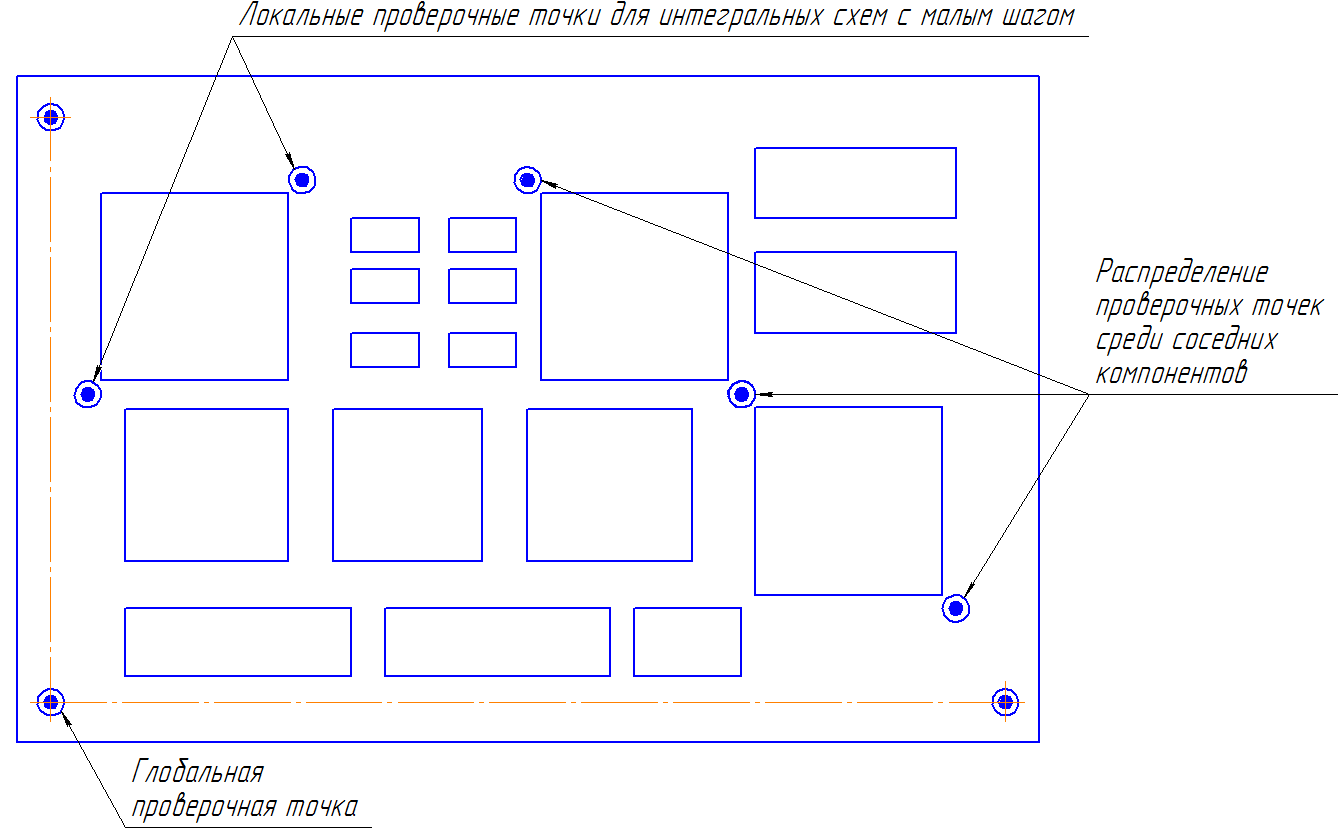

Обязательно наличие реперных знаков на печатной плате. Проверочная точка (реперный знак) является центром системы координат на этапе сборки платы. Она создаётся как элемент топологии печатных плат в тех же слоях, где и обычные проводники. Проверочная точка позволяет оборудованию автоматизированной линии установки компонентов корректировать погрешности измерения текущих координат, накапливающиеся в процессе изготовления печатной платы, а также в процессе автоматической установки компонентов на плату. Считывая положение реперных знаков, система технического зрения автомата вносит коррекцию в свою систему координат, компенсируя различия между измеренным и номинальным положением знака.

Для коррекции линейных сдвигов и сдвигов вращения требуется минимум две проверочные точки. Они располагаются обычно по диагонали, друг напротив друга, внутри или снаружи периметра области, занимаемой данным компонентом.

Хорошей нормой проектирования является размещение глобальных или локальных проверочных точек в трёхточечной системе баз на основе решётки, как это показано на рисунке 4. Первая глобальная проверочная точка размещается в условной позиции «0-0». Вторая и третья проверочные точки размещаются в направлениях X иYот «0-0» в положительном квадранте.

Рис. 2. Пример расположения нескольких плат на одной заготовке.

Рис. 3. Технологические зоны

Рис. 4. Пример размещения меток отсчёта

Формы проверочных точек изображены на рисунке 9, где А=(1…3) мм. На данном рисунке изображен минимальный размер запрещённой зоны.

Рис. 5. Применяемые метки отсчёта

Рекомендуемый диаметр реперного знака 1 мм. Рекомендуемая форма реперного знака, а так же его размеры изображены на рисунке 6.

Рис. 6. Рекомендуемая форма реперного знака

Смысл задачи разработки методики получения выходных файлов заключается в том, чтобы можно было из pcb-файла печатной платы, разработанной в AltiumDesigner конструктором, сформировать файл с данными об электронных компонентах, размещённых на печатной плате, который, после загрузки его в программное обеспечение установщика, позволит практически полностью завершить программу установки электронных компонентов. Установщик допускает написание программы в ручную, однако в данном случае придётся наводить каждый компонент при помощи видеосистемы на своё место на печатной плате, что является довольно долгим процессом. Помимо этого, практически полностью сводится на нет корректирующие свойства реперных знаков. Ручное наведение автомата при помощи видеосистемы обусловлено погрешностями, связанных с человеческим фактором. Другими словами, разработка данной методики очень важна, так как обеспечивает быструю и более точную сборку печатных узлов.

Разработка методики проводиться для автоматического установщика Pantera-XV компании Essemtec.

Для начала, необходимо создать текстовый файл в AltiumDesigner при помощи инструмента BillofMaterials. Здесь необходимо привести текстовый файл к формату, воспринимаемому установщиком, а так же указать основные параметры электронных компонентов.

После формирования текстового файла, его необходимо подкорректировать, так как некоторые данные изначально записаны неверно. Примером некорректной записи может являться запись об угле поворота компонента, а точнее, при действительном угле, равным 0о. Данный параметр в выходном текстовом файле записан 360о. По факту, компонент будет установлен правильно, однако установщик, считывая данные из файла, будет вращать каждый компонент. Это вызовет дополнительные временные затраты при сборке. Для корректировки текстового файла рекомендуется использовать специальные текстовые редакторы, которые поддерживают функцию подпрограмм (т.н. "макросы"). При помощи макросов можно автоматически исправлять типовые ошибки в выходном текстовом файле AltiumDesigner, что позволит существенно сэкономить время.

Очевидно, что для их решения поставленных задач необходимо плотное взаимодействие конструкторского и технологического отделов. Решение же данных проблем отдельно друг от друга будет не эффективным и может привести к ошибкам в процессе освоения данной технологии. Это связано с тем, что конструктора не обладают информацией об особенностях технологии сборки печатных узлов и не имеют практического опыта работы с данной технологией. В свою очередь, технологи не владеют конструкторской информацией о печатном узле (например, применяемые электронные компоненты и их массогабаритные показатели, особенности конструкции печатного узла, требования к сборке и т.д.).

Литература

1 СабунинА. Е. AltiumDesigner.Новые решения в проектировании электронных устройств. / А. Е. Сабунин. М.: Солон-пресс, 2009. − 432 с.

2 Рекомендации по конструированию печатных узлов с применением поверхностного монтажа. М.: ЗАО Предприятие Остек.

Воронежский государственный технический университет

УДК 621.3

В.В. Сушик, Л.Н. Никитин

МИКРОПОЛОСКОВАЯ КОЛЛИНЕАРНАЯ АНТЕННАЯ РЕШЕТКА

Устройства СВЧ и антенны играют важную роль при решении многих практических задач в таких областях, как организация радиосвязи, радиолокация, радионавигация, телерадиовещание, исследование природных ресурсов. Антенно-фидерные устройства, обеспечивающие излучение и прием радиоволн, направленность действия в пространстве – неотъемлемая часть любой радиотехнической системы.

Допустимые размеры, конструктивные решения и технология производства антенн определяют фундаментальные ограничения, накладываемые на характеристики радиотехнических систем: дальность действия, разрешающую способность, точность пеленгации, полосу пропускания.

Одним из эффективных путей реализации антенны вертикальной поляризации с высокой направленностью состоит в том, чтобы сформировать линейную антенную решетку, в которой комбинируется несколько синфазных коллинеарных излучающих элементов.

В настоящее время происходит интенсивное становление теории и совершенствование технологии микрополосковых антенн, отличающихся большим разнообразием конструкций и пригодных для применений в качестве, как самостоятельных антенн, так и элементов антенных решеток. Возрастает тенденция уменьшения габаритных размеров устройств, что достигается за счет применения печатных плат.

Конструкция микрополосковой коллинеарной антенной решетки представлена на рисунке 1.

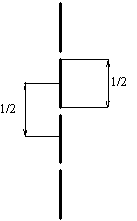

Рассмотрим принцип работы микрополосковой коллинеарной антенной решетки. Коллинеарная антенна – это линейная антенная решетка, в которой комбинируется несколько синфазных коллинеарных (расположенных вдоль одной оси) излучающих элементов. Простейшим излучающим элементом является полуволновый излучатель. Если расположить несколько полуволновых излучателей друг за другом вдоль одной оси и возбудить в них синфазные токи, то поля всех вибраторов в направлении нормали к оси решетки должны складываться синфазно, поскольку разность хода волн для них в этом направлении равна нулю [1]. На рисунке 2 изображена схема коллинеарной решетки, в которой излучатели располагаются вплотную друг за другом.

Рис. 1. Микрополосковая коллинеарная антенная решетка

С точки зрения усиления этот вариант не оптимален, несколько большее усиление позволяет получить решетка с расстояниями между центрами излучателей не l/2, а l, однако именно этот вариант наиболее удобно реализуется на коаксиальных кабелях и имеет наименьшие габариты.

Несмотря на то, что антенная решетка с расстояниями между центрами излучателей, равными l дает большое усиление, наиболее удобно реализуется на печатных платах и имеет наименьшие габариты решетка с расстоянием l/2.

Линейная решетка, расположенная вертикально, позволяет возбудить волну с вертикальной поляризацией. Диаграмма направленности в горизонтальной плоскости будет круговой. Коэффициент усиления такой решетки будет зависеть от числа излучателей, точнее их общей длины. Усиление достигается за счет сужения диаграммы направленности в вертикальной плоскости.

Конструкция коаксиальной коллинеарной антенны приведена на рисунке 3.

Как видно из рисунка, фазирование токов в элементах достигается за счет соединения отрезков коаксиальных линий с перекрещиванием. Внешние и внутренние проводники полуволновых отрезков соединены перекрестно. Внутренний проводник и внутренняя поверхность экрана служат линией питания, к которой подключаются излучающие вибраторы в виде внешних поверхностей экранов. У основания антенна должна питаться симметрично, иначе половина вибраторов получит потенциал земли и не будет излучать. Симметрирование осуществляется с помощью четвертьволнового стакана, верхний конец которого соединен с экраном нижнего излучателя в середине его длины.

Конструктивно коаксиальные кабели можно заменить печатной платой, на которой внутренний проводник кабеля представляет собой металлизированный печатный рисунок, а экран коаксиального кабеля будет представлять диэлектрическое основание, т.е. подложка печатной платы.

Рис. 2. Линейная решетка полуволновых излучателей

На рисунке 3 приведены примеры коллинеарных антенн с четырьмя излучающими элементами. Число элементов может быть увеличено или уменьшено без нарушения работы антенны. Однако необходимо иметь в виду, что, как минимум, элементы 1 и 4 должны присутствовать, и что входное сопротивление антенны в точке ее питания зависит от числа элементов и становится близким к 50 Ом только при числе элементов более 6. Дальнейшее наращивание числа элементов на величине входного сопротивления практически не отражается из-за большого затухания в структуре антенны [2].

Рис. 3. Коаксиальная коллинеарная антенна

При меньшем числе элементов может потребоваться использование согласующего трансформатора, поскольку симметрирующий трансформатор в виде четвертьволнового стакана сопротивление не трансформирует.

У коллинеарных антенн, запитываемых с одного конца, ток, по мере приближения к другому концу антенны, спадает из-за затухания, обусловленного излучением, что приводит к уменьшению усиления по сравнению с теоретическими значениями.

Каждый элемент антенны, кроме последнего, выполняет две функции: функцию полуволнового излучающего резонатора и функцию линии передачи с фазовой длиной 1800. Добавление 1800 за счет перекрещивания позволяет получить синфазность токов во всех элементах. Именно достижение синфазности является условием, при котором излучение направлено по нормали к оси антенны, т.е. на горизонт. Для выполнения этого условия длина отрезков коаксиальной линии, из которых сформированы элементы, должна быть равна половине длины волны с учетом укорочения волны в коаксиальной линии.

Таким образом, разработанная микрополосковая коллинеарная антенная решетка отличается от других подобных антенн малой массой, простотой конструкции, высокой точностью изготовления, высокой технологичностью, возможностью создания не выступающих конструкций.

Литература

1. Сазонов Д.М. Антенны и устройства СВЧ: Учеб.для радиотехнич. спец. вузов.– М.: Высш. шк., 1988, – 432 с.: ил.

2. Бахарев С. И., Вольман В.И., Либ Ю.Н. и др. Справочник по расчету и конструированию СВЧ полосковых устройств. М: Радио и связь, 1982. – 328с.

Воронежский государственный технический университет

УДК 621.3

А.Д. Рощупкин, В.А. Кондусов

ИНТЕЛЛЕКТУАЛЬНЫЙ КОНТРОЛЛЕР ДОРОЖНЫХ СВЕТОФОРОВ

Рассматриваются основные задачи интеллектуального контроллера дорожных светофоров, основные технические характеристики и выбор элементной базы

В настоящее время, одной из актуальных проблем является проблема пробок на дорогах. Причинами возникновения пробок могут служить: постоянно увеличивающееся число машин на дорогах городов, отсутствие оптимального числа надземных и подземных пешеходных переходов, плохое качество покрытия автомобильных дорог. В связи с этим, актуальной задачей является создание системы управления светофорными объектами для организации дорожного движения. В планово переходном периоде возникает проблема обеспечения светофорных объектов простыми устройствами (контроллерами), которые интеллектуально бы смогли регулировать сложившуюся обстановку. Предлагаемый способ решения поставленной задачи можно реализовать с помощью современных микроконтроллеров, в которые заранее запрограммированы необходимые алгоритмы регулирования перекрестков.

Основной задачей интеллектуального контроллера дорожных светофоров является организация безопасности дорожного движения. Исходя из этого, в интеллектуальном контроллере дорожных светофоров обязательно должны быть предусмотрены следующие характеристики:

- блокировка одновременного включения сигналов светофоров, разрешающих движение в конфликтных направлениях;

- блокировка при разрыве цепей нагрузки красных сигналов одного направления;

- блокировка при одновременном включении разрешающего (зеленого) и запрещающего (красного) сигналов одного направления.

Контроллер светофора осуществляет управление светодиодной либо ламповой светосигнальной аппаратурой на перекрёстках по заложенным во флеш-память фиксированным программам работы (разрабатываются суточные и недельные планы). Программы состоят из фаз с определённой длительностью, а фазы, в свою очередь, состоят из конкретных для каждого перекрёстка наборов направлений.

Дорожный контроллер может использоваться на любых перекрёстках, так как при необходимости флеш-память можно перепрограммировать для любой схемы дорожного движения.

Светофорный контроллер существенно повышает безопасность дорожного движения, выполняя следующие функции:

- организация движения на перекрёстках;

- контроль перегорания красных ламп;

- контроль несанкционированного включения зелёных сигналов светофора.

Таким образом, установка качественного современного контроллера позволяет:

- повысить пропускную способность;

- повысить гибкость транспортной сети;

- повысить безопасность движения.

Одним из самых распространенных дорожных контроллеров является малогабаритный дорожный контроллер.

Микроконтроллер ATmega8L - 8AU является основой интеллектуального контроллера дорожных светофоров (ИКДС). Он производит оценку загруженности автомобильных дорог по всем направлением и интеллектуально регулирует сложившуюся обстановку на перекрестке.

Рис. 1. Перекресток

Датчики, фиксирующие количество подъезжающего автотранспорта, устанавливаются на расстоянии 50-100 метров от самого светофора по всем направлениям, что позволяет достаточно точно оценивать загруженность дорог. При приближении автотранспорта к светофору, он точно знает число подъезжающих автомобилей. Это число обрабатывается микроконтроллером и пропорционально устанавливается временя зеленого сигнала светофора. Соответственно, чем больше автомобилей, тем дольше горит зеленый сигнал, и наоборот. В случае непрерывного потока движения, в программой предусмотрено ограничение по числу автомобилей, чтоб предотвратить постоянное горение зеленого сигнала, в противном случае на второстепенной возможно образование затора. При отсутствии автомобилей светофор работает в обычном режиме. После прохождения 10 циклов он переключается в режим сигнализирования о наличии нерегулируемого перекрестка. При приближении транспортного средства выходит из этого режима, перекресток становится снова регулируемым.

На рисунке 2 представлена электрическая принципиальная схема интеллектуального контроллера дорожных светофоров. Как видно из рисунка основой устройства является микроконтроллер.

Рис. 2. Электрическая принципиальная схема интеллектуального контроллера дорожных светофоров

Помимо микроконтроллера в схеме интеллектуального контроллера дорожных светофоров имеется специализированная система защиты, обеспечивающая выполнение следующих функций:

- блокировку одновременного включения сигналов светофоров, разрешающих движение в конфликтных направлениях;

- контроль обрыва цепей запрещающих сигналов светофоров с автоматическим переводом светофорной сигнализации в режим желтого мигания;

- автоматический перевод светофорной сигнализации в режим жёлтого мигания при одновременном включении разрешающего и запрещающего сигналов одного направления.

Система защиты построена на цифровых и аналоговых микросхемах. Цифровые микросхемы DD2-DD6 представляют собой логические элементы 2И-НЕ, выход которых сигнализирует о наличии неисправности в работе ИКДС. Сигнал направляется в микроконтроллер, обрабатывается, и результатом является переключение ИДКС в режим сигнализирования о наличии нерегулируемого перекрестка.

Для контроля обрыва цепей запрещающих сигналов светофоров служит схема собранная на операционных усилителях DA2-DA3. Операционный усилитель (ОУ) DA2, сравнивающий половину падения напряжения на токоизмерительном резисторе RS1 с пороговым уровнем, устанавливаемым подстроечным резистором R9.

При отсутствии тока в цепи светодиодных секций напряжение до и после резистора RS1 одинаковое, следовательно на не инвертирующем и инвентирующем входе ОУ аналогично. Напряжение на выходе ОУ близко к нулю, транзистор VT2 закрыт, сигнал о повреждении внешней силовой цепи в поступает в микроконтроллер.

Если цепи ламп и сами лампы исправны, то при их включении на резисторе RS1 возникает падение напряжения. В результате напряжение на неинвертирующем входе ОУ становится меньше, чем на инвертирующем, ОУ переключается, его выходное напряжение становится близким к напряжению питания. Транзистор VT2 открывается и входит в насыщение. Система работает правильно, микроконтроллер работает в нормальном режиме.

Интеллектуальный контроллер дорожных светофоров питается от сети переменного тока напряжением 220В и частотой 50 Гц. Для питания микроконтроллера и других цифровых микросхем необходимо напряжение 5В, с этой целью в ИКДС предусмотрен линейный источник питания, собранный на аналоговой микросхеме силовом трансформаторе. Основные технические характеристики данного блока питания:

- напряжение питания AC, В от 195 до 265;

- максимальная мощность, Вт 7,5;

- напряжение DC выхода, В 5;

- максимальный ток выхода, А 1.

В качестве датчиков могут выступать разнообразные изделия только при помощи соответствующих согласующих устройств: датчики движения, емкостные, индуктивные датчики, датчики давления, тензодатчики и т.п.

Коммутация силовых цепей построена на твердотельных реле S1-S6. Основные технические характеристики данных реле:

- управляющее напряжение, В от 4 до 10;

- коммутируемое постоянное напряжение, В от 0 до 200;

- максимальный ток нагрузки, А 3.

В устройстве предусмотрено программирование микроконтроллера при помощи специального программатора, с этой целью устройство имеет разъем программирования (перепрограммирования) микроконтроллера.

Литература

1 Интегральная электроника в измерительных устройствах: учебник/ В.С. Гутников. – Л.: Энергия, 1980 – 248с.

2 Ненашев А.П. Конструирование радиоэлектронных средств: Учеб.длярадиотехнич. спец. вузов. / А.П. Ненашев. - М.: Высш. шк., 1990. - 432с.

3 Куземин А.Я. Конструирование и микроминиатюризация электронной вычислительной аппаратуры: учебник для вузов / А.Я. Куземин. – М.: Радио и связь, 1985. – 280 с.

Воронежский государственный технический университет

УДК 621.372.8

А.С. Самодуров, С.С. Сорокин, А.П. Стрельцов