- •Введение

- •Глава 1. Кибервойна, информационный конфликт и программно-аппаратные средства обеспечения информационной безопасности

- •1.1.Понятие информационного конфликта в кибервойне

- •1.Определения основных терминов

- •1.1.2.Понятие информации

- •1.2.Информационные технологии и кибервойны

- •1.2.1.Информационные технологии

- •1.2.2.Технологии кибервойны

- •1.2.2.1.Современное представление информационного конфликта

- •1.2.2.2.Формализованное представление кибервоздействий

- •1.3.Конфликт элементов инфокоммуникационных систем

- •1.4.Анализ конфликта информационных и информационно-управляющих систем

- •1.5.Критерии оценки функционирования инфокоммуникационных систем

- •Глава 2. Функционирование программно-аппаратных средств обеспечения информационной безопасности

- •2.1.Средства информационного воздействия и их признаки

- •2.2.Определение опасности фрагментов кода

- •2.3.Методы управления программно-аппаратными средствами обеспечения информационной безопасности

- •2.3.1.Адаптивное управление

- •2.3.2.Ситуационное управление

- •2.3.2.Рефлексивное управление.

- •2.4.Особенности обнаружения попыток информационных воздействий в системах хранения и обработки данных

- •2.5.Защищенность каналов информационного обмена на основе криптографических методов

- •Библиографический список

- •Оглавление

- •Глава 1. Кибервойна, информационный конфликт и программно-аппаратные средства обеспечения информационной безопасности 11

- •Глава 2. Функционирование программно-аппаратных средств обеспечения информационной безопасности 115

- •394026 Воронеж, Московский просп., 14

1.2.2.2.Формализованное представление кибервоздействий

При формализованной представлении функционирования инфокоммуникационной системы в условиях кибервоздействий представляется весьма актуальным решение задачи оценки ее устойчивости (сигнальной, семантической и прагматической) с учетом априорной неопределенности типа и метода проведения информационного воздействия. Такая задача пока решалась раздельно для сигнального и семантического (информационного) уровней с учетом естественных или организованных помех и информационных воздействий. Однако устойчивость6 сетей уровня инфокоммуникационных систем должна определяться только с учетом совместного влияния на все их элементы и, естественно, друг на друга, как сигналов, так и заложенной в них семантики.

То есть, если говорить об информационной устойчивости сетей, в частности, протоколов взаимодействия, то задача оценки устойчивости может быть решена только для всей совокупности уровней взаимодействия и расположенных на них элементов системы, которые участвуют в реализации основной целевой функции. В качестве основного показателя в этом представлении тогда можно использовать время восстановления «нормального» функционирования системы (или элемента) после проведения воздействия или, с другой стороны, возможность проведения повторного воздействия. Естественно, с измененным уровнем априорной неопределенности каждой из конфликтующих сторон.

В связи с этим основной целью этого раздела учебного пособия является рассмотрение методического подхода к оценке параметра «устойчивость» инфокоммуникационной системы по отношению к информационному воздействию (или заданному конечному множеству, независимо от его источника и места формирования) как основной характеристики процесса ее функционирования в условиях информационного конфликта и синтез методики определения этого показателя. Это обусловлено, наряду с указанными выше причинами, отсутствием данных по эффективности используемых в инфокоммуникационных системах протоколов и их устойчивости к преднамеренным или естественным воздействиям сигнального и семантического уровня. При этом рассмотрение различных аспектов совместного влияния на процесс функционирования инфокоммуникационной системы целесообразно проводить с учетом триады факторов:

объективного опережения разработки и практической реализации средств информационного воздействия по отношению к средствам защиты инфокоммуникационной системы и АСУ;

порожденной этим априорной неопределенности типа воздействия и алгоритма защиты информации на семантическом (информационном) или сигнальном уровнях, реализуемых в условиях конкретного применения ПАСОИБ и средств и информационного воздействия конфликтующими сторонами;

и, как следствие, семантической и прагматической ограниченностью реализуемых при конкретном значении априорной неопределенности алгоритмов функционирования ПАСОИБ инфокоммуникационной системы и системы организации и проведения информационного воздействия.

В общем случае информационный конфликт можно представить в виде двух базовых конкурирующих процессов, реализуемых в отношении инфокоммуникационной системы для получения в результате выполнения управляющего сигнала требуемого состояния (рис.1.4). Информационное воздействие, вырабатывающее сигнал управления BV1, и автоматизированная или автоматическая система управления связью (АСУС), вырабатывающая свой сигнал управления BA1, воздействуют на автоматизированную телекоммуникационную систему c целью перевода ее в состояние SV или SA, соответственно.

При этом состояние каждого из участвующих в реализации конфликта компонентов (информационного воздействия SV, системы управления АТС SA и собственно реальное состояние АТС SR) на произвольном i-ом шаге функционирования определяется совокупностью их технических и информационных параметров на основе системы рекуррентных уравнений

(1.2)

(1.2)

где X=X{xk(t)}, Y=Y{yk(t)} и Z{zk(t)} – совокупность параметров взаимодействующих компонентов, kP – коэффициент неопределенности оценки состояния конкурирующего компонента7, LR,A,V – операторы преобразования входного потока трех указанных выше компонентов (передаточные характеристики).

Соответственно, параметры системы информационного воздействия Z(t), системы управления связью Y(t) и АТС X(t) также будут определяться рекурсивным образом, которые с учетом возникающих в этих компонентах задержек x можно представить в виде

,

,

,

(1.3)

,

(1.3)

.

.

При этом передаточная характеристика L для любого элемента или системы может рассматриваться как оператор сопоставления изменяющегося в процессе сеанса набора параметров (или сигналов) на входе этого элемента параметрам (или сигналам) на его выходе, реализуемая цепочкой программных кодов

L{A,R,V}(t)=P{A,R,V}(ai) , i=tFT{A,R,V}

где i – порядковый номер кодовой последовательности (бита, байта, слова) в принимаемом потоке, ai – кодовая последовательность, FT – тактовая частота процессора соответствующего устройства.

То есть L – это цепочка программных кодов с точкой входа, определяемой начальным значением {X,Y,Z} и движением рабочей точки по дискриминационной поверхности, образованной возможным набором вариантов программной реализации обработки параметров (сигналов) данного элемента или системы. Ограничения на эти параметры накладываются их рабочим диапазоном, который можно определить через функцию Хэвисайда как

,

(1.4)

,

(1.4)

где – функция Хэвисайда, равная 1 при положительном значении аргумента и 0 в других случаях, {xB, yB, zB} и {xH, yH, zY} – верхняя и нижняя границы диапазона значений параметров элемента или системы.

Несложно заметить, что состояния SA и SV выражаются через SR, поэтому число уравнений в выражении (1.3) можно сократить до двух, что физически означает рассмотрение состояния SR как производного от суммарного воздействия потоков контуров управления BV и BA. Тогда для представления изменения состояния параметров конфликтующих компонентов можно ограничиться системой уравнений

.

(1.5)

.

(1.5)

Рассматривая обобщенную форму контуров управления (рис.1.4) как фрактальное образование несложно перейти к рассмотрению системы из N элементов (рис.1.5), каждый из которых охвачен обратной, в общем случае нелинейной, связью, определяемой задержкой, совпадением сигнатур приемного элемента и принимаемого потока кода (сигнала) и коэффициентом доступности.

Переходя к дифференциальной форме представления (1.5) с учетом M уровней иерархии и N элементов на каждом уровне динамику изменения состояния ПАСОИБ инфокоммуникационной системы или параметров каждого элемента можно представить системой из N уравнений для каждого компонента – системы управления и системы информационного воздействия, в виде

;

(1.6)

;

(1.6)

,

(1.7)

,

(1.7)

где m,n(…) – коэффициент конфликтности принимаемого элементом n от элемента m потока, определяемый как ядро потенциала его случайного блуждания8, kсn – коэффициент связности данного конкретного элемента с другими, определяемый произведением энергетической, семантической и прагматической связности.

Рис. 1.5. Представление прямых и обратных связей в инфокоммуникационной системе на основе фрактального представления конфликтующих контуров управления

Такой подход, в отличие от известных, позволяет при анализе информационной устойчивости рассматриваемой системы абстрагироваться от понятий информационное воздействие или «вредоносная» программа. Это обусловлено тем, что, во-первых, вероятность реализации собственной целевой функции рассматривается через реакцию на поступающий поток, а, во-вторых, тем, что рассматривается суммарный поток от всех элементов, независимо от того, сформирован он противником (конкурентом, злоумышленником) или собственной системой информационной безопасности, в частности ПАСОИБ.

Входящие в выражения (1.6) и (1.7) коэффициенты aAn и aVn определяют эффективность управления элементом системы (независимо от того, выполняет он функции информационного воздействия или поддерживает его стабильное состояние) и их можно определить через параметры LA(t) и LV(t) в виде

,

(1.8)

,

(1.8)

,

(1.9)

,

(1.9)

где Sm,n – коэффициент связности m-го и n-го элементов, значение которого в общем виде можно определить как произведение

(1.10)

(1.10)

где Scm,n, Ssm,n, Spm,n – энергетическая (сигнальная связность), семантическая и прагматическая связность, соответственно.

Энергетическая (сигнальная) связность элементов инфокоммуникационной системы определяется следующим соотношением:

(1.11)

(1.11)

где

,

,

PΣk – излучаемая мощность k-го передатчика, Dr - коэффициент направленного действия приемной антенны, Dt- коэффициент направленного действия передающей антенны, ta - относительная шумовая температура антенны, Kp- коэффициентом передачи по мощности, NШ – коэффициент шума, ξik – общий коэффициент потерь и замираний сигнала ik-трассы радиосвязи, rik – расстояние между i-й и k-й радиостанциями, ΔFЭ – эффективная полоса частот сигнала помех, 2 – коэффициент превышения энергии полезного сигнала над суммарной энергией помех, E2 – квадрат напряженности поля, создаваемого суммарным воздействием внешних помех, λ – длина волны, ψ - коэффициент несовпадения полосы частот тракта приема с полосой частот помехи, k – постоянная Больцмана (k=1,38*10-23), T0 = 290K – абсолютная шумовая температура антенны, RΣ – сопротивление излучения антенны.

Коэффициент 2 в выражении (1.11) выступает как энергетический параметр, определяющий связность радиолинии, и позволяет оценивать надежность радиосвязи как вероятность связи с требуемым качеством в течение заданного сеанса связи:

, (1.12)

, (1.12)

При снижении параметра v2 ниже порогового уровня связь в системе нарушается

Семантическая связность имеет вид

(1.13)

(1.13)

где u0 – нормирующий коэффициент, n – среднее количество протоколов информационного обмена, поддерживаемых отдельным элементом системы, N – общее число протоколов информационного обмена, применяемых в системе.

Прагматическая связность оценивается на основе соотношения:

,

(1.14)

,

(1.14)

где w0 – нормирующий коэффициент, M – общее количество элементов системы, K – количество изначально связанных элементов системы, k – среднее количество связей каждого элемента.

При этом для систем с дискреционной матрицей доступа A (элементы которой – 0 при отсутствии доступа и 1 в противоположном случае, размер матрицы – MхM) будет иметь место соотношение

(1.15)

(1.15)

Смысл формулы (1.15) заключается в следующем: каждый элемент, имеющий доступ к двум или нескольким соседним, может передать каждому данные для идентификации и/или аутентификации, достаточные для доступа этих соседей друг к другу, что и определяет прагматическую связность в системе.

Аналогично, исходя их граничных условий уравнений (1.6) и (1.7) можно определить значения коэффициентов сAn и cVn. Коэффициент cAi, поскольку можно полагать, что оба взаимодействующих элемента в каждом конкретном цикле обмена (или одиночном сеансе связи) Tcom обладают равной скоростью информационного обмена, будет определяться только отношением рабочего времени (времен приема и передачи) и периода цикла управления n-го элемента с поправкой на коэффициент ошибок и может быть представлен в виде:

,

(1.16)

,

(1.16)

где – Тпрд и Тпрм – время работы элемента инфокоммуникационной системы в режиме передачи и приема, соответственно, kош – коэффициент ошибок.

Значение коэффициента cVn определяется относительной долей ресурса, расходуемого на передачу одного элементарного пакета с залаженной потенциально опасной последовательностью. Фактически, это накладные расходы на унитарное действие, снижающее вероятность реализации целевой функции, и его значение оценивается как

(1.17)

(1.17)

В отличие от известных подходов к определению формализованной модели информационного конфликта, использующих симметричное представление состояний элементов без разделения воздействующего и полезного потоков, представленные выражения (1.6) и (1.7), учитывают, во-первых, все возможные обратные связи без присвоения поступающему от каждого элемента потоку ярлыка «вредоносный» или «полезный», и, во-вторых, учитывают динамическое изменение состояния системы обработки этих потоков. То есть в данном случае рассматривается одновременно информационный конфликт первого и второго рода, при котором информационный конфликт первого рода (прием «неправильного» сигнала) порождает искажение алгоритма обработки (информационный конфликт второго рода).

Таким образом, представленная совокупность выражений позволяет провести анализ процесса функционирования практически любой инфокоммуникационной системы при знании ее передаточных характеристик, которые для цифровых систем определяются последовательными программными блоками с вполне конкретными значениями операторов и постоянных величин.

Традиционный подход к анализу устойчивости функционирования системы или элемента обычно строится на основе рассмотрения зависимостей параметра функционирования от его производной. В контексте изложенного выше такой подход малоинтересен, поскольку процесс взаимодействия разбит на сеансы и начало каждого сеанса можно рассматривать как независимый процесс. Тогда в интеграле можно получить устойчивую фазовую картину, а в реальной ситуации на интервале сеанса будут наблюдаться срывы функционирования, которые вообще исключают возможность реализации целевой функции любой инфокоммуникационной системой.

В связи с этим в качестве параметра устойчивости функционирования инфокоммуникационной системы, все элементы которой являются фракталами, образованными триадой элементов: управления, реализации и мешающих воздействий, целесообразно использовать анализ движения рабочей точки по дискриминационной поверхности системы. Такой подход в отношении инфокоммуникационных систем был предложен сравнительно недавно и был проверен при его использовании в практических приложениях.

При этом в данном пособии для анализа выделены только три рассмотренные выше функции SR, SA и SV, которые пропорциональны вероятности реализации целевых функций соответствующих фрагментов системы. Функция SR не может принимать отрицательные значения, поскольку это означает выключение системы (именно за приоритет реализации в этой функции своих задач происходит борьба между SA и SV). Отрицательное значение SA означает то, что она работает на уменьшение вероятности реализации целевой функции системы, а отрицательное значение SV соответствует случаю повышения этой вероятности при реализации воздействующей последовательности.

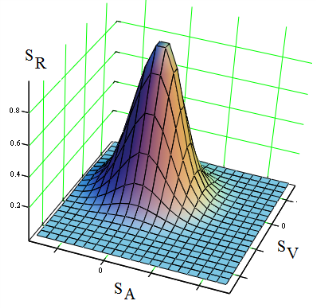

Таким образом, приведенная выше система уравнений (1.6) и (1.7) с учетом (1.4) и (1.5) обеспечивает наглядное представление динамики работы системы и позволяет оценить ее устойчивость. Так, при «нормальном» функционировании рабочая точка при перемещении образует поверхность с одной вершиной (рис.3) и не выходит за пределы области устойчивой отработки поступающих последовательностей кода (табл.1, строка 1).

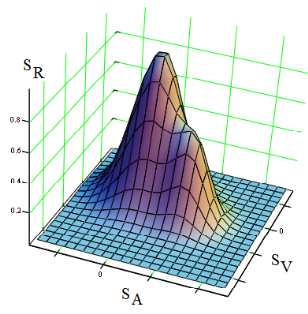

При поступлении на вход элемента или системы возмущающих последовательностей дискриминационная поверхность деформируется (рис.1.7), возрастает частота выхода рабочей точки на границу устойчивой работы (табл. 1, строка 2). Однако в целом система еще функционирует устойчиво и способна реализовать свою целевую функцию.

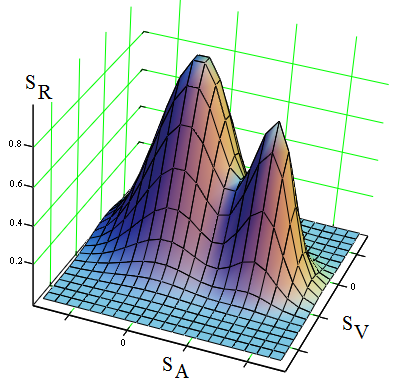

При реализации процедуры перехвата управления или деструктивного для базового элемента воздействия инфокоммуникационная система переходит или в режим неустойчивого функционирования (рис.1.7) или образует рабочую точку, заданную воздействующим потоком (или сигналом), и отрабатывает ошибку относительно ее нового положения (таб. 1, строка 3 и 4).

Рис. 1.6. Неискаженная дискриминационная поверхность элемента и системы (представленных на рис.1.4 и 1.5, соответственно)

Рис. 1.7. Деформированная информационным воздействием дискриминационная поверхность элемента и системы (представленных на рис.1.4 и 1.5, соответственно)

Рис. 1.8. Искажение дискриминационной поверхности при перехвате управления

Необходимо отметить, что в данном примере не учитывались задержки, разброс параметров величин {X,Y,Z}, которые, безусловно, существенно влияют на динамику движения рабочей точки по дискриминационной поверхности. Однако, даже представленных материалов достаточно для использования данного методического подхода для анализа работы системы с обратными связями, нестабильными составляющими и образованными информационными и телекоммуникационными элементами.

Таблица 1.1

Траектории движения рабочей точки в системе координат целевых функций системы управления и информационного воздействия

Траектория движения рабочей точки |

Комментарий |

|

Нормальное функционирование, рабочая точка не выходит за границы устойчивой области. |

|

Функционирование нормальное, но рабочая точка затрагивает границы устойчивости |

Продолжение табл. 1.1

|

Система не реализует с заданной вероятностью свои целевые функции. Функционирование хаотическое. |

|

Перехват управления. Система перешла на «новую» рабочую точку и функционирует по реализации «новой» целевой функции. |

Заканчивая этот раздел пособия в заключение целесообразно отметить, что рассмотренный методический подход к оценке информационной устойчивости инфокоммуникационных систем в отличие от известных рассматривает «устойчивость» на основе фрактального образования с взаимосвязанными цепями информационного воздействия и сигнала управления. Это обеспечивает возможность наглядной оценки качества функционирования инфокоммуникационной системы на основе рассмотрения трех состояний – приемопередающей системы, системы синтеза и организации информационного воздействия и системы управления с учетом трех уровней реализации целевых функций – сигнального, семантического и прагматического.