- •Нейронные модели обнаружения вторжений и атак на компьютерные сети

- •1. Компьютерные системы как среда проведения вторжений и атак

- •1.1. Определение понятия компьютерных систем

- •1.2. Классификация сетевых атак для компьютерных систем

- •1.2.1. Атаки на основе подбора имени и пароля посредством перебора

- •1.2.2. Атаки на основе сканирования портов

- •1.2.3. Атаки на основе анализа сетевого трафика

- •1.2.4. Атаки на основе внедрения ложного

- •1.2.5. Атаки на основе отказа в обслуживании

- •1.2.5.1. Математическая модель атаки «отказ в обслуживании»

- •1.2.5.2. Атаки, основанные на ошибках

- •1.2.5.3. «Лавинные атаки»

- •2. Подходы к выявлению вторжений и атак

- •2.1. Системы обнаружения вторжений и атак

- •2.3. Возможности систем обнаружения

- •2.4. Технические аспекты выявления атак

- •2.4.1. Обнаружение атак на различных уровнях

- •2.4.2. Время сбора и анализа информации

- •2.5. Подход к построению входного вектора искусственной нейронной сети

- •3. Построение математической модели обнаружения вторжений и атак в компьютерные системы на основе

- •3.1. Основы искусственных нейронных сетей

- •3.1.1. Биологический прототип

- •3.1.2. Искусственный нейрон

- •3.1.3. Персептрон

- •3.2. Обоснование топологии искусственной нейронной сети

- •3.3. Построение структуры сети

- •3.4.1. Дельта-правило

- •3.4.2. Процедура обратного распространения

- •3.4.3. Обучающий алгоритм обратного распространения

- •3.4.4. Алгоритм обучения искусственной нейронной сети

- •3.5. Выбор тестового множества

- •3.6. Оценка возможности модели по обнаружению вторжения и атак

- •3.7. Обобщенная схема системы обнаружения вторжений и атак, на основе полученной математической модели

- •Вопросы для самоконтроля

- •Заключение

- •394026 Воронеж, Московский просп., 14

1.2.3. Атаки на основе анализа сетевого трафика

Данная сетевая атака позволяет перехватить поток данных, которыми обмениваются абоненты КС, что адекватно несанкционированному доступу к информации, которой обмениваются в КС. Целью данной атаки не ставится модификация трафика, а исключительно его анализ. Как правило анализ осуществляется внутри одного доступного злоумышленнику сегмента КС. Результатом перехвата могут являться имя и пароль пользователя, пересылаемые в незашифрованном виде по КС [63].

Перехват TCP-сеанса позволяет злоумышленнику перенаправлять поток TCP. Далее атакующий может преодолеть парольную защиту (как в telnet или ftp). Необходимость прослушивания (sniffing) ограничивает применяемость данного типа атаки до физического сегмента сети целевого хоста. Перед рассмотрением деталей этой атаки, давайте разберем некоторые базовые принципы протокола TCP.

Заголовок TCP содержит различные поля:

- порт источника и порт назначения, идентифицирующие соединение;

- номер последовательности, идентифицирующий каждый посланный байт;

- номер подтверждения, соответствующий последнему полученному байту;

- различные флаги, в том числе SYN (используется для синхронизации при установлении сеанса), ACK (флаг подтверждения TCP-сегмента) и PSH (указывает на необходимость передачи данных приложению).

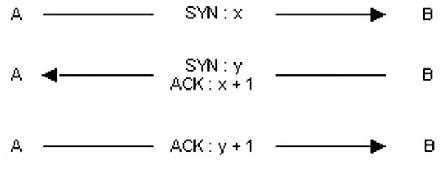

На рис. 1.4 представлен процесс установления TCP-соединения (механизм тройного квитирования):

Рис. 1.4. Механизм тройного квитирования

В данном примере машина A инициировала TCP-соединение с машиной B. Рис. 1.5 демонстрирует процесс передачи данных в протоколе TCP:

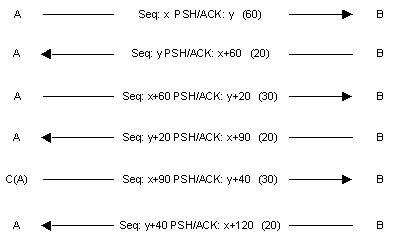

Рис. 1.5. Процесс передачи данных в протоколе TCP

Номер последовательности будет меняться в соответствии с количеством посланных байтов. На рисунке он представлен как Seq, номер подтверждения находится после флагов PSH и ACK, а количество посланных байтов указано в скобках. Рассматриваемая атака нарушает синхронизацию соединения на обоих концах, что позволяет выполнить перехват сеанса. Синхронизация нарушается, когда порядковый номер посылаемого машиной А байта, отличается от порядкового номера байта, который должна получить машина В. И наоборот.

В примере на рис. 1.6 после первого шага, когда B получает пакет, машина A ждет ответного пакета с номером подтверждения x+60. Если пакет, посланный В будет содержать другой номер подтверждения, синхронизация соединения будет нарушена. Итак, злоумышленник хочет выполнить с машины C перехват установленного между машинами A и B сеанса telnet. В начале он прослушивает telnet-трафик (TCP порт 23) между A и B. Когда злоумышленник решает, что А аутентифицировалась сервисом telnet машины В, он десинхронизирует соединение. Для этого, генерируется пакет с исходящим адресом машины А и номером подтверждения, который ожидает машина В. Естественно, что этот пакет принимается машиной В. Кроме рассинхронизации TCP-сеанса, этот пакет позволяет злоумышленнику выполнить команду в telnet-сеансе, установленном машиной А. Фактически, этот пакет может нести данные (флаг PSH = 1) [63].

Рис. 1.6. Перехват TCP-сеанса

Машина B принимает команду, посланную машиной C, и подтверждает это посылкой пакета машине А с выставленным флагом ACK. Теперь, если А пошлет пакет машине В, он будет отвергнут, поскольку у него будет номер последовательности отличный от ожидаемого машиной B.

Возникает проблема, называемая "штормом подтверждений" (Ack Storm). Генерируется множество ACK-пакетов. Это происходит, когда А шлет TCP-пакет с неверным номером последовательности (ведь A десинхронизирована), B отвергает его и шлет машине A ACK-пакет с ожидаемым номером последовательности. Машина А тоже отвергает этот пакет, ведь она тоже ожидает другой номер последовательности. И в свою очередь отправляет ACK-пакет машине B. Проблема шторма подтверждений может быть решена, если злоумышленник использует технологию подмены ARP-информации (ARP Spoofing). В этом случае, машина С изменит ARP-кэш машины B таким образом, чтобы IP-адресу машины А соответствовал MAC-адрес машины С [92].