- •Нейронные модели обнаружения вторжений и атак на компьютерные сети

- •1. Компьютерные системы как среда проведения вторжений и атак

- •1.1. Определение понятия компьютерных систем

- •1.2. Классификация сетевых атак для компьютерных систем

- •1.2.1. Атаки на основе подбора имени и пароля посредством перебора

- •1.2.2. Атаки на основе сканирования портов

- •1.2.3. Атаки на основе анализа сетевого трафика

- •1.2.4. Атаки на основе внедрения ложного

- •1.2.5. Атаки на основе отказа в обслуживании

- •1.2.5.1. Математическая модель атаки «отказ в обслуживании»

- •1.2.5.2. Атаки, основанные на ошибках

- •1.2.5.3. «Лавинные атаки»

- •2. Подходы к выявлению вторжений и атак

- •2.1. Системы обнаружения вторжений и атак

- •2.3. Возможности систем обнаружения

- •2.4. Технические аспекты выявления атак

- •2.4.1. Обнаружение атак на различных уровнях

- •2.4.2. Время сбора и анализа информации

- •2.5. Подход к построению входного вектора искусственной нейронной сети

- •3. Построение математической модели обнаружения вторжений и атак в компьютерные системы на основе

- •3.1. Основы искусственных нейронных сетей

- •3.1.1. Биологический прототип

- •3.1.2. Искусственный нейрон

- •3.1.3. Персептрон

- •3.2. Обоснование топологии искусственной нейронной сети

- •3.3. Построение структуры сети

- •3.4.1. Дельта-правило

- •3.4.2. Процедура обратного распространения

- •3.4.3. Обучающий алгоритм обратного распространения

- •3.4.4. Алгоритм обучения искусственной нейронной сети

- •3.5. Выбор тестового множества

- •3.6. Оценка возможности модели по обнаружению вторжения и атак

- •3.7. Обобщенная схема системы обнаружения вторжений и атак, на основе полученной математической модели

- •Вопросы для самоконтроля

- •Заключение

- •394026 Воронеж, Московский просп., 14

Заключение

Работа посвящена научно-методическому обоснованию математической модели обнаружения вторжений и атак в компьютерных системах на основе нейронных сетей, применяемой для построения систем обнаружения вторжений и атак – современного и перспективного средства сетевой защиты, дополняющего уже существующие и давно признанные средства защиты, такие как антивирусные средства и межсетевые экраны. В ходе выполнения работы были получены следующие основные результаты:

1. Рассмотрена классификация сетевых атак для компьютерных систем, проанализирована модель атаки «отказ в обслуживании», при этом получены ее характерные признаки, описываемые математической моделью.

2. Исследованы подходы к выявлению вторжений и атак. Рассмотрены системы обнаружения вторжения и атак, их основные функциональные особенности и технические аспекты. В результате теоретических исследований систем обнаружения атак и моделей атак построен входной вектор для искусственной нейронной сети.

3. Проанализированы методы организации и построения нейронных сетей, их эволюции и обучения. На основании базовых моделей нейронных сетей предложена топология нейронной сети для обнаружения вторжений и атак в компьютерных системах, в виде ядерной организации структуры сети, с соответствующей организацией топологии.

Предложенные методические рекомендации могут быть использованы в подсистемах обнаружения вторжений и атак на информационно-телекоммуникационные системы различного назначения.

Приложение 1

Топологические матрицы

Топологическая матрица первого слоя

Топологическая матрица второго слоя

Топологические матрицы третьего, четвертого и пятого слоя соответственно

![]()

![]()

Приложение 2

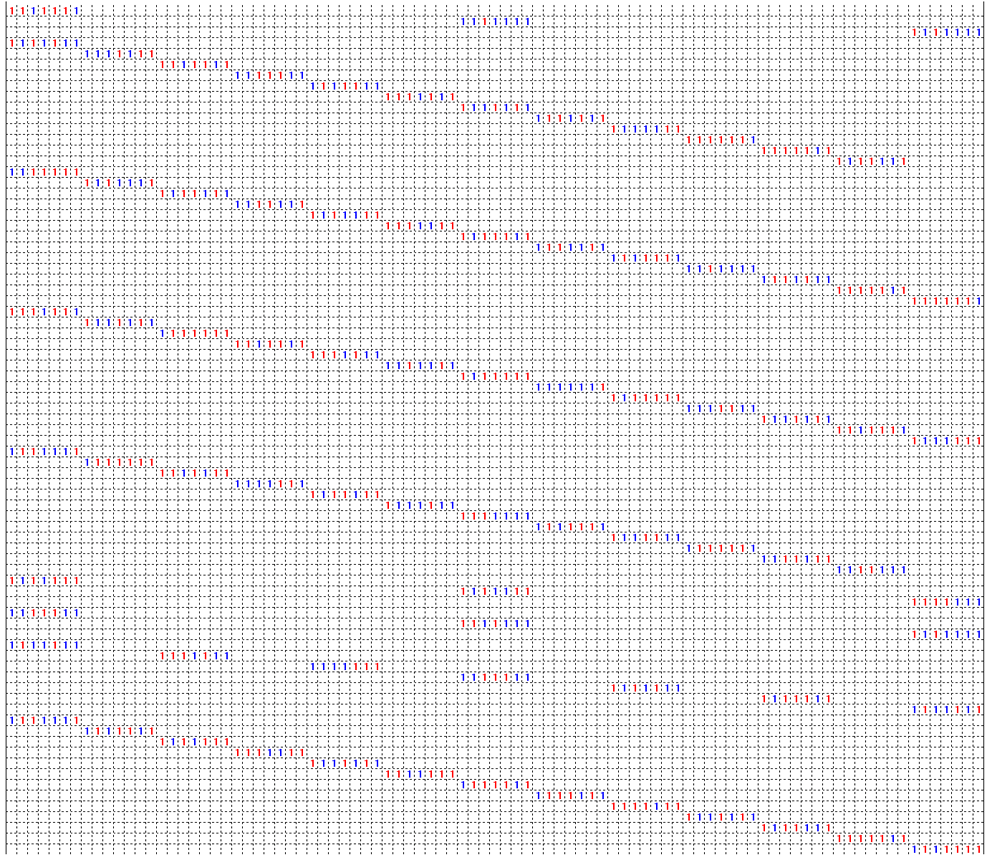

Входное множество

Proto-col ID |

Source Port |

Destination Port |

Source Address |

Destination Address |

ICMP Type ID |

ICMP Code ID |

Raw Data |

Length Data |

Attack |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.31 |

1 |

2 |

256 |

1024 |

1 |

1 |

80 |

1024 |

192.168.1.1 |

238.16.105.32 |

2 |

1 |

256 |

512 |

0 |

1 |

25 |

1053 |

192.168.1.1 |

238.16.105.33 |

1 |

1 |

256 |

2048 |

1 |

1 |

1666 |

1053 |

192.168.1.1 |

238.16.105.34 |

1 |

1 |

256 |

512 |

0 |

1 |

1052 |

1024 |

192.168.1.1 |

238.16.105.35 |

1 |

1 |

128 |

512 |

1 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.36 |

2 |

2 |

128 |

256 |

0 |

0 |

1053 |

1053 |

192.168.1.1 |

238.16.105.37 |

1 |

2 |

256 |

512 |

1 |

0 |

1024 |

1024 |

192.168.1.1 |

238.16.105.38 |

2 |

2 |

256 |

512 |

0 |

0 |

1666 |

1053 |

192.168.1.1 |

238.16.105.39 |

1 |

2 |

128 |

256 |

0 |

0 |

23 |

1053 |

192.168.1.1 |

238.16.105.40 |

2 |

1 |

256 |

1024 |

1 |

0 |

1052 |

1024 |

192.168.1.1 |

238.16.105.41 |

1 |

1 |

128 |

1024 |

1 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.42 |

1 |

2 |

256 |

512 |

0 |

1 |

22 |

1053 |

192.168.1.1 |

238.16.105.43 |

1 |

2 |

256 |

2048 |

1 |

1 |

4666 |

1024 |

192.168.1.1 |

238.16.105.44 |

2 |

2 |

256 |

1024 |

1 |

1 |

4666 |

1053 |

192.168.1.1 |

238.16.105.45 |

1 |

2 |

128 |

512 |

1 |

1 |

1053 |

1053 |

192.168.1.1 |

238.16.105.46 |

1 |

1 |

64 |

2048 |

0 |

1 |

1024 |

1024 |

192.168.1.1 |

2

Продолжение табл.

Продолжение табл.

|

2 |

1 |

64 |

512 |

0 |

1 |

4666 |

1053 |

192.168.1.1 |

238.16.105.48 |

1 |

1 |

64 |

512 |

0 |

0 |

4666 |

1053 |

192.168.1.1 |

238.16.105.49 |

1 |

2 |

256 |

1024 |

1 |

0 |

1052 |

1024 |

192.168.1.1 |

238.16.105.50 |

1 |

1 |

256 |

512 |

1 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.51 |

2 |

2 |

128 |

2048 |

1 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.52 |

2 |

1 |

64 |

512 |

0 |

1 |

80 |

1024 |

192.168.1.1 |

238.16.105.53 |

2 |

2 |

128 |

512 |

1 |

0 |

25 |

1053 |

192.168.1.1 |

238.16.105.54 |

2 |

1 |

259 |

256 |

0 |

0 |

1666 |

1053 |

192.168.1.1 |

238.16.105.55 |

1 |

1 |

1024 |

512 |

1 |

0 |

1052 |

1024 |

192.168.1.1 |

238.16.105.56 |

1 |

1 |

1024 |

512 |

0 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.57 |

1 |

2 |

64 |

256 |

1 |

1 |

1053 |

1053 |

192.168.1.1 |

238.16.105.58 |

1 |

1 |

256 |

1024 |

0 |

0 |

1024 |

1024 |

192.168.1.1 |

238.16.105.59 |

1 |

1 |

256 |

1024 |

0 |

1 |

1666 |

1053 |

192.168.1.1 |

238.16.105.60 |

1 |

2 |

128 |

512 |

0 |

1 |

23 |

1053 |

192.168.1.1 |

238.16.105.61 |

2 |

1 |

64 |

2048 |

1 |

1 |

1052 |

1024 |

192.168.1.1 |

238.16.105.62 |

2 |

1 |

256 |

1024 |

0 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.63 |

2 |

1 |

128 |

512 |

0 |

1 |

22 |

1053 |

192.168.1.1 |

238.16.105.64 |

2 |

2 |

1024 |

2048 |

1 |

0 |

1024 |

1024 |

192.168.1.1 |

238.16.105.65 |

2 |

2 |

256 |

512 |

1 |

0 |

1666 |

1053 |

192.168.1.1 |

238.16.105.66 |

1 |

2 |

128 |

512 |

0 |

1 |

60 |

1053 |

192.168.1.1 |

238.16.105.

Продолжение табл.

|

1 |

2 |

256 |

1024 |

1 |

0 |

31 |

1024 |

192.168.1.1 |

238.16.105.68 |

1 |

2 |

256 |

512 |

1 |

0 |

31 |

1053 |

192.168.1.1 |

238.16.105.69 |

2 |

1 |

128 |

2048 |

1 |

0 |

25 |

1053 |

192.168.1.1 |

238.16.105.70 |

2 |

1 |

1024 |

512 |

0 |

1 |

1666 |

1024 |

192.168.1.1 |

238.16.105.71 |

1 |

2 |

64 |

512 |

0 |

1 |

52 |

1053 |

192.168.1.1 |

238.16.105.72 |

2 |

2 |

256 |

256 |

0 |

0 |

52 |

1053 |

192.168.1.1 |

238.16.105.73 |

2 |

2 |

256 |

512 |

1 |

1 |

2531 |

1024 |

192.168.1.1 |

238.16.105.74 |

1 |

2 |

128 |

512 |

1 |

0 |

1052 |

1053 |

192.168.1.1 |

238.16.105.75 |

2 |

1 |

64 |

256 |

1 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.76 |

2 |

2 |

1024 |

1024 |

0 |

1 |

21 |

1024 |

192.168.1.1 |

238.16.105.77 |

1 |

2 |

64 |

1024 |

1 |

0 |

3280 |

1053 |

192.168.1.1 |

238.16.105.78 |

2 |

2 |

128 |

512 |

0 |

1 |

75 |

1053 |

192.168.1.1 |

238.16.105.79 |

1 |

2 |

256 |

2048 |

1 |

0 |

1053 |

1024 |

192.168.1.1 |

238.16.105.80 |

1 |

1 |

256 |

1024 |

0 |

1 |

1024 |

1053 |

192.168.1.1 |

238.16.105.81 |

2 |

2 |

128 |

512 |

1 |

0 |

25 |

1053 |

192.168.1.1 |

238.16.105.82 |

2 |

1 |

256 |

2048 |

0 |

1 |

1666 |

1024 |

192.168.1.1 |

238.16.105.83 |

1 |

1 |

128 |

512 |

0 |

0 |

4666 |

1053 |

192.168.1.1 |

238.16.105.84 |

2 |

2 |

1024 |

512 |

0 |

1 |

3280 |

1053 |

192.168.1.1 |

238.16.105.85 |

1 |

2 |

1024 |

1024 |

0 |

0 |

45 |

1024 |

192.168.1.1 |

238.16.105.86 |

2 |

2 |

64 |

512 |

1 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.

Продолжение табл.

|

1 |

2 |

256 |

2048 |

0 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.88 |

2 |

2 |

256 |

512 |

1 |

1 |

3280 |

1024 |

192.168.1.1 |

238.16.105.89 |

2 |

1 |

128 |

512 |

0 |

0 |

45 |

1053 |

192.168.1.1 |

238.16.105.90 |

2 |

2 |

64 |

256 |

1 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.91 |

1 |

1 |

256 |

512 |

0 |

0 |

21 |

1024 |

192.168.1.1 |

238.16.105.92 |

1 |

1 |

128 |

512 |

1 |

1 |

1053 |

1053 |

192.168.1.1 |

238.16.105.93 |

2 |

1 |

64 |

256 |

0 |

0 |

1024 |

1053 |

192.168.1.1 |

238.16.105.94 |

2 |

2 |

128 |

1024 |

1 |

1 |

1052 |

1024 |

192.168.1.1 |

238.16.105.95 |

1 |

1 |

1024 |

1024 |

0 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.96 |

2 |

2 |

256 |

512 |

1 |

1 |

25 |

1053 |

192.168.1.1 |

238.16.105.97 |

2 |

1 |

128 |

2048 |

0 |

0 |

1666 |

1024 |

192.168.1.1 |

238.16.105.98 |

1 |

2 |

128 |

1024 |

1 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.99 |

2 |

1 |

256 |

512 |

0 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.100 |

2 |

1 |

256 |

2048 |

1 |

0 |

1053 |

1024 |

192.168.1.1 |

238.16.105.101 |

1 |

1 |

128 |

512 |

0 |

0 |

1024 |

1053 |

192.168.1.1 |

238.16.105.102 |

2 |

2 |

64 |

512 |

1 |

0 |

1666 |

1053 |

192.168.1.1 |

238.16.105.103 |

2 |

1 |

1024 |

1024 |

1 |

1 |

23 |

1024 |

192.168.1.1 |

238.16.105.104 |

1 |

1 |

64 |

512 |

1 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.105 |

2 |

2 |

256 |

2048 |

0 |

1 |

80 |

1053 |

192.168.1.1 |

238.16.105.106 |

2 |

1 |

256 |

512 |

1 |

1 |

22 |

1024 |

192.168.1.1 |

238.16.105.

Продолжение табл.

|

1 |

1 |

128 |

512 |

1 |

0 |

21 |

1053 |

192.168.1.1 |

238.16.105.108 |

2 |

1 |

64 |

256 |

0 |

0 |

21 |

1053 |

192.168.1.1 |

238.16.105.109 |

2 |

2 |

1024 |

512 |

0 |

1 |

21 |

1024 |

192.168.1.1 |

238.16.105.110 |

1 |

2 |

128 |

512 |

1 |

1 |

1052 |

1053 |

192.168.1.1 |

238.16.105.111 |

2 |

2 |

256 |

256 |

1 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.112 |

1 |

2 |

256 |

1024 |

0 |

1 |

25 |

1024 |

192.168.1.1 |

238.16.105.113 |

2 |

|

128 |

1024 |

1 |

1 |

1666 |

1053 |

192.168.1.1 |

238.16.105.114 |

2 |

1 |

128 |

512 |

1 |

1 |

3280 |

1053 |

192.168.1.1 |

238.16.105.115 |

1 |

2 |

1024 |

2048 |

1 |

0 |

3280 |

1024 |

192.168.1.1 |

238.16.105.116 |

1 |

2 |

64 |

1024 |

0 |

0 |

1053 |

1053 |

192.168.1.1 |

238.16.105.117 |

1 |

2 |

256 |

512 |

0 |

0 |

1024 |

1053 |

192.168.1.1 |

238.16.105.118 |

1 |

2 |

256 |

2048 |

0 |

1 |

45 |

1024 |

192.168.1.1 |

238.16.105.119 |

1 |

1 |

128 |

512 |

1 |

1 |

3280 |

1053 |

192.168.1.1 |

238.16.105.120 |

1 |

1 |

64 |

512 |

1 |

1 |

1053 |

1053 |

192.168.1.1 |

238.16.105.121 |

1 |

1 |

256 |

1024 |

1 |

0 |

1024 |

1053 |

192.168.1.1 |

238.16.105.122 |

1 |

2 |

64 |

512 |

0 |

1 |

1052 |

1024 |

192.168.1.1 |

238.16.105.123 |

2 |

1 |

128 |

2048 |

1 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.124 |

2 |

2 |

1024 |

512 |

0 |

1 |

25 |

1053 |

192.168.1.1 |

238.16.105.125 |

2 |

1 |

256 |

512 |

1 |

0 |

1666 |

1024 |

192.168.1.1 |

238.16.105.126 |

2 |

2 |

128 |

256 |

0 |

1 |

45 |

1053 |

192.168.1.1 |

238.16.105.

Окончание табл.

|

2 |

1 |

256 |

512 |

1 |

0 |

1052 |

1024 |

192.168.1.1 |

238.16.105.128 |

2 |

1 |

256 |

512 |

0 |

0 |

80 |

1053 |

192.168.1.1 |

238.16.105.129 |

1 |

1 |

128 |

256 |

0 |

0 |

32 |

1024 |

192.168.1.1 |

238.16.105.130 |

2 |

2 |

256 |

1024 |

0 |

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

Anderson D., Frivold T., Valdes, A. Next-generation Intrusion Detection Expert System (NIDES)// A Summary. SRI International Technical Report - 1995. - №45. - С.21 - 64.

Carpenter G.A., Grossberg, S.A. Massively Parallel Architecture for a Self-Organizing Neural pattern Recognition Machine// Computer Vision, Graphics and Image Processing – 1987. - №37. - С.54 - 115.

Chung M., Puketza N., Olsson R.A., Mukherjee B. Simulating Concurrent Intrusions for Testing Intrusion Detection Systems// Parallelizing in NISSC – 1995.-№1.- С.73-183.

Cramer, M. New Methods of Intrusion Detection using Control-Loop Measurement//In Proceedings of the Technology in Information Security Conference (TISC) '95. – 1995. - №3. - С. 1-10.

Debar H., Becke M., Siboni, D. A Neural Network Component for an Intrusion Detection System//In Proceedings of the IEEE Computer Society Symposium on Research in Security and Privacy. – 1992. - №4. - С. 34-45.

Debar H., Dorizzi B. An Application of a Recurrent Network to an Intrusion Detection System//In Proceedings of the International Joint Conference on Neural Networks. – 1992. -№2. - С. 478-483.

Denault M., Gritzalis D., Karagiannis D., Spirakis P. Intrusion Detection: Approach and Performance Issues of the SECURENET System// In Computers and Security. - 1994. -№13. - С. 495-507.

Denning Р. An Intrusion-Detection Model// IEEE Transactions on Software Engineering. –1987. -№13. - С.21-66.

Kevin L., Henning. R, Rhonda R., Jonathan H. A Neural Network Approach Towards Intrusion Detection. //In Proceedings of the 13th National Computer Security Conference. -1990. - №13. - С. 24 – 65.

Frank S., Jeremy D. Artificial Intelligence and Intrusion Detection: Current and Future Directions//In Proceedings of the 17th National Computer Security Conference. – 1994.- №17. - С.18 – 26.

Fu L. A Neural Network Model for Learning Rule-Based Systems// In Proceedings of the International Joint Conference on Neural Networks. – 1992. - №1.- С. 343-348.

Steven Bellovin. A technique for counting nated hosts. – Marseille, France. – 2002, pages 112–208.

George Box, Gwilym Jenkins, and Gregory Reinsel. Timeseries analysis: forecasting and control. – New Jersey: Prentice-Hall , 1994. – 384 с.

Helman P., Liepins G. Statistical foundations of audit trail analysis for the detection of computer misuse// IEEE Trans. on Software Engineering. – 1993. - № 19. - С. 886-901.

Chen-Mou Cheng, H.T. Kung, and Koan-Sin Tan. Use of spectral analysis in defense against dos attacks. In Proceedings of the IEEE GLOBECOM. - Taipei, Taiwan. – 2002, pages 57–86.

Kohonen T. Self-Organizing Maps. - Berlin: Springer, 1995. – 345с.

David Moore, Geoffrey Voelker, and Stefan Savage. Inferring Internet denial of service activity. – Washington: Security Managers, 2001, pages 35–64.

Kumar S., Spafford E. A Software Architecture to Support Misuse Intrusion Detection// Department of Computer Sciences. – 1995. - №2. - С. 34 - 45.

Lunt T.F. Real-Time Intrusion Detection// Computer Security Journal. – 1989. - №1.- С. 9-14.

Mukherjee B., Heberlein L.T., Levitt K.N. Network Intrusion Detection// IEEE Network. – 1994. - № 5 - С. 28-42.

McCulloch W. W., Pitts W. A logical calculus of the ideas imminent in nervous activiti. Bulletin of Mathematical Biophysics, 1943 (Русский перевод: Маккаллок У. С., Питтс У. Логическое исчисление идей, относящихся к нервной деятельности. Автоматы. – М.: ИЛ. – 1956, С. 28-42 )

Porras P., Neumann P. Event Monitoring Enabling Responses to Anomalous Live Disturbances// In Proceedings of the 20th NISSC. – 1997. - №2. - С. 34 - 45

Vern Paxson. An analysis of using reflectors for distributed denial-of-service attacks.// ACM Computer Communications Review (CCR). – 2001. - № 31(3). - С. 34 - 45.

Ryan J., Lin M., Miikkulainen R. Intrusion Detection with Neural Networks// AI Approaches to Fraud Detection and Risk Management. – 1997. - № 5. - С. 72-79.

Sebring M., Shellhouse E., Hanna M., Whitehurst R. Expert Systems in Intrusion Detection//In Proceedings of the 11th National Computer Security Conference. – 1988. - № 19. - С. 886-901.

Staniford-Chen S. Using Thumbprints to Trace Intruders. – New York: UC Davis, 1995. – 260с.

Tan K. The Application of Neural Networks to UNIX Computer Security// In Proceedings of the IEEE International Conference on Neural Networks. – 1995. - №1. - С. 476 - 481.

Tan K., Collie B.S. Detection and Classification of TCP/IP Network Services.// In Proceedings of the Computer Security Applications Conference. – 1997. - № 5. - С. 99-107.

White G.B., Fisch E.A., Pooch U.W. A Peer-Based Intrusion Detection System. IEEE Network. – Washington: Security Managers, 1996. - 380с.

Payer R. The future of Intrusion Detection Systems// Computer Security Journal. – 2002. - №14. – С. 21- 53.

Burr, D. J. Experiments with a connectionist text reader. In Proceedings of the First International on Neural Networks, eds. M. Caudill and C. Butler, vol. 4. - San Diego: SOS Printing, 2003. – 250 с.

Cottrell, G. W., Munro P., and Zipser D. Image compressions by backpropagation: An example of extensional programming. Advaces in cognitive science (vol.3). – Norwood: Ablex, 2000. – 156 с.

Gallant S. I. Connectionist expert system. Communications of the ACM - New York: UC Davis, – 1995. – 168с.

Minsky M., and Papert S. Perseptrons. - Cambridge: MIT Press, 1990.- 160 с. (Русский перевод: Минский М. Л., Пейперт С. Персептроны. –М. Мир. – 1995. 180 с.)

Parker, D. В. Learning-logic. Invention Report, – Washington: Security Managers, 1996. - 100с.

Rumelhart D. E., Hinton G. E., and Williams R. J. Learning internal representations by error propagation. In Parallel distributed processing, vol. 1, -. Cambridg: MIT Press, 1998. - 318 с.

Sejnowski T. J. and Rosenberg C. R. Parallel Networks that learn to pronounce English text. - New York: UC Davis, 1985. – 138с.

Werbos P. J. Beyond regression: New tools for prediction and analysis in the behavioral sciences. - Harvard: Harvard University, 2000. – 154 с.

Grossberg S. Contour enhancement, short-term memory, and consistencies in reverberating neural networks. - Norwood: Ablex, 1973. – 156 с.

Hebb D. Organization of behavior. - New York: Science Edition, 1961. – 200 с.

Kohonen T. Self-organization and associative memory. Series in Information Sciences, vol. 8. - Berlin: Springer Verlag, 1984. – 256 с.

Rosenblatt F. Principles of neurodynamics. - New York: Spartan Books, 1991. – 158 с (Русский перевод: Розенблатт Ф. Принципы нейродинамики. – М.: Мир., 1995. – 216 с.)

Widrow В. Adaptive sampled-data systems, a statistical theory of adaptation. - New York: Institute of Radio Engineer, 1989. – 254 с.

Widrow В., Hoff М. Adaptive switching circuits. - New York: Institute of Radio Engineers, 1960. – 256 с.

Minsky M. L, Papert S. Perseptrons. - Cambridge: MIT Press, 1991. 136 с. (Русский перевод: Минский М. Л., Пейперт С. Персептроны. – М.: Мир. – 1991. – 200 с.)

Pitts W. Moculloch W. W. How we know universals. - Cambridge: MIT Press, 1988. - 160 с.

Rosenblatt F. Principles of Neurodinamics. - New York: Spartan Books, 1992. - 268 с. (Русский перевод: Розенблатт Ф. Принципы нейродинамики. – М.: Мир. – 1995. – 288 с.)

Widrow В. The speed of adaptation in adaptive control system. - American Rocket Society Guidance Control and Navigation Conference, 1991.

Widrow B. A statistical theory of adaptation. Adaptive control systems. - New York: Pergamon Press, 1963. – 186 с.

Widrow В., Angell J. B. Reliable, trainable networks for computing and control. - New York: Aerospace Engineering, 1965. – 250 с.

Widrow В., Hoff M. E. Adaptive switching circuits. - New York: Institute of Radio Engineers, 1969. – 164 с.

Almeida L. B. Neural computaters. Proceedings of NATO ARW on Neural Computers, Dusseldorf. - Heidelberg: Springer-Verlag, 1997. – 152 с.

Burr D. J. Experiments with a connecnionlist text reader. In Proceedings of the IEEE First International Conferense on Neural Networks - San Diego: SOS Printing, 1997. – 266 с.

Cottrell G. W., Munro P., Zipser D. Image compression by backpropagation: An example of extensional programming. - San Diego: University of California, 1997. – 154 с.

Parker D. Learning logic. – Stanford: Stanford University» 1989.- 86 с.

Parker D. Second order back propagation: Implementing an optimal approximation to Newton's method as an artificial newral network. - Stanford: Stanford University, 1991.- 86 с.

Pineda F. J. Generalization of backpropagation to recurrent and higher order networks. In Newral information processing systems. - New York: American Institute of Phisycs, 1988. – 258 с.

Rumelhart D. E., Hinton G. E., Williams R. J. Learning internal reprentations by error propagation. - Cambridge: MIT Press, 1991. – 318 с.

Sejnowski T. J., Rosenberg C. R. Parallel networks that learn to pronounce. - Complex Systems, 1990. – 168 с.

Stornetta W. S., Huberman B. A. An improwed three-layer, backpropagation algorithm. - San Diego: SOS Printing, 1989. – 264 с.

Wasserman P. D. Combined backpropagation. Cauchy machine. Proceedings of the International Newral Network Society. - New York: Pergamon Press, 2003. - 286 с.

Wasserman P. D. 1988b. Experiments in translating Chinese characters using backpropagation. Proceedings of the Thirty-Third IEEE Computer Society International Conference. - Washington: Computer Society Press of the IEEE, 2001. – 168 с.

Werbos P. J. Beyond regression: New tools for prediction and analysis in the behavioral sciences. – Harward: Harward University, 1988. – 216 с.

DeSieno D. Adding a conscience to competitive learning Proceedings of the IEEE International Conference on Neural Networks. - San Diego: SOS Printing, 1989. – 354 с.

Qrossberg S. Some networks that can learn, remember and reproduce any number of complicated space-time patterns. // Journal of Mathematics and Mechanics. – 1982. - №14. – С. 53-91.

Grossberg S. Embedding fields: Underlying philosophy, mathematics, and applications of psyho-logy, phisiology, and anatomy. //Journal of Cybernetics – 1971. - № 4. – С. 35-49.

Grossberg S. Studies of mind and brain.- Boston: Reidel, 1995. – 354 с.

Hecht-Nielsen R. Counterpropagation networks. In Proceedings of the IEEE First International Conference on Newral Networks, eds. M. Caudill and C. Butler, vol. 2. - San Diego: SOS Printing, 1988. - 268 с.

Hecht-Nielsen R. Counterpropagation networks. - San Diego: SOS Printing, 1990. - 160 с.

Hecht-Nielsen R. Applications of Counterpropagation networks. - San Diego: SOS Printing, 1993. - 356 с.

Randolph W. Neural Networks. – New York: Security Managers, 1999. – 530 с.

Kohonen Т. Self-organization and associative memory. 2d ed. - New-York: Springer-Verlag, 1995. – 162 с.

Гвозденко А. Искусственные иммунные системы как средство сетевой самозащиты/ А. Гвозденко. – М.: Вектор, 2005. – 368 с.

Галушкин А.. Нейрокомпьютеры и их применение/ А.Галушкин. – М.: Горячая Линия - Телеком, 2002. - 448с.

Круглов В. Нечетная логика и искусственные нейронные сети/ В.Круглов. – М.: Горячая Линия - Телеком, 2004. - 410с.

Ланкин Ю. Реализация нейросетей с фиксированной структурой на аналоговой элементной базе/ Ю.Ланкин. - Красноярск: Институт биофизики СО РАН, 1994.- 23с.

Горбань А.Н. Нейроинформатика/ А.Н.Горбань. – М.: Приор, 2003. - 450с.

Горбань А.Н. Сборник научных трудов "Методы нейроинформатики"/ А.Н.Горбань. – М.: Тензор, 2003. – 358 с.

Дорогов А., Алексеев А. Структурные модели и топологическое проектирование быстрых нейронных сетей/ А.Дорогов, А.Алексеев. – М.: Горячая Линия - Телеком, 2001. – 320с.

Кибяков П.П. Мир нейронных сетей и агенты-двойники/ П.П.Кибяков. - М.: Вектор, 2005. – 168 с.

Хайкин С. Нейронные сети: полный курс, 2-е изд./ С. Хайкин; пер. с англ. - М.: ИД Вильямс, 2006. - 1104с.

Калан Р. Основные концепции нейронных сетей/ Р.Калан; пер. с англ. - М.: ИД Вильямс, 2001. – 288 с.

Максимов Н.В. Технические средства информатизации/ Н.В.Максимов. – М.: Форум, 2005. – С. 126-131 с.

Лукацкий А.В. Безопасность сети банка глазами специалистов/ А.В. Лукацкий // Аналитический банковский журнал. - 1999. - №1-2. - С. 104-106 c.

Лукацкий А.В. Обнаружение атак/ А.В.Лукацкий. - СПб.: БХВ-Петербург, 2003. – 608 с.

Медведовский И.Д. Атака через Internet/ И.Д.Медведовский, П.В.Семьянов, В.В.Платонов. – М.: Солон-Р, 2002. – 368 с.

Гмурман В.Е. Теория вероятностей и математическая статистика: учеб. пособие для вузов, 7-е изд./ В.Е.Гмурман. – М.: Высш. шк., 2001. – 480с.

Приходько А.Я. Словарь-справочник по информационной безопасности/ А.Я. Приходько. - М.: СИНТЕГ, 2001. - 124 с.

Мельников В.П. Информационная безопасность и защита информации/ В.П.Мельников, С.А.Клейменов, А.М.Петраков - M.: Академия – 2006. - 331 с.

Карпачев И. И. Классификация компьютерных систем управления предприятием/ И.И. Карпачев //АКДИ Экономика и жизнь. - 1999. - № 2. - С. 8-29.

Александрович А.Е. Проектирование высоконадежных информационно-вычислительных систем/ А.Е. Александрович, Ю.В. Бородакий, В.О. Чуканов. - М.: Радио и связь, 2004. – 318 с.

Касперски К. Техника сетевых атак/ К.Касперски. - М.: Солон – 2001. - 396 с.

Джоел Скембрей, Стюарт Мак-Клар. Секреты хакеров. Безопасность Microsoft Windows Server 2003 — готовые решения/ Скембрей Джоел, Мак-Клар Стюарт. – М.: Вильямс, 2004. - 512 с.

Колесников О. Linux: создание виртуальных частных сетей (VPN) / О.Колесников, Брайан Хатч; пер. с англ. – М.: ИД КУДИЦ-ОБРАЗ, 2004. - 464 с.

Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа/ А.Ю.Щеглов. – СПб.: Наука и техника, 2004. - 384 с.

Зима В.М. Безопасность глобальных сетевых технологий/ В.М.Зима, А.А.Молдовян, Н.А. Молдовян. - СПб.: БХВ-Петербург, 2003. - 368 с.

Методические рекомендации по расчету стоимости работ при проведении специальных экспертиз предприятий, учреждений и организаций – соискателей лицензии на осуществление мероприятий и/или оказание услуг по защите государственной тайны в части технической защиты информации. Р. 36-84-30.

Компания Cisco Systems. http://www. cisco.com

Stergiou C.,Siganos D. Neural networks. http://www.doc.ic.ac.uk/~nd/surprise_96/journal/vol4/cs11/report.html

Алексей Гвозденко http://www.itc.ua/print.phtml?ID=4270

Лукацкий А. Системы обнаружения атак. Взгляд изнутри. http://vbgid.fatal.ru/arh/hack/02/366.html

David Dittirch. Distributed denial of service (DDoS) Attacks/tools. http://staff.washington.edu/dittrich/misc/ddos

Учебное издание

Остапенко Григорий Александрович

Радько Николай Михайлович

Мешкова Алла Федоровна

НЕЙРОННЫЕ МОДЕЛИ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ И АТАК НА КОМПЬЮТЕРНЫЕ СЕТИ

В авторской редакции

Компьютерный набор Г.Н. Симонова

Подписано к изданию 21.05.2007

Уч.-изд. л. 5,6.

ГОУВПО «Воронежский государственный технический университет»