- •Нейронные модели обнаружения вторжений и атак на компьютерные сети

- •1. Компьютерные системы как среда проведения вторжений и атак

- •1.1. Определение понятия компьютерных систем

- •1.2. Классификация сетевых атак для компьютерных систем

- •1.2.1. Атаки на основе подбора имени и пароля посредством перебора

- •1.2.2. Атаки на основе сканирования портов

- •1.2.3. Атаки на основе анализа сетевого трафика

- •1.2.4. Атаки на основе внедрения ложного

- •1.2.5. Атаки на основе отказа в обслуживании

- •1.2.5.1. Математическая модель атаки «отказ в обслуживании»

- •1.2.5.2. Атаки, основанные на ошибках

- •1.2.5.3. «Лавинные атаки»

- •2. Подходы к выявлению вторжений и атак

- •2.1. Системы обнаружения вторжений и атак

- •2.3. Возможности систем обнаружения

- •2.4. Технические аспекты выявления атак

- •2.4.1. Обнаружение атак на различных уровнях

- •2.4.2. Время сбора и анализа информации

- •2.5. Подход к построению входного вектора искусственной нейронной сети

- •3. Построение математической модели обнаружения вторжений и атак в компьютерные системы на основе

- •3.1. Основы искусственных нейронных сетей

- •3.1.1. Биологический прототип

- •3.1.2. Искусственный нейрон

- •3.1.3. Персептрон

- •3.2. Обоснование топологии искусственной нейронной сети

- •3.3. Построение структуры сети

- •3.4.1. Дельта-правило

- •3.4.2. Процедура обратного распространения

- •3.4.3. Обучающий алгоритм обратного распространения

- •3.4.4. Алгоритм обучения искусственной нейронной сети

- •3.5. Выбор тестового множества

- •3.6. Оценка возможности модели по обнаружению вторжения и атак

- •3.7. Обобщенная схема системы обнаружения вторжений и атак, на основе полученной математической модели

- •Вопросы для самоконтроля

- •Заключение

- •394026 Воронеж, Московский просп., 14

2.5. Подход к построению входного вектора искусственной нейронной сети

Функционирование подсистем обнаружения атак и вторжений на базе ИНС основана на утверждение, что атака является отклонением от нормального поведения. ИНС обрабатывает входную информацию (входной вектор) и в процессе изменения своего состояния во времени формирует совокупность выходных сигналов (выходной вектор). Для обнаружения аномалий используется ИНС с архитектурой многослойного персептрона.

В нашем случае рассматривается уровень локальной сети, подключенной к глобальной сети, функционирующей с использованием стека протоколов TCP/IP, при этом подсистема обнаружения атак и вторжений выявляет отклонения (аномалии) сетевого трафика [100]. Анализ IP- дейтаграмм должен происходить в реальном масштабе времени для обеспечения своевременной реакции на атаку.

Для успешной работы подсистемы обнаружения атак и вторжений ИНС должна быть обучена. Однако для этого необходимо сформировать входной вектор параметров сетевого трафика, по которым можно было бы выявлять его аномалии. Такие параметры могут содержаться, например, в виде используемых, при передачи данных протоколов прикладного, транспортного и сетевого уровня, в полях данных, передаваемых по сети пакетов, в служебной информации. Кроме того, для этой цели могут быть использованы общесистемные параметры, отражающие состояние трафика в целом. Следует отметить, что использование в качестве существенных параметров для обнаружения аномалий трафика данных пользователя является наиболее сложным, поскольку содержание таких данных может быть весьма разнообразным, что существенно затрудняет обучение сети и формирования состоятельных критериев обнаружения аномалий. Более практичным и целесообразным является использование, для этих целей разнообразной служебной информации. Именно ее, как правило, модифицируют нарушители для получения прав доверенного пользователя или администратора.

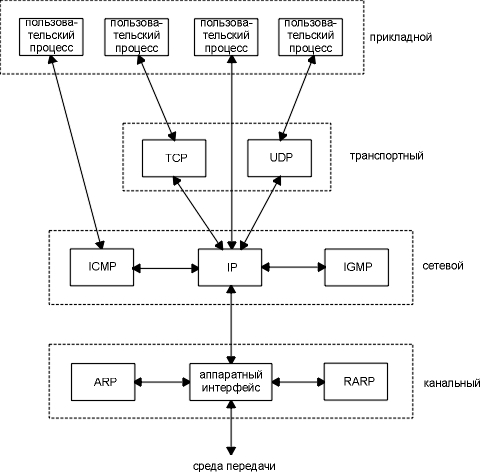

Пакеты данных, передаваемых по сети, формируются исходя из стека протоколов TCP/IP. На рис. 2.6 представлена схема формирования пакета [96].

Рис. 2.6. Схема формирования пакета

TCP и UDP протоколы транспортного уровня, а так же протоколы ICMP и IGMP, используют IP датаграммы для передачи своих данных.

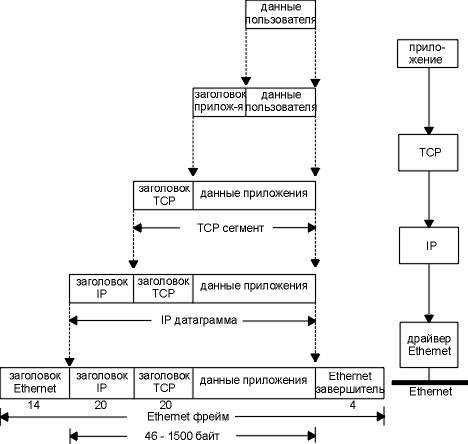

Формирование IP датаграммы представлено на рис. 2.7.

IP протокол, должен добавить какой-либо идентификатор к IP заголовку, который он генерирует, чтобы указать какому уровню принадлежат данные. IP протокол, делает это путем сохранения восьмибитного значения в своем заголовке, которое называется полем протокола. Это значение равно 0 для TCP, 1 для UDP, 2 для ICMP, 3 для IGMP [96].

Рис. 2.7. Схема формирования IP датаграммы

Точно так же различные приложения могут использовать TCP или UDP в одно и то же время. Протоколы транспортного уровня сохраняют в заголовке идентификатор приложения, которое их использует. TCP и UDP оба используют шестнадцатибитный номер порта (port number), чтобы указать на приложения. TCP и UDP сохраняют номер порта источника и номер порта назначения в своих заголовках.

Были выбраны 9 элементов пакета данных, поскольку, они предоставляют полное описание информации, передаваемой пакетом.

- Protocol ID - Протокол, связанный с событием (TCP = 0, UDP = 1, ICMP = 2 и IGMP = 3).

- Исходный порт - Номер порта источника.

- Порт назначения - Номер порта хоста назначения.

- Исходный адрес - IP-адрес источника.

- Адрес назначения - IP-адрес получателя.

- ICMP Type - Тип ICMP пакета (Echo Request или Null).

- ICMP Code - Кодовое поле (или поле кода) из ICMP пакета (None или Null).

- Raw Data Length - Длина данных в пакете.

- Raw Data - Порция данных пакета.

Вектор указанных параметров представляет входной вектор ИНС. В общем случае его параметры являются случайными числами (если даже некоторые из них непосредственно не представлены в числовом выражении, то их достаточно просто конвертировать в числовой формат).

Выходной вектор параметров ИНС является одномерным, представляя ответ на вопрос: является ли дано поведение аномальным или нет, входные поля вектора представлены в таблице 2.

Таблица 2

Значение координат вектора X

Таким образом, вектор принимает

вид:

Таким образом, вектор принимает

вид:

![]()

Получив входной вектор для искусственной нейронной сети, мы можем предложить общую схему работы системы обнаружения вторжений и атак на основе нейронных сетей, которая представлена на рис. 2.8.

Рис. 2.8. Схема работы системы обнаружения вторжений и атак на основе нейронных сетей