Sb96067

.pdf

27. Состав мер защиты информации в АСУ

Защита информации в АСУ

Меры по антивируснойзащите должны обеспечивать обнаружение вАСУ компьютерных программ либо иной компьютерной информации, предназначеннойдля несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации илинейтрализациисредств защиты информации, а также реагирование на обнаружение этих программ

и информации

Меры по обнаружению (предотвращению) вторженийдолжны обеспечивать обнаружение действий в АСУ, направленных на преднамеренный

несанкционированный доступ

кинформации, специальных воздействий на АСУ и (или) информацию вцелях

еедобывания, уничтожения, искажения и блокирования доступа к информации, а также реагирование на эти действия

Меры по контролю (анализу) защищенности информации должны обеспечивать контроль уровня защищенности АСУ путем проведения мероприятий по выявлению ианализу

уязвимостей, контролю установки  обновлений программного обеспечения,

обновлений программного обеспечения,

состава программного обеспечения и технических средств и правильности функционирования средствзащиты информации

Меры по обеспечению целостности АСУ и информации должныобеспечивать обнаружение фактов

несанкционированного нарушения  целостности АСУ исодержащихся вней

целостности АСУ исодержащихся вней

данных, а также возможность восстановления АСУ

Меры по управлению доступом субъектов доступа к объектам доступа должны обеспечивать управление правами и привилегиями субъектов доступа,

разграничение доступа субъектов доступа к объектам доступа на основе совокупности установленных

разграничение доступа субъектов доступа к объектам доступа на основе совокупности установленных

вАСУ правил разграничения доступа,

атакже контроль соблюдения этих правил

Меры по ограничению программной среды должны обеспечивать установку

и(или) запуск только разрешенного

киспользованию в АСУ программного обеспечения или исключать возможность установки и (или) запуска запрещенного

киспользованию в АСУ программного обеспечения

Меры по защите машинных носителей информации (средства обработки (хранения) информации, съемные машинные носители информации) должныисключать возможность

несанкционированного доступа к машинным носителям ихранящейся

на них информации, а также несанкционированное использование съемных машинных носителей информации

Меры по регистрации событий безопасности должны обеспечивать сбор, запись, хранение и защиту информации  о событиях безопасностив АСУ, а также

о событиях безопасностив АСУ, а также

возможность просмотра ианализа информациио таких событиях и реагирование на них

Мерыпо идентификациии аутентификации субъектов доступа иобъектов доступа должны обеспечивать присвоение субъектам и объектам доступа уникального признака (идентификатора), сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов, а также проверку принадлежностисубъекту (объекту) доступа предъявленного им идентификатора (подтверждение подлинности)

31

Окончание

Меры по защите технических средств должныисключать несанкционированный доступ к стационарным техническим средствам, обрабатывающим информацию, исполнительным устройствам, средствам, обеспечивающим функционирование АСУ, и в помещения,  в которых они постоянно расположены, обеспечивать защиту технических средств от внешних воздействий, а также защиту информации, представленной в виде информативных электрических сигналов и физических полей

в которых они постоянно расположены, обеспечивать защиту технических средств от внешних воздействий, а также защиту информации, представленной в виде информативных электрических сигналов и физических полей

Меры по защите АСУ и ее компонентов должныобеспечивать защиту информации при ее передаче по каналам связи, взаимодействии АСУ

или ее отдельных сегментовс иными автоматизированными

(информационными) системами и информационно-

телекоммуникационными сетями посредством применения архитектуры АСУ ипроектных решений по ее системе защиты, направленных на обеспечение защиты информации

Меры по обеспечению доступности технических средств и информации должныобеспечивать авторизованный доступ персонала, имеющего права по такому доступу к техническим средствам (исполнительным устройствам) и информации, а также доступность технических средств (исполнительных устройств) для входной (выходной) информации, управляющей (командной) информации, контрольноизмерительной информации,

иной критическиважной информации в штатном режиме функционирования АСУ

Меры по защите среды виртуализации должныисключать несанкционированный доступ

кинформации, обрабатываемой

ввиртуальной инфраструктуре,

иккомпонентам виртуальной инфраструктуры, а также воздействие на информациюи компоненты, в том числе к средствам управления виртуальной инфраструктурой, монитору виртуальных машин

(гипервизору), системе хранения данных (включая систему хранения образов виртуальной инфраструктуры), сети передачиданных через элементы

(гипервизору), системе хранения данных (включая систему хранения образов виртуальной инфраструктуры), сети передачиданных через элементы

виртуальной или физической инфраструктуры, гостевым операционным системам, виртуальным машинам (контейнерам), системе

исети репликации, терминальным

ивиртуальным устройствам, а также системе резервного копирования

исоздаваемым ею копиям

Меры по обеспечению безопаснойразработкиприкладного и специального программного обеспечения должны обеспечивать выявление, анализ и устранение разработчиком уязвимостей программного обеспечения АСУ, определенного заказчиком, на всех этапах (стадиях) его разработки, а также контроль принимаемых мер по выявлению, анализу и устранению уязвимостей со сторонызаказчика

и (или) оператора АСУ

32

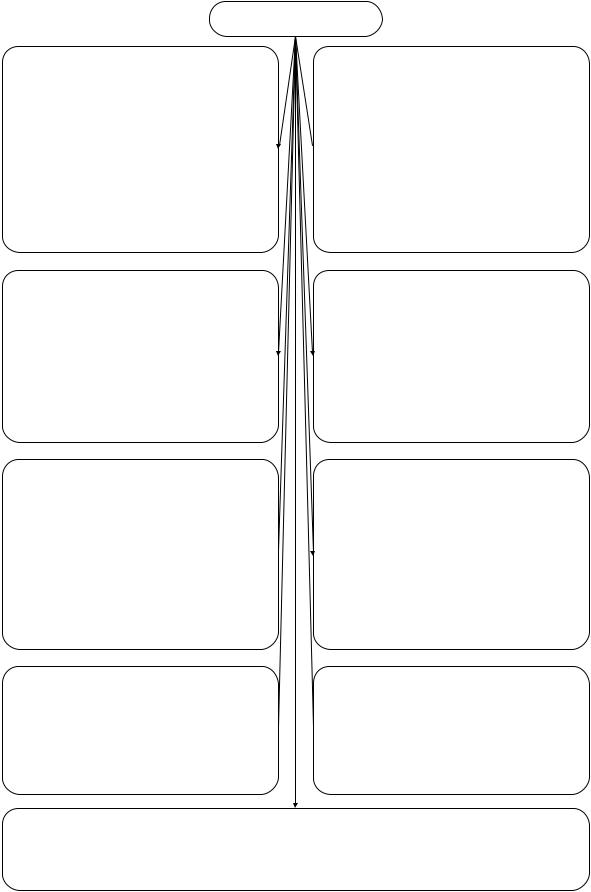

28.Выбор мер защиты информации для их реализации в АСУ

врамках ее системы защиты

Выбор мер защиты информации включает

Дополнение уточненного адаптированного базового набора мер защитыинформации мерами, обеспечивающими выполнение требований кзащите информации, установленными иными нормативнымиправовыми актами, локальнымиправовыми актами, национальными стандартами и стандартами организации вобластизащиты информации

Уточнение адаптированного базового набора мер защиты информации с учетом невыбранных ранее мер защиты информации, приведенных в базовом наборе, в результате чего определяются мерызащиты информации, обеспечивающие блокирование (нейтрализацию) всех угроз безопасности информации на каждом

из уровней АСУ

Определение базового набора мер защиты информации для установленного класса  защищенности АСУ в соответствии

защищенности АСУ в соответствии

сбазовыми наборамимер защиты информации, приведенными

вприказе ФСТЭКРоссии

Адаптацию базового набора мер защиты информации применительно к каждому уровню АСУ, иным структурно-функциональным характеристикам и особенностям функционирования АСУ (в том числе предусматривающую исключение из базового набора мер защиты информациимер, непосредственно связанных

с технологиями, не используемыми  в АСУ или ее уровнях,

в АСУ или ее уровнях,

или структурно-функциональными характеристиками,

не свойственными АСУ)

Для выбора мер защиты информации для соответствующего класса защищенности АСУ применяются методические документыФСТЭК России

В АСУ соответствующего класса защищенности в рамках ее системы защиты должныбыть реализованы меры защиты информации, выбранные всоответствии с требованиямиФСТЭКРоссии и обеспечивающие блокирование (нейтрализацию)

всех угроз безопасностиинформации на каждом из уровней АСУ

Выбранные меры защиты информации рассматриваются для каждого уровня АСУ отдельно и подлежат реализации с учетом особенностей функционирования каждого из уровней

В АСУ должен быть, как минимум, реализован адаптированный для каждого уровня базовый набор мер защиты информации, соответствующий

ее установленному классу защищенности

33

Окончание

Вцелях исключения избыточности вреализации мер защитыинформации

ивслучае, если принятые вАСУ меры по обеспечению промышленной

безопасности и (или) физической безопасности достаточны для блокирования (нейтрализации) отдельных угроз безопасности информации, дополнительные меры защиты информации могут

не применяться. Приэтом в ходе разработки системы защиты АСУ должно быть проведено обоснование достаточности применения мер по обеспечению промышленнойбезопасности или физической

безопасности для блокирования (нейтрализации) соответствующих угроз безопасности информации

При отсутствии возможностиреализации отдельных мер защиты информации на каком-либо из уровней АСУ и (или) невозможности их применения к отдельным объектам и субъектам доступа, в том числе вследствие их негативного влияния на штатный режим функционирования АСУ, на этапах адаптации базового набора мер защиты информации или

уточнения адаптированного базового набора мер защиты информации разрабатываются иные (компенсирующие) меры, обеспечивающие адекватное блокирование (нейтрализацию) угроз безопасности информации и необходимый уровень защищенности АСУ

В качестве компенсирующих мер в первую очередь рассматриваются меры по обеспечению промышленной и (или) физической безопасности АСУ, поддерживающие необходимыйуровень защищенности АСУ

В этом случае в ходе разработки системы защиты АСУ должно быть проведено обоснование применения компенсирующих мер,

апри приемочных испытаниях оценена достаточность иадекватность данных компенсирующих мер для блокирования (нейтрализации)

угроз безопасности информации

34

29. Требования к мерам защиты

Выбранные и реализованные

вАСУразных классов врамках

еесистемы защиты меры защиты информации должны обеспечивать

В АСУ 1-го класса |

В АСУ 2-го класса |

В АСУ 3-го класса |

защищенности |

защищенности |

|

|

защищенности |

|

Нейтрализацию |

Нейтрализацию |

Нейтрализацию |

(блокирование) |

(блокирование) |

|

угроз безопасности |

(блокирование) |

угроз безопасности |

информации |

угроз безопасности |

информации |

|

информации |

|

Связанных |

Связанных |

Связанных |

с действиями |

с действиями |

|

нарушителя |

с действиями |

нарушителя |

с высоким |

нарушителя |

с низким |

потенциалом |

с потенциалом |

потенциалом |

|

не ниже среднего |

|

Потенциал нарушителя определяется в ходе оценки его возможностейи мотивации, проводимой при анализе угроз безопасностиинформации

Оператором может быть принято решение о применении в АСУ соответствующего класса защищенностимер защиты информации, обеспечивающих защиту от угроз безопасности информации, реализуемых нарушителем с более высоким потенциалом

35

36

30. Требования к сертифицированным средствам защиты

Технические меры защиты информации реализуютсяпосредством применения средств защиты информации, имеющих необходимые функции безопасности. В качестве средств защиты информации в первую очередь подлежат рассмотрению механизмы защиты (параметры настройки) штатного программного обеспеченияАСУ при их наличии

В случае использования в АСУ сертифицированных по требованиям безопасности информации средств защитыинформации применяются

В АСУ 1-го класса |

В АСУ 2-го класса |

В АСУ 3-го класса |

|||||

защищенности |

|

|

защищенности |

|

|

защищенности |

|

|

|

|

|

|

|||

Средства вычислительнойтехники |

|

Средства вычислительнойтехники |

|

Средства вычислительной |

|||

не ниже 5-го класса |

|

не ниже 5-го класса |

|

техники не ниже 5-го класса |

|||

Системы обнаружениявторжений, средства |

|

Системы обнаружениявторжений, средства |

|

Системы обнаружения |

|||

антивируснойзащиты, средства доверенной |

|

антивируснойзащиты, средства доверенной |

|

вторжений, средства |

|||

загрузкии средства контроля съемных |

|

загрузкии средства контроля съемных |

|

антивируснойзащиты, средства |

|||

носителей информации не ниже3-го класса |

|

носителей информации не ниже4-го класса |

|

доверенной загрузкии средства |

|||

|

|

|

|

|

|

контролясъемных носителей |

|

Межсетевые экраныне ниже 3-го класса |

|

Межсетевые экраныне ниже 3-го класса |

|

информации не ниже 5-го класса |

|||

в случае взаимодействия АСУ |

|

в случае взаимодействия АСУ |

|

|

|

||

с информационно-телекоммуникационными |

|

с информационно-телекоммуникационными |

|

Межсетевые экраны |

|||

сетями международного информационного |

|

сетями международного информационного |

|

||||

обмена ине ниже 4-го класса в случае |

|

обмена ине ниже 4-го класса в случае |

|

не ниже 4-го класса |

|||

|

|

||||||

отсутствиятакого взаимодействия |

отсутствиятакого взаимодействия |

|

|

||||

|

|

||||||

Прииспользовании сертифицированных средствзащиты информации вАСУ 1-го и 2-го классов защищенности применяютсясредства защиты информации, программное обеспечение которых прошло проверку не ниже чем по четвертому уровнюконтроляотсутствия недекларированных возможностей. Заказчиком (оператором) в зависимостиот потенциала нарушителяможет бытьпринято решение о повышении уровняконтроля отсутствиянедекларированных возможностейв программном обеспечениисредствзащиты информации

Прииспользовании вАСУ новых технологийи выявлениидополнительных угрозбезопасности информации, длякоторых не определены меры защитыинформации, должны разрабатываться компенсирующие меры всоответствии с принятыми требованиями

36

31.Состав мер защиты информации и их базовые наборы для соответствующего класса защищенности АСУ

Условное |

|

|

Класс |

|

|

обозначение |

Мера защиты информации |

защищенности |

|||

иномер |

в АСУ |

3 |

2 |

|

1 |

меры |

|

|

|||

|

|

|

|

|

|

1 |

2 |

3 |

4 |

|

5 |

|

I. Идентификация и аутентификация |

|

|

|

|

|

субъектов доступа и объектов доступа (ИАФ) |

|

|

|

|

ИАФ.0 |

Разработка правил и процедур (политик) идентификации |

+ |

+ |

|

+ |

|

и аутентификации субъектов доступа и объектов доступа |

|

|

|

|

ИАФ.1 |

Идентификация и аутентификация пользователей, являю- |

+ |

+ |

|

+ |

|

щихся работниками оператора |

|

|

|

|

ИАФ.2 |

Идентификация и аутентификация устройств, в том числе |

|

+ |

|

+ |

|

стационарных, мобильных и портативных |

|

|

|

|

ИАФ.3 |

Управление идентификаторами, в том числе создание, при- |

+ |

+ |

|

+ |

|

своение, изменение, уничтожение идентификаторов |

|

|

|

|

|

Управление средствами аутентификации, в том числе хране- |

|

|

|

|

ИАФ.4 |

ние, выдача, инициализация, блокирование средств аутенти- |

+ |

+ |

|

+ |

|

фикации и принятие мер в случае утраты и (или) компроме- |

|

|

|

|

|

тации средств аутентификации |

|

|

|

|

|

Исключение отображения для пользователя действительного |

|

|

|

|

ИАФ.5 |

значения аутентификационной информации и (или) количе- |

+ |

+ |

|

+ |

|

ства вводимых символов (защита обратной связи при вводе |

|

|

|

|

|

аутентификационной информации) |

|

|

|

|

ИАФ.6 |

Идентификация и аутентификация пользователей, не являю- |

+ |

+ |

|

+ |

|

щихся работниками оператора (внешних пользователей) |

|

|

|

|

|

Идентификация и аутентификация объектов файловой систе- |

|

|

|

|

ИАФ.7 |

мы, запускаемых и исполняемых модулей, объектов систем |

|

|

|

|

управления базами данных, объектов, создаваемых приклад- |

|

|

|

|

|

|

ным и специальным программным обеспечением, иных объ- |

|

|

|

|

|

ектов доступа |

|

|

|

|

|

II. Управление доступом |

|

|

|

|

|

субъектов доступа к объектам доступа (УПД) |

|

|

|

|

УПД.0 |

Разработка правил и процедур (политик) управления досту- |

+ |

+ |

|

+ |

пом субъектов доступа к объектам доступа |

|

||||

|

Управление (заведение, активация, блокирование и уничто- |

|

|

|

|

УПД.1 |

жение) учетными записями пользователей, в том числе |

+ |

+ |

|

+ |

|

внешних пользователей |

|

|

|

|

|

Реализация необходимых методов (дискреционный, мандат- |

|

|

|

|

УПД.2 |

ный, ролевой или иной метод), типов (чтение, запись, выпол- |

+ |

+ |

|

+ |

|

нение или иной тип) и правил разграничения доступа |

|

|

|

|

|

Управление (экранирование, фильтрация, маршрутизация, |

|

|

|

|

|

контроль соединений, однонаправленная передача и иные |

|

|

|

|

УПД.3 |

способы управления) информационными потоками между |

+ |

+ |

|

+ |

устройствами, сегментами автоматизированной системы |

|

||||

|

управления, а также между автоматизированными системами |

|

|

|

|

|

управления |

|

|

|

|

37

1 |

2 |

3 |

4 |

5 |

|

Разделение полномочий (ролей) пользователей, администра- |

|

|

|

УПД.4 |

торов и лиц, обеспечивающих функционирование автомати- |

+ |

+ |

+ |

|

зированной системы управления |

|

|

|

|

Назначение минимально необходимых прав и привилегий |

|

|

|

УПД.5 |

пользователям, администраторам и лицам, обеспечивающим |

+ |

+ |

+ |

|

функционирование автоматизированной системы управления |

|

|

|

УПД.6 |

Ограничение неуспешных попыток входа в автоматизиро- |

+ |

+ |

+ |

ванную систему управления (доступа к системе) |

||||

|

Предупреждение пользователя при его входе в автоматизиро- |

|

|

|

УПД.7 |

ванную систему управления о том, что в ней реализованы ме- |

|

|

|

ры защиты информации, и о необходимости соблюдения им |

|

|

|

|

|

установленных оператором правил обработки информации |

|

|

|

|

Оповещение пользователя после успешного входа в автома- |

|

|

|

УПД.8 |

тизированную систему управления о его предыдущем входе в |

|

|

|

|

автоматизированную систему управления |

|

|

|

|

Ограничение числа параллельных сеансов доступа для каж- |

|

|

|

УПД.9 |

дой учетной записи пользователя автоматизированной си- |

|

|

|

|

стемы управления |

|

|

|

|

Блокирование сеанса доступа в автоматизированную систему |

|

|

|

УПД.10 |

управления после установленного времени бездействия (не- |

|

|

|

|

активности) пользователя или по его запросу |

|

|

|

УПД.11 |

Разрешение (запрет) действий пользователей, разрешенных |

+ |

+ |

+ |

до идентификации и аутентификации |

||||

УПД.12 |

Поддержка и сохранение атрибутов безопасности (меток без- |

|

|

|

опасности), связанных с информацией в процессе ее хране- |

|

|

|

|

|

ния и обработки |

|

|

|

УПД.13 |

Реализация защищенного удаленного доступа субъектов до- |

|

|

|

ступа к объектам доступа через внешние информационно- |

+ |

+ |

+ |

|

|

телекоммуникационные сети |

|

|

|

УПД.14 |

Регламентация и контроль использования в автоматизиро- |

|

|

|

ванной системе управления технологий беспроводного до- |

+ |

+ |

+ |

|

|

ступа |

|

|

|

УПД.15 |

Регламентация и контроль использования в автоматизиро- |

+ |

+ |

+ |

|

ванной системе управления мобильных технических средств |

|

|

|

|

Управление взаимодействием с автоматизированными (ин- |

|

|

|

УПД.16 |

формационными) системами сторонних организаций (внеш- |

+ |

+ |

+ |

|

ние системы) |

|

|

|

УПД.17 |

Обеспечение доверенной загрузки средств вычислительной |

|

|

|

техники |

|

|

|

|

|

III. Ограничение программной среды (ОПС) |

|

|

|

|

|

|

|

|

ОПС.0 |

Разработка правил и процедур (политик) ограничения про- |

+ |

+ |

+ |

|

граммной среды |

|

|

|

|

Управление запуском (обращениями) компонентов про- |

|

|

|

ОПС.1 |

граммного обеспечения, в том числе определение запускае- |

|

|

|

мых компонентов, настройка параметров запуска компонен- |

|

|

+ |

|

|

тов, контроль за запуском компонентов программного обес- |

|

|

|

|

печения |

|

|

|

38

1 |

2 |

3 |

4 |

5 |

|

Управление установкой (инсталляцией) компонентов про- |

|

|

|

ОПС.2 |

граммного обеспечения, в том числе определение компонен- |

|

|

|

тов, подлежащих установке, настройка параметров установки |

|

+ |

+ |

|

|

компонентов, контроль за установкой компонентов про- |

|

|

|

|

граммного обеспечения |

|

|

|

ОПС.3 |

Установка (инсталляция) только разрешенного к использова- |

+ |

+ |

+ |

|

нию программного обеспечения и (или) его компонентов |

|

|

|

ОПС.4 |

Управление временными файлами, в том числе запрет, раз- |

|

|

|

решение, перенаправление записи, удаление временных фай- |

|

|

|

|

|

лов |

|

|

|

|

IV. Защита машинных носителей информации (ЗНИ) |

|

|

|

|

|

|

|

|

ЗНИ.0 |

Разработка правил и процедур (политик) защиты машинных |

+ |

+ |

+ |

|

носителей |

|

|

|

ЗНИ.1 |

Учет машинных носителей информации |

+ |

+ |

+ |

ЗНИ.2 |

Управление доступом к машинным носителям информации |

+ |

+ |

+ |

ЗНИ.3 |

Контроль перемещения машинных носителей информации за |

|

|

|

|

пределы контролируемой зоны |

|

|

|

|

Исключение возможности несанкционированного ознаком- |

|

|

|

ЗНИ.4 |

ления с содержанием информации, хранящейся на машинных |

|

|

|

|

носителях, и (или) использования носителей информации в |

|

|

|

|

иных автоматизированных системах управления |

|

|

|

ЗНИ.5 |

Контроль использования интерфейсов ввода (вывода) ин- |

|

+ |

+ |

|

формации на машинные носители информации |

|

|

|

ЗНИ.6 |

Контроль ввода (вывода) информации на машинные носите- |

|

|

+ |

|

ли информации |

|

|

|

ЗНИ.7 |

Контроль подключения машинных носителей информации |

+ |

+ |

+ |

|

Уничтожение (стирание) информации на машинных носите- |

|

|

|

ЗНИ.8 |

лях при их передаче между пользователями, в сторонние ор- |

|

|

|

|

ганизации для ремонта или утилизации, а также контроль |

|

|

|

|

уничтожения (стирания) |

|

|

|

|

V. Регистрация событий безопасности (РСБ) |

|

|

|

|

|

|

|

|

РСБ.0 |

Разработка правил и процедур (политик) регистрации собы- |

+ |

+ |

+ |

|

тий безопасности |

|

|

|

РСБ.1 |

Определение событий безопасности, подлежащих регистра- |

+ |

+ |

+ |

|

ции, и сроков их хранения |

|

|

|

РСБ.2 |

Определение состава и содержания информации о событиях |

+ |

+ |

+ |

|

безопасности, подлежащих регистрации |

|

|

|

РСБ.3 |

Сбор, запись и хранение информации о событиях безопасно- |

+ |

+ |

+ |

|

сти в течение установленного времени хранения |

|

|

|

|

Реагирование на сбои при регистрации событий безопасно- |

|

|

|

РСБ.4 |

сти, в том числе аппаратные и программные ошибки, сбои в |

+ |

+ |

+ |

|

механизмах сбора информации и достижение предела или |

|

|

|

|

переполнения объема (емкости) памяти |

|

|

|

РСБ.5 |

Мониторинг (просмотр, анализ) результатов регистрации со- |

+ |

+ |

+ |

|

бытий безопасности и реагирование на них |

|

|

|

РСБ.6 |

Генерирование временных меток и (или) синхронизация си- |

|

+ |

+ |

|

стемного времени вавтоматизированнойсистемеуправления |

|

|

|

39

1 |

2 |

|

3 |

4 |

5 |

РСБ.7 |

Защита информации о событиях безопасности |

|

+ |

+ |

+ |

РСБ.8 |

Обеспечение возможности просмотра и анализа информации |

|

|

|

|

о действиях отдельных пользователей |

|

|

|

|

|

|

VI. Антивирусная защита (АВЗ) |

|

|

|

|

|

|

|

|

|

|

АВЗ.0 |

Разработкаправил и процедур(политик) антивирусной защиты |

|

+ |

+ |

+ |

АВЗ.1 |

Реализация антивирусной защиты |

|

+ |

+ |

+ |

АВЗ.2 |

Обновление базы данных признаков вредоносных компью- |

|

+ |

+ |

+ |

терных программ (вирусов) |

|

||||

|

VII. Обнаружение вторжений (СОВ) |

|

|

|

|

|

|

|

|

|

|

СОВ.0 |

Разработка правил и процедур (политик) обнаружения втор- |

|

|

|

+ |

жений |

|

|

|

||

СОВ.1 |

Обнаружение вторжений |

|

|

|

+ |

СОВ.2 |

Обновление базы решающих правил |

|

|

|

+ |

|

VIII. Контроль (анализ) защищенности информации (АНЗ) |

|

|

|

|

|

|

|

|

|

|

АНЗ.0 |

Разработка правил и процедур (политик) контроля (анализа) |

|

+ |

+ |

+ |

защищенности |

|

||||

АНЗ.1 |

Выявление, анализ уязвимостей и оперативное устранение |

|

+ |

+ |

+ |

вновь выявленных уязвимостей |

|

||||

|

Контроль установки обновлений программного обеспечения, |

|

|

|

|

АНЗ.2 |

включая обновление программного обеспечения средств за- |

|

+ |

+ |

+ |

|

щиты информации |

|

|

|

|

|

Контроль работоспособности, параметров настройки и пра- |

|

|

|

|

АНЗ.3 |

вильности функционирования программного обеспечения и |

|

+ |

+ |

+ |

|

средств защиты информации |

|

|

|

|

АНЗ.4 |

Контроль состава технических средств, программного обес- |

|

+ |

+ |

+ |

печения и средств защиты информации |

|

||||

|

Контроль правил генерации и смены паролей пользователей, |

|

|

|

|

АНЗ.5 |

заведения и удаления учетных записей пользователей, реализа- |

|

|

+ |

+ |

|

цииправилразграничениядоступа, полномочий пользователей |

|

|

|

|

|

IX. Обеспечение целостности (ОЦЛ) |

|

|

|

|

|

|

|

|

|

|

ОЦЛ.0 |

Разработка правил и процедур (политик) обеспечения це- |

|

+ |

+ |

+ |

лостности |

|

||||

ОЦЛ.1 |

Контроль целостности программного обеспечения, включая |

|

|

+ |

+ |

программное обеспечение средств защиты информации |

|

|

|||

ОЦЛ.2 |

Контроль целостности информации, содержащейся в базах |

|

|

|

|

данных |

|

|

|

|

|

|

Обеспечение возможности восстановления программного |

|

|

|

|

ОЦЛ.3 |

обеспечения, включая программное обеспечение средств за- |

|

+ |

+ |

+ |

|

щиты информации, при возникновении нештатных ситуаций |

|

|

|

|

|

Обнаружение и реагирование на поступление в автоматизи- |

|

|

|

|

ОЦЛ.4 |

рованную систему управления незапрашиваемых электрон- |

|

|

|

|

ных сообщений (писем, документов) и иной информации, не |

|

|

|

|

|

|

относящихся к ее функционированию (защита от спама) |

|

|

|

|

40