- •Харьковский национальный университет радиоэлектроники кафедра Телекоммуникационных систем

- •Основные функции защищенного канала

- •Протоколы, формирующие защищенный канал на разных уровнях

- •Два способа образования защищенного канала

- •Требования к протоколам защиты

- •Требования по управлению ключами

- •Протокол IPSec

- •IPsec. Основные стандарты

- •Компоненты протокола IPsec

- •Туннельный и транспортный режимы

- •IPsec. Протокол AH

- •IPsec. Протокол AH

- •IPsec. Протокол ESP

- •IPsec. Протокол ESP

- •AH и ESP в транспортном режиме

- •AH и ESP в туннельном режиме

- •Контекст безопасности, IPsec SA

- •Internet Key Exchange (IKE)

- •Согласование параметров в протоколе ESP

- •Формирование управляющего контекста

- •Формат заголовка ISAKMP-сообщения

- •Протокольный контекст безопасности в IPSec - это однонаправленное "соединение" (от источника к получателю),

- •Формирование протокольного контекста

- •Механизм распознавания пакетов, относящихся к разным ассоциациям SA

- •База данных параметров безопасных ассоциаций Security Association Database (SAD)

- •Целостность потока пакетов

- •Для каждого нового пакета IPSec просматривает все записи в базе SPD и сравнивает

- •Для каждого нового пакета, поступающего в защищенный канал, IPSec просматривает все записи в

- •Как принимающий узел IPSec определяет способ обработки прибывшего пакета? (при шифровании многие ключевые

- •Протокол IKE

- •Протокол IKE

- •Функции протокола IKE

- •Фазы и режимы протокола IKE

- •Фазы и режимы протокола IKE (продолжение)

- •Структура обменов в IKE

- •Первая фаза IKE, Aggressive Mode

- •Первая фаза протокола IKE, Main Mode

- •Методы аутентификации

- •Вторая фаза протокола IKE, Quick Mode

- •Протокол IKE

- •Безопасность среды передачи

- •Основные преимущества IPsec

- •Применения

- •Роль и место IKE/IPsec

- •IPsec в «реальной сети»

- •Какова избыточность протоколов IPsec?

- •Еще пара вопросов

- •Спасибо за внимание!!!

- •Протокол SRTP

- •OAMP (Operations, Administration,

Протокол IKE

IKE совмещает в себе три основных направления (отдельных протокола):

-ISAKMP (Internet Security Association and Key Management Protocol) - протокол ассоциаций безопасности и управления ключами в интернете; это общее описание (framework) для обеспечения аутентификации и обмена ключей без указания конкретных прикладных алгоритмов;

-Oakley (Oakley key determination protocol) - протокол определения ключей Окли; он описывает последовательности обмена ключами - моды (mode) и описывает предоставляемые ими функции;

-SKEMI (Secure Key Exchange Mechanism for Internet) - механизм безопасного обмена ключами в Интернете; он описывает многофункциональные технологии, предоставляющие анонимность, неотрекаемость (аппелируемость) и быстрое обновление ключей;

Протокол IKE

•Протоколы IPsec AH и ESP не самодостаточны в том смысле, что требуют поставки ключевого материала и политики «извне»

•Протокол IKE обеспечивает IPsec необходимыми ключами и согласованной политикой

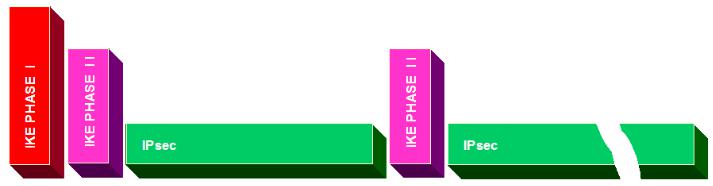

IKE содержит две фазы согласования ключей. В первой фазе происходит создание защищенного канала, во второй - согласование и обмен ключами, установление SA.

Первая фаза использует один из двух режимов: основной (англ. Main Mode) или агрессивный (англ. Aggressive Mode).

Во второй фазе используется быстрый режим (англ. Quick Mode), названный так потому, что не производит аутентификации узлов, считая, что это было сделано в первой фазе. Эта фаза обеспечивает обмен ключами, с помощью которых происходит

шифрование данных. |

32 |

|

Функции протокола IKE

•Протокол IKE обеспечивает:

–создание ключевого криптографического материала и взаимную аутентификацию партнеров по взаимодействию при ключевом обмене

–создание контекстов защищенных взаимно аутентифицированных соединений (ISAKMP Security Association, ISAKMP SA) для обмена ключевой/аутентификационной информацией – первая фаза протокола IKE

–согласование параметров (политик) защищенных соединений (IPsec Security Association, IPsec SA) для обмена данными – вторая фаза протокола IKE

–автоматическую замену криптографических ключей по задаваемому перечню событий или компрометации

–защиту сеансовых криптографических ключей (Perfect forward secrecy, PFS)

–строгую взаимную аутентификацию партнеров по взаимодействию

33

Фазы и режимы протокола IKE

•Протокол IKE формально разделен на две фазы

•Первая фаза может быть реализована в двух разных режимах:

– Main Mode более медленный, сложен, но при этом более гибок и обеспечивает анонимность участников (identity protection), защищает всю информацию, передаваемую между узлами

–Aggressive Mode для ускорения работы оставляет ряд параметров открытыми и уязвимыми для прослушивания, его рекомендуется использовать только в случае, когда критическим вопросом является скорость работы

В рамках первой фазы создается контекст защищенного соединения ISAKMP SA, все дальнейшие информационные обмены производятся под его

защитой. Однажды созданный на первой фазе контекст ISAKMP SA может использоваться для нескольких вторых фаз, таким образом, на его основе может быть создано несколько IPsec SA

34

Фазы и режимы протокола IKE (продолжение)

•Вторая фаза реализована в Quick Mode

•На второй фазе производится:

–обновление ключевого материала для обеспечения защищенного обмена данными в рамках IPsec AH и/или ESP

–согласование параметров IPsec SA

–защита сеансовых криптографических ключей (Perfect forward secrecy, PFS)

•Для согласования параметров «собственной» группы DH должна быть использована New Group Mode, которая должна следовать сразу за первой фазой, но не является частью Quick Mode

•Контекст соединения - ISAKMP SA двунаправленный, т.е. в его рамках любой из участников взаимодействия может быть инициатором Quick Mode, New Group Mode и информационных обменов (Informational Exchanges)

35

Структура обменов в IKE

•Задача любой фазы (Main, Aggressive и Quick Modes) – согласовать параметры взаимодействия, обменяться открытыми ключами DH и аутентифицировать ключевой обмен

•Согласование параметров производится в рамках обменов (Exchange) структурированными (стандартизованными) сообщениями (Message)

•Каждое сообщение формализовано как набор вложенных структур данных (Payload)

36

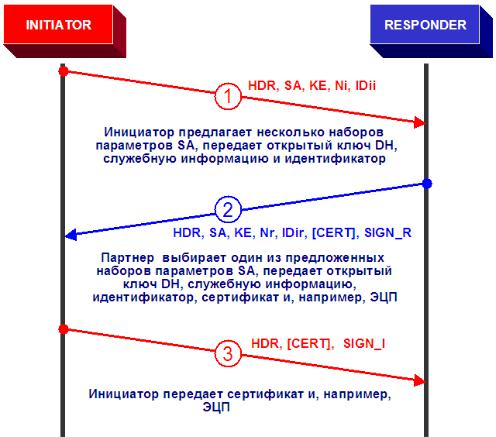

Первая фаза IKE, Aggressive Mode

• Выбор между безопасностью и производительностью

• Как и в Main Mode партнеры должны согласовать:

– метод аутентификации

– время жизни ISAKMP SA

– группу DH

– алгоритм хэширования

– алгоритм шифрования

• Произвести обмен открытыми ключами DH и служебными данными и расчет ключевого материала

• Провести взаимную аутентификацию

– аутентификационная информация передается в открытом виде

HDR: ISAKMP заголовок; SA: безопасные ассоциации; KE: обмен открытыми ключами |

|

по алгоритму Диффи-Хеллмана; Ni, Nr: одноразовые ключи; ID_I, ID_R: ключи |

|

отправителя и получателя; CERT: сертификат; SIG_I, SIG_R: подпись отправителя и |

|

получателя; [x]: х не является обязательным. *: шифрование должно начинаться |

|

после заголовка. |

37 |

|

|

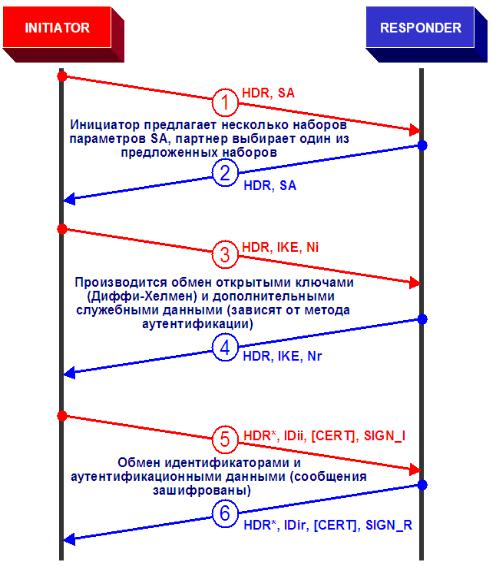

Первая фаза протокола IKE, Main Mode

•Согласование параметров ISAKMP SA - сообщения 1, 2:

–метод аутентификации

–время жизни ISAKMP SA

–группа DH

–алгоритм хэширования

–алгоритм шифрования

•Обмен открытыми ключами DH и служебными данными (Nonces) – сообщения 3, 4

•Расчет ключевого материала для процедур шифрования и аутентификации в рамках ISAKMP SA

•Взаимная аутентификация – сообщения 5, 6

–в Main Mode аутентификационная информация передается в зашифрованном виде

•Дальнейшие информационные обмены производятся под защитой созданного

контекста (SA) |

38 |

|

Методы аутентификации

•В рамках протокола IKE стандартизованы четыре метода аутентификации:

–на предопределенных ключах - with a Pre-Shared Key

–на электронной цифровой подписи - with Signature

–шифрование на открытых ключах

•with Public Key Encryption

•with a Revised Mode of Public Key Encryption

–наиболее широко используемые методы – на предопределенных ключах и ЭЦП

39

Вторая фаза протокола IKE, Quick Mode

•Вторая фаза протокола IKE реализуется в Quick Mode

–согласование параметров IPsec SA

–обновление ключевого материала для обеспечения защищенного обмена данными в рамках IPsec AH и/или ESP

–защита сеансовых криптографических ключей (Perfect forward secrecy, PFS)

40