- •Харьковский национальный университет радиоэлектроники кафедра Телекоммуникационных систем

- •Основные функции защищенного канала

- •Протоколы, формирующие защищенный канал на разных уровнях

- •Два способа образования защищенного канала

- •Требования к протоколам защиты

- •Требования по управлению ключами

- •Протокол IPSec

- •IPsec. Основные стандарты

- •Компоненты протокола IPsec

- •Туннельный и транспортный режимы

- •IPsec. Протокол AH

- •IPsec. Протокол AH

- •IPsec. Протокол ESP

- •IPsec. Протокол ESP

- •AH и ESP в транспортном режиме

- •AH и ESP в туннельном режиме

- •Контекст безопасности, IPsec SA

- •Internet Key Exchange (IKE)

- •Согласование параметров в протоколе ESP

- •Формирование управляющего контекста

- •Формат заголовка ISAKMP-сообщения

- •Протокольный контекст безопасности в IPSec - это однонаправленное "соединение" (от источника к получателю),

- •Формирование протокольного контекста

- •Механизм распознавания пакетов, относящихся к разным ассоциациям SA

- •База данных параметров безопасных ассоциаций Security Association Database (SAD)

- •Целостность потока пакетов

- •Для каждого нового пакета IPSec просматривает все записи в базе SPD и сравнивает

- •Для каждого нового пакета, поступающего в защищенный канал, IPSec просматривает все записи в

- •Как принимающий узел IPSec определяет способ обработки прибывшего пакета? (при шифровании многие ключевые

- •Протокол IKE

- •Протокол IKE

- •Функции протокола IKE

- •Фазы и режимы протокола IKE

- •Фазы и режимы протокола IKE (продолжение)

- •Структура обменов в IKE

- •Первая фаза IKE, Aggressive Mode

- •Первая фаза протокола IKE, Main Mode

- •Методы аутентификации

- •Вторая фаза протокола IKE, Quick Mode

- •Протокол IKE

- •Безопасность среды передачи

- •Основные преимущества IPsec

- •Применения

- •Роль и место IKE/IPsec

- •IPsec в «реальной сети»

- •Какова избыточность протоколов IPsec?

- •Еще пара вопросов

- •Спасибо за внимание!!!

- •Протокол SRTP

- •OAMP (Operations, Administration,

Харьковский национальный университет радиоэлектроники кафедра Телекоммуникационных систем

дисциплина: Системы защиты информации в ТКС

Протоколы безопасной передачи данных

IPSec

Основные функции защищенного канала

:

взаимная аутентификация абонентов,

защита передаваемых по каналу сообщений от несанкционированного доступа,

подтверждение целостности поступающих по каналу сообщений

Протоколы, формирующие защищенный канал на разных уровнях

Прикладной

Презентационный

Сеансовый

Транспортный

Сетевой

Канальный

Физический

HTTP/S, S/MIME

SSL

IPSec, SKIP

PPTP

Непрозрачны для приложений, не зависят от транспортной инфраструктуры

Прозрачны для приложений, зависят от транспортной инфраструктуры

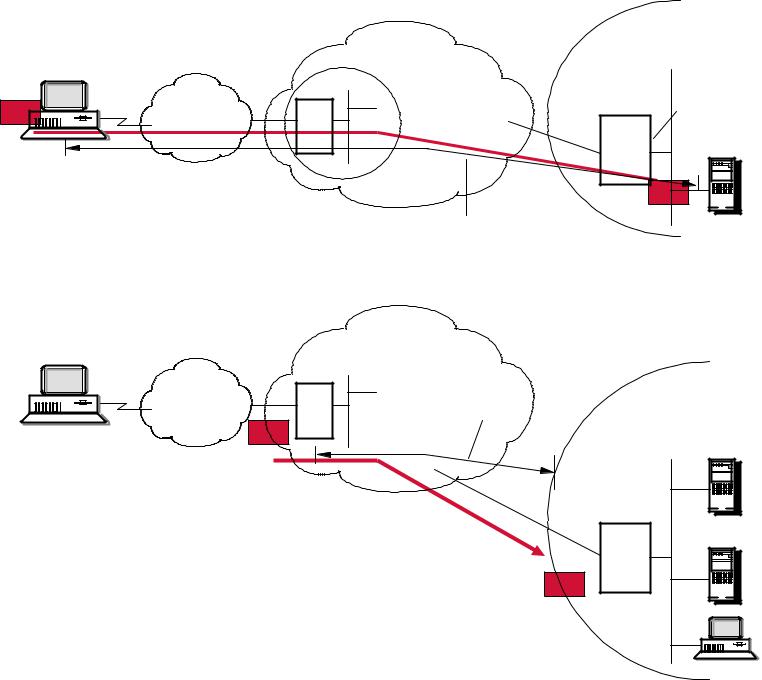

Два способа образования защищенного канала

1.Средствами конечных узлов

полная защищенность канала вдоль всего пути следования

возможность использования любых протоколов создания защищенных каналов

избыточность и децентрализованность решения

необходимость отдельного администрирования каждого сервера и каждого клиентского компьюте- ра

2.Средствами шлюзов, стоящих на границе между ча- стной и публичной сетями

|

|

Корпоративная |

|

Удаленный |

|

|

сеть |

|

|

|

|

пользователь |

ISP |

Internet |

|

|

|

||

|

RAS |

|

Маршрутизатор |

Телефонная |

|

или RAS |

|

|

|

|

|

сеть |

|

|

|

|

|

R |

Файл-сервер |

|

|

|

|

а) |

Защищенный канал |

(VPN) |

Удаленный |

|

|

|

пользователь |

|

Internet |

|

|

Телефонная |

RAS |

Защищенный канал |

|

|

(VPN) |

|

|

сеть |

|

|

|

|

|

б)

Корпоративная |

сеть |

Сервер баз данных |

Файл-сервер |

R |

Требования к протоколам защиты

1.Аутентификация, целостность, контроль доступа и конфиденциальность

2.Cеть-сеть, клиент-сеть, клиент-сервер (др. клиент)

3.Нейтральность по отношению к криптоалгоритмам

4.Независимость мастер-ключа и временного ключа

5.Пересинхронизация ключевых контекстов

–по мере накопления статистики для криптоанализа

–по событиям

6.Целостность потока пакетов уход от дейтаграммной природы IP, контекст соединения, SA

6

Требования по управлению ключами

1.Установление ключа (key establishment) – генерация ключа и доставка его потребителю

2.Аутентификация – поддержка множества механизмов аутентификации: симметричный ключи и сертификат, одноразовый пароль и серверы аутентификации (RADIUS и т.п.), произвольные комбинации этих механизмов

3.Симметрия – равная способность каждой из сторон создать ключ для защищенного обмена; относительная устойчивость к DoS-атаке

4.Защита сеансового ключа (perfect forward secrecy)

5.Независимость сеансовых ключей (back traffic protection)

6.Согласование политик безопасности сторон

7.Расширяемость (payload, domain of interpretation)

7

Протокол IPSec

IPsec. Основные стандарты

•RFC 2402 «IP Authentication Header» (AH) – обеспечивает целостность и аутентификацию передаваемых пакетов, целостность потока пакетов

•RFC 2406 «IP Encapsulating Security Payload» (ESP) – обеспечивает конфиденциальность (шифрование), целостность и аутентификацию источника данных передаваемых пакетов, ограниченную конфиденциальность потока данных, защиту от повторно переданного пакета

–протоколы AH и ESP могут использоваться совместно или по отдельности

•RFC 2408 «Internet Security Association and Key Management Protocol» (ISAKMP) - обеспечивает согласование параметров, создание, изменение, уничтожение контекстов защищенных соединений (далее – Security Association, SA) и управление ключами

•RFC 2409 «The Internet Key Exchange» (IKE) – развитие (адаптация) ISAKMP для работы с протоколами IPsec

9

Компоненты протокола IPsec

•основной протокол IPsec. Этот компонент реализует ESP и AH. Обрабатываются заголовки, происходит взаимодействие с базами данных SPD и SAD для определения политики безопасности, применяемой к пакету;

•протокол управления обменом ключевой информации IKE (Internet Key Exchange). IKE обычно представляется как процесс пользовательского уровня;

•базу данных политик безопасности SPD (Security Policy Database);

•базу данных безопасных ассоциаций SAD (Security Association Database). База данных SAD хранит список безопасных ассоциаций SA (Security Association) для обработки входящей и исходящей информации. Исходящие SA используются для защиты исходящих пакетов, а входящие SA - для обработки пакетов с заголовками IPSec. База данных SAD заполняется SA вручную или с помощью протокола управления ключами IKE;

•управление политикой безопасности и безопасными ассоциациями SA. Это приложения, которые управляют политикой безопасности и SА.

•Домен интерпретации DOI в качестве базы данных хранит сведения об используемых в IPSec протоколах и алгоритмах, их параметрах, протокольных идентификаторах.