- •Харьковский национальный университет радиоэлектроники кафедра Телекоммуникационных систем

- •Основные функции защищенного канала

- •Протоколы, формирующие защищенный канал на разных уровнях

- •Два способа образования защищенного канала

- •Требования к протоколам защиты

- •Требования по управлению ключами

- •Протокол IPSec

- •IPsec. Основные стандарты

- •Компоненты протокола IPsec

- •Туннельный и транспортный режимы

- •IPsec. Протокол AH

- •IPsec. Протокол AH

- •IPsec. Протокол ESP

- •IPsec. Протокол ESP

- •AH и ESP в транспортном режиме

- •AH и ESP в туннельном режиме

- •Контекст безопасности, IPsec SA

- •Internet Key Exchange (IKE)

- •Согласование параметров в протоколе ESP

- •Формирование управляющего контекста

- •Формат заголовка ISAKMP-сообщения

- •Протокольный контекст безопасности в IPSec - это однонаправленное "соединение" (от источника к получателю),

- •Формирование протокольного контекста

- •Механизм распознавания пакетов, относящихся к разным ассоциациям SA

- •База данных параметров безопасных ассоциаций Security Association Database (SAD)

- •Целостность потока пакетов

- •Для каждого нового пакета IPSec просматривает все записи в базе SPD и сравнивает

- •Для каждого нового пакета, поступающего в защищенный канал, IPSec просматривает все записи в

- •Как принимающий узел IPSec определяет способ обработки прибывшего пакета? (при шифровании многие ключевые

- •Протокол IKE

- •Протокол IKE

- •Функции протокола IKE

- •Фазы и режимы протокола IKE

- •Фазы и режимы протокола IKE (продолжение)

- •Структура обменов в IKE

- •Первая фаза IKE, Aggressive Mode

- •Первая фаза протокола IKE, Main Mode

- •Методы аутентификации

- •Вторая фаза протокола IKE, Quick Mode

- •Протокол IKE

- •Безопасность среды передачи

- •Основные преимущества IPsec

- •Применения

- •Роль и место IKE/IPsec

- •IPsec в «реальной сети»

- •Какова избыточность протоколов IPsec?

- •Еще пара вопросов

- •Спасибо за внимание!!!

- •Протокол SRTP

- •OAMP (Operations, Administration,

Туннельный и транспортный режимы

•Протоколы IPsec работают в двух режимах: транспортном (взаимодействие хостов) и туннельном (взаимодействие с подсетями)

•Транспортный режим

–ниже вычислительные и коммуникационные накладные

–недостатки:

•невозможность скрыть топологию сети

•ESP в транспортном режиме не защищает заголовок IP-пакета

•Туннельный режим

–взаимодействие сеть-сеть, хост-сеть, возможно также – хост-хост

–скрывает топологию сети, поскольку снаружи выставляется другой заголовок (а исходный шифруется)

–потребляет несколько больше ресурсов

11

IPsec. Протокол AH

• |

Next Header указывается код протокола |

|

более высокого уровня, то есть протокола, |

|

сообщение которого размещено в поле |

|

данных IP-пакета (TCP, UDP, ICMP, ESP). |

• |

Payload Len - длина заголовка АН; |

• |

SPI используется для связи пакета с |

|

предусмотренной для него безопасной |

|

ассоциацией SA; |

• |

Sequence Number Field указывает на |

|

порядковый номер пакета и применяется |

|

для защиты от его ложного |

|

воспроизведения (когда третья сторона |

|

пытается повторно использовать |

|

перехваченные защищенные пакеты, |

|

отправленные реально |

|

аутентифицированным отправителем). |

|

Отправляющая сторона последовательно |

|

увеличивает значение этого поля в каждом |

|

новом пакете, передаваемом в рамках |

|

данной ассоциации, так что приход |

|

дубликата обнаружится принимающей |

Authentication data содержит значение проверки целостности (Integrity Check Value, ICV), используется |

|

|

стороной. |

для аутентификации и проверки целостности пакета. Вычисляется с помощью одной из двух |

|

обязательно поддерживаемых протоколом АН вычислительно необратимых функций (MD5, SHA-1, |

|

…). Так как длина дайджеста зависит от выбранной функции, то это поле имеет в общем случае |

|

переменный размер. |

12 |

IPsec. Протокол AH

•При расчете значений хеш-сумм для контроля целостности данных (integrity check value, ICV) не используются переменные поля IP-заголовка оригинального пакета

•AH заголовок увеличивает длину оригинального IP пакета приблизительно на 24 байта

•Криптографические алгоритмы хеширования поддерживаемые протоколом AH:

–обязательные (для обеспечения совместимости программных продуктов различных производителей):

•HMAC-MD5-96 (RFC 2403)

•HMAC-SHA-1-96 (RFC 2404)

–дополнительные:

•DES-MAC

•HMAC-ГОСТ Р 34.11-94, -2001

•Протокол AH может использоваться в туннельном или транспортном режимах, а также в комбинации с протоколом ESP

13

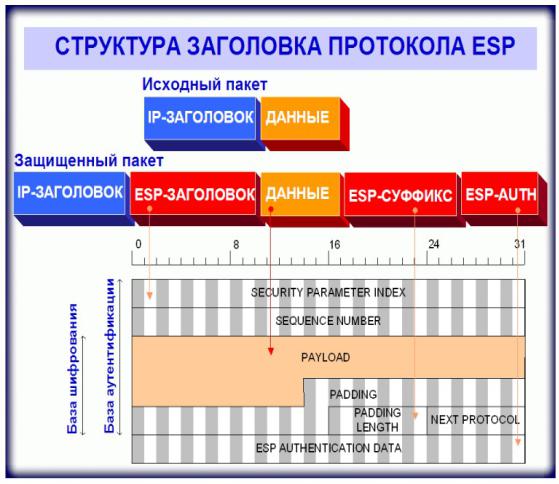

IPsec. Протокол ESP

• SPI, указывающее на контекст безопасности;

• Sequence Number Field, содержащее последовательный номер пакета;

• ESP Authentication Data (контрольная сумма), не является обязательным в заголовке ESP. аутентификацию источника каждого IP пакета

• Padding (заполнитель) может понадобиться в трех случаях: для нормальной работы некоторых алгоритмов шифрования необходимо, чтобы шифруемый текст содержал кратное число блоков определенного размера;

• формат заголовка ESP требует, чтобы поле данных заканчивалось на границе четырех байтов;

заполнитель можно использовать, чтобы скрыть действительный размер пакета в целях обеспечения так называемой частичной конфиденциальности трафика. Правда, возможность маскировки ограничивается сравнительно небольшим объемом заполнителя

— 255 байт, поскольку большой объем избыточных данных может снизить полезную

пропускную способность канала связи. |

14 |

|

IPsec. Протокол ESP

Протокол ESP обеспечивает:

–шифрование данных IP пакета

–дополнительно (аналогично протоколу AH):

•аутентификацию источника каждого IP пакета

•целостность данных IP пакетов

•защиту от повторной передачи пакетов

•ESP заголовок увеличивает длину оригинального IP пакета приблизительно на 24 байта

•Протокол ESP поддерживает криптографические алгоритмы шифрования:

–обязательные:

• |

DES-CBC (RFC 2405) |

NULL (RFC 2410) |

– дополнительные: |

|

|

• |

CAST-128 (RFC 2451) |

IDEA (RFC 2451) |

• |

3DES (RFC 2451) |

AES- 128, 192, 256 |

•ГОСТ (ГОСТ 28147-89)

•Протокол ESP поддерживает криптографические алгоритмы хэширования:

–обязательные:

• |

HMAC-MD5-96 (RFC 2403) |

HMAC-SHA-1-96 (RFC 2404) |

|

– дополнительные: |

|

|

|

• |

DES-MAC |

HMAC-ГОСТ Р 34.11-94 , -2001 |

|

•Протокол ESP может использоваться в туннельном или транспортном режимах, а также в комбинации с протоколом AH

15

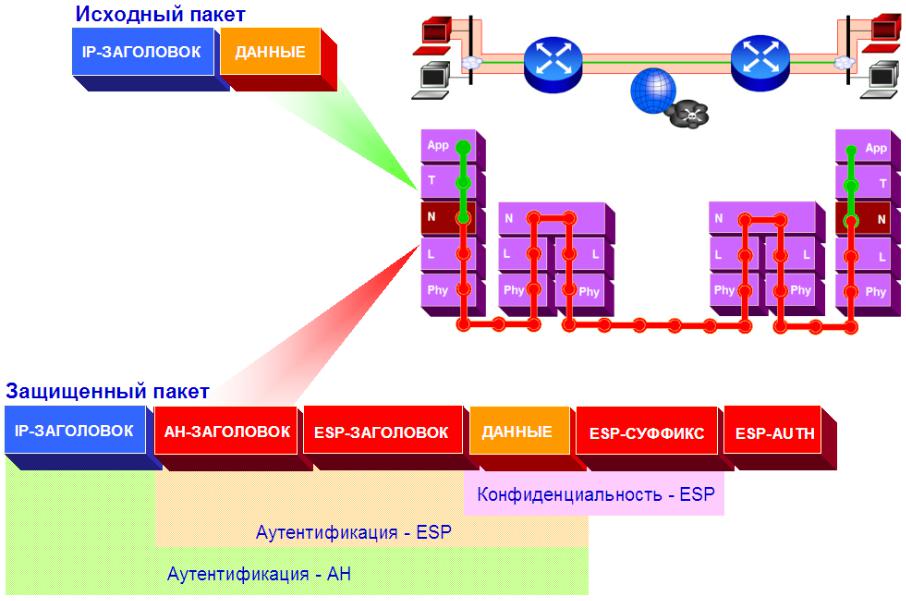

AH и ESP в транспортном режиме

16

AH и ESP в туннельном режиме

17

Контекст безопасности, IPsec SA

•Для того чтобы протоколы АН и ESP могли выполнять свою работу по защите передаваемых данных, протокол IKE устанавливает между двумя конечными точками логическое соединение, которое в стандартах IPSec носит название безопасной ассоциации (Security Association, SA).

•Контекст безопасности IPsec, Security Association, SA – это структура данных, которая организуется при помощи протокола IKE для защиты трафика в каждом из направлений

–контекст безопасности уникальным образом определяется, как комбинация Security Parameter Index (SPI), IP Destination address и идентификатор протокола AH/ESP

•Контексты безопасности соответствуют режиму AH/ESP – транспортный или туннельный

•В случае, если необходимо создать сложную политику безопасности, которую невозможно описать при помощи одного контекста (SA), используется «связка контекстов» (SA bundle). Связки SA применяются для двух целей:

–в транспортном режиме – для применения одновременно протоколов AH и ESP

–в туннельном режиме – для создания вложенных туннелей, которые могут

терминироваться в различных точках сети |

18 |

Internet Key Exchange (IKE)

- протокол распределения ключей

|

Безопасная ассоциация |

|

IPSec |

(Security Association, SA) |

IPSec |

|

|

Установить SA -

(1)аутентифицировать стороны

(2)согласовать параметры защиты

•SA - однонаправленное (симплексное) логическое соединение

•Между узлами устанавливается произвольное количество SA

•В рамках одной SA нельзя использовать одновременно AH и ESP

Согласование параметров в протоколе ESP

|

Безопасная ассоциация |

IPSec |

(Security Association, SA) |

|

Triple DES

RC5

Idea

Фирменные  Cast

Cast

алгоритмы

DES

SHA-1

Обязательный набор |

MD5 |

алгоритмов защиты |

IPSec

SHA-1

DES

DES

MD5