Щерба В.В. Криптографическая защита информации

.pdf21

запаса. По типу дисковый шифр может быть отнесен к шифрам многоалфавитной замены. Его особенностью является поблочный характер зашифрования, при котором каждая часть текста – блок – шифруется независимо от других. Позже подобные шифры стали называться блочными.

Интересно, что изобретение Джефферсона увидело свет лишь столетие спустя, когда соответствующие материалы были обнаружены в библиотеке Конгресса США. По иронии судьбы именно в 1922 г. в армии США стали применять практически аналогичную систему, изобретенную независимо от Джефферсона.

В начале XIX в. американец Десиус Уодсворт сконструировал устройство, которое также стало очередным открытием в криптографии. Его новизна заключалась в использовании различных длин алфавитов открытого и шифрованного текста. Устройство представляло собой два вложенных друг в друга кольца с алфавитами, связанных между собой шестеренчатой передачей. Шестерня внешнего кольца имела 33 зуба, шестерня внутреннего – 26. Алфавит внешнего кольца, состоящий из 24 букв и 7 цифр, являлся алфавитом шифрованного текста, алфавит внутреннего кольца из 26 букв – алфавитом открытого текста. Кольца имели подобие неподвижной часовой стрелки, в двух прорезях которой появлялись расположенные друг под другом символы алфавитов. Перед зашифрованием корреспонденты договаривались о начальном положении колец. Далее внутреннее кольцо поворачивалось до момента появления в окне стрелки очередного символа открытого текста, при этом соответствующий символ шифрованного текста считывался в окне стрелки из алфавита внешнего кольца. Поскольку числа передачи 26 и 33 не имели общих делителей, а полный оборот внутреннего кольца соответствовал 26/33 обороту внешнего кольца, эквиваленты шифрованного текста для одного и того же символа открытого текста могли начать повторяться только с периодом 33, что фактически означает применение в устройстве 33 различных алфавитов шифрованного текста. Наиболее существенным является следующее. В отличие от периодических многоалфавитных шифров простой замены здесь алфавиты шифрованного текста и открытого текста используются не один за другим, а в произвольном порядке, который зависит от символов открытого текста. И этот произвольный порядок смены алфавитов служит гораздо более надежной

22

защитой шифра, чем строгая последовательность, как, например, в шифре Трикемия.

Во второй половине XIX в. появился еще один способ шифрования – гаммирование. Он заключался в шифровании предварительно закодированного сообщения с помощью некоторого ключевого числа, которое называлось гаммой. Один из наиболее известных шифров гаммирования был предложен в 1917 г. сотрудником американской телеграфной компании Верманом. Он предложил электромеханический способ поразрядного сложения по «модулю два» телеграфных кодов Бодо и кода гаммы. Например, при использовании в качестве гаммы числа 01010 10101 01010 преобразование выглядело следующим образом:

Открытый текст |

00001 00101 00111 |

Гамма |

01010 10101 01010 |

Шифрованный текст |

01011 10000 01101 |

При расшифровании необходимо было повторить ту же операцию с использованием той же самой гаммы:

Шифрованный текст |

01011 10000 01101 |

Гамма |

01010 10101 01010 |

Открытый текст |

00001 00101 00111 |

Впервые в истории устройство Вермана полностью автоматизировало процесс шифрования; в предложенной схеме исключался шифровальщик. Кроме того, процедуры шифрования-расшифрования и передачи сообщений по каналу связи фактически были объединены в едином процессе. Тем самым, наряду с традиционной схемой предварительного шифрования, когда по каналу связи передается заранее зашифрованное сообщение, изобретение Вермана положило начало так называемому линейному шифрованию.

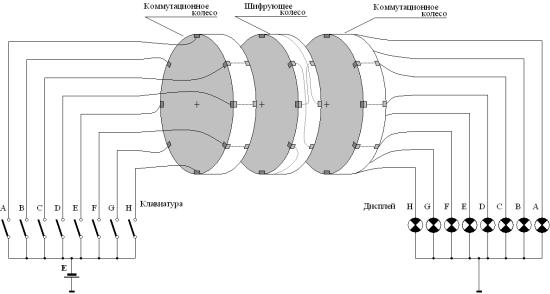

Значительная часть XX в. оказалась связана с применением колесных шифраторов. Примерно в одно и то же время различные конструкции таких шифраторов были запатентованы в Голландии, Германии, Швеции, США.

Колесный шифратор представлял собой систему колес-дисков. Простейшие устройства содержали один шифрующий диск и два вспомогательных, предназначенных для коммутации входных и выходных сигналов. Диски изготавливались из изоляционного материа-

23

ла, для английского алфавита имели по 26 электрических контактов на каждой торцевой поверхности. Каждый входной контакт одной торцевой поверхности шифрующего диска был соединен внутри корпуса с каким-либо выходным контактом второй торцевой поверхности. Входные контакты представляли символы открытого текста; выходные контакты – символы шифрованного текста. У вспомогательных дисков контакты одной поверхности соединялись с одноименными контактами второй поверхности. Диски монтировались на одной оси в последовательности: вспомогательный диск – шифрующий диск – вспомогательный диск; при этом контакты шифрующего диска электрически соединялись с контактами вспомогательных. Входные контакты, например, левого вспомогательного диска соединялись с клавиатурой пишущей машинки; выходные контакты правого вспомогательного диска подключались к какому-либо выходному устройству, например, устройству индикации. Несложно представить, что при фиксированном угловом положении шифрующего диска электрическая схема устройства реализовывала одноалфавитную замену. Если в процессе преобразования открытого текста шифрующий диск поворачивался на углы 2πk/26, схема осуществляла многоалфавитную замену с использованием 26 смешанных алфавитов.

Аналогичную конструкцию и принцип действия имел колесный шифратор «Энигма» (рис. 1.6), использовавшийся во всех родах войск немецкой армии в период второй мировой войны. Шифратор имел габариты пишущей машинки, работал от батарей. Его основной недостаток заключался в отсутствии выходного устройства: текст шифрованного сообщения при зашифровании, открытый текст при расшифровании считывался по загоранию лампочек, каждая из которых соответствовала одному символу алфавита. С «Энигмой» теснейшим образом связан ход многих военных событий. Сейчас уже не секрет, что английские специальные службы, имея шифратор, в рамках операции «Ультра» получали ценнейшие сведения немецкого командования. Стоимость получаемой информации была столь велика, что премьер-министр Англии Уинстон Черчилль, опасаясь возможной утечки информации о шифраторе, «пожертвовал» городом Ковентри, когда ему в результате расшифрования ряда перехваченных сообщений стал известен план германской бомбардировки этого английского города.

24

Рис.1.6. Схема колесного шифратора

Выдающиеся результаты в применении математических методов в криптографии принадлежат американскому ученому Клоду Шеннону. Доктор математики Клод Шеннон был сотрудником лаборатории американской компании «Bell Telephone». В 1944 г. он завершил разработку теории секретной связи, в 1945 г. подготовил самую известную свою работу «Математическая теория криптографии». В работе излагается теория секретных систем, фактически являющаяся математической моделью шифров, положения работы позволяют формализовать многие задачи синтеза и анализа шифров. Разработанные Шенноном концепции теоретической и практической секретности (или стойкости) позволяют количественно оценить качества шифров и пытаться строить в некотором смысле идеальные или совершенные шифры. Центральной в работах Шеннона является концепция избыточной информации, содержащейся в текстовых сообщениях. Избыточность означает, что в сообщении содержится больше символов, чем в действительности требуется для передачи содержащейся в нем информации. Например, всего лишь десять английских слов – a, the, and, of, to, in, that, it, is, i – составляют более 25 % любого английского текста. Очевидно, что в большинстве ситуаций их можно изъять из текста без потери информации, так как они легко восстанавливаются по контексту. Фактически Шеннон показал, что успех криптоанализа определяется тем, насколько избыточность, имеющаяся в сообщении, «переносится» в шифрованный текст. Если шифрование «стирает» избыточность, то восстановить текст сообщения по криптограмме становится принципиально невозможным.

25

Одна из страниц истории криптографии посвящена созданию телефонных шифраторов. Идея первого телефонного шифратора была запатентована спустя 5 лет после изобретения телефона в 1881 г. Идея состояла в передаче телефонного сигнала по нескольким цепям (в простейшем случае – по двум) поочередными импульсами в некоторой быстро изменяющейся последовательности. Предлагалось физически разнести такие линии на значительное расстояние друг от друга, чтобы устранить возможность противника подключиться ко всем цепям одновременно. Основные виды телефонных шифраторов были разработаны в 30-х годах XX в. и активно использовались в период второй мировой войны. В Советском Союзе разработка телефонных шифраторов велась под руководством академика В. А. Котельникова, ставшего впоследствии ученым с мировым именем. Ему, в частности, принадлежит знаменитая теорема дискретизации (теорема отсчетов, теорема Котельникова), лежащая в основе теории цифровой обработки сигналов.

Во второй половине ХХ в. вслед за созданием вычислительных машин появились электронные шифраторы, разработка которых потребовала серьезных теоретических исследований во многих областях прикладной и фундаментальной математики, в первую очередь, в алгебре, теории вероятностей, математической статистике. В настоящее время именно электронные шифраторы составляют подавляющую долю средств шифрования. Прогресс в развитии вычислительной техники сделал возможным программную реализацию криптографических алгоритмов, которая все в больших масштабах используется в различных сферах в сравнении с аппаратной реализацией.

В 70-х годах XX в. произошли два события, серьезно повлиявшие на дальнейшее развитие криптографии. Во-первых, впервые в истории был принят и опубликован стандарт шифрования данных DES, «легализовавший» правило Керкгоффса в криптографии.

Известный голландский криптограф Жан-Вильгельм-Губерт- Виктор-Франсуа-Александр-Огюст Керкгоффс ван Ньювенгоф в 1883 г. опубликовал книгу «Военная криптография». В ней, в частности, были сформулированы следующие шесть требований к криптографическим системам:

1.Система должна быть нераскрываемой, если не теоретически, то практически.

2.Компрометация системы не должна причинять неудобства ее пользователям.

3.Секретный ключ должен быть легко запоминаемым без какихлибо записей.

26

4.Шифрованный текст должен представляться в таком виде, чтобы его можно было передать по телеграфу.

5.Аппаратура шифрования должна быть портативной и такой, чтобы ее обслуживание было доступно одному человеку.

6.Система должна быть простой. Она не должна требовать ни запоминания большого перечня правил, ни большого умственного напряжения.

Второе из этих правил стало называться правилом Керкгоффса. Суть этого правила состоит в том, что стойкость или надежность шифра должна определяться только секретностью ключа. Другими словами, система должна противостоять любым попыткам взлома, при условии, что противнику о данном шифре известно все, кроме использованного ключа.

Признание этого правила в криптографии связано с тем, что «шила в мешке не утаишь». Рано или поздно те или иные сведения об используемой системе шифрования становятся известны противнику. В военных условиях, например, противником могут быть захвачены узлы специальной связи; в его руки могут попасть самолеты, суда, оборудованные шифрсредствами, и т. п. Тем не менее, шифры, используемые специальными службами, всемерно охраняются. Это обусловлено необходимостью дополнительного запаса прочности, поскольку до сих пор создание шифров с доказуемой стойкостью является очень сложной проблемой. Не случайно стандарт шифрования DES, открыто опубликованный в США, определяется как стандарт шифрования коммерческой информации.

Во-вторых, после опубликования работы американских математиков У. Диффи и М. Хеллмана родилась «новая» криптография – криптография с открытыми ключами. Вслед за идеей Диффи и Хеллмана, связанной с гипотетическим понятием однонаправленной функции с секретом, появились кандидат на такую функцию и реально осуществленная в 1978 г. система шифрования RSA с открытым ключом.

Оба этих события были рождены потребностями бурно развивающихся средств коммуникаций, в том числе локальных и глобальных компьютерных сетей, для защиты которых потребовались доступные и надежные криптографические средства. Криптография стала широко востребованной не только в военной, дипломатической, других государственных сферах, но и в коммерческой, банковской и других областях.

27

Л е к ц и я 2. ОСНОВНЫЕ ПОНЯТИЯ И

ЗАДАЧИ КРИПТОГРАФИИ

Известно, что под информационной безопасностью субъекта понимается такое его состояние, в котором оказываются защищенными законные интересы субъекта в информационной сфере. Ряд таких «информационных» интересов, непосредственно связанных с правами и обязанностями субъекта, фактически установлен законодательством нашей страны. Например, в соответствии с Конституцией Российской Федерации «каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом»1, «каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений»2. Состав и специфика других интересов зависит от целей, области и характера деятельности субъекта, его статуса и т. п. Например, оперативные подразделения органов внутренних дел заинтересованы в эффективной реализации функций по получению, часто скрытому, обработке и использованию оперативно-разыскной информации в целях защиты личности, ее прав и свобод, обеспечения безопасности общества и государства от преступных посягательств.

Очевидно, что общим и одним из наиболее значимых интересов любого субъекта в информационной сфере и, соответственно, важнейшей составляющей его информационной безопасности выступает обеспечение безопасности информации, находящейся в его собственности или пользователем которой он является. Под ней обычно понимается такое состояние информации, в котором сохраняются:

– установленный субъектом-собственником режим доступа к информации. Особое значение решение этой задачи, конечно, имеет в отношении информации ограниченного доступа – секретной и конфиденциальной, на ознакомление и работу с которой имеют право только обладающие соответствующими полномочиями пользователи. Из-за последнего обстоятельства в литературе задача часто рассматривается «в узком смысле», как обеспечение секретности и конфиденциальности информации. На наш взгляд, это недостаточно корректно в связи со следующим. Во-первых, собственник вправе устанавливать режим доступа не только к информации ограниченного

1Конституция Российской Федерации от 12 декабря 1993 г. Часть 4 ст. 29.

2Там же. Часть 2 ст. 23.

28

доступа, но и к открытой информации. Во-вторых, обеспечение установленного режима доступа, в большинстве случаев, требует решения взаимосвязанной задачи – обеспечения доступности информации для легального пользователя. Здесь имеется в виду возможность получения легальным пользователем необходимой информации за разумное время, с разумными затратами сил и средств. Ситуация, при которой выстроенные защитные барьеры фактически делают информацию недоступной либо вовсе блокируют доступ, может рассматриваться как нарушение безопасности информации;

–целостность информации. Целостность означает отсутствие в процессе хранения, обработки или передачи информации несанкционированного уничтожения, изменения или подмены части или всей информации;

–аутентификация источника информации1, т. е. ее подлинность по источнику создания.

Криптография предлагает оригинальные средства и методы решения практически каждой из перечисленных задач. Условно эти задачи можно определить как основные задачи криптографии. Помимо основных, криптография решает ряд дополнительных задач, обеспечивающих корректное функционирование криптографических систем.

В материалах настоящей лекции рассматриваются основные понятия и задачи, решаемые криптографией. Для изучения предлагаются следующие учебные вопросы:

1. Обеспечение секретности и конфиденциальности.

2. Обеспечение целостности информации.

3. Аутентификация источника информации.

4. Решение некоторых дополнительных задач.

Обеспечение секретности и конфиденциальности

Важнейшей задачей криптографии выступает обеспечение секретности и конфиденциальности информации. Традиционно эта задача решалась криптографией для информации, передаваемой по открытому каналу связи. В простейшем случае задача описывается взаимодействием трех субъектов или трех сторон (рис. 2.1. Схема секретной связи).

1 Иногда понятие аутентификации информации рассматривается и в отношении ее содержания. Очевидно, что в этом случае целостность информации становится одной из составляющих аутентичности. В дидактических целях в материалах лекции эти атрибуты информации изучаются раздельно.

29

Отправитель

Открытое |

Шифрованное |

|

Открытое |

||

сообщение |

сообщение |

|

сообщение |

||

|

|

|

Линия связи |

||

|

|

|

|

|

|

|

Шифрование |

|

|

Расшифрование |

|

|

|

|

|

|

|

Противник

Получатель

Рис. 2.1. Схема секретной связи

Собственник или владелец информации, называемый обычно отправителем, с целью защиты от противника осуществляет преобразование исходной, открытой информации в форму, недоступную пониманию, и в таком виде по открытому каналу направляет получателю. Обычно исходную информацию называют открытым текстом или открытым сообщением; процесс преобразования – шифрованием или зашифрованием, результат преобразования называют шифрованным текстом, шифртекстом, криптограммой или шифрованным сообщением. Способ, последовательность действий преобразования открытого текста называется криптографическим алгоритмом. Вместе с тем, преобразование определяется не только используемым криптографическим алгоритмом, но и ключом, который как бы настраивает алгоритм в каждом конкретном случае. Результаты зашифрования одного и того же открытого текста с помощью разных ключей, или, как часто говорят, зашифрования на разных ключах, различны. Ключ – это важнейший компонент всякой криптографической системы; обычно он представляет собой последовательность символов (цифр, букв, других символов).

Получатель информации осуществляет обратное преобразование принятого сообщения – расшифрование, в результате которого он становится владельцем открытого текста. В процессе расшифрования также применяется криптографический алгоритм и ключ расшифрования, в общем случае не совпадающий с ключом зашифрования.

Как правило, ключи зашифрования и расшифрования являются тайной отправителя и получателя и в связи с этим называются секретными ключами. Можно сказать, что криптографическая система защищает информацию до тех пор, пока соответствующие ключи ос-

30

таются тайной. Отсюда проблема управления ключами, в частности, распределения ключей, хоть и является в некотором смысле дополнительной, но весьма важной задачей. В простейшем случае распределение ключей между пользователями системы осуществляется в процессе личных встреч.

Если обозначить через М – открытое сообщение, через С – шифрованное сообщение, через kз и kр – ключи зашифрования и расшифрования соответственно, то процессы зашифрования и расшифрования можно записать в виде равенств:

Ekз (M) = C, Dkр (C) = M,

в которых алгоритм зашифрования и алгоритм расшифрования, очевидно, должны удовлетворять равенству:

Dkр (Ekз (M)) = M.

Пару алгоритмов зашифрования и расшифрования и соответствующие ключи называют криптографической системой (криптосистемой), шифрсистемой, а реализующие их устройства – шифровальной техникой (шифртехникой). Вообще под шифром обычно понимают семейство обратимых преобразований, каждое из которых определяется некоторым параметром – ключом, а также порядком применения данных преобразований, называемых режимом шифрования.

Под противником в схеме секретной связи понимается любой субъект, не имеющий законного права ознакомления с содержанием передаваемых сообщений, но стремящийся это сделать. Предполагается, что противник имеет полный контроль линии связи. В качестве противника может выступать так называемый криптоаналитик, владеющий методами раскрытия или взлома шифров. Действия противника, как правило, называются атаками. Различают пассивные и активные атаки.

Пассивные атаки связаны с прослушиванием линии связи, анализом трафика, перехватом и записью передаваемых сообщений, попытками раскрытия перехваченных шифрованных сообщений. В отличие от процесса расшифрования, выполняемого знающим значение соответствующего ключа легальным пользователем, процесс раскрытия криптограммы без знания ключа называют дешифрованием. Для разных шифров задача дешифрования имеет различную сложность. Уровень сложности решения этой задачи определяет главное свойство шифров – способность противостоять попыткам противника за-