- •Қысқаша теориялық мағлұматтар

- •Қысқаша теориялық мағлұматтар

- •Орналастыру және орын ауыстыру.

- •2. Бірқолданысты блокнот

- •3. Мәліметті шифрлеу стандарты

- •4. Қолайсыз шифрлеу тәсілі

- •Бағдарламаның жазылуы

- •Жұмыс істеу жолдары:

- •Бақылау сурақтары:

- •Жеке тапсырмалар:

- •Қысқаша теориялық мағлұматтар

- •Іске асырудың мысалы:

- •Қысқаша теориялық мағлұматтар

- •1. Бағдарлама идентификациясы

- •Жұмыстың орындалу реті

- •Бақылау сұрақтары

- •Қысқаша теориялық мағлұматтар

- •Парольдер

- •2. Шифрлер

- •3. Сигнатуралар

- •4. Қорғау аппаратурасы

- •Жүзеге асыру мысалы

- •Жұмысты орындау реті

- •Бақылау сұрақтары

- •Қысқаша теориялық мағлұматтар

- •Жұмысты орындау реті

- •Қысқаша теориялық мағлұматтар

- •1. Қайта-кері құру оры (ловушки сброса)

- •Программаны көруге тиым салу

- •Сілтемелік көрсеткіштерді жою

- •Көрінбейтін файлдар

- •Жақсартылған қорғаныс механизмі

- •Форматталмаған жолдар

- •Dos модификациясы

- •Ағын мен секторлар санының өзгеруі

- •2.4. Жолдардың/секторлардың нөмірлерінің өзгеруі

- •2.5. Бақылау суммасының өзгеруі

- •2.6. Пролог және Эпилогтың өзгеруі

- •2.7. Спиральды тректердің белгілері

- •2.8. Баяу жинақтағыштар

- •3. Күрделі қорғаныс механизмдері

- •3.1 Ішкі жолдың сигнатурасы

- •3.2 Аралық жолдың сигнатурасы

- •3.3 Жолдың синхронизациясы

- •3.4 Уникал дискілердің сигнатурасы

- •3.5. Биттер санағы

- •3.6 Кездейсоқ сигнатураларды қолдану

- •3.7 Регистрация номерілері

- •3.9. Шифрленген дескриптор

- •4.Перспективті қорғаныс механизмі

- •5. Жарамайтын секторлар

- •Жүзеге асыру мысалы

- •Жұмысты орындау реті

- •Бақылау сұрақтары

- •Қысқаша теориялық мағлұматтар

- •Бағдарлама характеристикасының анализі

- •Бағдарламада гистограмма операторының пайда болуы.

- •1.2 Қарапайым өзара корреляция

- •1.3 Өлшенген өзара корреляция

- •1.4 Автокорреляция

- •2. Идентификацияның ақиқаттылығы

- •3.Программалау стилінің анализі

- •4. Идентификациялық белгілердің анализі

- •4.1 Идентификациялық белгінің кодталуы

- •4.2 Тұрғызлған белгілер

- •5.Программалық процедуралардың анализі

- •Жұмыстың орындалу реті

- •Бақылау сұрақтары

- •Жеке тапсырмалар

Іске асырудың мысалы:

Парольді енгізу

IF пароль еңгізілген Then дұрыс емес

Begin

Қате туралы хабарлама баспасы

Үрей сигналы

End

Else

Қол жеткізудің рұқсаттылығына хабарлама печаты

End program

Берілген программа сигналды қорғайтын белсенді сыртқы іс-әрекетін ұйымдастырады.

Program demo;

Uses crt;

Var st,st1:string;

I,j:integer;

Begin

Clrscr;

St:=’ бұл пароль

Write (пароль еңгізіңіз:);

Readln(st1);

If st<>st1 then

Begin

Writeln(`пароль дұрыс еңгізілген`);

For j:=1 to 10 do

Begin

For i:=20 to 18000 do sound(i);

For i:=18000 downto 20 do sound(i);

End;

Nosound;

Halt;

End

Else writeln (рұқсат бар);

Delay(6000);

End.

Зертханалық жұмыс 1 сағатқа арналған. Зертханалық жұмысты тапсыру үшін бақылау сұрақтарына жауап беру қажет.

Жұмыстың орындалу реті

Теориялық материалды оқу

Мысал келтіру

Жеке жұмысқа программа құру

Бақылау сұрақтары:

Белсенді қорғау дегеніміз не?

Белсенді қорғаныстың классификациялық құрамы

Белсенді ішкі қорғаныстың түрлері

Белсенді ішкі қорғаныс

Белсенді сыртқы қорғаныс

Белсенді сыртқы қорғаныстың түрлері

Жеке тапсырмалар:

Сигналды оттар

Дауыс шақыру

Иелер туралы мәліметтер көшірмесі

Рұхсаттылық мекемесі

Авторлық этикеттің көшірмесі

№ 4 – Зертханалық жұмыс

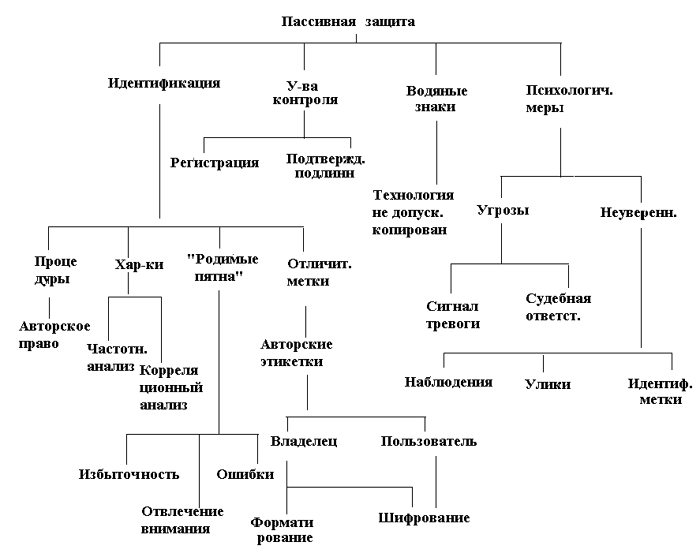

Тақырыбы: Белсенді емес қорғау

Жұмыстың мақсаты: Белсенді емес қорғау тәсілін меңгеру

Қысқаша теориялық мағлұматтар

Белсенді емес қорғау тәсілдеріне қорғану, бақылау, дәлел іздеуге бағытталған тәсілдер және таралудың қайтарылмайтынжағдайын құру үшін көшірме дәлелдерін қолдану жатады.

1. Бағдарлама идентификациясы

Бағдарлама идентификациясы немесе жеке модуль қорғаудың басқа тәсілдері нәтиже бермеген жағдайда әрекет етеді. Бағдарламаның жеке процедурасы мен идеялар арасындағы байланыс және олардың құрылу әдістері үшін авторлық құқық мәселесі кеңінен талданады.

Бағдарламаның объектілік сипаттамасының бөлінуі - өте қиын процедура , осыған қарамастан, екі бір-біріне ұқсас бағдарламаны немесе модульді (үлкен бағдарламадан құралған) көрсетуге болады. Хакерлер өзгерткен, яғни басқа бағдарламаға жүктелген немесе машиналық кодқа компилярланған бағдарламаны идентификациялау қиындық туғызуда. Операторлардың пайда болуына қатысты баға немесе машиналық код – бағдарлама сипаттамасының мөлшерлік бағасының практикалық тәсілі. Бұл көлем хакердің бағдарламаға өзгеріс енгізген кезде өзгереді, бірақ үлкен бағдарламадағы сипаттаманы өзгерту үшін бірнеше әрекет жасауды қажет етеді. Мұнда қосымша қателердің пайда болуын немесе бағдарлама сенімділігін төмендететін сәйкес емес процедуралар қосу керек.

Үлкен бағдарламадағы модульге байланысты корреляциялық сипаттаманы алу үшін үлкен есепті қажет етеді, бірақ тиімді зерттеу мақсатын көрсететін маңызды белгілер қатарына сілтеме беруге болады.

«Тума дақтар (родимые пятна)» түсінігі бағдарламаны өңдеу процесі нәтижесінің сипаттамасы және бағдарламалау стилінің ерекшеліктері, қателер және артықшылықтары үшін қолданылады. Осылардың әрқайсысы авторлық құқықтың бұзылуының дәлелі бола алады.

Ерекше белгілер кездейсоқ емес белгілерге жатады, және олар авторлық құқық иесі туралы ақпарат беріп отыру үшін арнайы енгізіледі. «ерекше белгі» термині қалыпты функционалдылық кезінде өзін қолданушыға байланысты белсенді емес қорғау тәсілдеріне жатады.

Көшірменің нақты дәлелінің бірі – көшірілген қателердің болуы. Бағдарламалау өнімін проектілеу процесіне керекті болатын әрбір бағдарлама үшін артықшылықтар болады, бірақ кейін өшірілмейді. Сол себепті әр бағдарлама өңдеу ізін сақтап қалатын қалатын құрылуы дәлел болады. Егер авторлық құқық иесі туралы ақпараты бар «ерекше белгі» кодталған болса, дәлелдің бар болу мүмкіндігі артады. Кодталған ерекше белгілерді қолдану – кең тараған практика, себебі олар машиналық кодта да қолданылады. Берілгендер бағдарламасында кодтауды қолдануға мүмкіндік беретін әдіс өңдеп шығаруға мүмкіндік береді. Олардың бірі, деректердің кодталған түрде форматталуымен байланысты. «Ерекше белгілердің» бірі – олар зиян келтірушіге белгізсіз түрде болады.

2. Бақылау құрылғысы

Деректерге қатынас, процедура немесе оқиғаларды тіркеу құрылғысы қорғау жүйесінің бөлігі ретінде қарастырылады. Жасанды бағдарламаның бекітілуі ағымдағы бағдарламаныңфункционалды-идентификациясын орнату оның негізгі қорғау жолына дейінгі мәселелерді қамтиды. Егер құрылғы төменгі қорғау деңгейінде қолданылса, онда бағдарламаны қорғаудың маңызды бөлігі болып табылады.

3. Су белгілері (водяные знаки)

Су белгілері қолдану жасандыларды пайдалану сияқты маңызды орын алады. Ол қолданушы жасанды мен негізді ажырата алмайтындай нақты көшірмені құруға кедергі бола алады.

4. Қорғаудың психологиялық әдісі

Бұл әдіс зиян келтірушіге психологиялық қысым және сенімсіздік тудыруға негізделген және ұрланған бағдарламаның қорғалатынын үнемі есіне түсіріп отырады. Сондықтан бағдарламалық қамтамасыздандыруда қорғану механизмі бар екенін хабарлап отырған жөн.

5. Жүзеге асыру мысалы

Берілген бағдарлама авторлық этикетканың көмегімен белсенді емес қорғауды көрсетеді. Берілген бағдарламаның жұмысын файл құрып көруге болады.

program demo;

uses crt;

const st=' Бұл программа демонстрациялық ';

st1='мақсатта ';

st2=' Төлбасова Б.К. жазған ';

st3=' Сатуға рұхсат берілмейді! ';

var i:integer;

begin

clrscr;

for i:=27 to 52 do

begin

gotoxy(i,9);write(chr(196));

gotoxy(i,14);write(chr(196));

end;

for i:=10 to 13 do

begin

gotoxy(27,i);write(chr(179));

gotoxy(52,i);write(chr(179));

end;

gotoxy(27,9);write(chr(218));

gotoxy(52,9);write(chr(191));

gotoxy(27,14);write(chr(192));

gotoxy(52,14);write(chr(217));

gotoxy(28,10);write(st);

gotoxy(28,11);write(st1);

gotoxy(28,12);write(st2);

gotoxy(28,13);write(st3);

while not keypressed do

begin

textcolor(BLACK);

gotoxy(28,12);write(st2);

textcolor(WHITE);

gotoxy(28,13);write(st3);

delay(350);

textcolor(WHITE);

gotoxy(28,12);write(st2);

textcolor(BLACK);

gotoxy(28,13);write(st3);

delay(350);

end;

end.

Зертханалық жұмыс 1 сағатқа арналған. Зертханалық жұмысты тапсыру үшін бақылау сұрақтарына жауап беру қажет.