4. Протокол sstp|

SSTP| (Secure| Socket| Tunneling| Protocol| – протокол безпечного тунелювання| сокетів) і його можливості|спроможності| для VPN| в майбутньому.

VPN|

Virtual| private| network| (віртуальна приватна мережа|сіть|), або також звана VPN|, це мережа|сіть| яка збирається з використанням загальних|спільних| елементів для підключення до вузлів, що дозволяє користувачам створювати мережі|сіті| для передачі даних. Системи використовують шифрування і різні інші заходи безпеки, щоб|аби| гарантувати, що дані не будуть перехоплені неавторизованими користувачами. У перебігу багатьох років VPN| дуже успішно використовувалося, але|та| з недавніх|нещодавніх| пір її використання стало проблематичним в результаті|унаслідок,внаслідок| збільшення числа організацій, які забезпечують своїм користувачам доступ. Альтернативними заходами стало блокування і підключення такого типу|типа| доступу. Багато організацій почали|розпочинали,зачинали| використовувати IPSec| і SSL| VPN| як альтернатива. Ще одна нова альтернатива – це SSTP|, який також називають "Microsoft| SSL| VPN|".

Проблеми з|із| типовою VPN|

Зазвичай|звично| віртуальні мережі|сіті| VPN| використовують зашифрований тунель (encrypted| tunnel|), який дозволяє зберегти конфіденційність тих, що проходять|минають,спливають| по ньому даних (tunneled| data|). Але|та| таким чином, якщо маршрут тунеля проходить через типовий фізичний NAT|, то тунель VPN| перестає працювати. Зазвичай|звично| VPN| підключає вузол до кінцевого|скінченного| пункту призначення. Але|та| може трапитися так, що і вузол і пункт призначення мають одну і ту ж внутрішню адресу LAN|, якщо залучений NAT|, то можуть виникнути різні складнощі.

SSL| VPN|

Secure| Socket| Layer| (безпечний рівень сокета), або SSL|, використовує криптографічну систему (cryptographic| system|), яка використовує два типи|типів| ключів|джерел| для шифрування даних, – відкритий|відчиняти| ключ|джерело| (public|) і закритий|зачиняти| ключ|джерело| (private| key|). Відкритий|відчиняти| ключ|джерело| (public| key|) відомий всім, а закритий|зачиняти| (private|) відомий тільки|лише| одержувачеві|отримувачу|. Завдяки цьому SSL| створюється безпечне з'єднання|сполучення,сполука| між клієнтом і сервером. SSL| VPN| дозволяє користувачам встановити безпечний видалений|віддалений| доступ від будь-якого віртуально підключеного веб-сервера браузера| (web| browser|), на відміну від VPN|. Бар'єр нестабільного з'єднання|сполучення,сполуки| забирається. При SSL| VPN| вся сесія стає безпечною, тоді як при використанні тільки|лише| SSL| це не досягається.

SSTP|

Secure| socket| tunneling| protocol| (протокол безпечного тунелювання| сокетів), також званий SSTP|, це за визначенням протокол прикладного рівня (application-layer| protocol|). Він спроектований для створення|створіння| синхронної|синхрон| взаємодії при сумісному|спільному| обміні двох програм. Завдяки ньому можливі декілька підключень додатку|застосування| по одному з'єднанню|сполученню,сполуці| між вузлами, внаслідок чого досягається ефективне використання мережевих|мережних| ресурсів, які доступні в цій мережі|сіті|.

Протокол SSTP| заснований SSL|, а не на PPTP| або IPSec| і використовує TCP| Port| 443 для передачі трафіку SSTP|. Хоча він тісно пов'язаний з SSL|, не можна зробити прямого порівняння між SSL| і SSTP|, оскільки SSTP| лише тунельний протокол (tunneling| protocol|) на відміну від SSL|. Існує декілька причин для вибору SSL|, а не IPSec| як основа для SSTP|. IPSec| направлений|спрямований| на підтримку з'єднання|сполучення,сполуки| site-| to-site| VPN| connectivity|, і тому SSL| має кращу основу для розробки SSTP|, оскільки він підтримує роумінг (roaming|). Інші причини для того, щоб не використовувати IPSec|, полягають в наступному|слідуючому|:

Він не забезпечує сильної аутентифікації (strong| authentication|)

Існують відмінності в якості і кодуванні клієнтів користувачів від постачальника до постачальника

Не IP| протоколи не підтримуються за умовчанням

Оскільки IPSec| був розроблений для безпечних з'єднань|сполучень,сполук| site| to| site| secure| connections|, тому легко представити|уявляти| проблеми видалених|віддалених| користувачів при підключенні з|із| місця|місце-милі| з|із| обмеженим числом IP| адрес.

SSL| VPN| доведене є|з'являється,являється| більш відповідною|придатною| основою для розробки SSTP|

SSL| VPN| вирішує|рішає,розв'язав| ці проблеми і багато інших. На відміну від основи SSL|, SSL| VPN| забезпечує безпечною всій сесії. Не потрібний статичний IP|, а в більшості випадків не потрібний клієнт. Оскільки з'єднання|сполучення,сполука| з|із| Інтернет відбувається|походить| через браузер|, то за умовчанням протокол підключення TCP/IP. Клієнтам, що підключаються за допомогою SSL| VPN|, може бути наданий робочий стіл для доступу до мережевих|мережних| ресурсів. Прозоро для користувача, трафік від їх комп'ютера може бути обмежений для певних ресурсів, на основі критеріїв, що описуються бізнесом.

SSTP| – розширення VPN|

Розробка SSTP| була викликана|спричиняти| браком|нестачею| можливостей|спроможностей| VPN|. Найголовніший недолік|нестача| VPN| – це нестабільне з'єднання|сполучення,сполука|. Це виникає із-за недостатності областей покриття. SSTP| значно розширює область покриття VPN| з'єднання|сполучення,сполуки|, зводячи тим самим цю проблему до мінімуму|мінімум-ареалу|. SSTP| встановлює з'єднання|сполучення,сполуку| по безпечному протоколу HTTPS|; це надає клієнтам безпечний доступ до мереж|сітей| за маршрутизаторами NAT| router|, брандмауерами (firewall|) і веб-сервером проксі (web| proxies|), не піклуючись про звичайні|звичні| проблеми з|із| блокуванням портів.

SSTP| не спроектований для з'єднання|сполучення,сполуки| site| to| site| VPN| connections|, а призначений для використання при з'єднанні|сполученні,сполуці| client| to| site| VPN| connections|.

Успіх SSTP| може бути виявлений в наступних|слідуючих| можливостях|спроможностях|:

SSTP| використовує HTTPS| для встановлення безпечного з'єднання|сполучення,сполуки|

Тунель SSTP| (VPN|) працюватиме по SECURE-HTTP|. Буде усунена проблема з|із| VPN| з'єднаннями|сполученнями,сполуками|, що працюють по протоколу Point-to-Point| Tunneling| Protocol| (PPTP|) або по протоколу Layer| 2 Tunneling| Protocol| (L2TP|). Веб-сервер проксі (Web| proxies|), брандмауери (firewall|) і маршрутизатори Network| Address| Translation| (NAT|) routers|, розташовані|схильні| на шляху|колії,дорозі| між клієнтом і сервером, більше не блокуватимуть з'єднання|сполучення,сполуки| VPN|.

Знижується кількість проблем із|із| звичайним|звичним| блокуванням портів

Проблеми з|із| блокуванням з'єднання|сполучення,сполуки| по відношенню до блокування порту PPTP| GRE| або L2TP| ESP| на брандмауері (firewall|) або NAT| router|, які не дозволяли клієнтові підключитися до сервера, більше не є|з'являються,являються| проблемою, оскільки досягається повсюдне з'єднання|сполучення,сполука|. Клієнти можуть підключатися з|із| будь-якого місця|місце-милі| в інтернет.

SSTP| вбудований в операційну систему Longhorn| server|

SSTP| Client| вбудований в операційну систему Windows| Vista| SP1|

SSTP| не викликає|спричиняє| нових проблем, оскільки контроль кінцевих|скінченних| користувачів end-user| VPN| controls| залишається незмінним. SSTP|, що працює по VPN| тунелю, вбудовується безпосередньо|прямо| в інтерфейси для програмного забезпечення для клієнтів і серверів Microsoft| VPN|.

Повна|цілковита| підтримка IPv6|. SSTP| VPN| тунель можна встановити по протоколу IPv6|.

Використовується інтегрована підтримка захисту доступу до мережі|сіті| (network| access| protection|) для перевірки стану|достатку| клієнта.

Сильна аутентифікація (Strong| integration|) на клієнтові і сервері MS| RRAS|, з|із| можливістю|спроможністю| два факторній аутентифікації (two| factor| authentication|).

Збільшилася зона покриття VPN| від декількох крапок|точок,точка-тире| до практично будь-якого Інтернет підключення.

SSL| інкапсуляція дослідження по порту 443.

Може управлятися і контролюватися за допомогою брандмауерів прикладного рівня, як ISA| server|.

Повністю|цілком| мережеве|мережне| вирішення VPN|, а не просто прикладний тунель для одного застосування.

Інтеграція в NAP|.

Можлива інтеграція і конфігурація з|із| допомогою політик для перевірки стану|достатку| клієнта.

Одна сесія створюється для тунеля SSL|.

Не залежить від додатку|застосування|.

Сильніша аутентифікація в порівнянні з IPSec|

Підтримка не IP| протоколів – це основне поліпшення|покращання| в порівнянні з IPSec|.

Немає потреби|нужди| в покупці|купівлі| дорогого і важконалаштовуваного| апаратного брандмауера (hardware| firewall|), який не підтримує інтеграцію з|із| Active| directory| і два факторну аутентифікацію.

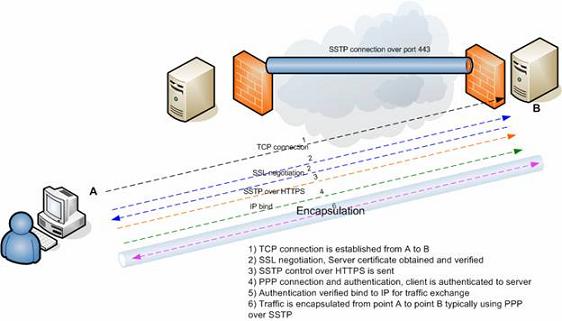

Малюнок 1.1 Механізм SSTP| з'єднання|сполучення,сполуки|

Як працює з'єднання|сполучення,сполука| SSTP|, засноване на VPN|, в семи етапах

Клієнтові SSTP| необхідне підключення до інтернет. Після того, як це Інтернет з'єднання|сполучення,сполука| перевірене протоколом, встановлюється TCP| з'єднання|сполучення,сполука| з|із| сервером по порту 443.

Далі відбувається|походить| SSL| узгодження для вже встановленого|установленого| з'єднання|сполучення,сполуки| TCP|, відповідно до чого перевіряється сертифікат сервера. Якщо сертифікат правильний, то з'єднання|сполучення,сполука| встановлюється, інакше з'єднання|сполучення,сполука| обривається.

Клієнт посилає HTTPS| запит в рамках|у рамках| зашифрованої сесії SSL| на сервер.

Тепер клієнт посилає контрольні пакети SSTP| control| packet| усередині|всередині| сесії HTTPS| session|. Це у свою чергу|своєю чергою,в свою чергу| приводить|призводить,наводить| до встановлення стану|достатку| SSTP| на обох машинах для контрольних цілей, обидві сторони ініціюють взаємодію на рівні PPP|.

Далі відбувається|походить| PPP| узгодження SSTP| по HTTPS| але|та| обох кінцях. Тепер клієнт повинен пройти|минати,спливати| аутентифікацію на сервері.

Сесія тепер прив'язується до IP| інтерфейсу на обох сторонах і IP| адреса призначається для маршрутизації трафіку.

Тепер встановлюється взаємодія, будь це IP| трафік, або який-небудь інший.

Компанія Microsoft| упевнена, що цей протокол допоможе полегшити проблеми з|із| VPN| з'єднанням|сполученням,сполукою|. Фахівці|спеціалісти| RRAS| тепер готуються до інтеграції RRAS| з|із| SSTP|, тому протокол буде частиною|часткою| рішення|розв'язання,вирішення,розв'язування|, яке розвиватиметься далі. Єдина вимога зараз полягає в тому, що клієнт повинен працювати під управлінням операційних систем Vista| і Longhorn| server|. Набір інструментів, що надається цим невеликим протоколом, є|з'являється,являється| багатим і дуже гнучким, тому протокол збільшить досвід|дослід| користувачів і адміністраторів. Я передбачаю|пророчу|, що пристрої|устрої| почнуть|розпочинатимуть,зачинатимуть| вбудовуватися в цей протокол в стек для безпечної взаємодії (stack| for| secure| communication|) і проблеми з|із| NAT| скоро|швидко| будуть забуті, оскільки ми перейдемо до готового вирішення 443/SSL.

Висновок

SSTP| – це прекрасне|чудове| доповнення до набору інструментів VPN| toolkit|, яке дозволяє користувачам видалено|віддалений| і безпечно підключатися до корпоративної мережі|сіті| (corporate| network|). Блокування видаленого|віддаленого| доступу і проблеми NAT| йдуть|вирушають| в минуле при використанні цього протоколу. Вся технологія стабільна, добре документована, і відмінно|чудово| працює. Це чудовий продукт, і він дуже вітається у наш час|в наші часи|, коли необхідний видалений|віддалений| доступ.