- •Содержание

- •Введение

- •1. Риски информационной безопасности

- •1.1 Анализ рисков информационной безопасности

- •1.2 Классификация активов информационно-телекоммуникационной системы и анализ уязвимостей и вероятности угроз

- •1.3 Оценка уязвимостей активов

- •2. Комплекс организационных мер обеспечения информационной безопасности и защиты информации

- •2.2 Государственное регулирование в области информационной безопасности и защиты информации

- •2.2 Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятия

- •3. Выбор и обоснование методики расчёта экономической эффективности

- •Заключение

- •Список используемой литературы

2.2 Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятия

На торговая сеть «Монетка» реализована политика безопасности, основанная на избирательном способе управления доступом. Такое управление в торговая сеть «Монетка» характеризуется заданным администратором множеством разрешенных отношений доступа. Матрица доступа заполняется непосредственно системным администратором компании. Применение избирательной политики информационной безопасности соответствует требованиям руководства и требований по безопасности информации и разграничению доступа, подотчетности, а также имеет приемлемую стоимость ее организации. Реализацию политики информационной безопасности полностью возложено на системного администратора торговая сеть «Монетка».

Среди документов которые должны быть разработаны для обеспечения организационной безопасности являются:

- положение о пропускном режиме компании;

- регламент конфиденциального документооборота.

Положение о пропускном режиме компании торговая сеть «Монетка» определяет порядок доступа лиц на объекты и помещения компании, а так же порядок вноса, ввоза, выноса или вывоза имущества компании.

Для реализации организационно-административной основы создания системы обеспечения информационной безопасности и защиты информации торговая сеть «Монетка» необходимо создание приказов, распоряжений, директив и инструкций, направленных на обеспечение информационной безопасности предприятия.

В торговая сеть «Монетка» для обеспечения организационных норм информационной безопасности была разработана и введена в действие приказом генерального директора ООО политика информационной безопасности, представленная в приложении Б. В этом же приложении представлен и сам приказ директора торговая сеть «Монетка» на введение в действие политики информационной безопасности.

Основным лицом, на которое будет возложен контроль реализации мероприятий политики безопасности торговая сеть «Монетка» является системный администратор отдела экономической безопасности. В связи с этим, а так же с учетом новой политики информационной безопасности для этого должностного лица разработана инструкция по информационной безопасности.

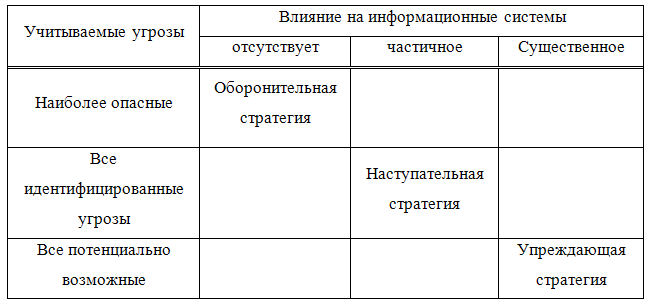

Таблица 5 - Существующие стратегии обеспечения информационной безопасности

Учитывая тот факт, что в настоящее время для устранения информационной безопасности будут рассматриваться в дипломном проекте наиболее опасных угроз в качестве стратегии информационной безопасности выберем оборонительную стратегию, под которой будем понимать защиту от наиболее вероятных и опасных угроз путем создания «защитной оболочки», включающей разработку организационных и программно-технических мер для информационной системы в целом, так и для ее отдельных компонентов.

К техническим средствам защиты информации относятся технические средства, программные средства, программно-технические средства, вещества и (или) материал, предназначенные или используемые для защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки.

Под инженерно-техническими средствами защиты информации понимают физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения и другие средства, которые обеспечивают: 19

- защиту территории и помещений КС от проникновения нарушителей;

- защиту аппаратных средств КС и носителей информации от хищения;

- предотвращение возможности удаленного (из-за пределов охраняемой территории) видеонаблюдения (подслушивания) за работой персонала и функционированием технических средств КС;

- предотвращение возможности перехвата ПЭМИН, вызванных работающими техническими средствами КС и линиями передачи данных;

- организацию доступа в помещения КС сотрудников;

- контроль над режимом работы персонала КС;

-контроль над перемещением сотрудников КС в различных производственных зонах;

- противопожарную защиту помещений КС;

- минимизацию материального ущерба от потерь информации, возникших в результате стихийных бедствий и техногенных аварий.

Так как не существует формальных методов синтеза вариантов предотвращения у гроз информации, то разработка мер по защите информации проводится эвристическим путем на основе знаний и опыта соответствующих специалистов. Перечень типовых способов и средств защиты информации приведен в таблице 6.

Таблица 6 - Типовые способы и средства предотвращения угроз

|

Угрозы и способы их реализации |

Типовые способы и средства предотвращения угроз |

|

1 |

2 |

|

Физический контакт злоумышленника с источником информации |

Механические преграды (заборы, КПП, двери, взло-мостойкие стекла, решетки на окнах, хранилища, сейфы), технические средства охраны, телевизионные средства наблюдения, дежурное и охранное освещение, силы и средства нейтрализации угроз |

|

Пожар |

Технические средства пожарной сигнализации, средства пожаротушения, огнестойкие хранилища и сейфы |

Продолжение таблицы 6

|

Наблюдение |

Маскировочное окрашивание, естественные и искусственные маски, ложные объекты, аэрозоли, пены, радиолокационные отражатели, радио- и звукопоглощающие покрытия, теплоизолирующие материалы, генераторы радио- и гидроакустических помех |

|

Подслушивание |

Скремблирование и цифровое шифрование, звукоизолирующие конструкции, звукоизолирующие материалы, акустическое и вибрационное зашумление, обнаружение, изъятие и разрушение закладных устройств |

|

Перехват |

Выполнение требований по регламенту и дисциплине связи, отключение источников опасных сигналов, фильтрация и ограничение опасных сигналов, применение буферных устройств, экранирование, пространственное и линейное зашумление |

В качестве аппаратного средства обеспечения безопасности используется средство зашиты – Cisco 1605. Маршрутизатор снабжен двумя интерфейсами Ethernet (один имеет интерфейсы TP и AUI, второй - только TP) для локальной сети и одним слотом расширения для установки одного из модулей для маршрутизаторов серии Cisco 1600. В дополнение к этому программное обеспечение Cisco IOS Firewall Feature Set делает из Cisco 1605-R идеальный гибкий маршрутизатор/систему безопасности для небольшого офиса. В зависимости от установленного модуля маршрутизатор может поддерживать соединение, как через ISDN, так и через коммутируемую линию или выделенную линию от 1200 бит/сек до 2Мбит/сек, Frame Relay, SMDS, x.25.20

Для защиты информации владелец ЛВС должен обезопасить "периметр" сети, например, установив контроль в месте соедениения внутренней сети с внешней сетью. Cisco IOS обеспечивает высокую гибкость и безопасность как стандартными средствами, такими как: Расширенные списки доступа (ACL), системами блокировки (динамические ACL) и авторизацией маршрутизации. Кроме того Cisco IOS Firewall Feature Set доступный для маршрутизаторов сетии 1600 и 2500 обеспечивает исчерпывающие функции системы защиты включая:

-

контекстное Управление Доступом (CBAC);

-

блокировка Java;

-

журнал учета;

-

обнаружение и предотвращение атак;

-

немедленное оповещение.

Кроме того, маршрутизатор поддерживает работу виртуальных наложенных сетей, туннелей, систему управления приоритетами, систему резервирования ресурсов и различные методы управления маршрутизацией.

В качестве программного средства защиты используется решение Kaspersky Open Space Security.

Компьютеры информационной сети фокусного предприятия характеризуются следующими свойствами:

-

имеют возможность обмениваться информацией между собой с помощью сетевых технологий (то есть не только мобильных носителей);

-

могут хранить и обрабатывать информацию на выделенных сетевых серверах, если это требуется в работе;

-

могут получать и отправлять электронные письма;

-

имеют доступ в Интернет, если это предусмотрено и разрешено политикой организации;

-

могут использовать другие сетевые технологии – сетевой принтер, факс.21

Особое место при оценке информационной безопасности занимает оценка антивирусной защиты. Проблема антивирусной защиты – одна из приоритетных проблем безопасности корпоративных информационных ресурсов организации.

Появление вируса и его распространение внутри корпоративной сети может привести к сбоям и прекращению её функционирования и даже остановке всего производственного процесса. А без надлежащих методов и средств эта ситуация может оказаться катастрофической для организации. Также это может привезти к значительным финансовым убыткам.

При современном активном развитии информационных технологий растёт число компьютерных вирусов и каналов их проникновения, каждой компании необходимо принять меры для обеспечения защиты корпоративной сети от вредоносных программ. Тем более что в большинстве случаев на существующих предприятиях - состояние антивирусной защиты неудовлетворительное.

Среди средств составляющих техническую архитектуру организации торговая сеть «Монетка» необходимо назвать комплексы шифрования, сетевое оборудование, дополнительное оборудование.

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы в соответствие с требованиями регулирующих документов:

-

№98-ФЗ (“о коммерческой тайне”);

-

№152-ФЗ (“о персональных данных”);

-

№5485-1-ФЗ (“о государственной тайне”);

-

СТО БР (Стандарт Банка России).22

Сертификаты ФСТЭК России позволяют использовать систему защиты информации от несанкционированного доступа Secret Net для защиты:

-

конфиденциальной информации и государственной тайны в автоматизированных системах включительно;

-

информационных систем обработки персональных данных.

При подключении ИС к сетям общего пользования (Интернет) появляется необходимость в использовании средств защиты периметра и VPN. Таким образом, уже имеющийся список средств защиты необходимо дополнить АПКШ «Континент» 3.5 с сервером доступа.

Secret Net 7 – это система защиты информации на серверах и рабочих станциях от несанкционированного доступа.

Имеющиеся сертификаты ФСТЭК позволяют использовать СЗИ для защиты ИС до 1 класса включительно.

Аппаратно-программный комплекс шифрования "Континент", сертифицирован ФСБ России и ФСТЭК России и применяется для построения виртуальных частных сетей (VPN) на основе глобальных сетей общего пользования, использующих протоколы семейства TCP/IP.

Аппаратно-программный комплекс шифрования «Континент» обеспечивает:23

-

объединение через Интернет локальных сетей предприятия в единую сеть VPN;

-

подключение удаленных и мобильных пользователей к VPN по защищенному каналу;

-

организация защищенного взаимодействия со сторонними организациями.

Таким образом, для обеспечения требований по информационной безопасности выбраны и описаны технические средства. Выбранные средства позволят обеспечить необходимый уровень безопасности.

Для внедрения этих технических средств необходимо:

-

определить круг лиц ответственных за выполнение;

-

провести изменения в структуре информационной системы;

-

заключить договор с компанией имеющей лицензию на осуществление деятельности по технической защите конфиденциальной информации;

-

составить техническое задание на создание комплексной системы защиты информации;

-

разработать пакет организационно-распорядительных документов для КСЗИ (положения, приказы, инструкции);

-

внедрить систему обеспечения безопасности информации;

-

аттестовать комплексную систему защиты персональных данных на соответствие требованиям по защите персональных данных;

8. получить лицензию на деятельность по технической защите .

Применение созданной комплексной системы защиты информации заключается в следующем:

-

назначение специалиста по ЗИ, ответственного за функционирование системы защиты;

-

разработка списка сотрудников допущенных к работе с персональных данных 1 категории;

-

выдача и хранение ключей доступа ответственным сотрудникам;

-

проведение сканирование защищаемых информационных ресурсов сканерами безопасности.

При внедрении комплексной системы защиты информации для информационной системы персональных данных 1 класса необходимо обеспечить:

-

управление доступом;

-

регистрация и учет;

-

обеспечение целостности;

-

физическую охрану системы защиты;

-

периодическое тестирование средств защиты.