- •Лекція 1. Основи побудови комп’ютерних мереж.

- •1.1. Основні поняття

- •Рівень якості мережевого сервісу

- •Узагальнена структура комп’ютерної мережі

- •Технологія клієнт-сервер

- •Еволюція комп’ютерних мереж

- •Мережі із складною нерегулярною топологією

- •1.2. Об'єднані комп'ютерні мережі

- •1.3. Системна мережева архітектура Процеси

- •Еталонна модель взаємодії відкритих систем

- •Системна мережева архітектура sna

- •Системна мережева архітектура dna

- •Системна архітектура мережі ретрансляції кадрів

- •Системна архітектура мережі атм

- •Лекція 2. Локальні комп’ютерні мережі.

- •2.1. Фізичне середовище передачі дискретних сигналів Коаксіальний кабель

- •Вита пара

- •Оптоволоконний кабель

- •2.2. Синхронізація процесу передачі даних. Синхронізація процесу передачі даних

- •2.3. Захист від помилок.

- •2.4. Базові мережеві топології. Зіркоподібні мережі

- •Мережі з шинною топологією

- •Кільцеві мережі

- •Деревоподібна топологія мережі

- •2.5. Логічна організація мережі

- •2.6. Доступ абонентських систем до загального середовища передачі

- •Метод випадкового доступу

- •Метод синхронного поділу часу

- •Метод маркерного доступу

- •Метод вставки регістра

- •2.7. Керування логічним каналом локальних мереж

- •Особливості еталонної моделі локальної мережі.

- •Лекція 3. Мережа Ethernet.

- •3.1. Мережа Ethernet

- •Структура кадру стандарту ieee-802.3

- •Фізичний рівень мережі Ethernet

- •Структура сегмента мережі Ethernet 10base5

- •Структура сегмента мережі Ethernet 10base2

- •3.2. Мережа Ethernet 10base-т

- •Комутатори мережі Ethernet 10base-т

- •Мережа Fast Ethernet

- •Мережа Ethernet із швидкістю передачі 10 Гбіт/с

- •3.3. Мережа з маркерним методом доступу (стандарт ieee‑802.4)

- •Організація логічного кільця

- •Структура кадру мережі стандарту ieee-802.4

- •Генерація маркера

- •Формування логічного кільця

- •Встановлення нового наступника

- •Лекція 4. Кільцеві мережі Token Ring і fddi.

- •4.1. Мережа Token Ring. Організація мережі

- •Структура кадрів

- •Передача даних

- •Загальне керування мережею

- •Структура мережі

- •4.2. Мережа fddi Організація мережі

- •Керування мережею

- •Структура кадрів

- •Фізичний рівень протоколу

- •5.1. Безпровідне середовище передачі інформації

- •Електромагнітний спектр частот

- •Наземний зв’язок з використанням надвисоких частот

- •Супутниковий зв’язок

- •Широкомовні безпровідні радіоканали

- •Зв’язок в інфрачервоному діапазоні

- •Ущільнення каналів при безпровідній передачі інформації

- •5.2. Архітектура і компоненти бездротової мережі. Стандарт ieee 802.11

- •Бездротові мережі без інфраструктури

- •Розширення протоколу ieee 802.11g

- •Бездротова мережа з інфраструктурою

- •5.3. Рівень керування доступом до середовища

- •Функція розподіленої координації dcf з використанням csma/ca

- •Функція розподіленої координації dcf з використанням алгоритму rts/cts

- •Функція централізованої координації pcf

- •Лекція 6. Канали передачі даних глобальних мереж

- •6.1. Структура каналів

- •Типи каналів

- •6.2. Структура кадрів даних

- •Структура кадру протоколу ddcmp

- •Лекція 7. Комунікаційна система глобальних мереж.

- •7.1. Мережа передачі даних

- •Способи комутації

- •Процедура передачі даних.

- •Вузол комутації повідомлень.

- •7.2. Протоколи мереж комутації пакетів

- •Загальний формат пакету.

- •7.3. Обмін даними

- •Лекція 8. Маршрутизація в мережах передачі даних.

- •8.1. Способи маршрутизації

- •Проста маршрутизація

- •Табличні методи маршрутизації

- •Динамічна маршрутизація

- •8.2. Алгоритми вибору найкоротшого шляху

- •Алгоритм Дейкстри

- •Алгоритм Форда-Фалкерсона

- •8.3. Протоколи маршрутизації.

- •Лекція 9.Керування мережевим трафіком.

- •9.1. Рівні керування трафіком

- •9.2. Керування трафіком на рівні каналів каналів передачі даних

- •9.3. Керування трафіком на мережевому рівні.

- •9.4. Регулювання інтенсивності вхідного трафіка

- •Лекція 10. Стек протоколів tcp/ip – основа мережі Інтернет.

- •10.1. Порівняння еталонних моделей osi і tcp/ip

- •10.2. Мережевий рівень в Інтернет

- •Система ip-адресації

- •Система доменних імен

- •10.3. Транспортна служба

- •Типи мережевих з'єднань і класи транспортних протоколів

- •Логічна модель транспортного рівня

- •10.4. Транспортні протоколи Інтернету

- •Лекція 11. Мережа атм.

- •11.1. Основні принципи технології атм

- •11.2. Віртуальні канали і віртуальні шляхи

- •11.3. Установлення з’єднань в мережі атм

- •11.4. Системна архітектура мережі атм

- •Протоколи рівня адаптації атм

- •Структура рівня адаптації атм

- •11.5. Маршрутизація в мережах атм

- •11.6. Протокол pnni

- •Обмін маршрутною інформацією

- •Адресна доступність

- •Засоби сигналізації протоколу pnni

- •Лекція 12. Мережева технологія mpls.

- •12.1. Основні можливості мpls

- •Структура міток мpls

- •Місце мpls серед інших технологій

- •12.2. Процес функціонування мpls

- •Відношення між ре і р - маршрутизаторами

- •12.3. Переваги mpls

- •12.4. Підтримка QoS

- •12.5. Створення vpn з'єднань за допомогою mpls

- •Лекція 13. Мережеві операційні системи.

- •13.1. Основи організації операційних систем

- •13.2. Структура сучасних операційних систем

- •Керування процесами

- •Файлові системи

- •13.3. Операційна система NetWare Служба каталогів

- •Дерево каталогів

- •Контроль за правом доступу до об’єкта й атрибута.

- •Nds і файлова система

- •13.3. Операційна система unix Структура операційної системи unix

- •Процеси

- •Файлова система unix

- •13.5. Операційна система Windows nt Структура операційної системи Windows nt

- •Системний рівень

- •Доменний підхід

- •Лекція 14. Основи безпеки комп’ютерних мереж.

- •14.1. Проблеми безпеки мереж

- •14.2. Категорії безпеки

- •14.3. Злом інформації

- •Доступ до терміналу

- •Підбір пароля

- •Одержання пароля на основі помилок у реалізації системи

- •Прослуховування трафіку

- •14.4. Захист від атак Мережеві компоненти, що атакують

- •Підслуховування

- •Атаки на транспортному рівні

- •Активні атаки на рівні tcp

- •Системи виявлення атак

- •14.5. Системи захисту

- •14.6. Криптографічні засоби захисту

- •Електронний цифровий підпис

- •Традиційна криптографія

- •Одноразові блокноти

- •Алгоритми із секретним ключем

- •Стандарт шифрування даних (des)

- •Алгоритми з відкритим ключем

- •Апаратні засоби захисту

- •14.8. Міжмережевий екран

- •Типи міжмережевих екранів

- •Архітектура брандмауера

- •Брандмауер із двоспрямованим хостом

- •Хост-бастіон

- •Брандмауер із екрануючою підмережею

- •Лекція 15. Адміністрування комп’ютерних мереж

- •15.1. Планування мережі

- •Аналіз причин впровадження мережевої технології

- •15.2. Аналіз місця розташування

- •Складання переліку додаткового устаткування

- •Аналіз сумісності використовуваного устаткування

- •Програмне забезпечення в якості консультанта

- •15.3. Складання конфігурації

- •15.4. Основи побудови структурованої кабельної системи

- •Підсистеми структурованої кабельної системи

- •15.5. Стандарти структурованої кабельної системи

- •15.6. Планування структури каталогів серверу

- •Одержання списків конфігурації

- •Розклад установки

- •15.7. Процес навчання

- •15.8. Системний журнал

- •15.9. Керування мережею

- •Аналіз роботи системи

- •Резервне копіювання даних

- •Що дублювати

- •Коли копіювати інформацію

- •Типи резервних копій

- •Ведення системного журналу

- •15.10. Віддалене керування

- •15.11. Оцінка додатків

- •Конспект лекцій з навчальної дисципліни «Комп’ютерні мережі»

Місце мpls серед інших технологій

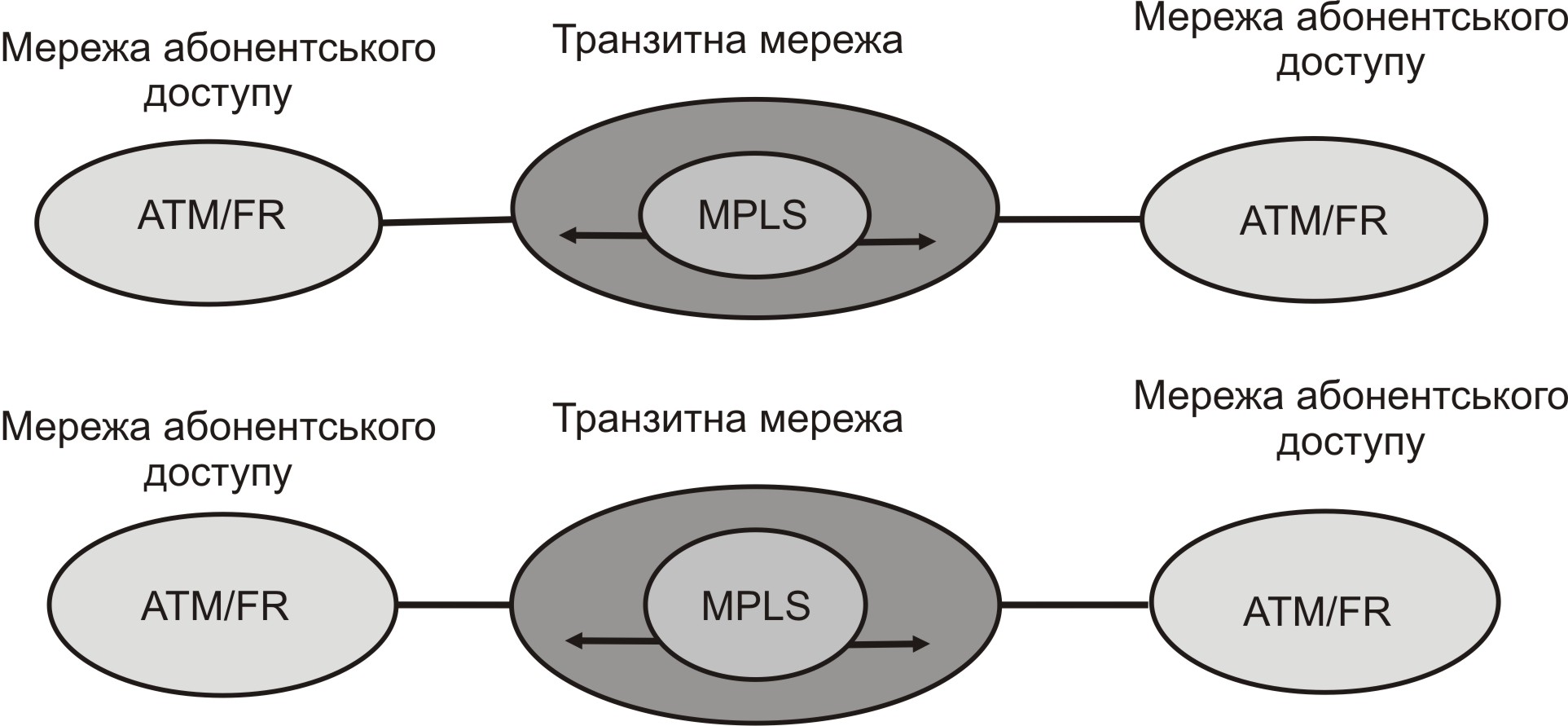

На даному етапі розвитку створення корпоративних мереж найчастіше здійснюється за рахунок оренди транспортних ресурсів. З іншого боку, проглядання відповідних тарифів (зокрема, на сайтах Internet деяких Операторів) дозволяє оцінити витрати клієнтів на оренду навіть каналів з невисокою пропускною спроможністю. Зрозуміло, що резерви економії при відмові від оренди транспортних ресурсів можуть бути вельми істотні. Тому потенційний ринок IP VPN, основою якого служить технологія MPLS, оцінюється багатьма фахівцями вельми оптимістично. Статистика і прогностичні оцінки засновані на даних компаній Analysys In3Start/MDR, Arenacom. Технологія MPLS з'явилася порівняно недавно. У ній враховані багато важливих тенденцій розвитку інформаційно-комунікаційної системи. Зокрема, передбачена підтримка IP мереж, що оперують потоками, вимірюваними тера і петабітамі в секунду. Крім того, технологія MPLS забезпечує еволюційне перетворення мережі електрозв'язку відповідно до концепції NGN. Вдале порівняння технології MPLS із сполучною ланкою (дослівно - з клеєм) між старим і новим поколіннями інформаційно-комунікаційної системи. Ці особливості технології MPLS зумовлюють її місце в інформаційно-комунікаційній системі. Прийнято вважати, що в даний час технологія MPLS краще всього підходить для магістральної (міжміської) мережі. Для моделі інформаційно-комунікаційної системи, яка використовується, положення технології MPLS представлене на рис. 12.2.

Рис. 12.2. Модель інформаційно-коммунікаційної системи

Два крайні еліпси загальної моделі (мережа в приміщенні користувача і засобу доступу до послуг) не показані, оскільки в даному випадку вони не представляють практичного інтересу. Напис "MPLS" поміщений в якесь ядро, що розширюється. Мається на увазі, що ця технологія почне активно використовуватися в магістральній мережі. По-перше, саме на цьому рівні ієрархії передаються великі об'єми інформації. По-друге, для магістральної мережі вельми актуальні завдання істотного підвищення пропускної спроможності її елементів (на сучасному жаргоні зв'язківців - масштабування), що вельми ефективно реалізується технологією MPLS. По-третє, в ядрі мережі доцільно використовувати устаткування, яке забезпечуватиме наперед задані показники QoS. Ці ж міркування (можливо, за винятком останнього) поки не стимулюють пошук варіантів використання технології MPLS в мережах абонентського доступу.

Технологія MPLS має специфічні особливості з погляду семирівневої моделі OSI (рис. 12.3). А також у ряді публікацій пропонується привласнити MPLS статус рівня 2,3. Це не зовсім коректно для моделі OSI. Тому поряд з рівнем 2,3 звичайно ставиться знак "?". Позначення "2,3" говорить про те, що утворюється прошарок між канальним і мережевим рівнями. На англійській мові MPLS називають "shim layer", що переводиться як прошарок або підрівень. До речі, слово "shim" має ще одне значення - клин. Можливо, нові технології, подальші за MPLS, "розклинюватимуть" модель OSI. У випадки використання технологій 2-го рівня, заснованих на передачі фреймів, мітки упроваджуватися між заголовками 2-го і 3-го рівня.

-

Рівень 4-7(транспортний, сеансовий, представницький, прикладний)

Рівень 3 (мережевий)

Рівень 2, 3 (МРLS)

Рівень 2 (канальний)

Рівень 1 (фізичний)

Рис. 12.3. MPLS з семирівневої моделі OSI

Важливий аспект практичного застосування технології MPLS - економічні показники інформаційно-комунікаційної мережі. В даний час робити які-небудь висновки не доцільно. Зміна технологій чимось схожа на перехідний процес в електричних ланцюгах. Його характеристики, як правило, дуже цікаві, але по ним не можна судити про поведінку лінійного ланцюга в стаціонарному режимі. Ідея MPLS застосовна також для мереж, що використовують оптичні технології передачі і комутації. Для будь-яких систем WDM довжину хвилі (л) можна розглядати як мітку. Такий підхід дозволяє дати іншу розшифровку абревіатурі MPLS - Multiprotocol Lambda Switching. Це словосполучення іноді скорочують таким чином: MPLambdaS. Можливість розповсюдження концепції багатопротокольної комутації по мітках на оптичні і інші технології передбачається в наступній (узагальненої) версії MPLS. Вона одержала назву GMPLS. Технологія GMPLS активно розробляється OIF (Optical Internetworking Forum) і ODSI (Optical Domain Service Interconnect) Forum, а також поряд інших організацій.