- •Лекція 1. Основи побудови комп’ютерних мереж.

- •1.1. Основні поняття

- •Рівень якості мережевого сервісу

- •Узагальнена структура комп’ютерної мережі

- •Технологія клієнт-сервер

- •Еволюція комп’ютерних мереж

- •Мережі із складною нерегулярною топологією

- •1.2. Об'єднані комп'ютерні мережі

- •1.3. Системна мережева архітектура Процеси

- •Еталонна модель взаємодії відкритих систем

- •Системна мережева архітектура sna

- •Системна мережева архітектура dna

- •Системна архітектура мережі ретрансляції кадрів

- •Системна архітектура мережі атм

- •Лекція 2. Локальні комп’ютерні мережі.

- •2.1. Фізичне середовище передачі дискретних сигналів Коаксіальний кабель

- •Вита пара

- •Оптоволоконний кабель

- •2.2. Синхронізація процесу передачі даних. Синхронізація процесу передачі даних

- •2.3. Захист від помилок.

- •2.4. Базові мережеві топології. Зіркоподібні мережі

- •Мережі з шинною топологією

- •Кільцеві мережі

- •Деревоподібна топологія мережі

- •2.5. Логічна організація мережі

- •2.6. Доступ абонентських систем до загального середовища передачі

- •Метод випадкового доступу

- •Метод синхронного поділу часу

- •Метод маркерного доступу

- •Метод вставки регістра

- •2.7. Керування логічним каналом локальних мереж

- •Особливості еталонної моделі локальної мережі.

- •Лекція 3. Мережа Ethernet.

- •3.1. Мережа Ethernet

- •Структура кадру стандарту ieee-802.3

- •Фізичний рівень мережі Ethernet

- •Структура сегмента мережі Ethernet 10base5

- •Структура сегмента мережі Ethernet 10base2

- •3.2. Мережа Ethernet 10base-т

- •Комутатори мережі Ethernet 10base-т

- •Мережа Fast Ethernet

- •Мережа Ethernet із швидкістю передачі 10 Гбіт/с

- •3.3. Мережа з маркерним методом доступу (стандарт ieee‑802.4)

- •Організація логічного кільця

- •Структура кадру мережі стандарту ieee-802.4

- •Генерація маркера

- •Формування логічного кільця

- •Встановлення нового наступника

- •Лекція 4. Кільцеві мережі Token Ring і fddi.

- •4.1. Мережа Token Ring. Організація мережі

- •Структура кадрів

- •Передача даних

- •Загальне керування мережею

- •Структура мережі

- •4.2. Мережа fddi Організація мережі

- •Керування мережею

- •Структура кадрів

- •Фізичний рівень протоколу

- •5.1. Безпровідне середовище передачі інформації

- •Електромагнітний спектр частот

- •Наземний зв’язок з використанням надвисоких частот

- •Супутниковий зв’язок

- •Широкомовні безпровідні радіоканали

- •Зв’язок в інфрачервоному діапазоні

- •Ущільнення каналів при безпровідній передачі інформації

- •5.2. Архітектура і компоненти бездротової мережі. Стандарт ieee 802.11

- •Бездротові мережі без інфраструктури

- •Розширення протоколу ieee 802.11g

- •Бездротова мережа з інфраструктурою

- •5.3. Рівень керування доступом до середовища

- •Функція розподіленої координації dcf з використанням csma/ca

- •Функція розподіленої координації dcf з використанням алгоритму rts/cts

- •Функція централізованої координації pcf

- •Лекція 6. Канали передачі даних глобальних мереж

- •6.1. Структура каналів

- •Типи каналів

- •6.2. Структура кадрів даних

- •Структура кадру протоколу ddcmp

- •Лекція 7. Комунікаційна система глобальних мереж.

- •7.1. Мережа передачі даних

- •Способи комутації

- •Процедура передачі даних.

- •Вузол комутації повідомлень.

- •7.2. Протоколи мереж комутації пакетів

- •Загальний формат пакету.

- •7.3. Обмін даними

- •Лекція 8. Маршрутизація в мережах передачі даних.

- •8.1. Способи маршрутизації

- •Проста маршрутизація

- •Табличні методи маршрутизації

- •Динамічна маршрутизація

- •8.2. Алгоритми вибору найкоротшого шляху

- •Алгоритм Дейкстри

- •Алгоритм Форда-Фалкерсона

- •8.3. Протоколи маршрутизації.

- •Лекція 9.Керування мережевим трафіком.

- •9.1. Рівні керування трафіком

- •9.2. Керування трафіком на рівні каналів каналів передачі даних

- •9.3. Керування трафіком на мережевому рівні.

- •9.4. Регулювання інтенсивності вхідного трафіка

- •Лекція 10. Стек протоколів tcp/ip – основа мережі Інтернет.

- •10.1. Порівняння еталонних моделей osi і tcp/ip

- •10.2. Мережевий рівень в Інтернет

- •Система ip-адресації

- •Система доменних імен

- •10.3. Транспортна служба

- •Типи мережевих з'єднань і класи транспортних протоколів

- •Логічна модель транспортного рівня

- •10.4. Транспортні протоколи Інтернету

- •Лекція 11. Мережа атм.

- •11.1. Основні принципи технології атм

- •11.2. Віртуальні канали і віртуальні шляхи

- •11.3. Установлення з’єднань в мережі атм

- •11.4. Системна архітектура мережі атм

- •Протоколи рівня адаптації атм

- •Структура рівня адаптації атм

- •11.5. Маршрутизація в мережах атм

- •11.6. Протокол pnni

- •Обмін маршрутною інформацією

- •Адресна доступність

- •Засоби сигналізації протоколу pnni

- •Лекція 12. Мережева технологія mpls.

- •12.1. Основні можливості мpls

- •Структура міток мpls

- •Місце мpls серед інших технологій

- •12.2. Процес функціонування мpls

- •Відношення між ре і р - маршрутизаторами

- •12.3. Переваги mpls

- •12.4. Підтримка QoS

- •12.5. Створення vpn з'єднань за допомогою mpls

- •Лекція 13. Мережеві операційні системи.

- •13.1. Основи організації операційних систем

- •13.2. Структура сучасних операційних систем

- •Керування процесами

- •Файлові системи

- •13.3. Операційна система NetWare Служба каталогів

- •Дерево каталогів

- •Контроль за правом доступу до об’єкта й атрибута.

- •Nds і файлова система

- •13.3. Операційна система unix Структура операційної системи unix

- •Процеси

- •Файлова система unix

- •13.5. Операційна система Windows nt Структура операційної системи Windows nt

- •Системний рівень

- •Доменний підхід

- •Лекція 14. Основи безпеки комп’ютерних мереж.

- •14.1. Проблеми безпеки мереж

- •14.2. Категорії безпеки

- •14.3. Злом інформації

- •Доступ до терміналу

- •Підбір пароля

- •Одержання пароля на основі помилок у реалізації системи

- •Прослуховування трафіку

- •14.4. Захист від атак Мережеві компоненти, що атакують

- •Підслуховування

- •Атаки на транспортному рівні

- •Активні атаки на рівні tcp

- •Системи виявлення атак

- •14.5. Системи захисту

- •14.6. Криптографічні засоби захисту

- •Електронний цифровий підпис

- •Традиційна криптографія

- •Одноразові блокноти

- •Алгоритми із секретним ключем

- •Стандарт шифрування даних (des)

- •Алгоритми з відкритим ключем

- •Апаратні засоби захисту

- •14.8. Міжмережевий екран

- •Типи міжмережевих екранів

- •Архітектура брандмауера

- •Брандмауер із двоспрямованим хостом

- •Хост-бастіон

- •Брандмауер із екрануючою підмережею

- •Лекція 15. Адміністрування комп’ютерних мереж

- •15.1. Планування мережі

- •Аналіз причин впровадження мережевої технології

- •15.2. Аналіз місця розташування

- •Складання переліку додаткового устаткування

- •Аналіз сумісності використовуваного устаткування

- •Програмне забезпечення в якості консультанта

- •15.3. Складання конфігурації

- •15.4. Основи побудови структурованої кабельної системи

- •Підсистеми структурованої кабельної системи

- •15.5. Стандарти структурованої кабельної системи

- •15.6. Планування структури каталогів серверу

- •Одержання списків конфігурації

- •Розклад установки

- •15.7. Процес навчання

- •15.8. Системний журнал

- •15.9. Керування мережею

- •Аналіз роботи системи

- •Резервне копіювання даних

- •Що дублювати

- •Коли копіювати інформацію

- •Типи резервних копій

- •Ведення системного журналу

- •15.10. Віддалене керування

- •15.11. Оцінка додатків

- •Конспект лекцій з навчальної дисципліни «Комп’ютерні мережі»

11.5. Маршрутизація в мережах атм

Складна топологія мереж АТМ зумовлює використання ефективних засобів маршрутизації. Але оскільки технологія АТМ ґрунтується на встановленні з’єднань, то немає потреби маршрутизувати безпосередньо самі дані — досить виконати маршрутизацію запитів на встановлення віртуальних з’єднань.

11.6. Протокол pnni

Для маршрутизації запитів на встановлення віртуальних з’єднань існує протокол PNNI (Private Network-to-Network Interface) — інтерфейс між приватними мережами. Протокол PNNI складається з двох частин: протоколу маршрутизації запитів і протоколу сигналізації. Головна вимога до протоколу PNNI — максимальна ефективність.

Основою протоколу PNNI є алгоритм стану каналу, який відрізняється швидкою збіжністю і відносно невеликим службовим трафіком. Протокол PNNI розширює алгоритм стану каналу, вводячи підтримку якості обслуговування та ієрархічних структур. Це дає можливість протоколу PNNI працювати ефективно у мережах практично будь-якої складності.

У мережі, що підтримується протоколом PNNI, маршрутизація запитів виконується на основі перших 19 байтів адреси АТМ (нагадаємо, що вся адреса складається з 20 байтів). Останній байт використовується кінцевою системою для виділення протоколів верхніх рівнів і прикладних програм. Кожний комутатор у мережі (або вузол, за термінологією протоколу PNNI) має унікальний 22-байтовий ідентифікатор (node ID), що ґрунтується на АТМ-адресі комутатора.

Окремі вузли групуються у кластери, які називаються групами. Кожна група ідентифікується за допомогою 14-байтового ідентифікатора групи (group ID). Всі вузли в одній групі мають однаковий ідентифікатор групи, який також формується за АТМ-адресами комутаторів. Призначати адреси намагаються так, щоб місце знаходження будь-якого вузла можна було однозначно визначити за його адресою. При цьому сусідні (у тому чи іншому розумінні ) комутатори одержують єдиний адресний префікс — за ним і визначається ідентифікатор групи. У складних ієрархічних мережах в адресний префікс закладається також інформація про рівень ієрархії протоколу PNNI.

Обмін маршрутною інформацією

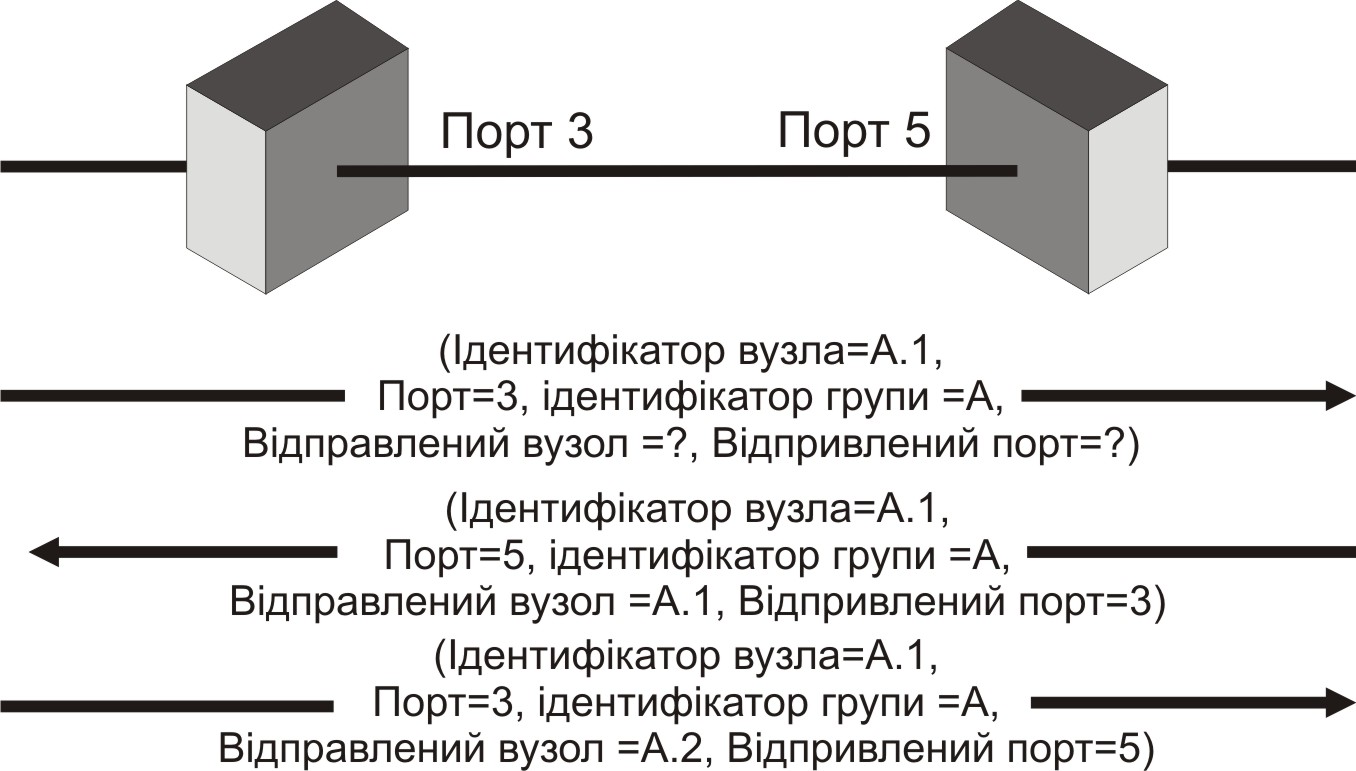

Для одержання інформації про поточний стан своїх сусідів комутаторам необхідно постійно обмінюватися спеціальними повідомленнями. У протоколі PNNI за це відповідає протокол вітання (Hello Protocol). Повідомлення Hello, отримане від сусіднього комутатора, вказує на його працездатність і на функціональну активність протоколу PNNI. У повідомленні Hello міститься ідентифікатор групи, до якої належить відправник повідомлення. Це дає змогу сусіднім комутаторам визначати свою приналежність до однієї групи. Після підтвердження факту приналежності до однієї групи комутатори включають до вихідних повідомлень (за винятком ідентифікатора вузла) ідентифікатор свого порту, з якого це повідомлення відправлено. Сусідній комутатор, отримавши таке повідомлення, поверне свій ідентифікатор та адресу порту. Сигналом для вихідного комутатора буде те, що обмін повідомленнями відбувся успішно і можна використовувати канал зв’язку для протоколу PNNI. Процес обміну маршрутною інформацією згідно з протоколом вітання показано на рис. 11.14.

Рис. 11.14. Протокол вітання

Інформація про маршрутну топологію мережі, яка потрібна протоколу PNNI, містить відомості про вузли, канали зв’язку, доступні адресні префікси, а також параметри швидкості передачі даних, затримки тощо. Адміністратор може самостійно надавати пріоритети деяким маршрутам.

Ще раз нагадаємо, що при розгляді топології під вузлом розуміють комутатор, а не кінцеву систему. Інакше кажучи, кінцева система не впливає на маршрутизацію запитів. Адреси, надані кінцевим системам, об’єднуються у так званий доступний адресний префікс, що вказується комутатором, до якого підключена система. Запит на встановлення віртуального з’єднання з кінцевою системою йде через мережу до цього комутатора, який і передає його кінцевій системі.

Як уже зазначалося, маршрутизація у протоколі PNNI ґрунтується на алгоритмі стану каналу. Кожен вузол зберігає запис, що описує «видиму» ним частину топології, тобто відомості про себе, дані про вихідні канали та всі свої доступні адресні префікси. За термінологією протоколу PNNI ці записи називаються елементами стану топології (PTSE — PNNI Topology State Element). Якщо вузол, крім своїх PTSE, має PTSE всіх вузлів своєї групи, він може обчислити маршрут для будь-якої адреси цієї групи. З’єднання здійснюватиметься тільки за тією адресою, що зазначена у PTSE на одному з доступних комутаторів.

Аналогічно канал зв’язку може використовуватися тільки тоді, коли на обох кінцях каналу наявні PTSE. При цьому адреси кінцевих і початкових точок мають бути зазначені на обох комутаторах, але запис PTSE, який описує стан каналу, зберігається на одному з його кінців.

Для обчислення маршруту інформація про топологію, тобто PTSE, має бути відома кожному вузлу. Оскільки параметри якості обслуговування (наприклад, пропускна здатність каналу і затримка) можуть змінюватись, інформація про топологію має оновлюватися. У протоколі PNNI поширення записів PTSE мережею складається з двох фаз — початкового обміну інформацією про мережеву топологію і подальшого лавинного обміну. Розглянемо ці фази докладніше.

Коли вузол активізується, він не має інформації про топологію мережі, а отже, не може обчислювати маршрути. Це, у свою чергу, означає, що він не може обробляти запити на встановлення віртуальних з’єднань. Після активізації вузла запускається протокол вітання. Коли канал зв’язку між комутатором, що включився, і його сусідом побудовано, вони синхронізують інформацію про мережеву топологію, тобто обмінюються своїми наборами PTSE.