- •Лекція 1. Основи побудови комп’ютерних мереж.

- •1.1. Основні поняття

- •Рівень якості мережевого сервісу

- •Узагальнена структура комп’ютерної мережі

- •Технологія клієнт-сервер

- •Еволюція комп’ютерних мереж

- •Мережі із складною нерегулярною топологією

- •1.2. Об'єднані комп'ютерні мережі

- •1.3. Системна мережева архітектура Процеси

- •Еталонна модель взаємодії відкритих систем

- •Системна мережева архітектура sna

- •Системна мережева архітектура dna

- •Системна архітектура мережі ретрансляції кадрів

- •Системна архітектура мережі атм

- •Лекція 2. Локальні комп’ютерні мережі.

- •2.1. Фізичне середовище передачі дискретних сигналів Коаксіальний кабель

- •Вита пара

- •Оптоволоконний кабель

- •2.2. Синхронізація процесу передачі даних. Синхронізація процесу передачі даних

- •2.3. Захист від помилок.

- •2.4. Базові мережеві топології. Зіркоподібні мережі

- •Мережі з шинною топологією

- •Кільцеві мережі

- •Деревоподібна топологія мережі

- •2.5. Логічна організація мережі

- •2.6. Доступ абонентських систем до загального середовища передачі

- •Метод випадкового доступу

- •Метод синхронного поділу часу

- •Метод маркерного доступу

- •Метод вставки регістра

- •2.7. Керування логічним каналом локальних мереж

- •Особливості еталонної моделі локальної мережі.

- •Лекція 3. Мережа Ethernet.

- •3.1. Мережа Ethernet

- •Структура кадру стандарту ieee-802.3

- •Фізичний рівень мережі Ethernet

- •Структура сегмента мережі Ethernet 10base5

- •Структура сегмента мережі Ethernet 10base2

- •3.2. Мережа Ethernet 10base-т

- •Комутатори мережі Ethernet 10base-т

- •Мережа Fast Ethernet

- •Мережа Ethernet із швидкістю передачі 10 Гбіт/с

- •3.3. Мережа з маркерним методом доступу (стандарт ieee‑802.4)

- •Організація логічного кільця

- •Структура кадру мережі стандарту ieee-802.4

- •Генерація маркера

- •Формування логічного кільця

- •Встановлення нового наступника

- •Лекція 4. Кільцеві мережі Token Ring і fddi.

- •4.1. Мережа Token Ring. Організація мережі

- •Структура кадрів

- •Передача даних

- •Загальне керування мережею

- •Структура мережі

- •4.2. Мережа fddi Організація мережі

- •Керування мережею

- •Структура кадрів

- •Фізичний рівень протоколу

- •5.1. Безпровідне середовище передачі інформації

- •Електромагнітний спектр частот

- •Наземний зв’язок з використанням надвисоких частот

- •Супутниковий зв’язок

- •Широкомовні безпровідні радіоканали

- •Зв’язок в інфрачервоному діапазоні

- •Ущільнення каналів при безпровідній передачі інформації

- •5.2. Архітектура і компоненти бездротової мережі. Стандарт ieee 802.11

- •Бездротові мережі без інфраструктури

- •Розширення протоколу ieee 802.11g

- •Бездротова мережа з інфраструктурою

- •5.3. Рівень керування доступом до середовища

- •Функція розподіленої координації dcf з використанням csma/ca

- •Функція розподіленої координації dcf з використанням алгоритму rts/cts

- •Функція централізованої координації pcf

- •Лекція 6. Канали передачі даних глобальних мереж

- •6.1. Структура каналів

- •Типи каналів

- •6.2. Структура кадрів даних

- •Структура кадру протоколу ddcmp

- •Лекція 7. Комунікаційна система глобальних мереж.

- •7.1. Мережа передачі даних

- •Способи комутації

- •Процедура передачі даних.

- •Вузол комутації повідомлень.

- •7.2. Протоколи мереж комутації пакетів

- •Загальний формат пакету.

- •7.3. Обмін даними

- •Лекція 8. Маршрутизація в мережах передачі даних.

- •8.1. Способи маршрутизації

- •Проста маршрутизація

- •Табличні методи маршрутизації

- •Динамічна маршрутизація

- •8.2. Алгоритми вибору найкоротшого шляху

- •Алгоритм Дейкстри

- •Алгоритм Форда-Фалкерсона

- •8.3. Протоколи маршрутизації.

- •Лекція 9.Керування мережевим трафіком.

- •9.1. Рівні керування трафіком

- •9.2. Керування трафіком на рівні каналів каналів передачі даних

- •9.3. Керування трафіком на мережевому рівні.

- •9.4. Регулювання інтенсивності вхідного трафіка

- •Лекція 10. Стек протоколів tcp/ip – основа мережі Інтернет.

- •10.1. Порівняння еталонних моделей osi і tcp/ip

- •10.2. Мережевий рівень в Інтернет

- •Система ip-адресації

- •Система доменних імен

- •10.3. Транспортна служба

- •Типи мережевих з'єднань і класи транспортних протоколів

- •Логічна модель транспортного рівня

- •10.4. Транспортні протоколи Інтернету

- •Лекція 11. Мережа атм.

- •11.1. Основні принципи технології атм

- •11.2. Віртуальні канали і віртуальні шляхи

- •11.3. Установлення з’єднань в мережі атм

- •11.4. Системна архітектура мережі атм

- •Протоколи рівня адаптації атм

- •Структура рівня адаптації атм

- •11.5. Маршрутизація в мережах атм

- •11.6. Протокол pnni

- •Обмін маршрутною інформацією

- •Адресна доступність

- •Засоби сигналізації протоколу pnni

- •Лекція 12. Мережева технологія mpls.

- •12.1. Основні можливості мpls

- •Структура міток мpls

- •Місце мpls серед інших технологій

- •12.2. Процес функціонування мpls

- •Відношення між ре і р - маршрутизаторами

- •12.3. Переваги mpls

- •12.4. Підтримка QoS

- •12.5. Створення vpn з'єднань за допомогою mpls

- •Лекція 13. Мережеві операційні системи.

- •13.1. Основи організації операційних систем

- •13.2. Структура сучасних операційних систем

- •Керування процесами

- •Файлові системи

- •13.3. Операційна система NetWare Служба каталогів

- •Дерево каталогів

- •Контроль за правом доступу до об’єкта й атрибута.

- •Nds і файлова система

- •13.3. Операційна система unix Структура операційної системи unix

- •Процеси

- •Файлова система unix

- •13.5. Операційна система Windows nt Структура операційної системи Windows nt

- •Системний рівень

- •Доменний підхід

- •Лекція 14. Основи безпеки комп’ютерних мереж.

- •14.1. Проблеми безпеки мереж

- •14.2. Категорії безпеки

- •14.3. Злом інформації

- •Доступ до терміналу

- •Підбір пароля

- •Одержання пароля на основі помилок у реалізації системи

- •Прослуховування трафіку

- •14.4. Захист від атак Мережеві компоненти, що атакують

- •Підслуховування

- •Атаки на транспортному рівні

- •Активні атаки на рівні tcp

- •Системи виявлення атак

- •14.5. Системи захисту

- •14.6. Криптографічні засоби захисту

- •Електронний цифровий підпис

- •Традиційна криптографія

- •Одноразові блокноти

- •Алгоритми із секретним ключем

- •Стандарт шифрування даних (des)

- •Алгоритми з відкритим ключем

- •Апаратні засоби захисту

- •14.8. Міжмережевий екран

- •Типи міжмережевих екранів

- •Архітектура брандмауера

- •Брандмауер із двоспрямованим хостом

- •Хост-бастіон

- •Брандмауер із екрануючою підмережею

- •Лекція 15. Адміністрування комп’ютерних мереж

- •15.1. Планування мережі

- •Аналіз причин впровадження мережевої технології

- •15.2. Аналіз місця розташування

- •Складання переліку додаткового устаткування

- •Аналіз сумісності використовуваного устаткування

- •Програмне забезпечення в якості консультанта

- •15.3. Складання конфігурації

- •15.4. Основи побудови структурованої кабельної системи

- •Підсистеми структурованої кабельної системи

- •15.5. Стандарти структурованої кабельної системи

- •15.6. Планування структури каталогів серверу

- •Одержання списків конфігурації

- •Розклад установки

- •15.7. Процес навчання

- •15.8. Системний журнал

- •15.9. Керування мережею

- •Аналіз роботи системи

- •Резервне копіювання даних

- •Що дублювати

- •Коли копіювати інформацію

- •Типи резервних копій

- •Ведення системного журналу

- •15.10. Віддалене керування

- •15.11. Оцінка додатків

- •Конспект лекцій з навчальної дисципліни «Комп’ютерні мережі»

Структура сегмента мережі Ethernet 10base2

Для стандартних мереж Ethernet 10BASE2 максимальна довжина сегмента (рис. 3.6) становить 185 м, хоча більшість мережевих контролерів дає можливість збільшувати довжину до 200, а деякі, наприклад фірми ЗСОМ, навіть до 300 м. Максимальна кількість абонентських систем, що приєднуються до сегмента, не повинна перевищувати 30.

Рис. 3.6. Сегмент мережі Ethernet 10DASE2,

де: АС – абонентська система

Рис. 3.7. Підключення АС до моноканалу в мережі 10DASE2,

де: АС – абонентська система

Підключення абонентської системи (рис. 3.7) здійснюється за допомогою Т- і BNC-конекторів, які мають хвильовий опір 50 Ом. Т-конектор — це невеликий трійник, який однією стороною підключається до мережевого контролера, а двома іншими, через BNC-конектори, — до коаксіального кабелю. BNC-конектори приєднуються до коаксіального кабелю за допомогою паяння, обтискання або закручування. У двох останніх випадках використовується спеціальний монтажний інструмент.

Мережевий контролер мережі 10BASE2 має вбудований приймач-передавач. Слід зазначити, що для уніфікації більшість мережевих контролерів оснащуються відповідними роз’ємами і можуть використовуватись як у мережі 10BASE2, так і в мережі 10BASE5. Контролери можуть мати як автономне виконання і підключатися до комп’ютера за допомогою інтерфейсу RS232C, так і вбудовуватися в комп’ютер на його системну шину. Автономні контролери Ethernet дещо дорожчі від контролерів, що вбудовуються, і звичайно застосовуються, коли неможливо помістити контролер у середину комп’ютера. Загалом, завдяки використанню відносно дешевого кабелю і відсутності трансіверів, вартість мережі Ethernet 10BASE2 є меншою порівняно з мережею Ethernet 10BASE5, через що за нею закріпилася назва CheapNet (дешева мережа).

За допомогою спеціальних повторювачів (repeater) можна об’єднувати між собою до п’яти сегментів мережі. При цьому максимальна довжина мережі Ethernet 10BASE5 становить 2,5 км, а максимальна довжина мережі Ethernet 10BASE2 — 1 км. Повторювачі можуть розміщуватись на довільній ділянці сегмента, створюючи мережі різної конфігурації — лінійної (рис. 3.8) або розгалуженої (рис. 3.9). Більше того, повторювачі дають змогу об’єднувати мережі з товстим і тонким кабелями.

Рис. 3.8. Лінійна конфігурація мережі Ethernet,

де: АС – абонентська система; П – повторювач

Рис. 3.9. Розгалужена конфігурація мережі Ethernet,

де: АС – абонентська система; П – повторювач

Останнім часом з’явились багатопортові повторювачі, за допомогою яких об’єднують (рис. 3.10) кілька сегментів, утворюючи зіркоподібну структуру. Завдяки повторювачам можна реалізувати оптимальну топологію локальної комп’ютерної мережі. Проте, незалежно від топології мережі, метод доступу залишається незмінним.

Рис. 3.10. Структура мережі Ethernet з багатопортовим повторювачем, де:

АС – абонентська система; БпП – багатопортовий повторювач

3.2. Мережа Ethernet 10base-т

Удосконалення мережевих засобів і, насамперед, контролерів створило умови для широкого використання в локальних комп'ютерних мережах витої пари. Так, у рамках мережі Ethernet і, відповідно, стандарту IEEE 802.3 розроблена специфікація 10BASE-Т, яка визначає середовищем передачі виту пару категорії 3 завдовжки до 100 м. Максимальна смуга пропускання витої пари категорії 3 становить 16 МГц. Це не дозволяє використовувати манчестерський код для синхронізації даних, що передаються мережею зі швидкістю 10 Мбіт/с, оскільки він потребує подвійної частоти передачі сигналів, в даному випадку - 20 МГц. Тому для синхронізації використовується надлишковий код 4В/5В, коли кожні чотири біти інформації кодуються п’ятьма бітами. Надлишкове кодування дає змогу з 32 (25) допустимих кодових комбінацій вибрати 16 (24) так, щоб уникнути довгих послідовностей нулів або одиниць.

Основним структурним елементом локальної мережі є концентратор (hub), до якого підключаються абонентські системи (рис. 3.11). Пристрої мережі з’єднуються між собою двома витими парами провідників: однією — для передачі, а другою — для прийому інформації. Щоб зменшити кількість проводів, використовують один кабель з чотирма парами провідників. Перша вита пара, по якій інформація передається, підключається до контактів 1 і 2 роз’єму RJ45. Вита пара, по якій здійснюється прийом інформації, підключається до контактів 3 і 6 того самого роз’єму.

Рис. 3.11. Структура мережі Ethernet 10BASE-T, де:

АС – абонентська система; Кн – концентратор

Крім економічних і технологічних переваг, це дає можливість створювати більш швидкісні мережі, не замінюючи існуючий кабель.

Абонентська система підключається до мережі за допомогою мережевого контролера. Його структура і функціональні можливості дозволяють використовувати його в мережі Ethernet 10BASE5/2. Тому для уніфікації мереж випускають переважно універсальні мережеві контролери Ethernet 10BASE5/2/Т з роз’ємами DB15, BNC і RJ45.

У мережі Ethernet 10BASE-Т концентратор діє як повторювач, передаючи вхідний сигнал на всі свої вихідні лінії. У цьому разі сумарна пропускна здатність локальної мережі є такою самою, як і мережі з шинною топологією (10 Мбіт/с).

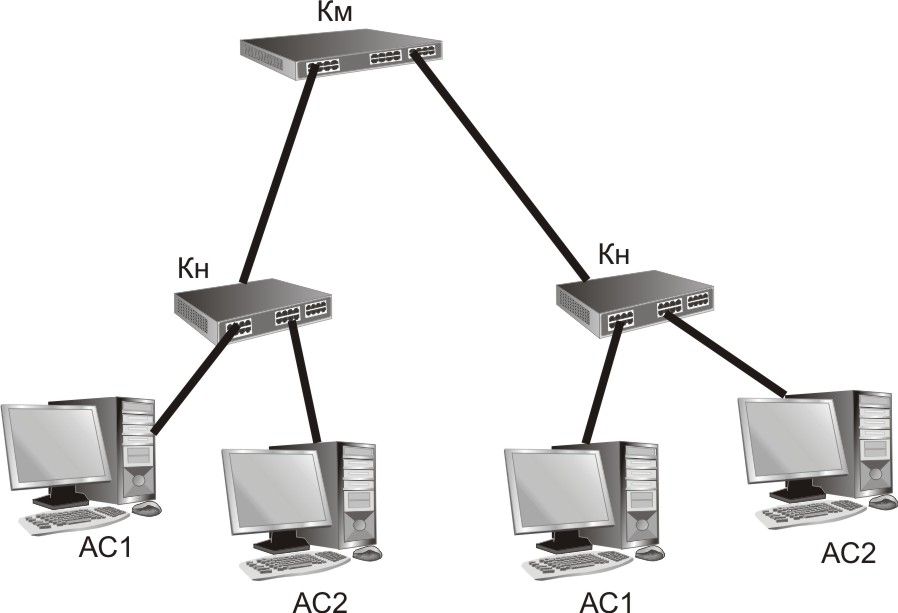

Використання концентраторів дає можливість створювати мережі з багаторівневою деревоподібною структурою. Така мережа містить один головний концентратор (header hub) і один або кілька проміжних концентраторів (intermediate hub). До кожного концентратора можуть приєднуватись як абонентські системи, так і інші концентратори. Прикладом може бути дворівнева мережа, зображена на рис. 3.12.

Рис. 3.12. Дворівнева деревовидна мережа, де:

АС – абонентська система; Км – комутатор; Кн – концентратор

Застосування концентраторів надає ряд переваг у порівнянні зі звичайною шинною топологією. По-перше, така мережа більш живуча, оскільки вихід з ладу або відключення одного із сегментів мережі не позначається на роботі інших сегментів. По-друге, концентратор можна настроїти так, щоб він визначав абонентську систему, яка є джерелом перевантаження у мережі. По-третє, можливість організації контролю за станом мережі на рівні концентратора дозволяє істотно знизити рівень конфліктних ситуацій. У четвертих, така мережа простіша в експлуатації, її структура дає змогу досить швидко виявити несправну ділянку.

Все це зумовлює популярність мереж Ethernet на основі витих пар.