- •Содержание Введение …(см на отдельном файле ……………….……………………………………………………………3

- •Аннотация (Abstract) Перевод статей с английского языка на русский (до 80 тыс. Печатных знаков)

- •1. Minimal Key Lengths for Symmetric Ciphers to Provide Adequate Commercial Security (о минимальной длине ключа для симметричных шифров, обеспечивающей необходимую степень стойкости)

- •Анализ перевода.

- •Лексические приёмы

- •Грамматические приёмы

- •Словарь терминов и аббревиатур:

- •Список использованной литературы (в т.Ч. Гиперссылки и названия документов):

- •Приложение: технические статьи на английском языке (до 400 тыс. Печатных знаков)

Министерство образования РФ

Российский Химико-Технологический Университет им. Д.И. Менделеева

Центр Лингвистического образования

Дипломная аттестационная работа

по переводу

на тему: «Шифрование данных и значение безопасной передачи данных»

по специальности:

Директор центра лингвистического образования Кузнецова Т.И.

Руководитель: д.п.н., профессор Кузнецова Т.И.

Студент: Афанасьев В.В.

Москва, 2011

Содержание Введение …(см на отдельном файле ……………….……………………………………………………………3

Аннотация ( см на отдельнос файле )

Аннотация (Abstract) 3

Перевод статей с английского языка на русский (до 80 тыс. печатных знаков) 4

1. Minimal Key Lengths for Symmetric Ciphers to Provide Adequate Commercial Security (О минимальной длине ключа для симметричных шифров, обеспечивающей необходимую степень стойкости) 4

2. The AES-CBC Cipher Algorithm and Its Use with Ipsec (Алгоритм шифрования AES-CBC и его применение с IPSec) 25

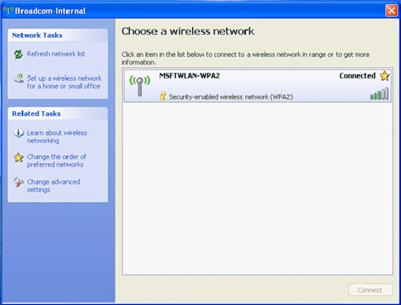

3.Wi-Fi Protected Access 2 (WPA2) Overview (Обзор защищённого доступа Wi-Fi версии протокола 2) 49

4.Cryptographic Design Vulnerabilities (Слабые места криптографических систем) 59

Анализ перевода. 81

Лексические приёмы 82

Грамматические приёмы 82

Словарь терминов и аббревиатур: 85

Список использованной литературы (в т.ч. гиперссылки и названия документов): 91

Приложение: технические статьи на английском языке (до 400 тыс. печатных знаков) 95

Аннотация (Abstract) Перевод статей с английского языка на русский (до 80 тыс. Печатных знаков)

1. Minimal Key Lengths for Symmetric Ciphers to Provide Adequate Commercial Security (о минимальной длине ключа для симметричных шифров, обеспечивающей необходимую степень стойкости)

Matt Blaze (AT&T Research), Whitfield Diffie (Sun Microsystems), Ronald L. Rivest (MIT Laboratory), Bruce Schneier (Counterpane Systems), Tsutomu Shimomura (San Diego Supercomputer Center), Eric Thompson, (Access Data Inc.), Michael Wiener (Вell Northern Research)

January 1996

Minimal Key Lengths for Symmetric Ciphers to Provide Adequate Commercial Security |

О минимальной длине ключа для симметричных шифров, обеспечивающей необходимую степень стойкости |

A Report by an Ad Hoc Group of Cryptographers and Computer Scientists |

Отчет группы криптографов и компьютерных исследователей

|

ABSTRACT

Encryption plays an essential role in protecting the privacy of electronic information against threats from a variety of potential attackers. In so doing, modern cryptography employs a combination of conventional or symmetric cryptographic systems for encrypting data and public key or asymmetric systems for managing the keys used by the symmetric systems. Assessing the strength required of the symmetric cryptographic systems is therefore an essential step in employing cryptography for computer and communication security |

АННОТАЦИЯ

Шифрование играет существенную роль в сохранении в тайне электронной секретной информации от угроз со стороны потенциальных взломщиков. Для этого современная криптография использует комбинацию обычных (симметричных) криптографических систем для шифрования данных и открытых (ассиметричных) ключей для управления ключами симметричных систем. Следовательно, оценка стойкости симметричной системы есть существенный шаг в применении криптографии для компьютерной и коммуникационной безопасности. |

Technology readily available today (late 1995) makes brute-force attacks against cryptographic systems considered adequate for the past several years both fast and cheap. General purpose computers can be used, but a much more efficient approach is to employ commercially available Field Programmable Gate Array (FPGA) technology. For attackers prepared to make a higher initial investment, custom-made, special-purpose chips make such calculations much faster and significantly lower the amortized cost per solution. |

Технологии, легко доступные сегодня (после 1995 г.) делают силовые атаки на криптографические системы быстрыми и дешевыми. Для этой цели могут быть использованы компьютеры общего назначения, но намного эффективнее использовать Набор Программируемых Чипов (НПЧ). Для взломщика, способного сделать большие начальные инвестиции, специальный чип может производить такие вычисления намного быстрее, и цена решения будет значительно дешевле. |

As a result, cryptosystems with 40-bit keys offer virtually no protection at this point against brute-force attacks. Even the U.S. Data Encryption Standard with 56-bit keys is increasingly inadequate. As cryptosystems often succumb to `smarter' attacks than brute-force key search, it is also important to remember that the keylengths discussed here are the minimum needed for security against the computational threats considered. |

В результате, с этой точки зрения, криптосистемы с 40-битовыми ключами фактически не обеспечивают защиты от силовой атаки. Даже американский государственный стандарт шифрования данных DES с 56-битовыми ключами является недостаточно надежным. Так как криптосистемы болеее подвержены взлому, чем силовой атаке, то важно помнить, что обсуждаемая длина ключа является минимально необходимой для обеспечения безопасности от вычислительных угроз. |

Fortunately, the cost of very strong encryption is not significantly greater than that of weak encryption. Therefore, to provide adequate protection against the most serious threats - well-funded commercial enterprises or government intelligence agencies - keys used to protect data today should be at least 75 bits long. To protect information adequately for the next 20 years in the face of expected advances in computing power, keys in newly-deployed systems should be at least 90 bits long. |

К счастью, цена сильного шифрования не на много больше, чем цена слабого. Следовательно, для обеспечения необходимой защиты от наиболее серьезных угроз - крупных финансовых предприятий или иностранных разведслужб - ключи, используемые сегодня для защиты информации должны быть не менее 75-битовой дины. Для защиты информации на следующие 20 лет, перед лицом ожидаемого развития компьютерных мощностей, ключи в проектируемых системах должны быть не менее 90 битов.

|

1. Encryption Plays an Essential Role in Protecting the Privacy of Electronic Information |

1. Шифрование играет существенную роль для сохранения в тайне секретной информации |

1.1 There is a need for information security. |

1.1 Необходимость защиты информации |

Today, most forms of information can be stored and processed electronically. This means a wide variety of information, with varying economic values and privacy aspects and with a wide variation in the time over which the information needs to be protected, will be found on computer networks. Consider the spectrum:

|

Сегодня большинство форм информации могут быть записаны и обработаны в электронном виде. Это означает, что в компьютерных сетях может быть найдено большое разнообразие информации, с различными экономическими ценами и уровнями секретности, широким разнообразием во времени, в течение которого она должна быть секретной. Рассмотрим спектр:

|

1.2 Encryption can provide strong confidentiality protection. |

1.2 Шифрование может обеспечить сильную защиту |

Encryption is accomplished by scrambling data using mathematical procedures that make it extremely difficult and time consuming for anyone other than authorized recipients - those with the correct decryption keys - to recover the plain text. Proper encryption guarantees that the information will be safe even if it falls into hostile hands. |

Шифрование производится перемешиванием данных используя математические процедуры, которые делают его предельно сложным и времяпожирающим для всех, кто не является законным пользователем (обладающим необходимым ключом дешифрования для расшифрования исходного текста). Шифрование гарантирует, что информация будет в безопасности, даже если она попадет к неприятелю в руки. |

The degree of protection obtained depends on several factors. These include: the quality of the cryptosystem; the way it is implemented in software or hardware (especially its reliability and the manner in which the keys are chosen); and the total number of possible keys that can be used to encrypt the information. A cryptographic algorithm is considered strong if: 1. There is no shortcut that allows the opponent to recover the plain text without using brute force to test keys until the correct one is found; and 2. The number of possible keys is sufficiently large to make such an attack infeasible. |

Степень защиты зависит от нескольких факторов: качество криптосистемы, способы ее использования в программах и аппаратуре (особенно ее надежность и способ выбора ключей), общее количество возможных ключей. Криптографический алгоритм считается стойким, если : 1. Не существует короткого пути, позволяющего противнику получить исходный текст без использования силовой атаки 2. Количество возможных ключей значительно больше того, чтобы сделать такую атаку успешной |

The sizes of encryption keys are measured in bits and the difficulty of trying all possible keys grows exponentially with the number of bits used. Adding one bit to the key doubles the number of possible keys; adding ten increases it by a factor of more than a thousand. |

Размеры ключей шифрования измеряются в битах, а сложность перебора всех возможных ключей растет экспоненциально с ростом числа битов. Добавление одного бита к ключу удваивает количество возможных ключей, добавление 10 - увеличивает его более, чем в 1000 раз. |

There is no definitive way to look at a cipher and determine whether a shortcut exists. Nonetheless, several encryption algorithms - most notably the U.S Data Encryption Standard (DES) - have been extensively studied in the public literature and are widely believed to be of very high quality. An essential element in cryptographic algorithm design is thus the length of the key, whose size places an upper bound on the system's strength. |

Не существует простого способа взглянуть на шифрсистему и определить существует ли короткий путь. Тем не менее, некоторые алгоритмы - наиболее известен DES - интенсивно изучались в открытой литературе и в них можно быть увереными с высокой степенью доверия. Существенный элемент в разработке криптографического алгоритма это то, что длина ключа есть верхняя грань стойкости шифрсистемы. |

Throughout this paper, we will assume that there are no shortcuts and treat the length of the key as representative of the cryptosystem's workfactor - the minimum amount of effort required to break the system. It is important to bear in mind, however, that cryptographers regard this as a rash assumption and many would recommend keys two or more times as long as needed to resist brute-force attacks. Prudent cryptographic designs not only employ longer keys than might appear to be needed, but devote more computation to encrypting and decrypting. A good example of this is the popular approach of using triple-DES: encrypting the output of DES twice more, using a total of three distinct keys. |

Повсюду в этой статье мы будем полагать, что не существует короткого пути и считать длину ключа мерой стойкости системы - минимальное количество усилий требуемое для взлома системы. Важно помнить, что криптографы считают это слишком опрометчивым и многие из них рекомендуют ключи двойной или более длины, чем необходимо для защиты от силовой атаки. Предусмотрительный криптодизайн не только применяет более длинные ключи, чем необходимо, но и затрачивает больше вычислений для шифрования и дешифорования. Хороший пример этого - популярный подход к использованию тройного DES: шифрование выхода DES еще два раза используя в итоге разных ключа. |

1.3 There are threats from a variety of potential attackers.

|

1.3 Существуют различные угрозы со стороны различных взломщиков |

Threats to confidentiality of information come from a number of directions and their forms depend on the resources of the attackers. `Hackers,' who might be anything from high school students to commercial programmers, may have access to mainframe computers or networks of workstations. The same people can readily buy inexpensive, off-the-shelf, boards, containing Field Programmable Gate Array (FPGA) chips that function as `programmable hardware' and vastly increase the effectiveness of a cryptanalytic effort. A startup company or even a well-heeled individual could afford large numbers of these chips. A major corporation or organized crime operation with `serious money' to spend could acquire custom computer chips specially designed for decryption. An intelligence agency, engaged in espionage for national economic advantage, could build a machine employing millions of such chips.

|

Угрозы безопасности исходят со многих сторон и их формы зависят от ресурсов нападающего. Хакеры - которые могут быть кем угодно, от студента до программиста - могут иметь доступ к майнфреймам или сотням рабочих станций. Те же лица могут отхотно покупать недорогие бывшие в употреблении платы, содержащие наборы программируемых чипов (НПЧ), которые чрезвычайно повышают результативность криптоаналитического усилия. Начинающая компания, или даже хорошо оснащенный индивидуум, могут позволить себе приобрести большое количество таких чипов. Крупные компании или организованные криминальные группировки с «серьезными деньгами» могут заказать компьютерный чип специально разработанный для шифрования. Разведслужбы, занятые в промышленном шпионаже, могут построить машину, состоящую из миллиона таких чипов. |

1.4 Current technology permits very strong encryption for effectively the same cost as weaker encryption. |

1.4 Современные технологии дают сильное шифрование за туже цену, что и слабое |

It is a property of computer encryption that modest increases in computational cost can produce vast increases in security. Encrypting information very securely (e.g., with 128-bit keys) typically requires little more computing than encrypting it weakly (e.g., with 40-bit keys). In many applications, the cryptography itself accounts for only a small fraction of the computing costs, compared to such processes as voice or image compression required to prepare material for encryption. |

Особенность компьютерного шифрования в том, что малое увеличение стоимости вычислений может произвести огромное увеличение в безопасности. Очень стойкое шифрование сообщений (напр. с 128 - битовым ключом) обычно требует чуть больше вычислений, чем шифрование слабое (с 40-бтовыми ключами). Во многих приложениях криптография поглощает малую часть вычислительной мощности, по сравнению с такими процессами, как сжатие голоса или изображения, необходимые для подготовки материалов к шифрованию. |

One consequence of this uniformity of costs is that there is rarely any need to tailor the strength of cryptography to the sensitivity of the information being protected. Even if most of the information in a system has neither privacy implications nor monetary value, there is no practical or economic reason to design computer hardware or software to provide differing levels of encryption for different messages. It is simplest, most prudent, and thus fundamentally most economical, to employ a uniformly high level of encryption: the strongest encryption required for any information that might be stored or transmitted by a secure system. |

Одно из следствий такой единой цены состоит в том, что редко требуется ограничить определенным условием стойкость криптографии в зависимости от секретности информации. Даже если большинство информации в системе не является ни секретной ни финансово ценной, то нет практической или экономической причины для разработки аппаратуры или программ для обеспечения различных уровней шифрования для различных сообщений. Это простейший, наиболее осторожный (предусмотрительный) и т.о. фндаментально наиболее экономной, применить единый высокий уровень шифрования: сильное шифрование необходимо для любой информации, которая может быть сохранена или передана в защищенной системе. |

2. Readily Available Technology Makes Brute-Force Decryption Attacks Faster and Cheaper |

2. Легкодоступные технолгии делают силовую атаку быстрой и дешевой |

The kind of hardware used to mount a brute-force attack against an encryption algorithm depends on the scale of the cryptanalytic operation and the total funds available to the attacking enterprise. In the analysis that follows, we consider three general classes of technology that are likely to be employed by attackers with differing resources available to them. Not surprisingly, the cryptanalytic technologies that require larger up-front investments yield the lowest cost per recovered key, amortized over the life of the hardware. |

Особенности аппаратного обеспечения, используемого для проведения силовой атаки на шифровальный алгоритм зависят от количества криптоаналитических операций и свободных средств, доступных при нападении на предприятие. Ниже мы рассмотрим три главных класса, которые обычно применяются нападающими с различными ресурсами доступными им. криптоаналитические технологии, которые требуют больших начальных инвестиций, производят нижайшую цену за взломанный ключ, погашаемую за время износа аппаратуры. |

It is the nature of brute-force attacks that they can be parallelized indefinitely. It is possible to use as many machines as are available, assigning each to work on a separate part of the problem. Thus regardless of the technology employed, the search time can be reduced by adding more equipment; twice as much hardware can be expected to find the right key in half the time. The total investment will have doubled, but if the hardware is kept constantly busy finding keys, the cost per key recovered is unchanged. |

Такова природа силовой атаки, которая может быть бесконечно распараллелена. Необходимо использовать так много машин, как это возможно, выделяя каждой свою часть работы. Время поиска сокращается вдвое, если вдвое увеличить объем оборудования. Общие затраты должны удвоиться, но если аппаратура постоянно используется для поиска ключей, цена взлома за один ключ не изменится. |

At the low end of the technology spectrum is the use of conventional personal computers or workstations programmed to test keys. Many people, by virtue of already owning or having access to the machines, are in a position use such resources at little or no cost. However, general purpose computers - laden with such ancillary equipment as video controllers, keyboards, interfaces, memory, and disk storage - make expensive search engines. They are therefore likely to be employed only by casual attackers who are unable or unwilling to invest in more specialized equipment. |

На нижнем конце спектра находится использование неспециализированных персональных компьютеров или рабочих станций, запрограммированных для перебора ключей. Многие люди, благодаря обладанию или доступу к машинам, в состоянии использовать их ресурсы очнь дешево или бесплатно. Конечно, компьютеры общего назначения, нагруженные такими вспомогательными устройствами, как видеоконтроллеры, клавиатура, память и диски - делают поисковые вычисления дорогими. Следовательно, их будут применять только случайные лица, кто не может или не желает потратиться на более специализированное оборудование. |

A more efficient technological approach is to take advantage of commercially available Field Programmable Gate Arrays. FPGAs function as programmable hardware and allow faster implementations of such tasks as encryption and decryption than conventional processors. FPGAs are a commonly used tool for simple computations that need to be done very quickly, particularly simulating integrated circuits during development. |

Более эффективный технолгический подход заключается в применении наборов программируемых чипов (НПЧ). НПЧ функционируют как программируемое аппаратное обеспечение и позволяют быстрее, чем обычные процессоры, выполнять такие задачи, как шифрование и дешифрование. НПЧ - обычный инструмент для вычислений, которые необходимо выполнить быстро, в реальном масштабе времени. |

FPGA technology is fast and cheap. The cost of an AT&T ORCA chip that can test 30 million DES keys per second is $200. This is 1,000 times faster than a PC at about one-tenth the cost! FPGAs are widely available and, mounted on cards, can be installed in standard PCs just like sound cards, modems, or extra memory. |

НПЧ-технолгии быстрые и дешевые. Цена чипа АТ&Т ORCA, способного проверить 30 млн. ключей в секунду, составляет 200 долл. Это в 1000 раз быстрее, чем ПЭВМ, и, примерно, за 1/10 его цены. НПЧ легкодоступны, и установленные на плате могут применяться в стандартных ПЭВМ наподобие звуковых карт, модемов, или модулей памяти. |

FPGA technology may be optimal when the same tool must be used for attacking a variety of different cryptosystems. Often, as with DES, a cryptosystem is sufficiently widely used to justify the construction of more specialized facilities. In these circumstances, the most cost-effective technology, but the one requiring the largest initial investment, is the use of Application-Specific Integrated Circuits (ASICs). A $10 chip can test 200 million keys per second. This is seven times faster than an FPGA chip at one-twentieth the cost. |

НПЧ-технологии оптимальны в том случае, когда один и тот же инструмент должен применяться для атаки различных криптосистем. Часто, как в с лучае с DES, криптосистема достаточно широко используется, чтобы оправдать применение более специализированных устройств. В этом случае более выгодна технология, требующая, однако, больших начальных вложений - использование специализированных интегральных схем (СИС). 10-долларовый чип способен проверить 200 млн. ключей в секунду, что еще в 7 раз быстрее и в 20 раз дешевле, чем НПЧ. |

Because ASICs require a far greater engineering investment than FPGAs and must be fabricated in quantity before they are economical, this approach is only available to serious, well-funded operations such as dedicated commercial (or criminal) enterprises and government intelligence agencies. |

Поскольку СИС требует гораздо больше инженерных усилий, чем НПЧ, и оправдывает инвестиции далеко не сразу, то этот подход доступен только серьезным, хорошо оснащенным организациям. |

3. 40-Bit Key Lengths Offer Virtually No Protection |

3. В действительности, 40-битовые ключи не обеспечивают защиты |

Current U.S. Government policy generally limits exportable mass market software that incorporates encryption for confidentiality to using the RC2 or RC4 algorithms with 40-bit keys. A 40-bit key length means that there are 240 possible keys. On average, half of these (2^39) must be tried to find the correct one. Export of other algorithms and key lengths must be approved on a case by case basis. |

Современная политика правительства США запрещает экспортировать программное обеспечение, включая шифрование по алгоритмам RC2, RC4 с 40-битовыми ключами. 40-битовый ключ означает, что существуют 240 возможных ключей. В среднем, для нахождения правильного ключа приблизительно половина из них должна быть перебрана. Экспорт других алгоритмов должен быть специально разрешен. |

Anyone with a modicum of computer expertise and a few hundred dollars would be able to attack 40-bit encryption much faster. An FPGA chip - costing approximately $400 mounted on a card - would on average recover a 40-bit key in five hours. Assuming the FPGA lasts three years and is used continuously to find keys, the average cost per key is eight cents. |

Кто угодно, с современным компьютером и несколькими сотнями долларов способено взломать 40-битовое шифрование гораздо быстрее. Чип НПЧ - стоимостью около 400 долл. установленный на плате, сможет взломать 40-битовый ключ за 5 часов. Оценив работу НПЧ в течение трех лет для непрерывного поиска ключей, получим приблизительную оценку за ключ - 8 центов. |

A more determined commercial predator, prepared to spend $10,000 for a set-up with 25 ORCA chips, can find 40-bit keys in an average of 12 minutes, at the same average eight cent cost. Spending more money to buy more chips reduces the time accordingly: $300,000 results in a solution in an average of 24 seconds; $10,000,000 results in an average solution in 0.7 seconds. |

Более определенный коммерческий хищник, готовый потратить 10 000 долл. для установки 25 чипов ORCA, способен перебрать 40-битовые ключи в среднем за 12 минут, приблизительно по 8 центов за взломанный ключ. Затратив больше денег для покупки больше чипов укорачивает время соответственно 300 000 долл. - 24 сек., 10 000 000 долл - 0,7 сек. |

As already noted, a corporation with substantial resources can design and commission custom chips that are much faster. By doing this, a company spending $300,000 could find the right 40-bit key in an average of 0.18 seconds at 1/10th of a cent per solution; a larger company or government agency willing to spend $10,000,000 could find the right key on average in 0.005 seconds (again at 1/10th of a cent per solution). (Note that the cost per solution remains constant because we have conservatively assumed constant costs for chip acquisition - in fact increasing the quantities purchased of a custom chip reduces the average chip cost as the initial design and set-up costs are spread over a greater number of chips.) These results are summarized in Table I. |

Как уже отмечалось, корпорация с соответствующими ресурсами может заказать гораздо более быстрый чип. Сделав это, компания затратившая 300 000 долл должна найти правильный ключ приблизительно за 0,18 секунд, при цене 1/10 цента за решение; более крупная компания или правительственная агентство способное потратить 10 000 000 долл. должно найти правильный ключ приблизительно за 0,005 секунд (опять 1/10 цента за решение). Заметим, что цена за решение является константой, потому, что мы предположили константой цену чипа. В действительности увеличение объема закупки уменьшает среднюю цену чипа, т.к. стоимость разработки делится на большее число чипов. |

4. Even DES with 56-Bit Keys Is Increasingly Inadequate |

4. Даже DES с 56-битовым ключом недостаточно сильный |

4.1 DES is no panacea today. |

4.1 DES уже не панацея |

The Data Encryption Standard (DES) was developed in the 1970s by IBM and NSA and adopted by the U.S. Government as a Federal Information Processing Standard for data encryption. It was intended to provide strong encryption for the government's sensitive but unclassified information. It was recognized by many, even at the time DES was adopted, that technological developments would make DES's 56-bit key exceedingly vulnerable to attack before the end of the century. |

Стандарт шифрования данных DES был разработан в 1970 г. IBM и АНБ и одобрен Американским правительством в качестве федерального стандарта обработки информации. Он предназначен для сильного шифрования правительственной важной, но негрифованной информации. Многим было понятно, еще когда DES разрабатывался, что технологический прогресс сделает 56-битовые ключи DES уязвимыми, еще до конца текущего века. |

Today, DES may be the most widely employed encryption algorithm and continues to be a commonly cited benchmark. Yet DES-like encryption strength is no panacea. Calculations show that DES is inadequate against a corporate or government attacker committing serious resources. The bottom line is that DES is cheaper and easier to break than many believe |

Сегодня DES - может быть, наиболее широко распространенный шифровальный алгоритм и продолжает им быть. DES- шифрование еще сильно, но оно не панацея. Вычисления показывают, что DES недостаточно сильный, от корпоративной или правительственной атаки, поддержанной серьезными ресурсами. DES взломать легче, чем многие думают. |

As explained above, 40-bit encryption provides inadequate protection against even the most casual of intruders, content to scavenge time on idle machines or to spend a few hundred dollars. Against such opponents, using DES with a 56-bit key will provide a substantial measure of security. At present, it would take a year and a half for someone using $10,000 worth of FPGA technology to search out a DES key. In ten years time an investment of this size would allow one to find a DES key in less than a week. |

Как описно выше, 40-битовое шифрование не обеспечивает защиты даже от случайного взломщика с ограниченным временем и ленивой машиной, либо нежелающего потратить несколько сотен долларов. Против таких оппонентов DES сможет обеспечить существенную защиту. Потребуется 1,5 года для всякого, кто используя 10 000 долл. на НПЧ-технологии найдет ключ. За десять лет инвестиции этого размера позволят найти ключ менее, чем за неделю. |

The real threat to commercial transactions and to privacy on the Internet is from individuals and organizations willing to invest substantial time and money. As more and more business and personal information becomes electronic, the potential rewards to a dedicated commercial predator also increase significantly and may justify the commitment of adequate resources. |

Реальная угроза коммерческим транзакциям и конфиденциальности в Интернете исходит от индивидуалов и организаций, желающих потратить значительное время и деньги. Поскольку все больше деловой и личной информации переводится в электронную форму, потенциальное вознаграждение коммерческому взломщику также увеличивается значительно и может оправдать затраты. |

A serious effort - on the order of $300,000 - by a legitimate or illegitimate business could find a DES key in an average of 19 days using off-the-shelf technology and in only 3 hours using a custom developed chip. In the latter case, it would cost $38 to find each key (again assuming a 3 year life to the chip and continual use). A business or government willing to spend $10,000,000 on custom chips, could recover DES keys in an average of 6 minutes, for the same $38 per key. |

Серьезная угроза - законный или незаконный бизнес сможет найти ключ приблизительноза 19 дней используя или за 3 часа с помощью заказного чипа. В последнем случае, это будет стоить примерно 38 долл. за ключ (из расчета 3 лет непрерывной работы). Правительство или бизнес способный затратить 10 млн. долл. на заказные чипы сможет вскрыть DES ключ приблизительно за 6 минут, при той же цене 38 долл. за ключ. |

At the very high end, an organization - presumably a government intelligence agency - willing to spend $300,000,000 could recover DES keys in 12 seconds each! The investment required is large but not unheard of in the intelligence community. It is less than the cost of the Glomar Explorer, built to salvage a single Russian submarine, and far less than the cost of many spy satellites. Such an expense might be hard to justify in attacking a single target, but seems entirely appropriate against a cryptographic algorithm, like DES, enjoying extensive popularity around the world. |

На самом верхнем конце, организации - преимущественно правительственные разведываетельные агентства - способные вложить 300 млн. долл. могут взломать DES за 12 секунд. Затраты огромные, но не запредельные для разведывательного сообщества. Это меньше, чем стоит построенный специально для поднятия одной руской подводной лодки «подводный исследователь», и намного меньше, чем цена разведывательных спутников. Такие деньги трудно оправдать атакой на одну цель, но, по-видимому, приемлемо против алгоримов типа DES, широко применяемых во всем мире. |

There is ample evidence of the danger presented by government intelligence agencies seeking to obtain information not only for military purposes but for commercial advantage. Congressional hearings in 1993 highlighted instances in which the French and Japanese governments spied on behalf of their countries' own businesses. Thus, having to protect commercial information against such threats is not a hypothetical proposition. |

Это достаточное доказательство опасности представляемой таким агентствами в поисках получения информации не только для военных целей но для коммерческий целей. Слушания в Конгрессе в 1993 высветили пример, в котором правительства Франции и Японии следили за бизнесом в своих собственных странах. Т.о. защита коммерческой информации от таких угроз это не гипотетическое предположение. |

4.3 The analysis for other algorithms is roughly comparable. |

4.3 Анализ для других алгоритмов примерно одинаковых |

The above analysis has focused on the time and money required to find a key to decrypt information using the RC4 algorithm with a 40-bit key or the DES algorithm with its 56-bit key, but the results are not peculiar to these ciphers. Although each algorithm has its own particular characteristics, the effort required to find the keys of other ciphers is comparable. There may be some differences as the result of implementation procedures, but these do not materially affect the brute-force breakability of algorithms with roughly comparable key lengths |

Предыдущий анализ был сфокусирован на времени и деньгах, необходимых для дешифрования информации используя алгоритм RC4 с 40-битовым ключом или DES с 56-битовым ключом, но но результаты не были специфичными для каждого шифра. Хотя каждый алгоритм имеет свои особенности, усилия требуемые для нахождения ключа - сопоставимы. Возможны некоторые различия, но они не окажут значительный эффект на силовой взлом алгоритмов с примерно одинаковой длиной ключа. |

Specifically, it has been suggested at times that differences in set-up procedures, such as the long key-setup process in RC4, result in some algorithms having effectively longer keys than others. For the purpose of our analysis, such factors appear to vary the effective key length by no more than about eight bits. |

Особенно это касается времени процедур установки, такие, как длительная установка ключа в RC4, результат в некоторых алгоритмах, имеющих существенно более длинный ключ, чем другие. Для целей нашего анализа такие факторы длина ключа изменяется не более, чем на 8 битов. |

5. Appropriate Key Lengths for the Future --- A Proposal |

5. Соответствующая длина ключа на будущее - Предположения |

Table I summarizes the costs of carrying out brute-force attacks against symmetric cryptosystems with 40-bit and 56-bit keys using networks of general purpose computers, Field Programmable Gate Arrays, and special-purpose chips. |

Таблица 1 отражает стоимость силовой атаки против симметричной криптосистемы с 40-битовыми и 56-битовыми ключами, используя сети неспециализированных компьютеров, НПЧ и СИС технологии. |

It shows that 56 bits provides a level of protection - about a year and a half - that would be adequate for many commercial purposes against an opponent prepared to invest $10,000. Against an opponent prepared to invest $300,000, the period of protection has dropped to the barest minimum of 19 days. Above this, the protection quickly declines to negligible. A very large, but easily imaginable, investment by an intelligence agency would clearly allow it to recover keys in real time. |

Она показывает, что 56 бит обеспечивают степень защиты около 1,5 года - которая должна быть подходящим для многих коммерческих целей при оппоненте способнов вложить 10 000 долл. От оппонента, способного вложить 300 000 долл.период защиты сократится до малейшего минимума в 19 дней. Учитывая вышеизложенное, стойкость быстро падает до минимума. Очень большие, но близкие к реальным, инвестиции в соответствующие спецслужбы могут легко позволить ломать ключи в реальном времени. |

What workfactor would be required for security today? For an opponent whose budget lay in the $10 to 300 million range, the time required to search out keys in a 75-bit keyspace would be between 6 years and 70 days. Although the latter figure may seem comparable to the `barest minimum' 19 days mentioned earlier, it represents - under our amortization assumptions - a cost of $19 million and a recovery rate of only five keys a year. The victims of such an attack would have to be fat targets indeed. |

Какая длина ключа требуется на сегодняшний день? Для инвестора, чей бюджет лежит в диапазоне от 10 до 300 млн. время требуемое для перебора ключей соответствующих 75 битам лежит между 6 годами и 70 днями. Хотя последняя цифра очень похожа на наименьший минимум в 19 дней, она соответствует цене в 19 млн. долл. и уровню взлома 5 ключей в год. Жертва такой атаки должна представлять собой лакомый кусочек. |

Because many kinds of information must be kept confidential for long periods of time, assessment cannot be limited to the protection required today. Equally important, cryptosystems - especially if they are standards - often remain in use for years or even decades. DES, for example, has been in use for more than 20 years and will probably continue to be employed for several more. In particular, the lifetime of a cryptosystem is likely to exceed the lifetime of any individual product embodying it. |

Поскольку многие виды инфомации должны находиться в секрете долгий период времени, оценка не может быть ограничена защитой, требуемой сегодня. Также важно, что криптосистемы (особенно стандарты) часто предполагается использовать годы и даже десятилетия. DES, к примеру, использовался более 20 лет, и, возможно, будет использоваться еще. В частности, время жизни криптосистемы часто равно времени существования некоторого продукта, воплощающего ее. |

A rough estimate of the minimum strength required as a function of time can be obtained by applying an empirical rule, popularly called `Moore's Law,' which holds that the computing power available for a given cost doubles every 18 months. Taking into account both the lifetime of cryptographic equipment and the lifetime of the secrets it protects, we believe it is prudent to require that encrypted data should still be secure in 20 years. Moore's Law thus predicts that the keys should be approximately 14 bits longer than required to protect against an attack today. |

Грубая прикидка минимальной стойкости, как функции времени, может быть получена эмпирическим путем, часто называемым «законом Мура», который гласит, что вычислительные мощности при одной и той же стоимости удваиваются каждые 18 месяцев. Возьмите вместе время жизни криптографического оборудования, время жизни секретов и, как мы полагаем благоразумно потребовать, что шифрованные данные должны быть в безопасности еще 20 лет. В этом случае закон Мура означает, что ключи должны быть приблизительно на 14 битов длинее, чем требуется для предотвращения атаки сегодня. |

Bearing in mind that the additional computational costs of stronger encryption are modest, we strongly recommend a minimum key-length of 90 bits for symmetric cryptosystems. |

Необходимо помнить, что дополнительные вычислительные цены сильного шифрования скромные, поэтому мы очень рекомендуем минимальную длину ключа в 90 битов для симметричных систем. |

It is instructive to compare this recommendation with both Federal Information Processing Standard 46, The Data Encryption Standard (DES), and Federal Information Processing Standard 185, The Escrowed Encryption Standard (EES). DES was proposed 21 years ago and used a 56-bit key. Applying Moore's Law and adding 14 bits, we see that the strength of DES when it was proposed in 1975 was comparable to that of a 70-bit system today. Furthermore, it was estimated at the time that DES was not strong enough and that keys could be recovered at a rate of one per day for an investment of about twenty-million dollars. Our 75-bit estimate today corresponds to 61 bits in 1975, enough to have moved the cost of key recovery just out of reach. The Escrowed Encryption Standard, while unacceptable to many potential users for other reasons, embodies a notion of appropriate key length that is similar to our own. It uses 80-bit keys, a number that lies between our figures of 75 and 90 bits. |

Поучительно сравнить эти рекомендации с Федеральным стандартом обработки информации 46, DES, Федеральным стандартом обработки информации 185, Стандартом шифрования ЕЕS. DES был предложен 21 год назад и использует 56-битовый ключ. Применяя закон Мура и добавляя 14 битов получаем, что стойкость DES в том году, когда он был принят (1975 г.), сопоставима с 70-битовой системой сегодня. Подсчитано, что время в течение которого и что ключи могут быть перебраны в один день соответствуют инвестициям в 20 млн. долл. Наш 75-битовый расчет сегодня соответствует 61 биту в 1975 г., достаточно, чтобы вывести цену перебора ключей за достижимые пределы. EES пока неприемлем для многих потенциальных пользователей по многи причинам, воплощает понятие о соответствующей длине ключа, что похоже на наши. Он использует 80-битовые ключи, количество которых лежит между нашими значениями 75 и 90 битов. |

|

|

About the Authors |

Об авторах |

Matt Blaze is a senior research scientist at AT&T Research in the area of computer security and cryptography. Recently Blaze demonstrated weaknesses in the U.S. government's `Clipper Chip' key escrow encryption system. His current interests include large-scale trust management and the applications of smartcards. mab@research.att.com

|

Матт Блейз - старший исследователь в AT&T. Исследования в области компьютерной безопасности и криптографии. Недавно Блейз продемонстрировал слабость американской правительственной системы шифрования «Клиппер». В настоящее время он работает в области крупномасштабного управления доверием и приложений смарт-карт. |

Whitfield Diffie is a distinguished Engineer at Sun Microsystems specializing in security. In 1976 Diffie and Martin Hellman created public key cryptography, which solved the problem of sending coded information between individuals with no prior relationship and is the basis for widespread encryption in the digital information age. diffie@eng.sun.com

|

Уитфилд Диффи - заслуженный инженер в Sun Microsystems в области безопасности. В 1976 г. Диффи и Мартин Хеллман разработали криптографию с открытым ключом, которая решила проблемы обмена ключами по открытым каналам, создали базис для широкого применения шифрования в эпоху цифровой информации. |

Ronald L. Rivest is a professor of computer science at the Massachusetts Institute of Technology, and is Associate Director of MIT's Laboratory for Computer Science. Rivest, together with Leonard Adleman and Adi Shamir, invented the RSA public-key cryptosystem that is used widely throughout industry. Ron Rivest is one of the founders of RSA Data Security Inc. and is the creator of variable key length symmetric key ciphers (e.g., RC4). rivest@lcs.mit.edu |

Рональд Райвест - профессор компьютерных наук Массачусетского Технологического института (МТИ) и заместитель директора Лаборатории Компьютерных наук МТИ. Райвест, совместно с Леонардом Эйдельманом и Эди Шамиром предложили криптосистему с открытым ключом, которая широко используется в индустрии. Рон Райвест - один из основателей компании RSA Data Security Inc. и разработчик серии алгоритмов шифрования с симметричным ключом различной длины (например RC4).

|

Bruce Schneier is president of Counterpane Systems, a consulting firm specializing in cryptography and computer security. Schneier writes and speaks frequently on computer security and privacy and is the author of a leading cryptography textbook, Applied Cryptography, and is the creator of the symmetric key cipher Blowfish. schneier@counterpane.com

|

Брюс Шнейер - президент «Counterpane Systems» - консультационной фирмы специализирующейся в области криптографии и компьютерной безопасности. Шнейер много пишет и говорит о компьютерной защите и безопасности, он автор популярной книги «Прикладная криптография» и создатель симметричного алгоритма шифрования «Blowfish». |

Tsutomu Shimomura is a computational physicist employed by the San Diego Supercomputer Center who is an expert in designing software security tools. Last year, Shimomura was responsible for tracking down the computer outlaw Kevin Mitnick, who electronically stole and altered valuable electronic information around the country. tsutomu@sdsc.edu |

Цутоми Шимомура - специалист в вычислительной физике, работает в Суперкомпьютерном центре в Сан-Диего в качестве эксперта по созданию программных средств защиты. В прошлом году Шимомура организовывал операцию по поимке компьютерного нарушителя Кевина Митника, который воровал различную электронную информацию по всей стране.

|

Eric Thompson heads AccessData Corporation's cryptanalytic team and is a frequent lecturer on applied crytography. AccessData specializes in data recovery and decrypting information utilizing brute force as well as `smarter' attacks. Regular clients include the FBI and other law enforcement agencies as well as corporations. eric@accessdata.com |

Эрик Томсон - возглавляет криптоаналитическую команду корпорации «AccessData» («Доступ к данным») и популярный лектор по прикладной криптографии. Компания AccessData специализируется в области взлома данных и дешифрования информации методом «силовой атаки». Постоянными клиентами компании являются ФБР и другие правоохранительные органы и компании. |

Michael Wiener is a cryptographic advisor at Bell-Northern Research where he focuses on cryptanalysis, security architectures, and public-key infrastructures. His influential 1993 paper, Efficient DES Key Search, describes in detail how to cons- truct a machine to brute force crack DES coded information (and provides cost estimates as well). wiener@bnr.ca |

Майкл Винер - криптографический советник компании Bell-Northern Research, где он занимается криптоанализом, архитектурой безопасности и открытыми ключами. Под его влиянием 1993 газеты, эффективный поиск ключей DES, детальное описание машины для силовой атаки на DES-шифрованную информацию. |

ACKNOWLEDGEMENT

The authors would like to thank the Business Software Alliance, which provided support for a one-day meeting, held in Chicago on 20 November 1995 |

БЛАГОДАРНОСТИ

Авторы выражают свою признательность Ассоциации производителей программного обеспечения Business Software Alliance за ее поддержку в подготовке однодневного семинара прошедшего в Чикаго 20 ноября 1995 г. |

23287 |

21436 |

Таблица 1

Тип нападающего |

Бюджет |

Инструмент |

Время и цена за взломанный ключ |

Длина необходимая для защиты |

|

|

|

|

40 бит |

56 бит |

|

Пеший хакер |

малый |

мусорное машинное время |

1 неделя |

невозможно |

45 |

|

400 долл. |

FPGA |

5 часов ($0.08) |

38 лет ($5,000) |

50

|

Малый бизнесс |

10 тыс. долл. |

FPGA

|

12 минут ($0.08) |

556 дней ($5,000) |

55 |

Средний бизнес |

300 тыс. долл |

FPGA or

ASIC

|

24 секунды ($0.08) .18 секунд ($0.001) |

19 дней ($5,000) 3 часа ($38) |

60 |

Крупная компания |

10 млн. долл. |

FPGA или ASIC

|

.7 секунд ($0.08) 0,005 секунд ($0.001) |

13 часов ($5,000) .6 минут ($38) |

70 |

Спецслужбы |

300 млн. долл. |

ASIC

|

.0002 seconds ($0.001) |

12 seconds ($38) |

75 |

2. The AES-CBC Cipher Algorithm and Its Use with Ipsec (Алгоритм шифрования AES-CBC и его применение с IPSec) Abstract

This document describes the use of the Advanced Encryption Standard (AES) Cipher Algorithm in Cipher Block Chaining (CBC) Mode, with an explicit Initialization Vector (IV), as a confidentiality mechanism within the context of the IPsec Encapsulating Security Payload (ESP).

Table of Contents

1. Introduction . . . . . . . . . . . . . . . . . . . . 2 1.1. Specification of Requirements. . 3 2. The AES Cipher Algorithm . . . . . . . . 3 2.1. Mode . . . . . . . . . . . . . . . . . . . . . . . 3 2.2. Key Size and Number of Rounds . 4 2.3. Weak Keys. . . . . . . . . . . . . . . . . . 4 2.4. Block Size and Padding. . . . . . . . 4 2.5. Additional Information . . . . . . 4 2.6. Performance. . . . . . . . . . . . . . .. . . 5 3. ESP Payload . . . . . . . .. . . . . . . . . . . . 5 3.1. ESP Algorithmic Interactions . . . 6 3.2. Keying Material. . . . . . . . . . . . . . 6 4. Test Vectors . . . . . . . . . . . . . . . . . . . . 6 5. IKE Interactions . . . . . . . . . . . . . . . . 10 5.1. Phase 1 Identifier. . . . . . . . . . . . 10 5.2. Phase 2 Identifier. . . . . . . . . . . . . 10 5.3. Key Length Attribute . . . . . . . . . 10 5.4. Hash Algorithm Considerations . 10 6. Security Considerations . . . . . . . . . . 11 7. IANA Considerations . . . . . . . . . . . . 11 8. Intellectual Property Rights Statement11 9. References . . . . . . . . . . . . . . . . . . . . . 12 9.1. Normative References . . . . . . . 12 9.2. Informative References . . . . . . 12 10. Acknowledgments . . . . . . . . . . . . . 13 11. Authors' Addresses . . . . . . . . . . . . . 14

1. Introduction

As the culmination of a four-year competitive process, NIST (the National Institute of Standards and Technology) has selected the AES (Advanced Encryption Standard), the successor to the venerable DES (Data Encryption Standard). The competition was an open one, with public participation and comment solicited at each step of the process. The AES [AES], formerly known as Rijndael, was chosen from a field of five finalists. The AES selection was made on the basis of several characteristics: + security

+ unclassified

+ publicly disclosed

+ available royalty-free, worldwide

+ capable of handling a block size of at least 128 bits

+ at a minimum, capable of handling key sizes of 128, 192, and 256 bits

+ computational efficiency and memory requirements on a variety of software and hardware, including smart cards

+ flexibility, simplicity and ease of implementation

The AES will be the government's designated encryption cipher. The expectation is that the AES will suffice to protect sensitive (unclassified) government information until at least the next century. It is also expected to be widely adopted by businesses and financial institutions. It is the intention of the IETF IPsec Working Group that AES will eventually be adopted as the default IPsec ESP cipher and will obtain the status of MUST be included in compliant IPsec implementations. The remainder of this document specifies the use of the AES within the context of IPsec ESP. For further information on how the various pieces of ESP fit together to provide security services, refer to [ARCH], [ESP], and [ROAD].

1.1. Specification of Requirements

The keywords "MUST", "MUST NOT", "REQUIRED", "SHALL", "SHALL NOT", "SHOULD", "SHOULD NOT", "RECOMMENDED", "MAY", and "OPTIONAL" that appear in this document are to be interpreted as described in [RFC-2119].

2. The AES Cipher Algorithm

All symmetric block cipher algorithms share common characteristics and variables, including mode, key size, weak keys, block size, and rounds. The following sections contain descriptions of the relevant characteristics of the AES cipher.

2.1. Mode

NIST has defined 5 modes of operation for AES and other FIPS-approved ciphers [MODES]: CBC (Cipher Block Chaining), ECB (Electronic CodeBook), CFB (Cipher FeedBack), OFB (Output FeedBack) and CTR (Counter). The CBC mode is well-defined and well-understood for symmetric ciphers, and is currently required for all other ESP ciphers. This document specifies the use of the AES cipher in CBC mode within ESP. This mode requires an Initialization Vector (IV) that is the same size as the block size. Use of a randomly generated IV prevents generation of identical ciphertext from packets which have identical data that spans the first block of the cipher algorithm's block size.

The IV is XOR'd with the first plaintext block before it is encrypted. Then for successive blocks, the previous ciphertext block is XOR'd with the current plaintext, before it is encrypted.

More information on CBC mode can be obtained in [MODES, CRYPTO-S]. For the use of CBC mode in ESP with 64-bit ciphers, see [CBC].

2.2. Key Size and Number of Rounds

AES supports three key sizes: 128 bits, 192 bits, and 256 bits. The default key size is 128 bits, and all implementations MUST support this key size. Implementations MAY also support key sizes of 192 bits and 256 bits. AES uses a different number of rounds for each of the defined key sizes. When a 128-bit key is used, implementations MUST use 10 rounds. When a 192-bit key is used, implementations MUST use 12 rounds. When a 256-bit key is used, implementations MUST use 14 rounds. 2.3. Weak Keys

At the time of writing this document there are no known weak keys for the AES.

Some cipher algorithms have weak keys or keys that MUST not be used due to their interaction with some aspect of the cipher's definition. If weak keys are discovered for the AES, then weak keys SHOULD be checked for and discarded when using manual key management. When using dynamic key management, such as [IKE], weak key checks SHOULD NOT be performed as they are seen as an unnecessary added code complexity that could weaken the intended security [EVALUATION].

2.4. Block Size and Padding

The AES uses a block size of sixteen octets (128 bits).

Padding is required by the AES to maintain a 16-octet (128-bit) blocksize. Padding MUST be added, as specified in [ESP], such that the data to be encrypted (which includes the ESP Pad Length and Next Header fields) has a length that is a multiple of 16 octets.

Because of the algorithm specific padding requirement, no additional padding is required to ensure that the ciphertext terminates on a 4-octet boundary (i.e., maintaining a 16-octet block size guarantees that the ESP Pad Length and Next Header fields will be right aligned within a 4-octet word). Additional padding MAY be included, as specified in [ESP], as long as the 16-octet blocksize is maintained.

2.5. Additional Information

AES was invented by Joan Daemen from Banksys/PWI and Vincent Rijmen from ESAT-COSIC, both in Belgium, and is available world-wide on a royalty-free basis. It is not covered by any patents, and the Rijndael homepage contains the following statement: "Rijndael is available for free. You can use it for whatever purposes you want, irrespective of whether it is accepted as AES or not." AES's description can be found in [AES]. The Rijndael homepage is: http://www.esat.kuleuven.ac.be/~rijmen/rijndael/.

The AES homepage, http://www.nist.gov/aes, contains a wealth of information about the AES, including a definitive description of the AES algorithm, performance statistics, test vectors and intellectual property information. This site also contains information on how to obtain an AES reference implementation from NIST.

2.6. Performance

For a comparison table of the estimated speeds of AES and other cipher algorithms, please see [PERF-1], [PERF-2], [PERF-3], or [PERF-4]. The AES homepage has pointers to other analyses.

3. ESP Payload

The ESP payload is made up of the IV followed by raw cipher-text. Thus the payload field, as defined in [ESP], is broken down according to the following diagram:

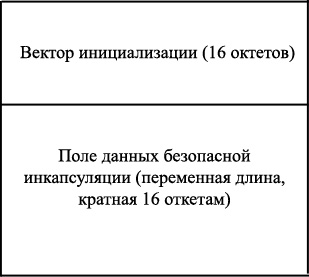

+---------------+---------------+---------------+---------------+ | | + Initialization Vector (16 octets) + | | +---------------+---------------+---------------+---------------+ | | ~ Encrypted Payload (variable length, a multiple of 16 octets) ~ | | +---------------------------------------------------------------+

The IV field MUST be the same size as the block size of the cipher algorithm being used. The IV MUST be chosen at random, and MUST be unpredictable.

Including the IV in each datagram ensures that decryption of each received datagram can be performed, even when some datagrams are dropped, or datagrams are re-ordered in transit.

To avoid CBC encryption of very similar plaintext blocks in different packets, implementations MUST NOT use a counter or other low-Hamming distance source for IVs.

3.1. ESP Algorithmic Interactions

Currently, there are no known issues regarding interactions between the AES and other aspects of ESP, such as use of certain authentication schemes.

3.2. Keying Material

The minimum number of bits sent from the key exchange protocol to the ESP algorithm must be greater than or equal to the key size.

The cipher's encryption and decryption key is taken from the first <x> bits of the keying material, where <x> represents the required key size.

4. Test Vectors

The first 4 test cases test AES-CBC encryption. Each test case includes the key, the plaintext, and the resulting ciphertext. The values of keys and data are either hexadecimal numbers (prefixed by "0x") or ASCII character strings (surrounded by double quotes). If a value is an ASCII character string, then the AES-CBC computation for the corresponding test case DOES NOT include the trailing null character ('\0') of the string. The computed cyphertext values are all hexadecimal numbers.

The last 4 test cases illustrate sample ESP packets using AES-CBC for encryption. All data are hexadecimal numbers (not prefixed by "0x").

These test cases were verified using 2 independent implementations: the NIST AES-CBC reference implementation and an implementation provided by the authors of the Rijndael algorithm (http://csrc.nist.gov/encryption/aes/rijndael/rijndael-unix-refc.tar).

Case #1: Encrypting 16 bytes (1 block) using AES-CBC with 128-bit key Key : 0x06a9214036b8a15b512e03d534120006 IV : 0x3dafba429d9eb430b422da802c9fac41 Plaintext : "Single block msg" Ciphertext: 0xe353779c1079aeb82708942dbe77181a

Case #2: Encrypting 32 bytes (2 blocks) using AES-CBC with 128-bit key Key: 0xc286696d887c9aa0611bbb3e2025a45a IV: 0x562e17996d093d28ddb3ba695a2e6f58 Plaintext : 0x000102030405060708090a0b0c0d0e0f 101112131415161718191a1b1c1d1e1f Ciphertext: 0xd296cd94c2cccf8a3a863028b5e1dc0a 7586602d253cfff91b8266bea6d61ab1

Case #3: Encrypting 48 bytes (3 blocks) using AES-CBC with 128-bit key Key : 0x6c3ea0477630ce21a2ce334aa746c2cd IV : 0xc782dc4c098c66cbd9cd27d825682c81 Plaintext : "This is a 48-byte message (exactly 3 AES blocks)" Ciphertext: 0xd0a02b3836451753d493665d33f0e886 2dea54cdb293abc7506939276772f8d5 021c19216bad525c8579695d83ba2684

Case #4: Encrypting 64 bytes (4 blocks) using AES-CBC with 128-bit key Key : 0x56e47a38c5598974bc46903dba290349 IV : 0x8ce82eefbea0da3c44699ed7db51b7d9 Plaintext : 0xa0a1a2a3a4a5a6a7a8a9aaabacadaeaf b0b1b2b3b4b5b6b7b8b9babbbcbdbebf c0c1c2c3c4c5c6c7c8c9cacbcccdcecf d0d1d2d3d4d5d6d7d8d9dadbdcdddedf Ciphertext: 0xc30e32ffedc0774e6aff6af0869f71aa 0f3af07a9a31a9c684db207eb0ef8e4e 35907aa632c3ffdf868bb7b29d3d46ad 83ce9f9a102ee99d49a53e87f4c3da55

Case #5: Sample transport-mode ESP packet (ping 192.168.123.100) Key: 90d382b4 10eeba7a d938c46c ec1a82bf SPI: 4321 Source address: 192.168.123.3 Destination address: 192.168.123.100 Sequence number: 1 IV: e96e8c08 ab465763 fd098d45 dd3ff893

Original packet: IP header (20 bytes): 45000054 08f20000 4001f9fe c0a87b03 c0a87b64 Data (64 bytes): 08000ebd a70a0000 8e9c083d b95b0700 08090a0b 0c0d0e0f 10111213 14151617 18191a1b 1c1d1e1f 20212223 24252627 28292a2b 2c2d2e2f 30313233 34353637

Augment data with: Padding: 01020304 05060708 090a0b0c 0d0e Pad length: 0e Next header: 01 (ICMP)

Pre-encryption Data with padding, pad length and next header (80 bytes): 08000ebd a70a0000 8e9c083d b95b0700 08090a0b 0c0d0e0f 10111213 14151617 18191a1b 1c1d1e1f 20212223 24252627 28292a2b 2c2d2e2f 30313233 34353637 01020304 05060708 090a0b0c 0d0e0e01

Post-encryption packet with SPI, Sequence number, IV: IP header: 4500007c 08f20000 4032f9a5 c0a87b03 c0a87b64 SPI/Seq #: 00004321 00000001 IV: e96e8c08 ab465763 fd098d45 dd3ff893 Encrypted Data (80 bytes): f663c25d 325c18c6 a9453e19 4e120849 a4870b66 cc6b9965 330013b4 898dc856 a4699e52 3a55db08 0b59ec3a 8e4b7e52 775b07d1 db34ed9c 538ab50c 551b874a a269add0 47ad2d59 13ac19b7 cfbad4a6

Case #6: Sample transport-mode ESP packet (ping -p 77 -s 20 192.168.123.100) Key: 90d382b4 10eeba7a d938c46c ec1a82bf SPI: 4321 Source address: 192.168.123.3 Destination address: 192.168.123.100 Sequence number: 8 IV: 69d08df7 d203329d b093fc49 24e5bd80

Original packet: IP header (20 bytes): 45000030 08fe0000 4001fa16 c0a87b03 c0a87b64 Data (28 bytes): 0800b5e8 a80a0500 a69c083d 0b660e00 77777777 77777777 77777777

Augment data with: Padding: 0102 Pad length: 02 Next header: 01 (ICMP)

Pre-encryption Data with padding, pad length and next header (32 bytes): 0800b5e8 a80a0500 a69c083d 0b660e00 77777777 77777777 77777777 01020201

Post-encryption packet with SPI, Sequence number, IV: IP header: 4500004c 08fe0000 4032f9c9 c0a87b03 c0a87b64 SPI/Seq #: 00004321 00000008 IV: 69d08df7 d203329d b093fc49 24e5bd80 Encrypted Data (32 bytes): f5199588 1ec4e0c4 488987ce 742e8109 689bb379 d2d750c0 d915dca3 46a89f75

Case #7: Sample tunnel-mode ESP packet (ping 192.168.123.200) Key: 01234567 89abcdef 01234567 89abcdef SPI: 8765 Source address: 192.168.123.3 Destination address: 192.168.123.200 Sequence number: 2 IV: f4e76524 4f6407ad f13dc138 0f673f37

Original packet: IP header (20 bytes): 45000054 09040000 4001f988 c0a87b03 c0a87bc8 Data (64 bytes): 08009f76 a90a0100 b49c083d 02a20400 08090a0b 0c0d0e0f 10111213 14151617 18191a1b 1c1d1e1f 20212223 24252627 28292a2b 2c2d2e2f 30313233 34353637

Augment data with: Padding: 01020304 05060708 090a Pad length: 0a Next header: 04 (IP-in-IP)

Pre-encryption Data with original IP header, padding, pad length and next header (96 bytes): 45000054 09040000 4001f988 c0a87b03 c0a87bc8 08009f76 a90a0100 b49c083d 02a20400 08090a0b 0c0d0e0f 10111213 14151617 18191a1b 1c1d1e1f 20212223 24252627 28292a2b 2c2d2e2f 30313233 34353637 01020304 05060708 090a0a04

Post-encryption packet with SPI, Sequence number, IV: IP header: 4500008c 09050000 4032f91e c0a87b03 c0a87bc8 SPI/Seq #: 00008765 00000002 IV: f4e76524 4f6407ad f13dc138 0f673f37 Encrypted Data (96 bytes): 773b5241 a4c44922 5e4f3ce5 ed611b0c 237ca96c f74a9301 3c1b0ea1 a0cf70f8 e4ecaec7 8ac53aad 7a0f022b 859243c6 47752e94 a859352b 8a4d4d2d ecd136e5 c177f132 ad3fbfb2 201ac990 4c74ee0a 109e0ca1 e4dfe9d5 a100b842 f1c22f0d

Case #8: Sample tunnel-mode ESP packet (ping -p ff -s 40 192.168.123.200) Key: 01234567 89abcdef 01234567 89abcdef SPI: 8765 Source address: 192.168.123.3 Destination address: 192.168.123.200 Sequence number: 5 IV: 85d47224 b5f3dd5d 2101d4ea 8dffab22

Original packet: IP header (20 bytes): 45000044 090c0000 4001f990 c0a87b03 c0a87bc8 Data (48 bytes): 0800d63c aa0a0200 c69c083d a3de0300 ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff

Augment data with: Padding: 01020304 05060708 090a Pad length: 0a Next header: 04 (IP-in-IP)

Pre-encryption Data with original IP header, padding, pad length and next header (80 bytes): 45000044 090c0000 4001f990 c0a87b03 c0a87bc8 0800d63c aa0a0200 c69c083d a3de0300 ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff ffffffff 01020304 05060708 090a0a04

Post-encryption packet with SPI, Sequence number, IV: IP header: 4500007c 090d0000 4032f926 c0a87b03 c0a87bc8 SPI/Seq #: 00008765 00000005 IV: 85d47224 b5f3dd5d 2101d4ea 8dffab22 Encrypted Data (80 bytes): 15b92683 819596a8 047232cc 00f7048f e45318e1 1f8a0f62 ede3c3fc 61203bb5 0f980a08 c9843fd3 a1b06d5c 07ff9639 b7eb7dfb 3512e5de 435e7207 ed971ef3 d2726d9b 5ef6affc 6d17a0de cbb13892

5. IKE Interactions

5.1. Phase 1 Identifier

For Phase 1 negotiations, IANA has assigned an Encryption Algorithm ID of 7 for AES-CBC.

5.2. Phase 2 Identifier

For Phase 2 negotiations, IANA has assigned an ESP Transform Identifier of 12 for ESP_AES.

5.3. Key Length Attribute

Since the AES allows variable key lengths, the Key Length attribute MUST be specified in both a Phase 1 exchange [IKE] and a Phase 2 exchange [DOI].

5.4. Hash Algorithm Considerations

A companion competition, to select the successor to SHA-1, the widely-used hash algorithm, recently concluded. The resulting hashes, called SHA-256, SHA-384 and SHA-512 [SHA2-1, SHA2-2] are capable of producing output of three different lengths (256, 384 and 512 bits), sufficient for the generation (within IKE) and authentication (within ESP) of the three AES key sizes (128, 192 and 256 bits).

However, HMAC-SHA-1 [HMAC-SHA] and HMAC-MD5 [HMAC-MD5] are currently considered of sufficient strength to serve both as IKE generators of 128-bit AES keys and as ESP authenticators for AES encryption using 128-bit keys.

6. Security Considerations

Implementations are encouraged to use the largest key sizes they can when taking into account performance considerations for their particular hardware and software configuration. Note that encryption necessarily impacts both sides of a secure channel, so such consideration must take into account not only the client side, but the server as well. However, a key size of 128 bits is considered secure for the foreseeable future.

For more information regarding the necessary use of random IV values, see [CRYPTO-B].

For further security considerations, the reader is encouraged to read [AES].

7. IANA Considerations

IANA has assigned Encryption Algorithm ID 7 to AES-CBC. IANA has assigned ESP Transform Identifier 12 to ESP_AES.

8. Intellectual Property Rights Statement

The IETF takes no position regarding the validity or scope of any intellectual property or other rights that might be claimed to pertain to the implementation or use of the technology described in this document or the extent to which any license under such rights might or might not be available; neither does it represent that it has made any effort to identify any such rights. Information on the IETF's procedures with respect to rights in standards-track and standards-related documentation can be found in BCP-11. Copies of claims of rights made available for publication and any assurances of licenses to be made available, or the result of an attempt made to obtain a general license or permission for the use of such proprietary rights by implementers or users of this specification can be obtained from the IETF Secretariat.

The IETF invites any interested party to bring to its attention any copyrights, patents or patent applications, or other proprietary rights which may cover technology that may be required to practice this standard. Please address the information to the IETF Executive Director.

9. References

9.1. Normative References

[AES] NIST, FIPS PUB 197, "Advanced Encryption Standard (AES)," November 2001. http://csrc.nist.gov/publications/fips/fips197/fips-197.{ps,pdf}

[CBC] Pereira, R. and R. Adams, "The ESP CBC-Mode Cipher Algorithms", RFC 2451, November 1998.

[ESP] Kent, S. and R. Atkinson, "IP Encapsulating Security Payload (ESP)", RFC 2406, November 1998.

9.2. Informative References

[ARCH] Kent, S. and R. Atkinson, "Security Architecture for the Internet Protocol", RFC 2401, November 1998.

[CRYPTO-B] Bellovin, S., "Probable Plaintext Cryptanalysis of the IP Security Protocols", Proceedings of the Symposium on Network and Distributed System Security, San Diego, CA, pp. 155-160, February 1997. http://www.research.att.com/~smb/papers/probtxt.pdf

[CRYPTO-S] B. Schneier, "Applied Cryptography Second Edition", John Wiley & Sons, New York, NY, 1995, ISBN 0-471-12845-7.

[DOI] Piper, D., "The Internet IP Security Domain of Interpretation for ISAKMP", RFC 2407, November 1998.

[EVALUATION] Ferguson, N. and B. Schneier, "A Cryptographic Evaluation of IPsec," Counterpane Internet Security,Inc., January 2000. http://www.counterpane.com/ipsec.pdf

[HMAC-MD5] Madson, C. and R. Glenn, "The Use of HMAC-MD5-96 within ESP and AH", RFC 2403, November 1998.

[HMAC-SHA] Madson, C. and R. Glenn, "The Use of HMAC-SHA-1-96 within ESP and AH", RFC 2404, November 1998.

[IKE] Harkins, D. and D. Carrel, "The Internet Key Exchange (IKE)", RFC 2409, November 1998. [MODES] Dworkin, M., "Recommendation for Block Cipher Modes of Operation: Methods and Techniques," NIST Special Publication 800-38A, December 2001. http://csrc.nist.gov/publications/nistpubs/800-38a/sp800-38a.pdf

[PERF-1] Bassham, L. III, "Efficiency Testing of ANSI C Implementations of Round1 Candidate Algorithms for the Advanced Encryption Standard." http://csrc.nist.gov/encryption/aes/round1/r1-ansic.pdf

[PERF-2] Lipmaa, Helger, "AES/Rijndael: speed." http://www.tcs.hut.fi/~helger/aes/rijndael.html

[PERF-3] Nechvetal, J., E. Barker, D. Dodson, M. Dworkin, J.Foti and E. Roback, "Status Report on the First Round of the Development of the Advanced Encryption Standard." http://csrc.nist.gov/encryption/aes/round1/r1report.pdf

[PERF-4] Schneier, B., J. Kelsey, D. Whiting, D. Wagner, C. Hall, and N. Ferguson, "Performance Comparison of the AES Submissions." http://www.counterpane.com/aes-performance.pdf

[RFC-2119] Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", BCP 14, RFC 2119, March 1997.

[ROAD] Thayer, R., Doraswamy, N. and R. Glenn, "IP Security Document Roadmap", RFC 2411, November 1998.

[SHA2-1] NIST, FIPS PUB 180-2 "Specifications for the Secure Hash Standard," August 2002. http://csrc.nist.gov/publications/fips/fips180-2/ fips180-2.pdf

[SHA2-2] "Descriptions of SHA-256, SHA-384, and SHA-512." http://csrc.nist.gov/cryptval/shs/sha256-384-512.pdf

10. Acknowledgments

Portions of this text, as well as its general structure, were unabashedly lifted from [CBC].

The authors want to thank Hilarie Orman for providing expert advice (and a sanity check) on key sizes, requirements for Diffie-Hellman groups, and IKE interactions. We also thank Scott Fluhrer for his helpful comments and recommendations.

11. Authors' Addresses

Sheila Frankel NIST 820 West Diamond Ave. Room 677 Gaithersburg, MD 20899

Phone: +1 (301) 975-3297 EMail: sheila.frankel@nist.gov

Scott Kelly Airespace 110 Nortech Pkwy San Jose CA 95134

Phone: +1 408 635 2000 EMail: scott@hyperthought.com

Rob Glenn NIST 820 West Diamond Ave. Room 605 Gaithersburg, MD 20899

Phone: +1 (301) 975-3667 EMail: rob.glenn@nist.gov

|

2. Алгоритм шифрования AES-CBC и его применение с IPSec Аннотация Этот документ описывает применение алгоритма Усовершенствованного Стандарта Шифрования (AES) в режиме построения цепочек шифрованных блоков (CBC), с конечным вектором инициализации (IV), в качестве механизма сокрытия в поле данных безопасной инкапсуляции протокола IPSec (ESP).

Содержание 1. Вступление 1.1 Перечисление требований 2. Алгоритм шифрования AES 2.1 Режимы 2.2 Длина ключа и количество циклов 2.3 Нестойкие ключи 2.4 Размер блоков и поля 2.5 Дополнительные сведения 2.6 Производительность 3. Поле данных безопасной инкапсуляции 3.1 Принцип действия ESP 3.2 Создание ключей 4. Экспериментальные векторы 5. Взаимодействия IKE 5.1 Определитель 1 фазы 5.2 Определитель 2 фазы 5.3 Атрибут длины ключа 5.4 Анализ алгоритма хэширования 6. Положения по безопасности 7. Назначения IANA 8. Формулировка прав интеллектуальной собственности 9. Ссылки 9.1 Нормативные источники 9.2 Информативные базы 10. Благодарности 11. Адреса авторов

1. Вступление Для замены уязвимого DES алгоритма более совершенным механизмом, NIST (Национальный Институт Стандартов и Технологии), в результате проведения 4-х годичного конкурса, определил новый стандарт AES. Конкурс проводился открыто, с участием всех желающих, и освещался на каждом этапе. AES, некогда известный под названием Рийндейл (далее на англ.Rijndael), был выбран из пяти финалистов. Выбор пал на AES на основании следующих характеристик: +безопасность + неклассифицированность + открытый код + свободное неограниченное распространение + возможность работы с блоками размера начиная от 128 бит + работа с ключами длинной 128, 192 и 256 бит + эффективные вычислительная способность и использование памяти для разнообразного программного и аппаратного обеспечения, включая смарт-карты + гибкость, простота и лёгкость внедрения

AES избран предпочтительным в качестве стандарта шифрования для государственных структур. Ожидается, что возможностей алгоритма будет достаточно для защиты нестандартной (неклассифицированной) государственной информации по крайней мере до наступления следующего века. Так же предполагается, что он будет широко использован в бизнес кругах и в деятельности финансовых институтов. Цель группы разработчиков IPSec — IETF — адаптировать AES повсеместно как основной IPSec ESP шифр и закрепить за ним статус обязательного метода шифрования во всех совместимых с IPSec протоколах. В конце данного документа приводятся особенности использования AES в протоколе IPSec ESP. За дополнительной информацией о том, как различные составляющие ESP взаимодополняют друг друга для обеспечения сервисов безопасности, следует обратиться к [ARCH], [ESP] и [ROAD] документации. 1.1 Перечисление требований Выражения «ДОЛЖЕН», «НЕ ДОЛЖЕН», «ТРЕБУЕТСЯ», «БУДЕТ», «НЕ БУДЕТ», «СЛЕДУЕТ», «НЕ СЛЕДУЕТ», «РЕКОМЕНДОВАНО», «МОЖЕТ» и «ОПЦИОНАЛЬНО», употребляемые в данном документе необходимо интерпретировать в соответствии с указаниями [RFC-2119]. 2. Алгоритм шифрования AES Все симметричные алгоритмы блочного шифрования обладают схожими характеристиками и переменными, включая режим, длину ключа, уязвимые ключи, размер блока и количество прогонов (циклов). Данный раздел содержит описания соответствующих характеристик, касающихся алгоритма шифрования AES. 2.1 Режимы NIST определил 5 режимов работы для AES и других одобренных FIPS шифров [РЕЖИМЫ]: CBC (цепочки шифро-блоков), ECB (электронная кодовая книга), CFB (обратная связь по битам шифртекста), OFB (обратная связь вывода) и CTR (шифрование со счётчиком). Метод CBC детально описан и хорошо изучен для симметричных шифров, и на данный момент является обязательны к применению для всех ESP шифров. Данный документ описывает применение AES в режиме CBC внутри ESP. Этот режим требует наличия вектора инициализации (IV), аналогичного блоку данных размера. Использование случайно сгенерированного IV предотвращает возможность получения идентичных шифртекстов (зашифрованных данных) из пакетов, имеющих одинаковые данные, входящие в начало блока алгоритма шифра. До того, как IV будет зашифрован, над ним производят операцию «исключающего или» (XOR) с помощью первого блока незашифрованного текста. Затем, для успешно преобразованных блоков, до шифрования предшествующего блока шифртекста, он подвергается операции «исключающего или» с текущим шифртекстом. Более подробную информацию о режиме CBC можно получить в [РЕЖИМЫ, CRYPTO-S]. О возможности использования режима CBC в ESP с 64битными шифрами, ознакомьтесь с [CBC]. 2.2 Длина ключа и количество циклов AES поддерживает три длины ключей: 128, 192 и 256 бит. По умолчанию используется 128-битный ключ, и все реализации протокола ДОЛЖНЫ поддерживать эту длину, но МОГУТ поддерживать и длины в 192 и 256 бит. Для каждой предопределённой длины ключа AES использует разное количество циклов. При 128битном, должно использоваться 10 циклов прогона, для 192 битного — 12 циклов, ключ в 256 бит прогоняется 14 раз. 2.3 Нестойкие ключи На момент написания данного документа ни одного потенциально нестойкого ключа для алгоритма известно не было. Некоторые алгоритмы шифрования имеют так называемые слабые ключи или ключи, которые не ДОЛЖНЫ быть использованы по причине их взаимодействия с некоторыми аспектами шифроопределения (раскрытия). В случае, если указанные ключи будут найдены для AES, их СЛЕДУЕТ немедля проверить и запретить для неавтоматического подбора. При использовании динамической автогенерации ключей, такой как, например, [IKE], проверка на нестойкость указанных ключей проводиться не будет, т.к. данные ключи отображаются как ненужное дополнительное кодовое множество, являющееся потенциальной угрозой для заданного уровня безопасности [ОЦЕНКА]. 2.4 Размер блоков и пэддинг AES использует 16 октетов (128 бит) для формирования блока. Пэддинг (дополнение до полного блока) в AES алгоритме необходим для поддержания 16-октетного (128битной длины) размера блока. Как указано в [ESP], для того, чтобы информацию подвергнуть шифрованию (включая длину полей ESP и следующего заголовка), размер блока должен быть кратен 16 октетам, при этом используется пэддинг. В силу особенностей алгоритма, для проверки шифртекста на окончание 4-х октетным блоком никакого дополнительного пэддинга не предусмотрено (т.е. соблюдение 16 октетного размера блока гарантирует, что длины полей ESP и следующего заголовка всегда будут выровнены 4 октетным словом). Для поддержки ширины поля в максимально 16 октетов, возможен дополнительный пэддинг (как указано в [ESP]). 2.5 Дополнительные сведения AES был разработан Джоан Демен из Banksys/PWI и Винсен Римен из ESAT-COSIC, оба родом из Бельгии. Алгоритм доступен без ограничений и распространяется на бесплатной основе. Данный стандарт не защищён патентами, а домашняя страничка Rijndael гласит следующее: «Rijndael распространяется свободно. Вы можете использовать его для любых целей, неважно, будет ли это расцениваться как AES стандарт или нет.». Описание AES вы можете найти в [AES]. Домашняя страница Rijndael находится по адресу: http://www.esat.kuleuven.ac.be/~rijmen/rijndael/. Домашняя страница AES, http://www.nist.gov/aes, содержит обширную информацию о AES, включая конечную информацию о самом алгоритме, статистике производительности, экспериментальных векторах и соответствующих авторских прав. Данный сайт так же содержит контактную информацию НИСТ, занимающейся поддержкой реализаций AES. 2.6 Производительность Для ознакомления с таблицей сравнения расчётных скоростей AES и других алгоритмов шифрования, обратитесь к [PERF-1], [PERF-2], [PERF-3] или [PERF-4]. На странице AES так же доступны ссылки на другие анализы. 3. Поле данных безопасной инкапсуляции (ПДБИ) ПДБИ состоит из IV вектора и следующего за ним неформатированного шифртекста. Таким образом, поле данных инкапсуляции, как определено в [ESP], можно разбить как указано на следующей диаграмме: