- •Задача обеспечения секретности.

- •Шифры подстановок. Примеры.

- •Шифры перестановок. Пример

- •Стойкость шифров. Модель атакующего. Уровни атаки.

- •Шифр Вернама

- •Атака зашифрованного текста

- •Атака c известным открытым текстом

- •Атака выборочного открытого текста

- •Атака адаптивно-выбранного открытого текста

- •Атака выбранного зашифрованного текста

- •Атака выборного шифра

- •Метод "резиновой дубинки"

- •5. Симметричные шифры. Свойства, принципы построения. Sp-сети. Сети Файстеля.

- •Требования

- •6. Шифр des.

- •7. Шифр гост 28147-89.

- •8. Шифр aes

- •Разработка Advanced Encryption Standard (aes) Обзор процесса разработки aes

- •Историческая справка

- •Обзор финалистов

- •Критерий оценки

- •9. Нахождение обратных чисел в модульной арифметике (по сложению и умножению) Модулярная арифметика

- •Заметим, что

- •Вычисление

- •Алгоритм Евклида для нахождения наибольшего общего делителя

- •Постановка задачи

- •[Править]Пример

- •11. Система rsa.

- •12. Система Меркли-Хеллмана

- •Описание

- •Генерация ключа

- •Шифрование

- •Расшифровка

- •13. Система Эль-Гамаля

- •14. Задача обеспечения аутентификации. Цифровая подпись.

- •16. Подпись Эль-Гамаля.

- •Подпись сообщений

- •Проверка подписи

- •17. Подпись гост р 34.10-94 Параметры схемы цифровой подписи

- •Криптографические хеш-функции

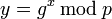

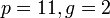

- •19. Распределение ключей. Протокол Диффи-Хеллмана. Цифровой конверт

- •История

- •Описание алгоритма

- •20. Распределение ключей. Сертификаты открытых ключей

- •Принцип работы

Шифрование

Сначала исходный текст необходимо представить в двоичном виде и разбить его на блоки, равные по длине с открытым ключом. Далее из последовательности, образующей открытый ключ, выбираются только те элементы, которые по порядку соответствуют 1 в двоичной записи исходного текста, игнорируя при этом элементы, соответствующие 0биту. После этого элементы полученного подмножества складываются. Найденная в результате сумма и есть шифротекст.

Расшифровка

Расшифровка является возможной в силу того, что множитель и модуль, используемые для генерации открытого ключа из супервозрастающей последовательности, используются также и для преобразования шифротекста в сумму соответствующих элементов супервозрастающей последовательности. Далее, с помощью простого жадного алгоритма, можно расшифровать сообщение, используя O(n) арифметических операций.

13. Система Эль-Гамаля

Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом,основанная на трудности вычисления дискретных логарифмов в конечном поле. Криптосистема включает в себя алгоритм шифрования и алгоритм цифровой подписи. Схема Эль-Гамаля лежит в основе стандартов электронной цифровой подписи в США (DSA) иРоссии (ГОСТ Р 34.10-94).

Схема была предложена Тахером Эль-Гамалем в 1984 году.[1] Эль-Гамаль разработал один из вариантов алгоритма Диффи-Хеллмана. Он усовершенствовал систему Диффи-Хеллмана и получил два алгоритма, которые использовались для шифрования и для обеспечения аутентификации. В отличие от RSA алгоритм Эль-Гамаля не был запатентован и, поэтому, стал более дешевой альтернативой, так как не требовалась оплата взносов за лицензию. Считается, что алгоритм попадает под действие патента Диффи-Хеллмана.

Генерация ключей

Генерируется случайное простое число

длины

длины  битов.

битов.Выбирается случайный примитивный элемент поля

.

.Выбирается случайное целое число

такое,

что

такое,

что  .

.Вычисляется

.

.Открытым ключом является тройка

,

закрытым ключом — число

.

,

закрытым ключом — число

.

Работа в режиме шифрования

Шифросистема Эль-Гамаля является фактически одним из способов выработки открытых ключей Диффи — Хеллмана. Шифрование по схеме Эль-Гамаля не следует путать с алгоритмом цифровой подписи по схеме Эль-Гамаля.

Шифрование

Сообщение ![]() шифруется

следующим образом:

шифруется

следующим образом:

Выбирается сессионный ключ — случайное целое число

такое,

что

такое,

что

Вычисляются числа

и

и  .

.Пара чисел

является шифротекстом.

является шифротекстом.

Нетрудно

видеть, что длина шифротекста в схеме

Эль-Гамаля длиннее исходного

сообщения ![]() вдвое.

вдвое.

Расшифрование

Зная закрытый ключ , исходное сообщение можно вычислить из шифротекста по формуле:

![]()

При этом нетрудно проверить, что

![]()

и поэтому

![]() .

.

Для практических вычислений больше подходит следующая формула:

![]()

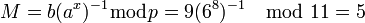

Пример

Шифрование

Допустим что нужно зашифровать сообщение

.

.Произведем генерацию ключей :

пусть

.

Выберем

.

Выберем  -

случайное целое число

такое,что

-

случайное целое число

такое,что  .

.Вычислим

.

.Итак , открытым является тройка

,а

закрытым ключом является число

.

,а

закрытым ключом является число

.

Выбираем случайное целое число такое, что 1 < k < (p − 1). Пусть

.

.Вычисляем число

.

.Вычисляем число

.

.Полученная пара

является

шифротекстом.

является

шифротекстом.

Расшифрование

Необходимо получить сообщение по известному шифротексту и закрытому ключу .

Вычисляем M по формуле :

Получили исходное сообщение .

Так

как в схему Эль-Гамаля вводится случайная

величина

,то

шифр Эль-Гамаля можно назвать шифром

многозначной замены. Из-за случайности

выбора числа

такую

схему еще называют схемой вероятностного

шифрования. Вероятностный характер

шифрования является преимуществом для

схемы Эль-Гамаля, так как у схем

вероятностного шифрования наблюдается

большая стойкость по сравнению со

схемами с определенным процессом

шифрования. Недостатком схемы шифрования

Эль-Гамаля является удвоение длины

зашифрованного текста по сравнению с

начальным текстом. Для схемы вероятностного

шифрования само сообщение

и

ключ не определяют шифротекст однозначно.

В схеме Эль-Гамаля необходимо использовать

различные значения случайной величины

для

шифровки различных сообщений

и ![]() .

Если использовать одинаковые

,

то для соответствующих

шифротектов

.

Если использовать одинаковые

,

то для соответствующих

шифротектов ![]() и

и ![]() выполняется

соотношение

выполняется

соотношение ![]() .

Из этого выражения можно легко вычислить

,

если известно

.

.

Из этого выражения можно легко вычислить

,

если известно

.