Перечислите основные факторы, вызывающие повышение уязвимости информации с ростом информатизации. Дайте определения информации, информационной безопасности, защиты информации.

Какие 3 свойства информации обеспечивает информационная безопасность. Приведите примеры

Назовите основные грифы информации по степени конфиденциальности. Какой гриф обычно используется для информации составляющей коммерческую тайну и почему?

Что такое угрозы информации? Основные 4 типа угроз. На какие свойства информации влияет каждый из них и почему?

Охарактеризуйте внутренние и внешние угрозы

Что такое конфиденциальная информация? Что нужно сделать собственнику информации для того чтобы она стала конфиденциальной?

Опишите 3 типа действий, приводящих к неправомерному овладению конфиденциальной информацией. В чем различия утечки и разглашения?

Какие 3 направления защиты информации вы знаете? В чем разница между правовым и организационным направлением?

Что такое организационные мероприятия по защите информации? Какие ограничительные меры вы знаете? В чем они выражаются? Приведите примеры

Что такое инженерно-техническая защита? Перечислите группы средств инженерно-технической защиты. Приведите краткие примеры

Инженерно-техническая защита – совокупность спец. органов технического надзора, технических средств и мероприятий по использованию этих средств в целях защиты конфиденциальной информации.

Физические средства – различные средства и сооружения, препятствующие доступ злоумышленнику на объекты защиты и к носителям конфиденциальной информации.

Аппаратные средства – приборы и устройства системы используемы в целях защиты информации.

Программные средства – специализированные программы, программные комплексы и системы защиты информации в автоматизированных системах информации.

Криптографические средства – специализированные программные и аппаратные средства для шифрования информации хранимой на носителях и передаваемой по недоверенным каналам.

Какие физические средства защиты информации вы знаете? Для каких задач они нужны?

Физические средства – различные средства и сооружения, препятствующие доступ злоумышленнику на объекты защиты и к носителям конфиденциальной информации. (Стены, сейфы, двери, заборы)

Что такое аппаратные средства защиты информации? Их основные задачи. Приведите примеры

Аппаратные средства:

Устройства пресечения разглашения

Устройства защиты от утечки

Устройства противодействия НСД

Какие программные средства защиты вы знаете? Основные направления защиты Программные средства:

Средства собственной защиты предусмотренное общим ПО (разграничение доступа к файлам Windows, отдельные профили пользователей).

Средства защиты в составе вычислительной системы (код исправления ошибок).

RAID массивы.

Средства защиты с запросом информации (требует ввода дополнительной информации с требованием подтверждения пользователя).

Средства активной защиты (активизируются при возникновении особых обстоятельств).

Средства пассивной защиты (направленные на текущий контроль, поиск улик и т.д.)

Что обеспечивают организационно-технические мероприятия по защите информации? Какие 3 вида мероприятий вы знаете?

Что такое система защиты информации (определение и ее основные качества)? Это организованная совокупность спец органов, методов и мероприятий, обеспечивающих защиту от внутренних и внешних угроз.

Непрерывной (по времени действия)

Плановой (каждая служба разрабатывает план защиты информации в пределах своей компетенции)

Целенаправленной (иметь чётко поставленные цели и конкретный комплекс мер по реализации этой цели)

Конкретной (должен быть определён перечень данных подлежащих защите и поддерживаться в актуальном состоянии)

Активной (для каждой из возможных угроз должны быть определены лица ответственные за реализацию защиты от угрозы)

Надёжной (должны быть предусмотрены определённые меры позволяющие функционировать в некоторых режимах)

Универсальной (распространяется на любые каналы информации)

Комплексная (где применяются все необходимые меры и типы защиты)(эшелонирование)

На что направлены меры по противодействию угрозам (предупреждение, выявление и т.д.)? Предупреждение угроз – примитивные меры по обеспечению информационной безопасности. Достигается путём сбора информации о возможных путях нападения и создания комплексной системы защиты.

Обнаружение угроз – определение реальных угроз комплексной системы защиты.

Локализация угроз – направленное действие на предотвращение угрозы и конкретных действий злоумышленников.

Ликвидация угроз – направленное действие на предотвращение угрозы и конкретных действий злоумышленников. Ликвидация последствий и исходного состояния системы.

Дайте определение и опишите естественные угрозы компьютерной информации (природные, технические). Приведите примеры Естественные: Природные и Технические

Технические: - Отключение электропитания (колеб. Электричест.) - Отказы частей автоматизированной системы.

Природные: - Пожары – Ураганы - Затопление

Дайте определение и опишите искусственные угрозы компьютерной информации (непреднамеренные, преднамеренные). Приведите примеры Искусственные: Непреднамеренные и Преднамеренные

Непреднамеренные: - Вызываемые действиями людей по незнанию, любопытству, не внимательности.

Преднамеренные: - Сканирование системы на уязвимости. - Подбор паролей. - Перехват передаваемых данных.

Что такое шифр, ключ, шифрование данных? Опишите отличия симметричных и несимметричных криптографических алгоритмов

Шифрование данных (шифр) – семейство обратимых преобразований, множество открытых текстов и множество шифрованных (закрытых) текстов и обратных. Каждое такое преобразование определяется некоторым параметром-ключом.

Ключ - секретный параметр шифра, определяющий выбор конкретного варианта преобразования из множества составляющих шифра.

Симметричное шифрование – использует один и тот же ключ для шифрования и расшифровки.

Недостаток: любой пользователь имеющий доступ к ключу может расшифровывать сообщение. Поэтому эти шифры настолько же стойкие, насколько безопасен обмен ключами.

Получатель

Обмен секретным ключом

Секретный ключ

Секретный ключ

Незашифро -ванный канал

Сообщение

Дешифрация

Сообщение

Слабым местом симметричного шифрования является процедура обмена секретным ключом, рекомендуется передавать через защищённый канал.

Что такое электронная цифровая подпись? Как работает? Зачем она нужна?

Электронная цифровая подпись – уникальное число, зависимое от подлинности документов и секретного ключа известного только подписываемому субъекту.

Реализуются при помощи ассиметричного шифрования и ХЭШ функции.

Основные свойства:

- Удостовериться, что подписанный текст исходит от лица поставившего подпись.

- Не дает лицу возможности отказаться от обязательств.

- Гарантирует целостность подписанного текста.

Что такое аутентификация, идентификация и авторизация? Приведите примеры

Аутентификация – процедура проверки подлинности заявленного пользователя устройства или процесса. При этом система проверяет, что пользователь именно тот за которого он себя выдает (Распространённая аутентификация по паролям).

Идентификация – процедура распознавания пользователя по его имени. При вводе пользователь сообщает свой идентификатор, а система в своей БД проверяет его наличие.

Авторизация – процедура предоставления субъекту определённых ресурсов, полномочий в системе (права администратора, доступа к папкам).

Опишите основные способы аутентификации и проиллюстрируйте их примерами Аппаратная аутентификация – используются специальные устройства, содержащие специальную информацию позволяющею идентифицировать её владельца.

Биометрическая аутентификация – параметры человека (отпечатки пальцев, радужка глаза, сетчатке глаза и тд.).

Аутентификация при помощи цифрового сертификата – массив информации, содержащий открытый ключ владельца сертификата.

Необходимый уровень аутентификации определяется организацией. Для защиты каналов передачи используется взаимная аутентификация субъектов.

Основные методы аутентификация:

- На основе знаний чего либо.

- На основе обладаний чем либо (смарт карты, магнитные карты и тд.).

- На основе неотъемлемых характеристик.

- Аутентификация на основе цифровых сертификатов.

- Аутентификация на основе «запрос – ответ».

Дайте определение протоколирования и аудита Протоколирование - сбор и накопление информации о событиях, происходящих в системе.

Аудит – анализ накопленной информации, проводимый в реальном времени или периодичности.

Цели этих процессов: обеспечение подотчетности пользователя и администратора, обеспечение возможности реконструкции событий, обнаружение попыток нарушения информационной безопасности, получение информации для выявления проблем.

Что такое подозрительная активность, активный аудит, сигнатура атаки?

Подозрительная активность – поведение пользователя или системы является злоумышленным в соответствии с политикой безопасности или нетипичной согласно принятым критериям.

Активный аудит – позволяет активно выявлять подозрительную активность и предоставлять средства автоматического реагирования для неё.

Сигнатура атаки – совокупность условий при выполнении которых атака имеющая место (10 раз, неправильный ввод пароля).

Сравните сигнатурный и статистический метод обнаружения атак Сигнатурный метод обнаружения (контактный анализ действия) – имеет высокую производительность, малое число ложных срабатываний, обоснованность решений.

Недостатки: неспособность обнаруживать неизвестные атаки, новые варианты известных атак.

Статический метод обнаружения – универсальность (способность обнаруживать целый класс атак), возможность обнаруживать неизвестные атаки, малое количество пропусков атак.

Недостатки: большое количество ложных срабатываний, плохая работа в случае когда типичное поведение плавно меняется от легального к неправомерному, если неправомерное поведения является типичным (по мнению системы).

Что такое управление доступом? Определения и примеры дискреционного, ролевого и мандатного управления доступом Управление доступом – основной механизм многопользовательской системы и в некоторой степени их доступности, путём запрета обслуживания не авторизованных пользователей. Для каждой пары субъект-объект (файл) определяется множество допустимых операций и контролируется их выполнение.

Дискреционное управление доступом – определяется задаваемым администратором множеством разрешённых отношением доступа. Записываться объект, субъект, тип доступа. Непосредственно к конкретному субъекту ставиться доступ к объектам с которыми он может работать.

Достоинства: обеспечивает наибольшую гибкость и удобство использования.

Недостатки: пользователь имеющий доступ к секретной информации может записать её в доступный всем файл.

Ролевое управление доступом – каждому пользователю ставиться в соответствие одна или несколько ролей, каждая из которых даёт ему определённые права (например: роль администратора).

Достоинства: обеспечивает удобное управление доступом, поскольку не требуется перечислять конкретные объекты доступа.

Недостатки: неудобство для пользователя, меньшая гибкость по сравнению с дискреционным управлением.

Мандатное управление доступом - каждому пользователю (субъекту), а так же каждому объекту ставиться в соответствие определённый уровень доступа. Если уровень объекта выше чем пользователя, доступ не предоставляется.

Достоинства: запрещает пользователю понижать уровень конфиденциальности информации.

Что такое межсетевой экран? Для чего он нужен? Что такое персональный межсетевой экран? Межсетевой экран (брандмауэры, фаерволы (Firewall), пакетный фильтр) – это программное или аппаратное решение, используемое для защиты локальной сети (внутренней) от внешней. Взаимодействия между указанными сетями могут осуществляться только через межсетевой экран. Отдельно задаются правила ограничивающие доступ из внешней сети во внутреннею, и наоборот.

Опишите основные функции межсетевых экранов (фильтрация трафика, посредничество при сетевых взаимодействиях). Стадии фильтрации.

1)Фильтрация трафика – выборочное пропускание информационных потоков через экран с возможным выполнением некоторых преобразований.

2)Функции посредничества (proxy) – реализуется с помощью специальных программ посредников.

Защитные функции программ-посредников

Аутентификация пользователя – подтверждение личности.

Развёртывание доступа к ресурсам внешней сети.

Фильтрация и преобразование потока сообщений (пакетов уровня протоколов)

Трансляция сетевых адресов (NAT – Network Address Translation).

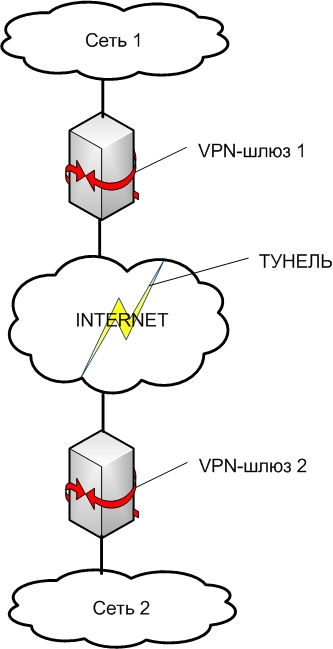

Что такое виртуальная частная сеть (VPN)? Опишите принцип ее работы VPN – совокупность методов обеспечения конфиденциальности и контроля целостности данных передаваемых через небезопасную сеть.

VPN объединяет доверенные сети, узлы и пользователей через открытые сети к которым нет доверия.

При наличии настроенного VPN туннеля между сетью 1 и сетью 2 пользователи из одной сети могут прозрачно получать доступ к другой сети.

Алгоритм передачи сообщений через тунyель VPN:

Перед отправкой сообщения, оно зашифровывается VPN шлюзом, вычисляется его контрольная сумма.

Сообщение помешается (инкапсулируется) в пакеты (новые сообщения) которые передаются по туннелю.

Адрес получателя сообщения заменяется адресом VPN шлюза, за которым этот получатель находится. Это позволяет скрыть внутренние адреса получателя.

После получения сообщения на другом конце туннеля VPN шлюз расшифровывает данные, проверяет их целостность, производит обратное преобразование заголовка.

После этого пакеты передаются получателю.

Туннели организуются с помощью криптопротаколов (VPN протоколов).

Что такое локальная, удаленная атака и атака на поток данных?

Локальная атака – проходит, если злоумышленник находиться за консолью компьютера. Защита: замки, видеокамеры, защита жёсткого диска, опечатывание компьютера и тд.

У

СЕРВЕР