- •1. Основные положения системного подхода к инженерно-технической зи

- •2. Цели, задачи и ресурсы системы защиты информации

- •3. Угрозы безопасности информации и меры по их предотвращению

- •4.Принципы инженерно-технической зи

- •13. Типовая структура и виды технических каналов утечки информации

- •14. Основные показатели технических каналов утечки информации

- •15. Акустический каналы утечки информации

- •16. Оптические каналы утечки информации

- •17. . Радиоэлектронные каналы утечки информации

- •18. Вещественные каналы утечки информации

- •19. Классификация технической разведки

- •20. Технология добывания информации

- •21. Классификация методов инженерно-технической защиты

- •22. Характеристика методов физической защиты информации:

- •23. Методы противодействия наблюдению

- •24. Структурное скрытие речевой информации в каналах связи

- •25. Энергетическое скрытие акустического сигнала

- •26. Методы обнаружения закладных подслушивающих устройств

- •27. Методы предотвращения несанкционированной записи речевой информации на диктофон

- •28. Методы подавления опасных сигналов акустоэлектрических преобразователей

- •29. Экранирование побочных излучений и наводок

- •30. Методы предотвращения утечки информации по вещественному каналу

- •31. Классификация и возможности технических средств добывания информации

- •32. Тс подслушивания: акустич приемники, диктофоны…

- •33. Средства скрытого наблюдения в оптическом диапазоне

- •34. Средства скрытого наблюдения в инфракрасных и радио диапазонах.

- •35. Средства перехвата радиосигналов

- •36. Средства перехвата оптических и электрических сигналов

- •37. Средства добывания информации о радиоактивных веществах

- •40. Средства инженерной защиты объектов

- •41. Средства технической охраны объектов

- •42 Средства противодействия наблюдению

- •43. Средства противодействия подслушиванию

- •44. Средства предотвращения утечки информации с помощью закладных подслушивающих устройств: классификация, аппаратура радиоконтроля.

- •23.2.2. Аппаратура радиоконтроля

- •47. Средства предотвращения утечки информации через пэмин: Средства подавления опасных сигналов акустоэлектрических преобразователей

- •48. Средства предотвращения утечки информации через пэмин: Средства экранирования электромагнитных полей

- •49. Организация инженерно-технической защиты на предприятии (организации, учреждении)

- •50. Типовые меры по инженерно-технической зи

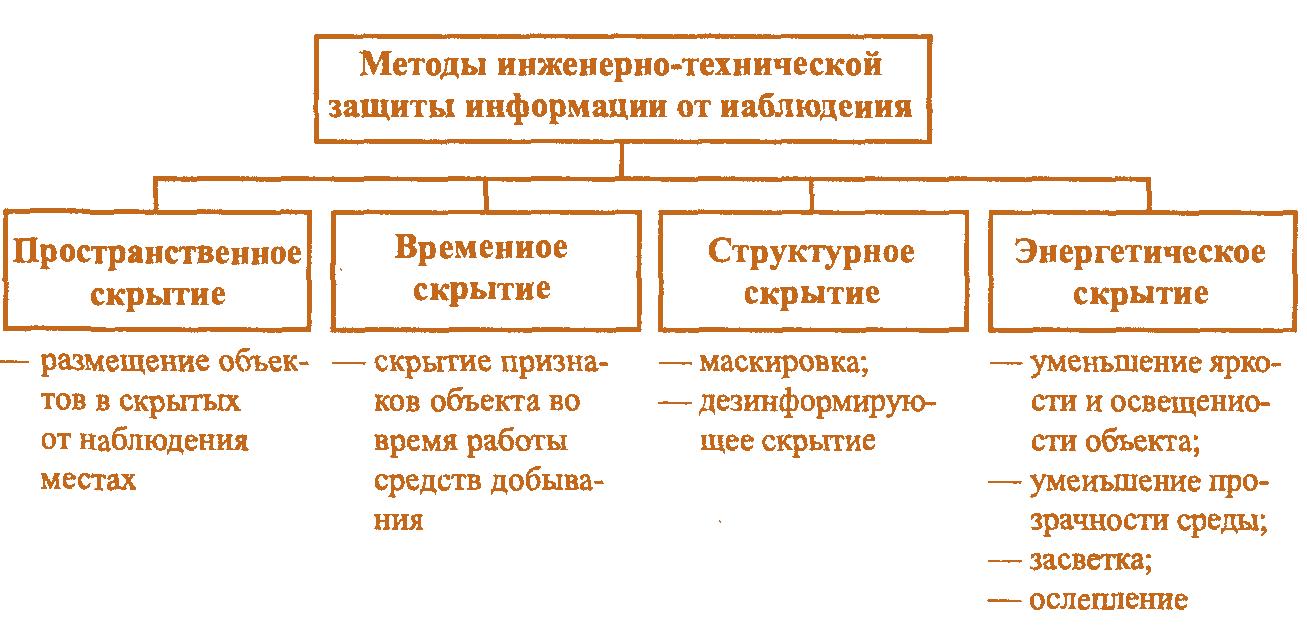

23. Методы противодействия наблюдению

1) Оптический диапазон

Факторы, влияющие на безопасность обнаружения: яркость объекта (современные приемники имеют чувствительность в несколько фотонов), контраст (яркостной К=(Ярк объекта – Ярк фона)/Ярк объекта) и цветовой [0…1]), угловые размеры(увеличение их в 2 раза сокращает время обнаружения в 8 раз), угловые размеры поля обзора(увеличение в 2 раза сокращает время в 4 раза), время наблюдения, скорость движения.

Мероприятия, напраленные на уменьшение величины контраст/фон называют маскировкой.

Пространственное скрытие обеспечивается размещением объектов в неизвестных противнику местах.

Если известно время наблюдения, то меро является перевод объекта в состояние, в котором не проявляются видовые признаки в течении времени наблюдения. Во время пролета спутника убираем танки в ангары.

Маскировка – структурное скрытие.

Энергетическое скрытие – уменьшение яркости или освещенности объекта, снижение прозрачнсоти среды распространения, засветка изображения посторонними лучами, ослепление противника.

2) Радиолокационное и гидроакустическое наблюдение.

Структура радиолокационного изображения зависит от разрешающей способности радиолокатора, от электрических свойств отражающей поверхности, шерховатости, длины и поляризации волны, угла и т.д.

На данный момент широко используют см-диапазон. С целью повышения разреш. способности используют мм диапазон, однако они затухают сильнее в атмосфере.

Структурное скрытие обеспечивается в результате изменения структуры изображения защищаемого объекта путем:

покрытия объекта экранами, измен. напраления распространения отраженного э-м поля, размещением доп. отражателей, генерирования радиопомех.

Используют материалы, обеспечивающие градиентное и интерференционное поглощение.

Простейшая помеха – колебание на частоте радиолокатора. Более сложные – модулированные помехи (непррерывные и импульсные). Имитирует ложные пятна на экране локатора.

В качестве защиты информацц в воде применяют: маскировка с использованием природных явлений (перепад температур – акустический экран), использование звукопогощающих покрытий (подводные лодки), создание активных помех гидролокаторам.

24. Структурное скрытие речевой информации в каналах связи

Для структурного скрытия речевой информации в каналах связи применяют шифрование и техническое закрытие.

Скрытие речевого сигнала в узкополосном телефонном канале осуществляется методами технического или аналогового закрытия. По названию технических средств, обеспечивающих техническое закрытие, эти методы называются также скремблированием

При техническом закрытии изменяются признаки (характеристики) исходного речевого сигнала таким образом, что он становится похож на шум, но занимает ту же частотную полосу.

Наиболее простыми способами являются частотная и временная инверсии.

В скремблере, выполняющем частотные перестановки, спектр исходного речевого сигнала разделяется на несколько частотных полос равной или неравной ширины. Изменение ключа в ходе сеанса связи в скремблерах с динамическим закрытием позволяет повысить степень закрытия, но при этом требуется передача на приемную сторону сигналов синхронизации, соответствующих моментам смены ключа.

Другие виды преобразования носителя речевой информации реализуют временные методы технического закрытия с более высоким уровнем защиты информации. Инверсия кадра обеспечивается путем предварительного запоминания в памяти передающего скремблера отрезка речевого сообщения (кадра) длительностью Тк и считывание его (с передачей в телефонную линию) с конца кадра — инверсно. При приеме кадр речевого сообщения запоминается и считывается с устройства памяти в обратном порядке, что обеспечивает восстановление исходного сообщения.

Основным достоинством систем цифрового шифрования речевого сигнала является высокая надежность закрытия информации, так как перехваченный сигнал представляет из себя случайную цифровую последовательность. Для восстановления из нее исходного сообщения необходимо знать криптосхему шифратора и устройство вокодера.