- •4.5.1 Сведения о назначении и основных функциях утилиты MakeCert

- •4.5.2 Протокол работы, полученный при выполнении п.П. 4.1-4.4:

- •5.2.1 Cведения о хранилище сертификатов, в которое помещается самоподписанный сертификат

- •7.3.1 Cведения о назначении, способах получения и хранения списков отозванных сертификатов

- •9.3.1 Cведения о назначении и способах получения эцп

- •9.3.2 Какие возможности утилиты SignTool sign не поддерживаются мастером создания эцп?

- •9.3.3 Под файлами каких типов может быть вычислена эцп с помощью утилиты SignTool signwizard?

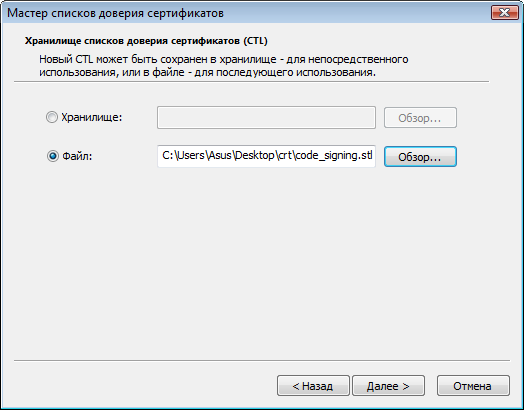

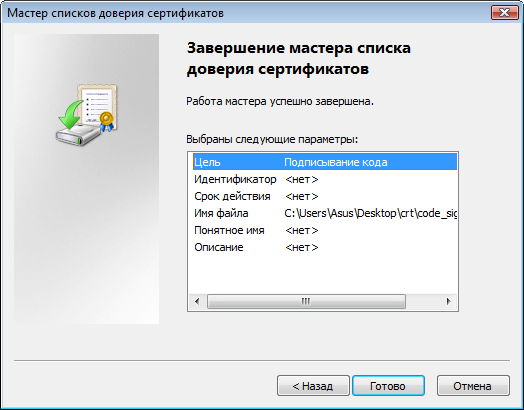

- •10.4.1 Сведения о способах проверки эцп и получения ее параметров

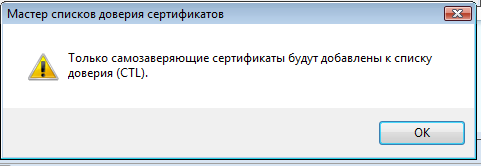

- •10.4.2 Как происходит добавление издателя сертификата к списку доверенных сертификатов издателей и на что это оказывает влияние?

- •12.2.1 Сведения о назначении и основных функциях утилиты CertMgr

- •15.2.2 Какие дополнительные возможности имеет оснастка «Сертификаты» по сравнению с менеджером сертификатов (п.П. 12-13)?

- •Ответы на контрольные вопросы № 4, 10, 13(вариант №11)

- •4) Какие существуют методики применения pin-кодов?

- •10) Какими могут быть атаки на протокол прямой аутентификации в ос Windows?

- •13) Как происходит непрямая аутентификация в ос Windows 2000?

М

|

Факультет информационных технологий и систем управления

Кафедра «Информационные системы»

Лабораторная работа №6: «Освоение программных средств для работы с сертификатами открытых ключей» по курсу «Информационная безопасность и защита информации»

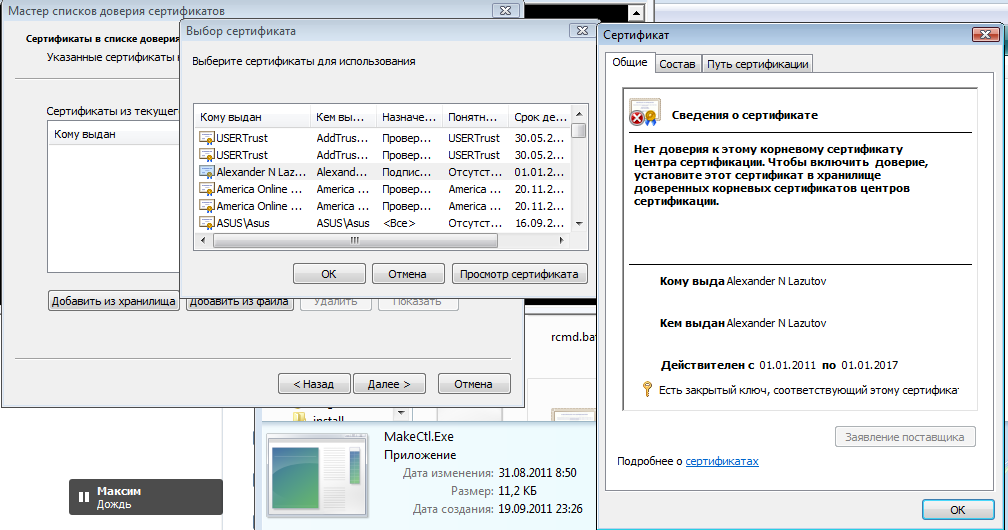

Работу выполнил: Студент группы И-7-2 Лазутов А.Н.

Проверил: Хорев П.Б.

|

г. Москва, 2011г |

4.5.1 Сведения о назначении и основных функциях утилиты MakeCert

Системная программа MakeCert может использоваться для создания самоподписанных сертификатов, а также сертификатов, удостоверенных с их помощью или с помощью имеющихся сертификатов издателей. Она представляет собой утилиту командной строки.

Основные функции

генерация ключей и сертификатов(параметры: длинна ключа, тип криптопровайдера, даты начали и окончания действия и др.)

удостоверение сертификатов (с пом. имеющегося закрытого ключа)

сохранение результата генерации в файл или хранилище с заданным именем

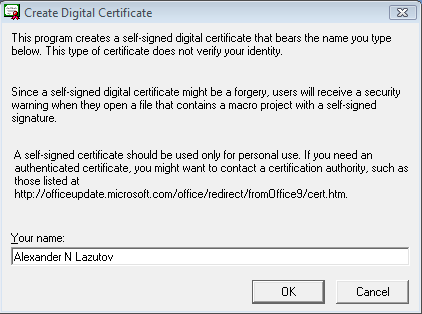

4.5.2 Протокол работы, полученный при выполнении п.П. 4.1-4.4:

>makecert.exe /pe /n "CN=Alexander N Lazutov" /m 2 la.pvk

Succeeded

>makecert.exe /sv la.pvk /n "CN=Alexander N Lazutov" /m 2 la.cer

Succeeded

>makecert.exe /sk my /ss my /n "CN=Alexander N Lazutov" /m 2

Succeeded

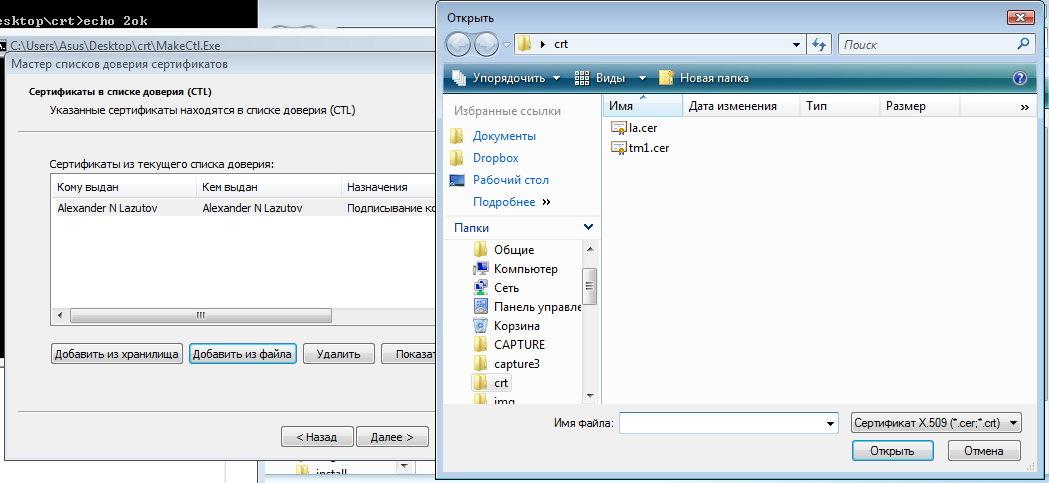

>makecert.exe /is my /in "Alexander N Lazutov" /n "CN=TrustedMan1" /m 2 /ss TrustedPeople tm1.cer

Succeeded

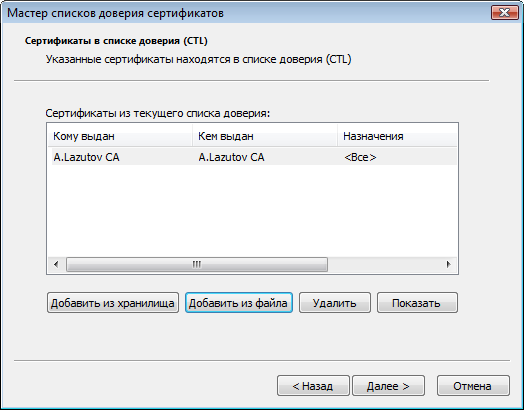

>makecert.exe /r /sk CA /ss CA /n "CN=A.Lazutov CA" /m 2

Succeeded

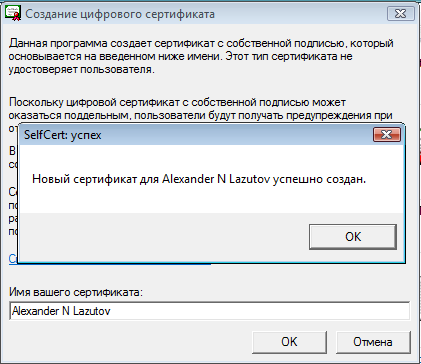

5.2.1 Cведения о хранилище сертификатов, в которое помещается самоподписанный сертификат

Сертификат будет помещен в хранилище My.

Для хранения ключей будет создан контейнер SelfSignedCerts.

7.3.1 Cведения о назначении, способах получения и хранения списков отозванных сертификатов

Центр сертификации формирует список отозванных сертификатов, где перечислены сертификаты, приватный ключ которых скомпрометирован и поэтому не может более использоваться для целей идентификации субъекта.

Отозванные сертификаты хранятся в хранилище «Сертификаты к которым нет доверия» (Revoked; Certificate Revocation List; CRL)

9.3.1 Cведения о назначении и способах получения эцп

Цифровая подпись предназначена для аутентификации лица, подписавшего электронный документ. Использование цифровой подписи позволяет осуществить:

доказательное подтверждение авторства документа

контроль целостности / защиту от изменений (подделки) документа

Существует 2 схемы построения ЭЦП:

1. На основе алгоритмов асимметричного шифрования.

В этом случае механизм ЭЦП состоит из двух процедур – получения подписи с помощью закрытого ключа субъекта и проверки ЭЦП при помощи открытого ключа субъекта

Вычисление ЭЦП:

Вычисление дайджеста (хеша) документа.

Шифрование полученного хеша с помощью закрытого ключа.

Проверка ЭЦП:

Вычисление дайджеста (хеша) документа.

Расшифрование ЭЦП с помощью открытого ключа

Cравнение вычисленных на шаге 1 и шаге 2 хешей

2. На основе алгоритмов симметричного шифрования.

Данная схема предусматривает наличие в третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру

В данном случае вычисление и проверка ЭЦП происходят аналогично, за исключением того, что используется один и тот же ключ для двух операций.

9.3.2 Какие возможности утилиты SignTool sign не поддерживаются мастером создания эцп?

Следующие возможности утилиты SignTool с командой sign не поддерживаются мастером signwizard:

Опция |

Описание опции |

/a |

Выбирается лучший из подходящих сертификатов (иначе ожидается, что существует один подходящий сертификат) |

/c имя |

Имя шаблона сертификата |

/j имя |

Имя файла с DLL, возвращающей массив атрибутов подписи |

/jp параметр |

Параметр (только один) для передачи в определенную предыдущей опцией DLL |

/sm |

Для поиска сертификата подписи используется хранилище в разделе реестра HKEY_LOCAL_MACHINE (иначе в HKEY_CURRENT_USER) |

/sha1 отпечаток |

Хеш-значение сертификата создателя ЭЦП |

/uw |

Назначение ключа ЭЦП − “Windows System Component Verification” (1.3.6.1.4.1.311.10.3.6), т.е. проверка компонент Windows) |

осковский

государственный технологический

университет «СТАНКИН»

осковский

государственный технологический

университет «СТАНКИН»