Оборонительные системы

Для предотвращения вторжения на охраняемую территорию используется оборонительная система, в которой находят применение осветительные или звуковые установки. В обоих случаях субъект, пытающийся проникнуть на охраняемую территорию,

информируется о том, что он обнаружен охраной. Таким образом, на него оказывается целенаправленное психологическое воздействие. Кроме того, использование осветительных установок обеспечивает благоприятные условия для действий охраны.

Для задержания преступника охрана предпринимает соответствующие оперативные меры или вызывает милицию (полицию). Если злоумышленнику удалось скрыться, то для успеха последующего расследования важное значение приобретает информация, которая может быть получена с помощью рассмотренной выше системы опознавания.

В особых случаях функции оборонительной системы выполняет специальное ограждение, через которое пропущен ток высокого напряжения.

Охранное освещение

Обязательной составной частью комплексной системы защиты любого вида объектов является охранное освещение. Различают два вида охранного освещения — дежурное (или постоянное) и тревожное.

Дежурное освещение предназначается для постоянного, непрерывного использования во внерабочие часы, в вечернее и ночное время как на территории объекта, так и внутри зданий. Дежурное освещение оборудуется с расчетом его равномерности по всему пространству охраняемых зон объекта.

Для дежурного охранного освещения используются обычные уличные (вне здания) и потолочные (внутри здания) светильники. На посту охраны объекта должен находиться силовой рубильник включения внешнего дежурного освещения или устройство автоматического включения внешнего освещения с наступлением темного времени суток.

Тревожное освещение включается сотрудниками охраны вручную или автоматически при поступлении сигнала тревоги от системы сигнализации. Если тревожное освещение располагается по периметру территории, то по сигналу тревоги могут включаться светильники либо только в том месте, откуда поступил сигнал тревоги, либо по всему периметру территории.

Для тревожного освещения обычно используют прожектор большой мощности или несколько прожекторов средней мощности до 1000 Вт.

Так же, как и сигнализация, дежурное освещение должно иметь резервное электропитание на случай аварии или выключения электросети. Наиболее распространенный способ резервирования дежурного освещения — установка светильников, имеющих собственные аккумуляторы. Такие светильники постоянно подключены к электросети (для подзарядки аккумуляторов), а в случае ее аварии автоматически включаются от собственного аккумулятора.

Средства контроля доступа

При выборе системы контроля доступа рекомендуется проделать следующие действия:

определить количество необходимых контрольно-пропускных пунктов, исходя из числа пропускаемых через них служащих, которых требуется проконтролировать с максимальной скоростью во время пиковой нагрузки;

оценить требуемую степень безопасности организации. Ее можно повысить, к примеру, путем дополнения устройства считывания карточек средствами ввода персонального кода;

предусмотреть средства аварийного выхода;

оценить ассигнования, необходимые на приобретение, установку и эксплуатацию системы контроля доступа.

При выборе варианта системы, наряду с оценкой требуемого уровня безопасности и стоимости в сопоставлении с решаемыми задачами по контролю доступа, важно убедиться в том, что система достаточно проста в эксплуатации, обладает нужной гибкостью при изменении предъявляемых к ней требований, что ее можно наращивать, не теряя сделанных инвестиций. При выборе системы желательно заглянуть минимум на два года вперед.

Руководству организации рекомендуется останавливать свой выбор на той системе, принцип действия которой ему понятен. Следует учитывать также уровень технического обслуживания, репутацию изготовителя и поставщика оборудования.

Замки. Различаются механические и электрические замки. Механический замок — оптимальное средство контроля доступа в здание (помещение), занимаемое небольшой организацией или посещаемое малым количеством людей. Он удобен, экономичен и обеспечивает необходимый уровень защиты.

При выборе требуемой модели замка, как, впрочем, и любого другого способа контроля доступа, следует прежде всего учитывать условия эксплуатации и необходимый уровень защиты. Существует множество замков повышенной секретности, висячих замков, которые могут устанавливаться в местах, требующих дополнительной защиты — на воротах, складах, аппаратных и т. д. Промышленные предприятия рассматривают механические замки повышенной секретности в качестве гибкого, эффективного и недорогого средства обеспечения потребностей в защите собственности.

Залогом правильной эксплуатации замковых устройств является управление ключами к ним, которое представляет собой наиболее важный аспект безопасности. Без эффективного управления ключами даже самый надежный замок теряет способность обеспечивать защиту. Вместе с тем отслеживать круг лиц, имеющих доступ в определенные помещения, и сохранять информацию о том, какие и у каких сотрудников находятся ключи, можно столь же легко, как и вести обычную картотеку. Существуют программы для персональных компьютеров, которые позволяют поддерживать информацию о наличии ключей у служащих. Правда, соответствие этой - информации реальности следует периодически контролировать.

Управление задвижкой электрического замка осуществляется вручную путем нажатия кнопок либо автоматически. Для отпирания двери с кнопочными замками (клавиатурой) требуется набрать правильный буквенно-цифровой код. Клавиатуру совместно с электрозамком обычно называют бесключевым средством контроля доступа. Недостатком кнопочных систем является возможность выявления кода путем подсматривания процесса его набора, анализа потертостей и загрязнений на кнопках и т. д.

В системах повышенной защищенности клавиатура может быть дополнена системой считывания карточек. Недостатком систем контроля доступа по карточкам является возможность утери последних, их хищения, передачи другому лицу. Альтернативой системам контроля доступа по карточкам являются системы с так называемыми электронными ключами. Системы этого типа установлены в сотнях конторских зданий и гостиниц по всему миру. Они работают по принципу восприятия кода посредством оптического инфракрасного устройства. Записанный в ключе код представляет собой последовательность отверстий, выбитых на металле. Главные достоинства электронных ключей — невысокая стоимость, долговечность, удобство и простота эксплуатации.

Автоматизированные системы контроля доступа. Работа современных автоматизированных систем контроля доступа (АСКД) основана на анализе идентификационных документов [9].

В последнее время в особо чувствительных АСОД (например, банковских) стали применяться системы электронных платежей на основе пластиковых идентификационных карточек (ПИК), которые известны также под названиями кредитные карточки, смарт-карты или «пластиковые деньги» и т. п. ПИК предназначены для осуществления взаимодействия человека с АСОД, поэтому могут быть определены как аппаратное средство АСОД, выполненные в виде прямоугольной пластиковой карточки, предназначенное для идентификации субъекта системы и являющееся носителем идентифицирующей и другой информации.

Типичный идентификационный документ имеет многослойную структуру и размеры, аналогичные стандартному формату кредитных карточек. Носитель идентификационной информации расположен между двумя защитными пленками из пластика.

В современных АСКД достаточно широко применяются магнитные Карточки, носителем идентификационной информации в которых является полоска намагниченного материала. Следует отметить, однако, что такие документы не обладают высокой степенью защищенности в отношении попыток их подделки.

Применение голографического способа кодирования позволяет достичь повышенного уровня защищенности идентификационных документов от подделки или фальсификации. Пропуска этого вида содержат голограммы, которые представляют собой запись эффекта интерференции между двумя или более когерентными полями.

Трехмерные голограммы позволяют записывать с высокой плотностью информацию, содержащуюся в изображении. На 1 мм2 голограммы может быть записано до миллиона бит информации.

Практическая идентификация пользователей заключается в установлении и закреплении за каждым пользователем АСОД уникального идентификатора (признака) в виде номера, шифра, кода и т. д. Это связано с тем, что традиционный идентификатор вида фамилия-имя-отчество не всегда приемлем, уже хотя бы в силу возможных повторений и общеизвестности. Поэтому в различных автоматизированных системах широко применяется персональный идентификационный номер (ПИН/PIN).

ПИН обычно состоит из 4—12 цифр и вводится идентифицируемым пользователем с клавиатуры. На практике встречаются назначаемые или выбираемые ПИН. Последний устанавливается пользователем самостоятельно. Назначаемый ПИН устанавливается уполномоченным органом АСОД.

На практике существуют два основных способа проверки ПИН: алгоритмический и неалгоритмический. Алгоритмический способ проверки заключается в том, что у пользователя запрашивается ПИН, который преобразуется по определенному алгоритму с использованием секретного ключа и затем сравнивается со значением ПИН, хранящимся на карточке с соблюдением необходимых мер защиты. Главным достоинством этого метода проверки является отсутствие необходимости интерактивного обмена информацией в системе. При неалгоритмическом способе проверка ПИН осуществляется путем прямого сравнения ПИН на карте со значением, хранимым в базе данных. Это обязывает использовать средства связи, работающие в реальном масштабе времени, и предусматривать средства защиты информации в базе данных и линиях телекоммуникаций. Идентификатор используется при построении различных подсистем разграничения доступа.

Любая пластиковая идентификационная карточка (ПИК) используется в качестве носителя информации, необходимой для идентификации, и информации, используемой в других целях. Эта информация представляется в различных формах: графической, символьной, алфавитно-цифровой, кодированной, двоичной. Множество форм представления информации на ПИК объясняется тем, что карточка служит своеобразным связующим звеном между человеком (пользователем) и машинной системой, для которых характерны различные формы представления информации.

Например, на карточку графически наносят специальный логотип, рисунок, фотографию, фамилию владельца, серийный номер, срок годности, штрих-код и т. п.

Логотип — графический символ организации, выпускающей карточку. Он служит своеобразным знаком обслуживания, т. е. обозначением, дающим возможность отличать услуги одной организации от однородных услуг другой организации. Очевидно, что логотип должен обладать различительной способностью и не повторять общеупотребительные обозначения (гербы, флаги и т. п.). Для обеспечения безопасности изображение, в том числе голографическое или видимое только в инфракрасных лучах, наносят на специальном оборудовании, что существенно затрудняет подделку карточки.

Другим средством повышения безопасности визуальной информации служит тиснение или выдавливание (эмбоссирование) некоторых идентификационных характеристик пользователя на поверхности идентификационной карточки (ИК).

Эти характеристики с помощью специального устройства (импринтера) могут отпечатываться и дублироваться на бумажном носителе (слипе) для дальнейшего учета.

В настоящее время нашли широкое применение магнитные, полупроводниковые и оптические карточки, перечисленные в порядке снижения распространенности.

ИК нашли широкое применение в различных АСОД. Самое большое распространение карточек наблюдается в финансовой сфере.

Можно условно выделить три связанные области применения ПИК:

электронные документы;

контрольно-регистрационные системы;

системы электронных платежей.

Карточки как средство контроля, разграничения и регистрации доступа к объектам, устройствам, информационным ресурсам АСОД используются при создании контрольно-регистрационных охранных систем. Например, известны разнообразные электронные замки к помещениям и аппаратуре. Разграничение доступа к данным ПЭВМ реализовано на уровне предъявления ключ-карты, содержащей идентификационные данные пользователя и его электронный ключ.

Наиболее прост процесс изготовления так называемых печатных и тисненных голограмм, которые могут наноситься на уже имеющиеся идентификационные документы. Более сложна технология получения рефлексных голограмм, что и определяет обеспечиваемую ими повышенную степень защищенности документов от попыток подделки.

В последние годы заметно выросли масштабы применения в различных системах контроля доступа пропусков со встроенными интегральными схемами (ИС).

Информация, хранящаяся в памяти карточки и/или вводимая пользователем, может обрабатываться встроенным микропроцессором карточки, устройством считывания или передаваться в центральную ЭВМ.

Использование пропусков с ИС позволяет проводить контроль доступа с высоким уровнем надежности, однако стоимость таких документов существенно выше, чем карточек с магнитной полосой (1—2 доллара и 50—60 центов, соответственно).

Существенным недостатком многих систем контроля доступа рассматриваемого вида является то, что при проходе на объект или выходе с его территории владелец пропуска должен каждый раз вынимать документ из кармана и приближать его к устройству считывания. В последние годы были разработаны более совершенные бесконтактные системы, в которых расстояние между пропуском и устройством считывания составляет 40—100 см. При применении этих систем не приходится останавливаться, доставать пропуск и приближать его к устройству считывания, что обусловливает большие удобства для пользователей и более высокую пропускную способность.

В настоящее время выпускается несколько типов рассматриваемых бесконтактных систем. В некоторых из них, кроме периферийных устройств считывания, используется также и центральный блок, который выполняет основные процедуры по проверке правомочий доступа на охраняемый объект предъявителя пропуска и формирует сигналы управления механизмами блокировки прохода.

Идентификационные документы, используемые в бесконтактных системах контроля доступа, представляют собой пропуска со встроенной ИС. При этом находят применение как пассивные, так и активные носители информации. В первом случае в электронной схеме отсутствует собственный источник питания и ее активизация производится за счет преобразования энергии электромагнитного излучения передатчика устройства считывания. В электронной схеме активного носителя предусмотрен собственный источник электропитания — миниатюрная батарейка, которая может периодически подзаряжаться или заменяться.

Биометрические системы идентификации. В настоящее время в банках и других организациях с повышенными требованиями к безопасности находят все более широкое распространение биометрические системы контроля доступа, что можно объяснить снижением их стоимости. Все биометрические системы характеризуются высоким уровнем безопасности, прежде всего, потому, что используемые в них данные не могут быть утеряны пользователем, похищены или скопированы. В силу своего принципа действия биометрические системы отличаются малым быстродействием и низкой пропускной способностью. Тем не менее они представляют собой единственное решение проблемы контроля доступа на особо важные объекты с малочисленным персоналом.

Биометрические системы идентификации, функционирующие в настоящее время или находящиеся в стадии разработки, включают в себя системы идентификации по отпечатку пальца, запаху, ДНК, форме уха, геометрии лица, температуре кожи лица, клавиатурному почерку, отпечатку ладони, сетчатке глаза, рисунку радужной оболочки глаза, подписи и голосу.

Отпечаток пальца. В последние годы идентификация личности по отпечатку пальца рассматривается как биометрическая технология, которая, вероятно, будет наиболее широко использоваться в будущем. В дополнение к системе общей безопасности и контроля устройства доступа по отпечатку пальцев установлены в военных учреждениях США, включая Пентагон и правительственные лаборатории. Хотя отказ в доступе уполномоченных пользователей составляет около 3 %, процент ошибочного доступа — меньше одной миллионной. Широкое применение данная технология получила в системе автоматической идентификации по отпечатку пальца (AFIS), используемой полицией по всем Соединенным Штатам Америки и в более 30 странах мира. Преимущества доступа по отпечатку пальца — простота использования, удобство и надежность. Весь процесс идентификации занимает мало времени и не требует усилий от персонала, использующего данную систему. Исследования показали, что использование отпечатка пальца для идентификации личности является самым удобным из всех биометрических методов. Вероятность ошибки при идентификации пользователя для него намного меньше в сравнении с другими биометрическими методами. Кроме того, устройство идентификации по отпечатку пальца не требует много места на клавиатуре или в механизме. В настоящее время производятся подобные системы размером меньше колоды карт.

Геометрия руки. Метод идентификации пользователей по геометрии руки используется в более чем в 10 000 организациях, включая Колумбийское законодательное собрание, Международный аэропорт Сан-Франциско, больницы и иммиграционные службы. Преимущества идентификации по геометрии ладони сравнимы с плюсами идентификации по отпечатку пальца в вопросе надежности, хотя устройство для считывания отпечатков ладоней занимает больше места. Наиболее удачное устройство, HandKey, сканирует как внутреннюю, так и боковую сторону руки, используя для этого встроенную видеокамеру и алгоритмы сжатия. Устройства, которые могут сканировать и другие параметры руки, находятся в процессе разработки несколькими компаниями, такими, как BioMet Partnres, Palmetric и BTG.

Радужная оболочка глаза. Преимущество сканеров для радужной оболочки состоит в том, что образец пятен на радужной оболочке находится на поверхности глаза и видеоизображение может быть получено на расстоянии до одного метра, что делает возможным использование таких сканеров в банкоматах. У людей с ослабленным зрением, но неповрежденной радужной оболочкой также могут сканироваться и кодироваться идентифицирующие параметры. Если есть катаракта — повреждение хрусталика глаза, которое находится позади радужной оболочки, она никаким образом не влияет на процесс сканирования радужной оболочки.

Сетчатка глаза. Сканирование сетчатки происходит с использованием инфракрасного излучения низкой интенсивности, направленного через зрачок к кровеносным сосудам на задней стенке глаза. Сканеры для сетчатки глаза получили большое распространение в сверхсекретных системах контроля доступа, так как у них один из самых низких процентов отказа доступа зарегистрированных пользователей и почти 0 % ошибочного доступа.

Голосовая идентификация. Привлекательность данного метода — удобство в применении. Основным беспокойством, связанным с этим биометрическим подходом, является точность идентификации. Однако это не является серьезной проблемой с того момента, как устройства идентификации личности по голосу различают характеристики человеческой речи. Голос формируется из комбинации физиологических и поведенческих факторов. В настоящее время идентификация по голосу используется для управления доступом в помещения средней степени безопасности, например лаборатории и компьютерные классы. Идентификация по голосу удобный, но в то же время не такой надежный, как другие биометрические методы. Например, человек с простудой или ларингитом может испытывать трудности при использовании данных систем.

Геометрия лица. Идентификация по чертам лица — одно из наиболее быстро растущих направлений в биометрической технологии. Развитие этого направления связано с быстрым ростом мультимедийных приложений. Можно ожидать появления в ближайшем будущем специальных устройств идентификации личности по чертам лица в залах аэропортов для защиты от террористов и т. п.

Клавиатурный почерк. Клавиатурный почерк, также называемый ритмом печатания, анализирует способ печатания пользователем той или иной фразы. Это аналогично ранним этапам развития радиотелеграфа, когда радисты идентифицировали друг друга «по почерку».

Подпись. Статическое закрепление подписи становится весьма популярным средством взамен росписи ручкой на банковской кредитной карточке, бланке службы доставки (например, FedEx). Устройства идентификации подписи используют специальные ручки или чувствительные к давлению столы, или комбинацию обоих средств. Устройства, использующие специальные ручки, менее дороги и занимают меньше места, но в то же время имеют меньший срок службы. Поскольку подписи слишком легко подделать, это служит препятствием внедрению идентификации личности по подписи в системы безопасности.

На крупных предприятиях возникает потребность в объединенных автоматизированных системах контроля доступа (АСКД). Такие АСКД могут связывать воедино устройства считывания карточек и кнопочные устройства доступа со средствами пожарной и тревожной сигнализации и замкнутыми телевизионными системами. Многие АСКД позволяют распечатывать записи по каждому сигналу тревоги, а также осуществлять сбор данных по времени посещения помещений сотрудниками, по разрешенным входам в помещения, по попыткам несанкционированного входа, по полученным сигналам тревоги и их подтверждению.

Подобные системы используются при высокой плотности потока проходящих лиц и большом числе устройств считывания с карточек. Будучи включенной в общую систему управления зданием, система контроля доступа может повысить уровень его защищенности. Основным достоинством объединенных систем является их гибкость, позволяющая руководству оперативно реализовывать решения по открытию или закрытию доступа в здания, помещения, лифты и целые этажи в установленное время зарегистрированным владельцам карточек.

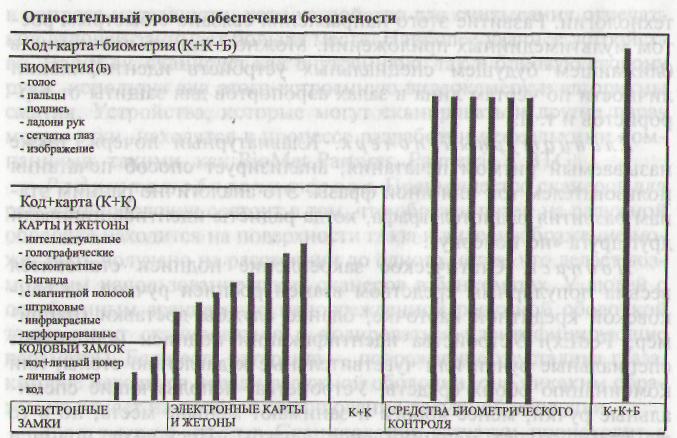

На рис. 7.1 приведены сравнительные характеристики обеспечения безопасности современными электронными средствами

Рис. 7.1. Современные электронные средства контроля доступа

контроля доступа, которые позволяют оптимизировать решение задач по физической защите объектов. В зависимости от конкретных условий могут применяться комбинации различных систем контроля доступа, например бесконтактные устройства считывания карточек при входе и выходе из здания в сочетании с системой контроля доступа по голосу в зоны обработки секретной информации. Наилучший выбор системы или сочетания систем может быть сделан только на основе четкого определения текущих и перспективных потребностей организации.

Центральный пост и персонал охраны

Сложные комплексы защиты охраняемых территорий, состоящие, как правило, из нескольких систем, могут эффективно функционировать только при условии, что работа всех технических установок постоянно контролируется и управляется с центрального поста охраны.Учитывая повышенную психологическую нагрузку на дежурных охранников центрального поста, необходимость оперативной выработки и реализации оптимальных решений в случае тревоги, к центральным устройствам комплексов защиты предъявляются особые требования. Так, они должны обеспечивать автоматическую регистрацию и отображение всех поступающих в центральный пост сообщений и сигналов тревоги, выполнение всех необходимых процедур. Важную роль играет и уровень эргономики аппаратуры, которой оснащаются рабочие места дежурных охранников.

Каналами связи в системе охранной сигнализации могут быть специально проложенные проводные линии, телефонные линии объекта, телеграфные линии и радиосвязь. Наиболее распространенные каналы связи — многожильные экранированные кабели, которые для повышения надежности и безопасности работы сигнализации помещают в металлические или пластмассовые трубы или металлорукава. Энергоснабжение системы охранной сигнализации должно обязательно резервироваться. Тогда в случае выхода его из строя функционирование сигнализации не прекращается за счет автоматического подключения резервного (аварийного) энергоисточника.