- •13.1. Управление идентификацией и доступом

- •13.1.1. Особенности управления доступом

- •13.1.2. Функционирование системы управления доступом

- •Средства управления сетевым доступом

- •Организация защищенного удаленного доступа

- •13.2.1. Протоколы аутентификации удаленных пользователей

- •Протокол рар

- •Протокол chap

- •Протокол s/Key

- •13.2.2. Централизованный контроль удаленного доступа

13.1. Управление идентификацией и доступом

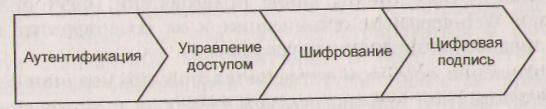

Для реализации растущих потребностей электронного бизнеса необходимо построить надежную с точки зрения безопасности среду для осуществления электронного бизнеса в режиме on-line. Технологии, которые дают возможность осуществлять электронный бизнес, выполняют четыре основные функции:

аутентификацию, или проверку подлинности пользователя;

управление доступом, позволяющее авторизованным пользователям получать доступ к требуемым ресурсам;

шифрование, гарантирующее, что связь между пользователем и базовой инфраструктурой защищена;

неотказуемость, означающую, что пользователи не могут позднее отказаться от выполненной транзакции (обычно реализуется с помощью цифровой подписи и инфраструктуры открытых ключей) (рис. 13.1).

Рис. 13.1. Технологии, обеспечивающие электронный бизнес

Только решение, которое выполняет все эти четыре функции, может создать доверенную среду, способную по-настоящему обеспечить реализацию электронного бизнеса.

Управление доступом является критическим компонентом общей системы безопасности. Система управления доступом обеспечивает авторизованным пользователям доступ к надлежащим ресурсам. Проектирование этой инфраструктуры требует тонкого баланса между предоставлением доступа к критическим ресурсам только авторизованным пользователям и обеспечением необходимой безопасности этих ресурсов, известных большому числу пользователей.

13.1.1. Особенности управления доступом

В распределенной корпоративной сети обычно применяют два метода управления доступом:

управление сетевым доступом (регулирует доступ к ресурсам внутренней сети организации);

управление Web-доступом (регулирует доступ к Web-ceрверам и их содержимому).

Все запросы на доступ к ресурсам проходят через (один или более списков контроля доступа ACL (Access Control List). ACL является набором правил доступа, которые задают доля набора защищаемых ресурсов. Ресурсы с низким риском будут иметь менее строгие правила доступа, в то время как высококритичные ресурсы должны иметь более строгие правила доступа. ACL, по существу, определяют политику безопасности.

Доступ к сетевым ресурсам организации можно регулирован, путем создания списков контроля доступа Login ACL, которые позволяют точно определить конкретные разрешения и условия для получения доступа к ресурсам внутренней сети.

Средства контроля и управления Web-доступом позволяют создавать и исполнять политику Web-доступа. Создавая конкретные списки контроля Web доступа Web ACL, администраторы безопасности определяют, какие пользователи могут получить доступ к Web-серверам организации и их содержимому и при каких заранее установленных условиях.

Управление доступом упрощается при применении единой централизованной инфраструктуры контроля и управления доступом, которая может разрешить пользователям «самообслуживание», поручая им такие задачи управления, как регистрация, редактирование профиля, восстановление пароля и управление подпиской. Она может также обеспечить делегированию администрирования, передачу функций управления пользователями, людям, наиболее осведомленным о конкретной группе пользователей как внутри — в бизнес-подразделениях организации, так и вне ее — у клиентов и в подразделениях бизнес-партнеров. Чтобы облегчить поддержку системы безопасности масштаба предприятия, средства управления доступом могут получать данные пользователей и политик, уже хранимых в таких существующих хранилищах данных, как каталоги LDAP и реляционные БД.