- •1.Системы счиления и операции, применяемые в ip – сетях

- •2. Аутентификация, авторизация и учёт

- •3. Маршрутизация в ip-сетях

- •4.Обслуживание очередей в маршрутизаторе

- •5. Технология коммутация по меткам

- •6. Методы защиты информации в ip-сетях

- •3. Корпоративная сеть// [Электронный ресурс] url: http://studzona.Net/Informatika-Programmirovanie/Korporativnaya-set.Html (дата обращения: 15 сент. 2012).

2. Аутентификация, авторизация и учёт

Типовая структура корпоративной сети состоит из:

• Вспомогательный (Proxy) основными функциями которого является коммутация трафика между интерфейсами в соответствии со списками доступа администратора;

• Хосты локального и удаленного доступа;

• Серверы:

DHCP для конфигурирования хостов

ААА для аутентификации, авторизации и учета,

e-mail для обработки почтовых сообщений;

DB1 и DB2 для хранения документации группового пользования.

Типовая схема корпоративной сети.

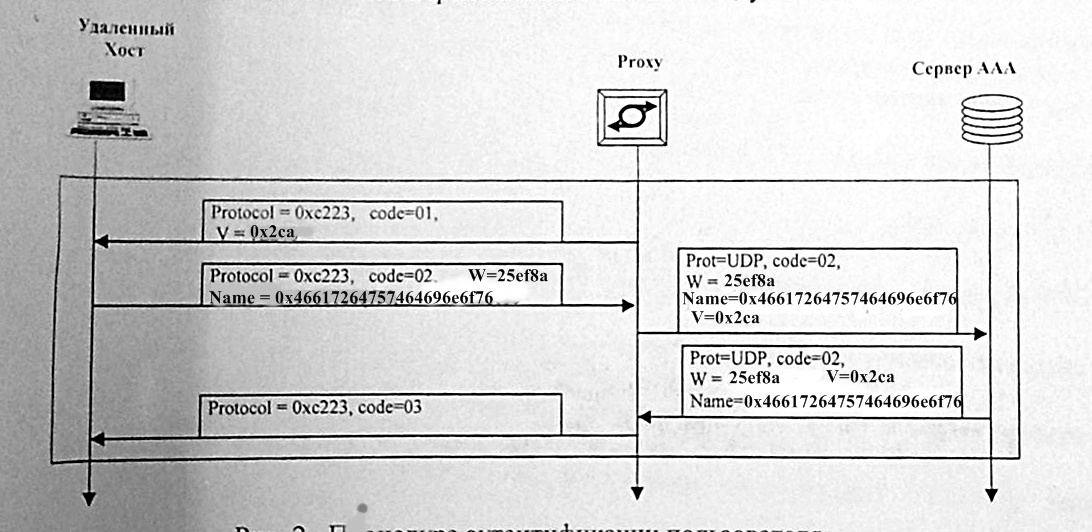

При использовании протокола CHAP proxy-сервер посылает удаленному хосту пользователя некоторое случайное число V, а хост возвращает другое число W, вычисленное по заранее известной функции с использование имени и пароля. Иначе говоря, W=f(V, Name, Password). Предполагается, что злоумышленник в состоянии перехватить пересылаемое по сети значения V, Name и W, и ему известен алгоритм вычисления функции f. Существо формирования W состоит в том, что исходные элементы (биты) случайного числа V различным образом перемешиваются с неизвестными элементами пароля. Полученный текст подвергается сжатию. Такое преобразование называется дайджест функцией или хэш-функцией, а результат – дайджестом.

Proxy-сервер

запрашивает у AAA-сервера истинное

значение W, пересылая ему значения Name и

Challenge=V. Сервер ААА вычисляет W и возвращает

его Proxy-серверу. Proxy-сервер сравнивает

2 значения W, полученные от хоста и от

ААА-сервера, если они совпадают, то хосту

высылается сообщение об успешной

аутентификации. После это Proxy-сервер на

основании списка управления доступом

производит авторизацию, т.е. определяет

к каким серверам группового пользования

может обращаться пользователь, а эти

сервера, в свою очередь, определяют,

какие операции он может осуществлять.

Proxy-сервер

запрашивает у AAA-сервера истинное

значение W, пересылая ему значения Name и

Challenge=V. Сервер ААА вычисляет W и возвращает

его Proxy-серверу. Proxy-сервер сравнивает

2 значения W, полученные от хоста и от

ААА-сервера, если они совпадают, то хосту

высылается сообщение об успешной

аутентификации. После это Proxy-сервер на

основании списка управления доступом

производит авторизацию, т.е. определяет

к каким серверам группового пользования

может обращаться пользователь, а эти

сервера, в свою очередь, определяют,

какие операции он может осуществлять.

Процедура аутентификации пользователя.

Таблица кодов ASCII.

Задание 4. Представить процедуру аутентификации при следующих исходных данных:

Имя пользователя(Name)-Fardutdinov

Пароль(Password)-303(Y1Y2)

Случайное число(V=Challenge)-714(Y3Y4)

1)Представляем данные в соответствии с таблицей.

Name = Fardutdinov = 0x46617264757464696e6f76

Password = 303 =0x333033

V = 714=0x2ca

2)Перемешиваем байты пароля и случайного число, получая перемешанное число.

F=0x323c3a033

3)Вычисляем W.

W=

F=

F= 0x323c3a033=25ef8a

0x323c3a033=25ef8a

В

первом сообщении proxy-сервер

запрашивает (code=01)

по

В

первом сообщении proxy-сервер

запрашивает (code=01)

по

протоколу аутентификации CHAP(Protocol=0x223) у удаленного пользователя ответ на случайное число V=0x2ca.

Во втором сообщении хост возвращает ответ в виде Name=

0x46617264757464696e6f76 и W=0x25ef8a.

В третьем сообщении proxy-сервер запрашивает истинное значение

W у ААА-сервера, посылая ему те же значения Name и V.

В четвертом сообщении proxy-сервер получает от ААА-сервера

истинное значение W, соответствующее Name= 0x46617264757464696e6f76

и V=0x2ca.

В пятом сообщении proxy-сервер подтверждает (code=03)

легитимность пользователя.