- •Система анализа и управления информационными рисками Классификация угроз

- •Система анализа и управления информационными рисками

- •Начало работы

- •Работа с программой

- •Импорт из Active Directory

- •Свойства проекта

- •Количество уровней

- •Настройка уровней

- •Для настройки уровня выполните следующие шаги:

- •Состав отчета

- •Изменение денежных единиц

- •Конфигурация отчета

- •Управление

- •Управление рисками

- •Объекты

- •Задание уровня риска

- •Эффективность комплекса контрмер

- •Новая контрмера

- •Свойства контрмеры

- •Управление периодами

- •Справка

- •Работа с разделом «Моделирование системы»

- •Расходы на информационную безопасность

- •Задание на лабораторную работу. Задание

Лабораторная работа № 3

по дисциплине

УПРАВЛЕНИЕ РИСКАМИ

Система ГРИФ: Модель анализа угроз и уязвимостей

Теоретический материал

Система анализа и управления информационными рисками

Система ГРИФ 2006 предназначена для анализа и управления информационными рисками компании с помощью анализа информационных потоков или угроз и уязвимостей информационной системы.

При анализе угроз и уязвимостей информационной системы в программу вносятся следующие сведения:

• ресурсы обработки и хранения информации; • критичность ресурсов; • угрозы, действующие на ресурсы; • уязвимости информационной системы.

На основе введенных данных программа оценивает риски информационной системы и представляет полученные данные в отчете, содержащем: • полную инвентаризацию ресурсов и видов информации компании; • значения рисков для каждого ресурса и вида информации; • перечень уязвимостей, влияющих на значения рисков.

После оценки информационных рисков компании для анализа дальнейших действий по снижению уровня риска в системе ГРИФ 2006 предусмотрен модуль управления рисками. В нем отображаются действующие угрозы и уязвимости информационной системы или неустановленные в системе средства защиты, с помощью которых можно снизить значения рисков. Кроме того, можно задать уровень приемлемого риска для того, чтобы ресурсы, значение риска которых ниже приемлемого риска, не отображались. После задания контрмеры, закрывающей уязвимость информационной системы, отображается соотношение стоимости данной контрмеры и величины, на которую изменилось значение риска. Это позволяет расставить приоритеты и заранее оценить эффективность планируемых мероприятий при управлении информационными рисками компании.

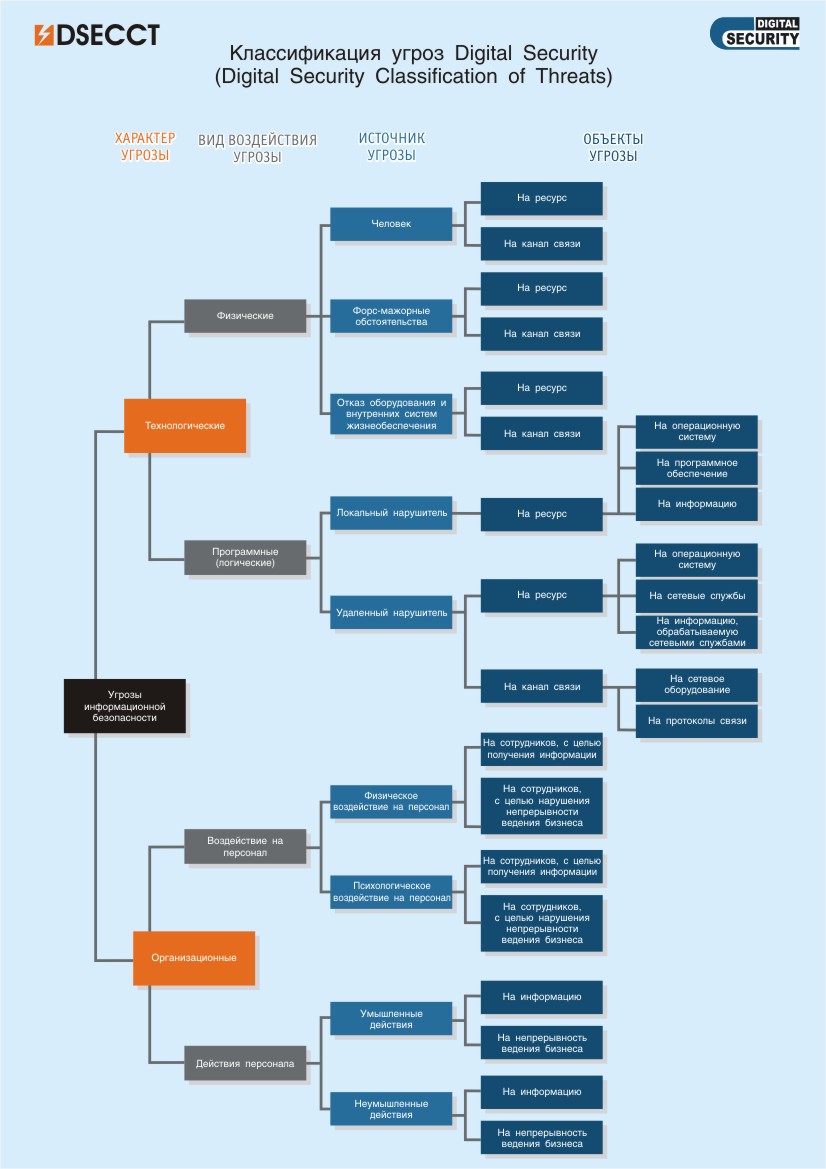

Система анализа и управления информационными рисками Классификация угроз

Предпосылки создания:

При разработке алгоритма оценки информационных рисков, основанного на анализе угроз и уязвимостей информационной системы, специалистами были рассмотрены и проанализированы различные существующие классификации угроз информационной безопасности. Попытки использования данных классификаций для описания по возможности большего количества угроз показали, что во многих случаях реальные угрозы либо не подходили ни под один из классификационных признаков, либо, наоборот, удовлетворяли нескольким.

Таким образом, основная цель создания специалистами классификации угроз - наиболее полная, детальная классификация, которая описывает все существующие угрозы информационной безопасности, по которой каждая из угроз попадает только под один классификационный признак, и которая, таким образом, наиболее применима для анализа рисков реальных информационных систем.

Описание классификации:

По характеру угрозы информационной безопасности можно разделить на технологические и организационные.

Соответственно, получим верхний уровень классификации:

1. Угрозы технологического характера

2. Угрозы организационного характера

Рассмотрим технологические угрозы информационной безопасности, которые по виду воздействия делятся на:

1.1. Физические

1.2. Программные (логические)

Следующая ступень классификации - причина угрозы.

Причинами реализации физических угроз могут быть:

1.1.1. Действия нарушителя (человека)

1.1.2. Форс-мажорные обстоятельства

1.1.3. Отказ оборудования и внутренних систем жизнеобеспечения

Независимо от причины физические угрозы воздействуют:

1.1.1.1. На ресурс

1.1.1.2. На канал связи

Далее перейдем к рассмотрению программных угроз.

Программные угрозы по причине воздействия можно разделить на:

1.2.1. Угрозы, исходящие от локального нарушителя;

1.2.2. Угрозы, исходящие от удаленного нарушителя.

Объектом локального нарушителя может быть только ресурс.

При этом, на ресурсе локальный нарушитель может реализовать угрозы, направленные:

1.2.1.1. На операционную систему;

1.2.1.2. На прикладное программное обеспечение;

1.2.1.3. На информацию.

Угрозы, исходящие от удаленного нарушителя, могут воздействовать:

1.2.2.1. На ресурс;

1.2.2.2. На канал связи.

При доступе к ресурсу удаленный нарушитель может воздействовать:

1.2.2.1.1. На операционную систему;

1.2.2.1.2. На сетевые службы;

1.2.2.1.3. На информацию.

При воздействии на канал связи удаленный нарушитель может реализовать угрозы, направленные:

1.2.2.2.1. На сетевое оборудование;

1.2.2.2.2. На протоколы связи.

Рассмотрим организационные угрозы.

Организационные угрозы по характеру воздействия разделим на:

2.1. Воздействие на персонал;

2.2. Действия персонала.

Воздействие на персонал может быть:

2.1.1. Физическим;

2.1.2. Психологическим.

Как физическое, так и психологическое воздействие на персонал направлено на сотрудников компании с целью:

2.1.1.1. Получения информации;

2.1.1.2. Нарушения непрерывности ведения бизнеса.

Причинами действий персонала, способных вызвать угрозы информационной безопасности, могут быть:

2.2.1. Умышленные действия;

2.2.2. Неумышленные действия.

Угрозы, вызванные умышленными действиями персонала, могут быть направлены:

2.2.1.1. На информацию;

2.2.1.2. На непрерывность ведения бизнеса.

Угрозы, вызванные неумышленными действиями персонала, могут быть направлены:

2.2.2.1. На информацию;

2.2.2.2. На непрерывность ведения бизнеса.

Таким образом, классификация угроз информационной безопасности разделяется по характеру угрозы, виды воздействия, причине и объекту угрозы.

Схема: