Прикладна криптологія

1. Математична модель криптосистеми. Класифікація криптографічних методів. Сфери застосування.

Криптологія (kryptos – таємний, logos – наука) займається проблемами захисту інформації шляхом її перетворення. Криптологія поділяється на 2 напрямки – криптографію і криптоаналіз. Завдання цих напрямків цілком протилежні. Криптографія займається пошуком і дослідженням математичних методів перетворення інформації. Криптографічне перетворення інформації – перетворення інформації з метою приховування або відновлення її змісту, підтвердження її справжності, цілісності, авторства, захисту від несанкціонованого доступу до інформації та ресурсів тощо, яке здійснюється з використанням спеціальних даних (ключів). Засобами криптографічного захисту інформації є апаратні, програмні, апаратнопрограмні або інші засоби, призначені для криптографічного захисту інформації. Отже до основних задач криптографії відносять розробку та супровід засобів криптографічного захисту інформації.

Сучасна криптографія включає в себе чотири основних напрями:

1.Симетричні криптосистеми.

2.Криптосистеми с відкритим ключем.

3.Системи електронного підпису.

4.Управління ключами.

Сфера інтересів криптоаналізу – дослідження можливості розшифрування інформації без знання ключів.

Розглянемо спершу основні поняття криптографії.

Криптографія дає можливість перетворити інформацію таким чином, щоб її прочитання (відновлення) було можливим лише за умови наявності секретної інформації (ключа)

В якості інформації будемо розглядати змістовні тексти, побудовані на деякому алфавіті. Під цими термінами розуміють наступне:

Відкритий текст (повідомлення) – текст (впорядкований набір із елементів алфавіту), який підлягає шифруванню (ВТ)

Шифрування – процес криптографічного перетворення, при якому відкритий текст замінюється шифротекстом з допомогою відкритого або секретного ключа

Існує суттєва відмінність між дешифруванням, виконаного законним користувачем, і відкриттям початкового повідомлення криптоаналітиком без знання секретного ключа. Нагадаємо, що завданням криптоаналізу є відновлення відкритого тексту без знання ключа, а також визначення самого ключа.

Фундаментальне припущення щодо криптоаналізу вперше було висловлено ще в ХІХ столітті датчанином А.Керкхоффсом. Воно полягає в тому, що стійкість криптограми ґрунтується лише на конфіденційності ключа. При цьому вчений вважав, що криптоаналітик володіє усією необхідною інформацією про опис криптографічної системи та засоби її реалізації.

Виділяють сім типів наступних атак, які може проводити криптоаналітик:

Таблиця 1 – Типи криптоаналітичних атак

Тип атаки |

Інформація відома криптоаналітику |

Атака на основі відомого |

Алгоритм шифрування; |

шифротексту (Ciphertext Only) |

Один або декілька ШТ |

Атака |

на |

основі |

відомого |

Алгоритм шифрування; |

відкритого |

тексту |

(Known |

Одна або декілька пар ВТ-ШТ, згенерованих з |

|

Plaintext) |

|

|

допомогою секретного ключа |

|

Атака |

на |

основі |

адаптивно |

Алгоритм шифрування; |

підібраного відкритого тексту |

Зловмисник має можливість уточнювати вибір |

|||

|

|

|

|

наступного тексту в залежності від попередніх |

|

|

|

|

результатів |

Атака |

на |

основі |

підібраного |

Алгоритм шифрування; |

відкритого |

тексту |

(Chosen |

Одна або декілька пар ВТ-ШТ, згенерованих з |

|

Plaintext) |

|

|

допомогою секретного ключа, причому криптоаналітик |

|

|

|

|

|

має можливість вибрати початкове повідомлення (ВТ) |

Атака |

на |

основі |

підібраного |

Алгоритм шифрування; |

шифротексту (Chosen Ciphertext) |

Вибраний криптоаналітиком ШТ та відповідний йому |

|||

|

|

|

|

ВТ. Зловмисник має засіб розшифрування з введеним |

|

|

|

|

ключем, який йому невідомий |

Атака |

на |

основі |

підібраного |

Ключ може підбиратись з обмеженої множини ключів, |

ключа |

|

|

|

якщо між ними існує певний зв’язок |

Грабіжницький «аналіз» |

Ключі отримують на основі використання агентури, |

|||

|

|

|

|

шантажу, підкупу, застосування тортур. |

Сфери застосування криптографії До 70-х років минулого століття криптографія використовувалась виключно з метою

забезпечення безпеки спілкування. На сьогоднішній день криптографія використовується всюди, де є інформаційні технології. Для прикладу це:

–web трафік: HTTP/HTTPS (SSL/TLS);

–wireless трафік: протоколи WEP (IEEE 802.11, 1997), WPA (2003), WPA2

(IEEE 802.11i , 2004);

–Мобільний трафік: GSM;

–Bluetooth;

–автентифікація користувача;

–хешування паролів

–безпечні транзакції кредитною карткою в мережі Інтернет

–встановлення секретних паролів

–цифрові підписи;

–анонімне онлайн спілкування;

–анонімна цифрова готівка;

–вибори та багато-багато інших.

2.Історичні шифри перестановки (Скітали, маршрутні та інші)

I. Шифри типу «Перестановки»

Символи шифрованого тексту переставляються за певним правилом в межах деякого блоку цього тексту.

1. Скітала (Scytale) : давньогрецька «палочка – шифрувалочка». Існує припущення, що ще в V- VII ст. до н.е. в Греції і Стародавній Спарті греки

застосовували спеціальний шифрувальний пристрій для зв’язку під час військових компаній. Цей пристрій складався з двох циліндричних дерев’яних палок однакової довжини та товщини: одну палку залишали собі, іншу передавали союзнику. Такі палки називали «скіталами». На рис. 1 зображено скіталу, яка датована, якщо вірити працівникам музею Сен-Сір, де виставлена така річ, близько 5 ст.до н.е.

Шифрування. Якщо правителю чи воєначальнику необхідно було передати якесь секретне повідомлення, то вони вирізали довгу і вузьку (на зразок ременя) смужку папіруса,

намотували її по спіралі на свою скіталу, не залишаючи на ній жодної щілинки, таким чином, щоб вся поверхня палки була охоплена цією смужкою. Потім записували послання, знімали смужку зі скітали і без палки відправляли адресату, при цьому написане повідомлення ставало нерозбірливим.

Секретний ключ: Ø діаметр палки.

Дешифрування. Зміст такого гаджету в тому, що прочитати його міг лиш власник скітали аналогічного розміру, намотавши на неї без щілин смужку отриманого папірусу: тоді букви розташовувалися в потрібному порядку і зміст написаного ставав зрозумілим. Пристрій був простим і практичним у використанні на полі бою, але надійним його назвати важко.

Метод криптоаналізу. Згідно з легендою, цей «шифр» зумів розгадати ще Арістотель. Для «злому» скітали необхідно взяти довгий конус, намотати на нього стрічку з текстом і поступово переміщувати вздовж конуса до вершини до тих пір поки текст не стане читабельним. Таким чином можна визначити діаметр скітали.

З плином часу в Греції винаходили все більше і більше різних методів передачі секретних повідомлень. Один грецький письменник Еней Тактик вважав це питання настільки важливим, що описав 16 різних способів передачі секретних депеш і шифрованих повідомлень в своїй книзі « Як пережити облогу» («How to survive under siege») IVст. до н.е. Деякі з методів стали реальними довгожителями і використовувались ще в часи другої світової війни

2.Шифр простої перестановки (анаграма – anagram)

Шифрування. Нехай задано деякий відкритий текст: = 1 2 3 … , що складається з r символів. Для шифрування даного тексту методом простої перестановки використовується ключ, який є таблицею, що задає правило перестановки. Перша стрічка – позиція символу у відкритому тексті, друга стрічка – позиція в шифрограмі.

1 |

2 |

3 |

|

Секретний ключ: = ( 1 |

2 |

3 |

) |

Простір ключів: | | = ! - росте експоненційно відносно розміру r.

6! = 720 ≈ 210 { 7! = 5040 ≈ 213

10! = 3,6 106 ≈ 222

Дешифрування. Для дешифрування необхідно побудувати на основі ключа k обернену ключ-

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

таблицю −1 = ( 1 |

2 |

3 |

). Тут перша стрічка відповідає позиції символу в |

|||||||||||||||||||||||||||||||||||||||

1 |

2 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

шифротексті , а друга – позиція у відкритому тексті. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

Приклад : |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Шифрування: ВТ : m=”dormitory” |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

1 |

|

2 |

|

|

3 |

|

4 |

|

5 |

6 |

|

|

7 |

|

8 |

|

9 |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

d |

|

o |

|

|

r |

|

m |

|

i |

t |

|

|

o |

|

r |

|

y |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

K = (1 2 3 4 5 6 7 8 9) |

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

1 |

|

8 |

|

3 |

9 |

2 |

|

4 |

7 |

|

6 |

5 |

|

|

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

1 |

|

|

2 |

|

3 |

|

4 |

|

5 |

|

6 |

|

|

7 |

|

8 |

|

9 |

|

|

|

|

|

||||||||||||||

ШТ: с=”dirtyroom” |

|

|

|

|

d |

|

|

i |

|

r |

|

|

t |

|

|

y |

|

|

r |

|

|

|

o |

|

|

o |

|

|

m |

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Дешифрування: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

−1 = (1 8 3 9 2 4 7 6 5) |

||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

1 |

|

|

2 |

|

3 4 |

|

|

5 |

|

6 7 |

8 |

|

9 |

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

3 |

|

4 |

|

|

5 |

|

|

6 |

|

|

7 |

|

|

8 |

|

|

9 |

|

|||||||||||

|

|

|

|

|

|

|

|

|

d |

|

o |

|

|

r |

|

|

m |

|

|

i |

|

t |

|

|

o |

|

|

r |

|

|

y |

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

m=”dormitory”

Для використання на практиці шифр незручний оскільки при великих значеннях n доводиться працювати з довгими таблицями і для кожної довжини повідомлення потрібно мати свою таблицю перестановок.

Тому, якщо r >12, то використовують наступний підхід: розбивають текст на блоки однакової довжини і застосовують до кожного такого блоку фіксовану перестановку з l- елементів.

Приклад

ВТ: m=”cryptography”, нехай l=4 і секретний ключ

K=(1 |

2 |

3 4) |

1 |

3 |

4 2 |

M= сryp│togr│aphy |

||

C= cypr│tgro│ahyp |

|

|

ШТ: с=”cyprtgroahyp” |

|

|

В епоху Відродження поряд з традиційними застосуваннями криптографії в політиці дипломатії і воєнній справі з’являються інші задачі – захист інтелектуальної власності від переслідувань інквізиції чи запозичень зловмисників.

Для прикладу, в XVI ст. існувала мода публікувати шифровки відкриттів, а коли їх підтверджували, то публіці надавали дешифровку, тим самим підтверджуючи свою першість. Кумедний історичний приклад стався з Кеплером, який невірно розшифрувавши анаграму Галілея висунув вірну гіпотезу, що була підтверджена лише через 250 років.

3.Маршрутні шрифти (Route).

Найбільшу популярність з кінця XIV ст.( епоха Відродження) отримали так звані маршрутні (Route) перестановки, що використовують деяку геометричну фігуру для перетворень. Перетворення полягає в тому, що відкритий текст записується в таку фігуру за однією траєкторією, а шифротекст виписується за іншою.

Найбільш широке розповсюдження отримали маршрутні шифри-перестановки, в основі яких лежать прямокутники (таблиці). Для таких шрифтів ключем є маршрути вписування та виписування тексту, а також розмір таблиці.

Шифр простої табличної перестановки

(Columnar transposition or row-column transpose)

В найпростішому випадку повідомлення в таблицю вписують по рядках, а зчитують по стовпцях. Ключем в такому випадку є розмір таблиці.

Приклад

ВТ: m = “We are the champions”

|

→ |

W |

E |

|

_ |

A |

R |

|

|

|

|

|

|

|

|

ВТ |

→ |

E |

_ |

|

T |

H |

E |

|

|

|

|

|

|

|

|

→ |

_ |

C |

|

H |

A |

M |

|

|

|

||||||

|

|

|

|

|

|

|

|

|

→ |

P |

I |

|

O |

N |

S |

|

|

|

|

|

|

|

|

|

|

→ |

→ |

|

→ |

→ |

→ |

|

|

|

|

|

|

|

|

|

|

|

|

ШТ |

|

|

|

|

|

|

|

|

|

|

|

ШТ: с= “WE_PE_CI_THOAHANREMS”

Метод криптоаналізу. Такий шрифт легко зламати, якщо читати через певну фіксовану кількість букв поки не отримаєм змістовне повідомлення.

В складнішому випадку (Double transposition) встановлюється довільна нумерація стовпців і шифрограма виписується по стовпцях у відповідності з нумерацією.

Приклад

ВТ: m = “We are the champions”

2 |

1 |

4 |

5 |

3 |

|

|

|

|

|

W |

E |

_ |

A |

R |

|

|

|

|

|

E |

_ |

T |

H |

E |

|

|

|

|

|

_ |

C |

H |

A |

M |

|

|

|

|

|

P |

I |

O |

N |

S |

|

|

|

|

|

ШТ: с= “E_CIWE_PREMS_THOAHAN”

В цьому випадку ключем є розмір таблиці і визначений порядок стовпців. Щоб приховати розмір таблиці, можна додавати будь-які букви в кінці.

Ускладнена таблична перестановка(Myszkowski transposition)

Більш зручним для використання є метод смислової перестановки , в якому стовпці чи\та рядки переставляються за ключовим словом. На практиці літери ключового слова впорядковують за алфавітним порядком.

Приклад

ВТ: m = “We are the champions”

|

|

2 |

1 |

3 |

5 |

4 |

|

|

l |

e |

m |

o |

n |

|

|

|

|

|

|

|

3 |

l |

_ |

C |

H |

A |

M |

|

|

|

|

|

|

|

2 |

i |

E |

_ |

T |

H |

E |

|

|

|

|

|

|

|

4 |

m |

P |

I |

O |

N |

S |

|

|

|

|

|

|

|

1 |

e |

W |

E |

_ |

A |

R |

|

|

|

|

|

|

|

ШТ: c= “C_IE_EPWHTO_MESRAHNA”

Магічні квадрати

Магічними квадратами називаються квадратні таблиці розміром nxn з вписаними послідовними натуральними числами від 1 до 2, які в сумі по кожному стовпцю, кожній стрічці та кожній діагоналі дають одне і теж число.

Квадрат 3х3

4 |

9 |

2 |

|

|

|

3 |

5 |

7 |

|

|

|

8 |

1 |

6 |

|

|

|

∑ = 34

Шифрування. Шифрування за магічним квадратом відбувається наступним Символи відкритого тексту послідовно

|

∑ = 15 |

|

|

|

||

Квадрат 4х4 |

|

|

|

|

||

|

16 |

|

3 |

2 |

13 |

|

|

|

|

|

|

|

|

|

5 |

|

10 |

11 |

8 |

|

|

|

|

|

|

|

|

|

9 |

|

6 |

7 |

12 |

|

|

|

|

|

|

|

|

|

4 |

|

15 |

14 |

1 |

чином. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вписуються в квадрат згідно записаних в них числам: позиція символу в тексті відповідає порядковому числу. В пусті клітинки ставиться крапка або будь-яка буква. Після чого шифрограма записується по порядку.

Ключ: магічний квадрат.

Приклад.

ВТ: m= “We are cool”

Використаємо вище наведений магічний квадрат розміром 4х4

O |

_ |

E |

. |

|

|

|

|

R |

O |

L |

C |

|

|

|

|

O |

E |

_ |

A |

|

|

|

|

A |

E |

E |

W |

|

|

|

|

ШТ: O_Е.ROLCOE_AAEEW

Простір ключів. Кількість магічних квадратів росте зі збільшенням їх розміру. Так при n=3 існує лише один магічний квадрат (без врахування його повороту), кількість магічних квадратів розміром 4х4 рівна 880, а вже для n=5 кількість квадратів дорівнює 250000. Тому магічні квадрати були хорошою основою для надійної системи шифрування того часу, тому що ручний перебір варіантів ключа був майже неможливим.

Решітка Кардано (Cardan grille)

Джероламо Кардано (1501-1576рр.) був автором геніального на той час винаходу – шифрування по трафарету (решітці).

Решітка не має чіткого шаблону. Вона зроблена з листка картону чи пергаменту , в якому вирізані прямокутні області різної довжини (на окремий символ, склад чи ціле слово. В дані ділянки записується секретне повідомлення, яке на листку паперу виявляється розділеним на велике число маленьких фрагментів, потім решітку збирають і пусті місця на папері необхідно заповнити будь-яким набором букв чи цифр(криптограма). В свою чергу Кардано намагався зробити першу в своєму роді стеганограму. Він запропонував заповнити пусті місця на папері таким чином, щоб секретний текст став частиною іншого тексту. Таке заповнення вимагає певного літературного таланту. Для розшифрування необхідно застосувати таку ж решітку і профільтрувати корисний текст.

Один з варіантів решітки Кардано – це квадратна решітка, яку можна застосовувати декілька раз обертаючи відносно центру. В більш складній формі ця решітка з’явилась в кінці XIXст., але до того часу зв’язок з Кардано залишився тільки в назві. Поворотна решітка Кардано дозволяє записати текст масивом символів так, що результат буде цілком нечитабельним. Зробити таку решітку Кардано досить просто. Для прикладу, якщо потрібно зашифрувати текст розміром до 64 символів, то необхідно взяти квадратний лист паперу, розграфити його на 64 клітинки (8х8). Далі необхідно розділити даний квадрат на 4 рівних частини (по 16 клітинок в кожній) двома перпендикулярами по черзі. Потім заповнити кожну з чотирьох зон номерами клітинок , нумерацію клітинок слід починати почергово з кожного кута і вести її щоразу за годинниковою стрілкою.

Потім необхідно закреслити в довільному порядку числа від 1 до 16 в різних частинах решітки так, щоб числа не повторювались. Закреслені числа – це клітинки, які необхідно вирізати. Приклад решітки наведено на рисунку 3.

Шифрування. Необхідно приставити готову решітку до листка і вписати текст, потім повернути на 90 градусів і знову вписати і так ще двічі.

Простір ключів

У випадку квадратної решітки розміром nхn

2

| | = 2 2

Тобто для таблиці 8х8 (до 64 символів) | | = 232

У випадку прямокутної решітки розміром mхn:

|К| = 2

Якщо після запису тексту залишаються пусті клітинки то їх можна залишити пустими (тоді це буде простий шифр перестановки) або ж вписати довільні символи із того ж самого алфавіту (додати сміття).

Для = 2 така решітка єдина, але для = 8 можна зробити більше 232 |

різних решіток. |

||||

|

|

|

|

|

|

Кількість |

|

|

Простір ключів |

|

|

символів |

Усклад. табличних |

Решітка |

|

Звичайна перестановка |

|

повідомлення |

перестановка |

Кардано |

|

|

|

36 |

6! 6! ≈ 5 105 |

≈ 216 |

49 = 3 105 |

|

36!≈4*1041 ≈ 2140 |

64 |

8! 8! ≈ 2 109 |

≈ 230 |

416 ≈ 4 109 |

|

64! ≈ 1089 ≈ 2300 |

|

5! 13! ≈ 7 104 ≈ 213 |

|

|||

|

|

|

|

||

100 |

10! 10! ≈ 1013 |

≈ 244 |

425 ≈ 1015 |

|

100! ≈ 10525 |

3. Моноалфавітні шифри заміни. Частотний аналіз

Моноалфавітні шифри при шифруванні тексту кожний i-ий символ тексту замінюють на деякий фіксований j-ий

Моноалфавітні шифри

1.Квадрат Полібія (Polybius square)

Один з найдавніших простих шифрів заміни приписують грецькому громадському історику Полібію (ІІІ-II ст. до н.е.). В 168 році до н.е. після завоювання римськими легіонами Македонії, Полібія перевезли до Риму, де він і провів решту свого життя. В одній із своїх робіт Полібій описав оригінальну систему шифрування з використанням таблиці у формі квадрату, розбитого на 25 комірок. В оригіналі це була квадратна таблиця розміром 5х5, заповнена літерами грецького алфавіту у випадковому порядку.

Квадрат Полібія грецького алфавіту зі стандартним порядком літер має вигляд.

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

3 |

|

4 |

|

5 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

α |

|

β |

|

γ |

|

δ |

|

ε |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

ζ |

|

η |

|

θ |

|

ι |

|

κ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

|

λ |

|

μ |

|

ν |

|

ξ |

|

ο |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

|

π |

|

ρ |

|

ς |

|

σ |

|

τ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

|

υ |

|

φ |

|

χ |

|

ψ |

|

ω |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Для англійського алфавіту таблиця може мати вигляд

|

1 |

2 |

3 |

4 |

5 |

1 |

A |

B |

C |

D |

E |

2 |

F |

G |

H |

I/J |

K |

3 |

L |

M |

N |

O |

P |

4 |

Q |

R |

S |

T |

U |

5 |

V |

W |

X |

Y |

Z |

|

|

|

|

|

|

Число літер в українській абетці відрізняється від числа букв у грецькому алфавіті, тому розмір таблиці вибрано інший (квадрат 6*6=36, оскільки 36 найбільш близьке число до 33). Для українського алфавіту квадрат може мати наступний вигляд:

|

1 |

2 |

3 |

4 |

5 |

6 |

1 |

А |

Б |

В |

Г |

Ґ |

Д |

2 |

Е |

Є Ж |

З |

И |

І |

|

3 |

Ї |

Й К |

Л М Н |

|||

4 |

О П Р С Т У |

|||||

5 |

Ф Х Ц Ч Ш Щ |

|||||

6 |

Ь Ю Я |

. |

, |

— |

||

|

|

|

|

|

|

|

Можливий також інший варіант складання, що передбачає об'єднання букв Г і Ґ, И і Й, І і Ї. В даному випадку отримуємо наступну таблицю:

|

1 |

2 |

3 |

4 |

5 |

6 |

1 |

А |

Б |

В |

Г/Ґ |

Д |

Е |

2 |

Є Ж З И/Й І/Ї К |

|||||

3 |

Л |

М |

Н |

О |

П |

Р |

4 |

С |

Т |

У |

Ф |

Х |

Ц |

5 |

Ч |

Ш Щ |

Ь |

Ю |

Я |

|

Використовуючи подібний алгоритм таблицю шифрування можна задати для будь-якої мови. Щоб розшифрувати закритий текст необхідно знати, таблицею шифрування, якого алфавіту він зашифрований.

В літературі описано декілька варіантів його шифру «Квадрат Полібія».

Шифрування. При найпростішому варіанту шифрування чергову літеру відкритого тексту знаходили у цьому квадраті, а у криптограму записували літеру, розташовану рядком нижче в тому ж стовпчику. Якщо літера знаходилась у нижньому рядку таблиці, то для криптограми брали саму верхню літеру з того ж стовпчика.

Дешифрування. Отримувач секретного повідомлення повинен був володіти аналогічною таблицею (секретний ключ) і при дешифруванні виконати всі наведені вище операції у зворотному порядку

2.Шифр Цезаря (зсуву)

Колекцію найстаріших моноалфавітних криптосистем заміни продовжує найбільш відомий древній шифр - шифр Цезаря, описаний істориком Древнього Рима Гаєм Светонієм. Римський імператор Гай Юлій Цезар (Gaius Julius Caesar 100-44 р.р. до н.е.) використовував шифр власного винаходу для приватного листування. Історик Светоній не наводить фактів дешифрування переписки Цезаря. Сам Цезар все життя використовував один і той самий ключ.

Принцип перетворення інформації, що використовувався в даному шифрі був дуже простим. Кожна буква послання замінювалась на іншу, яка в алфавіті стояла на визначеній кількості позицій після букви відкритого тексту.

Такий метод шифрування можна відобразити шифрувальною таблицею, в якій вказано знаки заміни для кожного знаку криптограми. Використання таблиці очевидне. Отже, шифр Цезаря пов’язаний із використанням первинного алфавіту (для відкритого тексту) і вторинного алфавіту (для криптограми), циклічно зміщеного відносно первинного на три знаки вперед.

Номер |

|

0 |

1 |

|

2 |

|

|

3 |

4 |

5 |

|

|

6 |

|

7 |

8 |

|

|

9 |

10 |

11 |

12 |

|

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

|

23 |

|

24 |

25 |

|

|

||||||||||||||||||||||

(код) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Знак |

|

a |

b |

|

c |

|

d |

e |

|

f |

|

|

g |

|

h |

i |

|

|

j |

|

k |

|

l |

|

m |

|

n |

|

o |

p |

|

q |

|

r |

|

s |

|

t |

|

u |

|

v |

|

w |

x |

|

|

y |

z |

|

|

|||||||||||

повідом- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

лення |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Знак |

|

x |

y |

|

z |

|

a |

b |

|

c |

|

|

d |

|

e |

f |

|

|

g |

|

h |

|

i |

|

j |

|

k |

|

l |

m |

|

n |

|

o |

|

p |

|

q |

|

r |

|

s |

|

t |

|

u |

|

|

v |

w |

|

|

||||||||||

шифроте |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ксту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Можна також використовувати латинський алфавіт, що містить 26 літер і пробіл, який стоїть |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

після букви Z: ABCD EFGH IJKL MNOP QRST UVWX YZ Space |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

Загальний випадок шифру Цезаря, що кожна буква відкритого повідомлення замінюється на |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

іншу букву того ж алфавіту, шляхом циклічного зсуву на k букв вперед. Величина k |

є |

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ключем цього шифру. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Секретний ключ. Для первинного алфавіту деякого обсягу n (0 ≤ j ≤ n-1) ключем є величина |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

зсуву {0,2, … , − 1} |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

Простір ключів |

|К| = − 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

Шифрування та дешифрування. Якщо кожному символу алфавіту поставити у відповідність |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

його порядковий номер ( починаючи з 0) то шифрування та дешифрування можна виразити |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

відповідними формулами: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(сі): = ( ) + |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

( |

): = ( ) − |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

і |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

де – символ відкритого тексту; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

- символ криптограми; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n – потужність алфавіту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

k – ключ (число, що характеризує величину зсуву) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

( ) - функція що обчислює порядковий номер літери в алфавіті An. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||

Криптоаналіз. Простий перебір всіх ключів (фтака "brute force"). Якщо відкрите |

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

повідомлення достатньо довге, |

то тільки один текст матиме смисл. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||

Недоліки моноалфавітної звичайної заміни Цезаря. |

Мала кількість можливих ключів (рівна |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

обсягу алфавіта). |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

3. |

|

Шифр афінної підстановки. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

Афінна криптосистема є узагальненням Цезаря. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||

Нехай задано деякий ВТ : = " 1 2 … " |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

ШТ, що відповідає даному ВТ позначається: = " |

|

… ". |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Секретний ключ – це така пара цілих чисел k = { , } |

така що 0≤a, b≤n-1 (n – потужність |

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

алфавіту) причому НСД (a, n)= 1. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

Простір ключів. Кількість ключів визначається співвідношенням |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|К| = ( ) , де ( ) - функція Ейлера. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

Шифрування: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

̅̅̅̅ |

( ) = ( ( |

) |

+ ) , |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

= 1, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

де J(mi) - функція, що обчислює порядковий номер символу mi в алфавіті An. |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||

Дешифрування: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

̅̅̅̅ |

( |

) = ( ( ) |

− ) |

−1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

= 1, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

−1 обернений елемент до в полі , що існує гарантовано завдяки тому, що НСД (a, n)= |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

1. Можна знайти з допомогою розширеного алгоритму Евкліда. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

Приклад. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Номер |

0 |

|

1 |

2 |

|

|

3 |

4 |

|

5 |

|

|

6 |

|

7 |

|

8 |

|

9 |

|

10 |

11 |

|

12 |

|

|

13 |

14 |

|

15 |

|

16 |

|

17 |

|

18 |

|

19 |

20 |

21 |

|

22 |

23 |

24 |

25 |

|||||||||||||||||

(код) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Знак |

a |

|

b |

|

c |

|

d |

e |

|

f |

|

g |

h |

|

i |

|

j |

|

|

k |

|

l |

|

|

m |

|

n |

o |

|

p |

q |

r |

|

s |

|

t |

|

|

u |

|

v |

|

|

w |

x |

y |

z |

|||||||||||||||

повідом- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

лення |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ВТ: m= “hello”

Ключ: a=7, b=5 (перевіряємо умову, що НСД (3,26)=1)

Шифрування J(сi)=a∙J(mi)+b : J(с1)=7∙7+5 mod 26=2 c1="c" J(с2)=7∙4+5 mod 26=7 c2="h" J(с3)=7∙11+5 mod 26=4 c3="e" J(с4)=7∙11+5 mod 26=4 c4="e" J(с5)=7∙14+5 mod 26=25 c5="z" ШТ: c="acheez"

Дешифрування |

|

= ( ( ) − ) −1 |

|

|

|

|

Отже насамперед необхідно знайти обернений елемент до а в полі Z26, який гарантовано існує завдяки тому, що НСД(a,n)=1. Використаємо розширений алгоритм Евкліда. Можна показати, що

a-1=-11=15 mod 26

Перевірка 15∙7=1 mod 26

J(m1)=(2-5)∙15 mod 26=7 m1="h" J(m2)=(7-5)∙15 mod 26=4 m2="e" J(m3)=(4-5)∙15 mod 26=11 m3="l" J(m4)=(4-5)∙15 mod 26=11 m4="l"

J(m5)=(25-5)∙15 mod 26=14 m5="o" m= “hello”

Криптоаналіз. Повний перебір ключів (Атака "brute force"). Визначимо кількість різних шифрів в афінній системі для прикладу при n=33 . У такий спосіб утворюється n∙φ(n) можливих значень, що не так і багато: якщо n=33, то параметр a може набувати

φ(33)=20 значень (1, 2, 4, 5, 7, 8, 10, 13, 14, 16, 17, 19, 20, 23, 25, 26, 28, 29, 31, 32), тоді загальне число ключів дорівнює 20×33=660. Перебір такої кількості ключів не буде важким при використанні комп'ютера. Але існують методи, які спрощують цей пошук і можуть бути використані при аналізі більш складних шифрів.

4.Таблиця Трісімуса

Модифікацією таблиці Полібіана є таблиця Трісімуса, де букви розташовуються в залежності від ключа (він першим вписується в таблицю, а потім всі наступні букви, що не входять до ключа)

Для заповнення шифрувальної таблиці використовується підхід, запозичений із шифру Цезаря з ключовим словом. Спочатку обирається слово-ключ, кількість літер в якому залежить від мови; ключ записується в першому рядку квадрата, в подальших рядках виписуються літери алфавіта, відсутні в ключі в алфавітному порядку.

Приклад.

Квадрат, сформований з допомогою ключа «весна» у випадку українського алфавіту може мати вигляд.

|

1 |

2 |

3 |

4 |

5 |

1 |

В |

Е |

С |

Н |

А |

2 |

Б |

Г/Ґ |

Д |

Є |

Ж |

3 |

З |

И/Й І/Ї |

К |

Л |

|

4 |

М |

О |

П |

Р |

Т |

5 |

У |

Ф |

Х |

Ц |

Ч |

6 |

Ш |

Щ |

Ь |

Ю |

Я |

|

|

|

|

|

|

Спосіб шифрування запозичений із полібіанського квадрата. При шифруванні чергову літеру відкритого тексту знаходили у шифрувальній таблиці, а у криптограму записували літеру, розташовану рядком нижче в тому ж стовпчику. Якщо літера знаходилась у нижньому рядку таблиці, то для криптограми брали верхню літеру з того ж стовпчика.

5.Шифр простої заміни

Щоб описати ключ такого шифру необхідно виписати алфавіт, а безпосередньо під ним той самий алфавіт, але з переставленими буквами.

0 |

1 |

2 |

|

|

3 |

4 |

|

5 |

6 |

|

7 |

8 |

9 |

10 |

|

|

11 |

|

12 |

13 |

14 |

|

15 |

|

16 |

17 |

|

18 |

19 |

20 |

21 |

|

22 |

|

23 |

|

24 |

25 |

||||||||||||||||

|

a |

|

b |

c |

d |

|

e |

|

f |

|

g |

|

h |

|

i |

j |

k |

|

l |

|

m |

|

n |

|

o |

p |

|

g |

|

r |

|

|

s |

t |

u |

|

v |

|

w |

|

x |

|

y |

z |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

o |

|

h |

d |

e |

|

g |

|

b |

|

i |

|

r |

|

m |

v |

t |

|

n |

|

p |

|

|

y |

|

a |

q |

|

k |

|

f |

|

|

u |

c |

z |

|

x |

|

j |

|

l |

|

w |

s |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

Ця таблиця задає правило, за яким букви відкритого тексту замінюються символами |

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

шифрованого. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

Простір ключів |К|=26!≈ 4 1026 ≈ 288 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

Одним з різновидів даного шифру є шифр Цезаря з ключовим словом . В даному випадку |

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

ключ задається числом k (0≤k≤n-1) та ключовим словом. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

|

Ключове слово використовується для зміни порядку символів (бажано, щоб букви бути |

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

різними. Якщо вони повторюються , то дане слово необхідно записати без повторення букв). |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||

|

Виписується алфавіт, а під ним, починаючи з тієї букви числовий код якої співпадає з |

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

вибравши ключем k, |

ключове слово без повторень букв. Букви, що залишилися записуються |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

за абеткою після ключового слова. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

Приклад |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

Ключ k=5 і ключове слово «diploma» |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

0 |

|

1 |

|

|

2 |

3 |

|

4 |

|

5 |

|

6 |

|

7 |

|

8 |

9 |

10 |

|

11 |

12 |

13 |

|

14 |

|

15 |

|

16 |

17 |

18 |

19 |

|

2 |

|

2 |

|

2 |

|

2 |

|

2 |

|

2 |

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

1 |

|

2 |

|

3 |

|

4 |

|

5 |

|

|

|

|

a |

b |

c |

d |

e |

f |

g |

h |

i |

j |

k |

l |

m |

n |

o |

p |

g |

r |

s |

t |

u |

v |

w |

|

x |

y |

z |

|

|

|||||||||||||||||||||||||

|

v |

w |

x |

y |

z |

d |

i |

p |

l |

o |

m |

a |

b |

c |

e |

f |

g |

h |

j |

k |

h |

q |

r |

|

s |

t |

u |

|

|

|||||||||||||||||||||||||

Вважають, що простір ключів | | = 26!

Всі моноалфавітні шифри заміни мають один і той самий недолік, вони не маскують частот появи різних знаків відкритого тексту і тому її легко зламати на підставі аналізу частот появи знаків у криптограмі; у вторинному алфавіті зберігається той же самий алфавітний порядок знаків, що і в первинному.

Після падіння Римської імперії в Європі наступив період занепаду. Більшість великих досягнень Грецької та Римської цивілізації було втрачено. В VII-VIII ст. центр культури та науки перемістився на Схід. Деякі дослідники пов'язують становлення криптографії як науки з періодом розквіту арабських держав. В 1412 році було видано енциклопедію «Шауба альАша», що мала 14 томів і містила інформацію про всі досягнення, що були відомими на той час. В цій енциклопедії цілий розділ був присвячений криптографії з описом всіх відомим арабським вченим способів шифрування. В цій же книзі наводився спосіб розгадування шифру, що ґрунтувався на однаковій букв криптограми та відкритого тексту, який згодом назвали частотним аналізом. В цьому ж розділі наводилась і частота букв арабської мови, визначення на основі вивчення священної книги для мусульман –Корану. Хоча перші відомості про частотний аналіз можна зустріти на кілька століть раніше.

Отже суть методу полягає в порівнянні розподілі літер у шифротексті з розподілом літер в алфавіті вхідного повідомлення. Літери з найбільшою частотою в криптотексті заміняються на літери з найбільшою частотою з алфавіту. Імовірність успішного розкриття підвищується зі збільшенням довжини криптотексту. Існує безліч різних таблиць про розподіл літер у тій або іншій мові (таблиця 2), але жодна з них не містить остаточної

інформації - навіть порядок літер може відрізнятися в різних таблицях. Розподіл літер дуже залежить від типу тесту: проза, розмовна мова, технічна мова та ін.

Хоча немає таблиці, що може врахувати всі види текстів, але є параметри, загальні для всіх таблиць, наприклад, в англійської мові літера E завжди очолює список частот, а T перебуває на другій позиції. A і O майже завжди треті. Крім того, дев'ять літер англійської мови E, T, A, O, N, I, S, R, H завжди мають частоту вище, ніж у будь-які інші. Ці дев'ять літер заповнюють приблизно 70% англійського тексту. Нижче наведені відповідні таблиці для різних мов (табл.

3)

Також є таблиці частоти появи букв на початку й у кінці слова. Найпростіший захист проти атак, заснованих на підрахунку частот, забезпечується в системі омофонів (HOMOPHONES) - однозвучних підстановочних шифрів, у яких один символ відкритого тексту відображається на кілька символів шифротексту, їх число пропорційне частоті появи букви. Шифруючи букву вихідного повідомлення, вибираємо випадково одну з її замін. Отже, простий підрахунок частот нічого не дає криптоаналітику. Однак доступна інформація про розподіл пар і трійок букв у різних природних мовах. Криптоаналіз, заснований на такій інформації, буде більш успішним.

4. Біграмні шифри (Плейфеєра, афінної підстановки), методи злому.

Поліалфавітні шифри

В поліалфавітній підстановці кожна поява символу може мати різну заміну. Основна ідея поліалфавітних систем полягає в тому, що протягом усього тексту та сама буква може бути зашифрована по-різному. Тобто заміни для букви вибираються з багатьох алфавітів залежно від положення в тексті. Це є гарним захистом від простого підрахунку частот, тому що не існує єдиного маскування для кожної букви в криптотексті. У даних шифрах використовуються множинні однобуквені ключі, кожен з яких застосовується для шифрування одного символу відкритого тексту. Першим ключем шифрується перший символ відкритого тексту, другим - другий і т.д. Після використання всіх ключів вони повторюються циклічно.

1.Шифр Плейфейера (Playfair Cipher)

Уданому шифрі алфавіт розташовується в матриці в довільному порядку і становить ключ k. Матриця може формуватися й на основі деякого секретного слова, що записується в матрицю зліва направо, починаючи з першої комірки матриці. Повторювані літери ключового слова упускаються. Інші осередки заповнюються використаними літерами, що залишилися в алфавіті. Розмірність матриці підбирається така, щоб повністю вписати весь алфавіт. Для одержання зазначеної матриці алфавіт доповнюється розділовими символами або іншими унікальними символами.

Нижче наведений приклад, використаний Lord Peter Wimsey в Dorothy Sayers’s Have His Carcase: ця книга містить опис атак на основі ймовірних слів.

|

|

1 |

|

2 |

|

3 |

|

4 |

|

5 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

M |

|

O |

|

N |

|

A |

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

C |

|

H |

|

Y |

|

B |

|

D |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

|

E |

|

F |

|

G |

|

I/J |

|

K |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

|

L |

|

P |

|

Q |

|

S |

|

T |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

|

U |

|

V |

|

W |

|

X |

|

Z |

|

|

|

|

|

|

|

|

|

|

|

Перед шифруванням відкритий текст m розбивається на пари символів mimi+1. Якщо дві букви пари одинакові то, щоб відокремити їх вставляється фіктивний символ. Після вставки

фіктивних символів, якщо кількість букв у відкритому повідомленні непарна, то в кінці додається ще один фіктивний символ, щоб утворити останню пару.

Кожна пара символів відкритого тексту заміняється на пари символів з матриці в такий спосіб:

1)якщо символи знаходяться в одному рядку, то кожний із символів пари заміняється на символ праворуч (за останнім символом у рядку йде перший символ цього рядка);

2)якщо символи знаходяться в одному стовпці, то кожний символ пари заміняється на символ, розташований нижче його (за останнім нижнім символом слідує верхній із цього стовпця);

3)якщо символи пари перебувають у різних рядках і стовпцях, то вони вважаються протилежними кутами прямокутника. Символ, що перебуває в лівому куті, заміняється на символ, що стоїть в іншому лівому куті; заміна символу, що знаходиться в правому куті , здійснюється аналогічно. (тобто заміна йде на символ, що знаходиться в тій самій стрічці, але у стовпці іншого символу)

Заміна виконується відповідно до порядку символів відкритої біграми

Приклад

ВТ: m= “hello”= “he│lx│lo

ШТ: с= “hello”= “he│lx│lo

Шифр Плейфейера значно надійніший простих моноалфавітних шифрів. З одного боку, літер усього 26, а біграм – 26 × 26 = 676, і вже по цьому ідентифікувати біграми складніше, ніж окремі літери. Більше того, відносна частота окремих літер має значно більший діапазон значень, ніж в біграм, що значно ускладнює проведення частотного аналізу біграм. Саме тому шифр Плейфейера довший час вважався достатньо надійним і використовувався британською армією під час Першої світової війни і частково армією союзників в роки Другої світової війни. Незважаючи на це, шифр Плейфера порівняно легко зламати, тому що він залишає структуру мови відкритого тексту без змін. Кілька сотень листів зашифрованого тексту, як правило, досить.

Метод частотного криптоаналізу полягає в тому, що обчислюють частоти появи букв в шифрованому тексті, порівнюють їх з середньо статистичними і встановлюють відповідність

2.Афінний шифр біграм

Афінна підстановка біграм являє собою наступне криптографічне перетворення. Шифрування. Відкритий текст (ВТ) m = "m1 2 3 … " розбивається на біграми, що не перетинаються, (m1,m2),(m3,m4),… Нехай n - кількість букв в алфавіті. Занумеруємо букви алфавіту числами від 0 до n-1. Тоді кожній можливій біграмі алфавіту можна поставити у відповідність деяке унікальне число в межах від 0 до n2-1. Якщо алфавіт складається з 32 символів, то кількість біграм такого алфавіту вже складає 322=1024. Можна довести, що кожній біграмі відкритого тексту (mi,mi+1) можна єдиним чином поставити у відповідність

деяке число 0≤Mi≤n2-1 за правилом:

(mi,mi+1): Mi=J(mi )n+ J(mi+1), де. де J(mi) - функція, що обчислює порядковий номер символу mi в алфавіті Zn

Приклад

Розглянемо український алфавіт, який, як відомо, має 33 символи.

0 |

1 |

2 |

3 |

4 |

|

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 |

А |

Б |

В |

Г |

Ґ |

Д |

Е |

Є |

Ж |

З |

И |

І |

Ї |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ь |

Ю |

Я |

|

Біграмі (в,б) |

відповідає число |

М=2*33 + 1 = 67, якщо n=33. |

|||||||||||||||||||||||||||||||

Секретний ключ: це така пара цілих чисел k = { , } така що 0≤a, b≤n2-1 (n – потужність алфавіту) причому НСД (a, n2)= 1

Простір ключів. Кількість ключів визначається співвідношенням

|К| = 2 ( 2) , де (°) - функція Ейлера Якщо n=31, то кількість більша ніж n=32.

Біграми шифруються незалежно за таким правилом. Нехай Mi =(mi,mi+1) - біграма ВТ, а Ci=(ci,ci+1) - відповідна біграма шифрованого тексту (ШТ). Тоді

Ci=aMi + b (mod n2),

Дешифрування: |

|

|

|

= ( − ) −1 |

2 |

|

|

|

−1 обернений елемент до в полі 2 , що існує гарантовано завдяки тому, що НСД (a, n2)= 1. Можна знайти з допомогою розширеного алгоритму Евкліда.

5. Шифр Віженера, як приклад поліалфавітної заміни, його криптоаналіз.

1. |

Шифр Віженера. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

Блест де Віженер дослідив праці Джовані Батіста Беллазо під час своєї дипломатичної місії в |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

Римі, зокрема ознайомився з книгою La cifra del. Sig, де описувався принцип шифрування. |

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||

Основна ідея полягала в тому , що протягом усього тексту одна і та сама буква може бути |

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||

зашифрована по-різному. Тобто величина зсуву для заміни букв була змінною і визначалась |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

ключовим словом і положенням букви в тексті. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

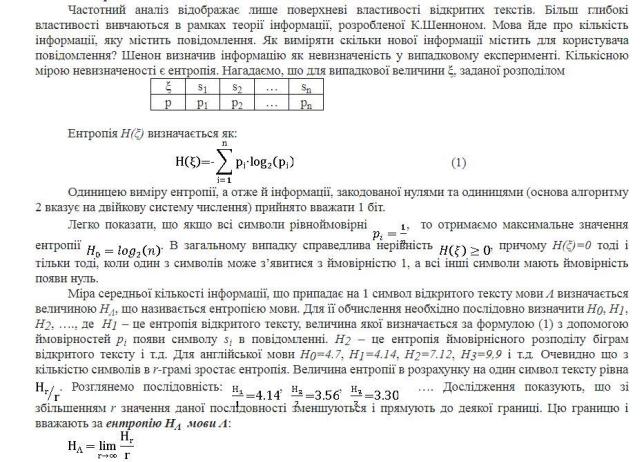

Нехай задано деякий ВТ : = " |

2 |

… |

|