- •Структурно-функціональна організація апаратного та програмного забезпечення обчислювачів.

- •1.4 Структура аом

- •1.5 Структура гом

- •Системи машинних команд процесорів, формати даних і способи кодування команд і даних.

- •Способи організації доступу до даних та методи адресування команд і даних.

- •1.4 Організація підсистеми пам’яті комп’ютера.

- •1.5 Способи організації взаємодії апаратного забезпечення із системним програмним забезпеченням.

- •1.6 Взаємодія комп’ютера із зовнішніми пристроями.

- •Елементна база комп’ютерів.

- •2.2 Архітектура мп 80486, Pentium, мп adsp.

- •Базовая архитектура процессоров adsp-21xx

- •2.3 Архітектура процесора 80с51.

- •2.4 Risc-процесори ті їх архітектура.

- •2.5 Адресний простір. Способи адресації операндів.

- •2.6 Оперативна пам’ять: архітектура та принципи управління.

- •2.7 Система переривань та їх характеристики.

- •2.8 Динамічний розподіл пам’яті. Організація віртуальної пам’яті.

- •3.1 Склад системного програмного забезпечення.

- •3.2 Класифікація операційних систем.

- •Особенности алгоритмов управления ресурсами

- •Особенности аппаратных платформ

- •Особенности областей использования

- •Особенности методов построения

- •3.3 Різновиди мультизадачності в операційних системах.

- •3.4 Процеси та потоки в операційних системах.

- •Реальний та захищений режими адресації.

- •Особенности процессора 80286

- •Особенности процессоров 80386 — 80486

- •Страничная организация памяти

- •Описание

- •Использование

- •Структура адресного пространства ibm pc в реальном режиме Основная область памяти

- •Дополнительная область памяти

- •3.6 Оперативна пам’ять в мультизадачному режимі.

- •Алгоритми заміщення сегментів та сторінок у віртуальній пам’яті.

- •Структура жорсткого диску.

- •Vfat и длинные имена файлов

- •Файлова система hpfs.

- •Файлова система ntfs.

- •Керування процесами у операційних системах, їх стани та переходи. Управление процессами

- •Состояние процессов

- •Контекст и дескриптор процесса

- •Алгоритмы планирования процессов

- •Вытесняющие и невытесняющие алгоритмы планирования

- •3.11 Основні режими введення-виведення.

- •3.12 Оптимізація роботи з жорстким диском.

- •4.1 Структура системних областей пам’яті (ms-dos).

- •4.2 Програмування дискової підсистеми комп’ютера (mbr, Partition Table, fat12/16/32).

- •4.3 Програмування відеосистеми комп’ютера (cga, ega, vga).

- •4.4 Особливості програмування текстового та графічного режимів відеоадаптера.

- •4.5 Робота з маніпулятором миші (ms-dos, ms-Windows).

- •4.6 Обробка переривань.

- •4.1. Таблица векторов прерываний

- •4.2. Маскирование прерываний

- •4.4. Особенности обработки аппаратных прерываний

- •4.8 Ініціалізація dll-бібліотек, динамічний експорт та імпорт функцій у середовищі Microsoft Windows. Бібліотеки динамічної компоновки. Ініціалізація dll.

- •2.23.1. Статическая и динамическая компоновка

- •Експорт та імпорт функцій при використанні dll-бібліотек.

- •5.1 Системні та локальні шини, основні характеристики.

- •5.2 Шини з комутацією ланцюгів та комутацією пакетів. Розщеплення транзакцій.

- •5.3 Шини Firewire (ieee 1394), pci, pci-e, основні характеристики.

- •Особенности ieee - 1394

- •Шини pci основні характеристики.

- •ШиниPci-е, основні характеристики.

- •5.4 Стандарт ieee 1284 – 1994, фізичний та електричний інтерфейси.

- •5.6 Характеристики сучасних жорстких дисків.

- •5.7 Інтерфейси жорстких дисків в ibm pc, їх особливості.

- •5.8 Характеристики сучасних принтерів, сканерів.

- •5.9 Структура та принцип роботи сучасних модемів.

- •5.10 Основні характеристики джерел безперервного живлення.

- •6.1 Архітектура і стандартизація комп’ютерних мереж.

- •6.2 Лінії зв’язку: класифікація, характеристики, типи кабелів.

- •6.3 Методи кодування даних у комп’ютерних мережах.

- •6.4 Технології канального рівня tcp/ip та їх специфікації. Стек протоколов tcp/ip История и перспективы стека tcp/ip

- •Структура стека tcp/ip. Краткая характеристика протоколов

- •6.5 Мережеве обладнання: класифікація, функції.

- •Параметры сетевого адаптера

- •Функции и характеристики сетевых адаптеров

- •Классификация сетевых адаптеров

- •6.6 Протоколи локальних мереж: tcp, udp, iPv4, iPv6 та ін.

- •36. Протоколи транспортного рівня tcp и udp (загальна характеристика, порти)

- •37. Протокол транспортного рівня udp

- •Адресация iPv4

- •Синтаксис адреса iPv4

- •Типы адресов iPv4

- •Индивидуальные адреса iPv4

- •Групповые адреса iPv4

- •Широковещательные адреса iPv4

- •История создания

- •Исчерпание iPv4 адресов в 2011 году

- •Тестирование протокола

- •Внедрение протокола

- •Сравнение с iPv4

- •Автоконфигурация

- •Метки потоков

- •Механизмы безопасности

- •Основы адресации iPv6

- •Типы Unicast адресов

- •Формат пакета

- •Нотация

- •Зарезервированные адреса iPv6

- •6.7 Адресація в комп’ютерних мережах.

- •Ip адресация, классы ip адресов и значение маски подсети

- •Для чего нужны ip адреса?

- •Структура ip адреса

- •Разделение ip адреса на сетевую и узловую части

- •Классы ip адресов и маски подсети по умолчанию

- •Классовая и бесклассовая адресация

- •Назначение маски подсети

- •Публичные и частные ip-адреса

- •Адреса одноадресных, широковещательных и многоадресных рассылок

- •Одноадресная рассылка

- •Широковещательная рассылка

- •Многоадресная рассылка

- •Сравнение протоколов ip версии 4 (iPv4) и ip версии 6 (iPv6)

- •6.8 Об’єктивні характеристики комп’ютерних мереж.

- •6.9 Схема ip-маршрутизації.

- •6.10 Фрагментація ip-пакетів. Фрагментация ip-пакетов

- •6.11 Служби dns та dhcp.

- •Ключевые характеристики dns

- •Дополнительные возможности

- •Терминология и принципы работы

- •Рекурсия

- •Обратный dns-запрос

- •Записи dns

- •6.12 Протоколи маршрутизації. Протоколы маршрутизации

- •Віртуальні приватні мережі.

- •Уровни реализации

- •Структура vpn

- •Классификация vpn

- •По степени защищенности используемой среды

- •По способу реализации

- •По назначению

- •По типу протокола

- •По уровню сетевого протокола

- •6.14 Засоби забезпечення надійності функціонування та захисту комп’ютерних мереж.

- •7.1 Основи мови програмування Java.

- •7.2 Проміжне програмне забезпечення розподілених комп’ютерних систем. Архітектура rpc (Remote Procedure Calls).

- •7.3 Технологія rmi (Remote Method Invocation).

- •24. Java rmi Достоинства и недостатки Java rmi

- •7.4 Технологія corba .

- •7.5 Сервлет-технологія Java.

- •7.6 Сторінки jsp. Теги та вбудовані об’єкти jsp.

- •26. Теги и встроенные объекты jsp:

- •7.7 Технологія jms. Моделі jms-повідомлень.

- •Введение

- •Архитектура jms

- •Первое знакомство

- •Модель сообщений jms

- •Поля заголовка

- •Свойства (properties) сообщений

- •Уведомления сообщений

- •Интерфейс Message

- •Выборка сообщений

- •Доступ к отправленным сообщениям

- •Изменение полученного сообщения

- •Тело сообщения

- •7.8 Основи мови xml.

- •7.9 Протокол soap. Структура soap – документа.

- •1.4. Операторы

- •1.4.1. Оператор выражение

- •1.4.2. Пустой оператор

- •1.4.3. Составной оператор

- •1.4.4. Оператор if

- •1.4.5. Оператор switch

- •1.4.6. Оператор break

- •1.4.7. Оператор for

- •1.4.8. Оператор while

- •1.4.9. Оператор do while

- •1.4.10. Оператор continue

- •1.4.11. Оператор return

- •1.4.12. Оператор goto

- •8.2 Одновимірні та багатовимірні масиви. Покажчики. Масиви динамічної пам’яті.

- •8.3 Структури, об’єднання, бітові поля структур та об’єднань.

- •Объявление битовых полей

- •Доступ к элементам структур с битовыми полями

- •Размещение битовых полей в памяти

- •Призначення функції. Опис, визначення, виклик функції. Передача даних за значенням та за покажчиком.

- •Функції з параметрами, що замовчуються, зі зміними параметрами

- •8.5 Перевантаження функцій. Шаблони функцій. Покажчики на функції. Перевантажені функції, шаблони функцій.

- •8.6 Функції роботи з файлами. Введення/виведення даних різного типу у файл/з файлу.

- •Int fprintf(file *fp, char *format [,аргумент]…);

- •Int fscanf(file *fp, char *format [,указатель]…);

- •Визначення класу. Конструктор, перевантажені конструктори, деструктор.

- •8.8 Статичні члени класу. Дружні функції класу. Перевантаження операцій.

- •18 Ооп. Поняття дружніх функціїй. Різниця між дружньою функцією - членом класу та не членом класу.

- •19 Ооп. Поняття перевантаження операцій. Правила її використання.

- •8.9 Успадкування класів. Множинне успадкування.

- •9.1 Векторні, паралельні, конвеєрні системи.

- •9.2 Основні характеристики паралельних алгоритмів: ступінь паралелізму, прискорення, ефективність. Закон Амдала.

- •Математическое выражение

- •Иллюстрация

- •Идейное значение

- •9.3 Метод логарифмічного здвоєння та рекурсивного подвоєння.

- •9.4 Методи паралельного множення матриць. §34. Алгоритм умножения матриц

- •9.5 Стандарт mpi, основні функції для організації паралельних програм: ініціалізації та завершення паралельної програми, визначення рангу процесу, визначення загального числа процесів.

- •9.6 Функції двохточкового обміну.

- •9.7 Функції колективного обміну: розподілення, широкомовної розсилки, збору, зведення, сканування.

- •10.1 Архітектура субд. Функції субд.

- •2.1. Основные функции субд

- •2.1.1. Непосредственное управление данными во внешней памяти

- •2.1.2. Управление буферами оперативной памяти

- •2.1.3. Управление транзакциями

- •2.1.4. Журнализация

- •2.1.5. Поддержка языков бд

- •10.2 Реляційна модель та її характеристики.

- •10.3 Потенційні, первинні та зовнішні ключі.

- •10.4 Цілісність реляційних даних. Целостность реляционных данных

- •10.5 Операції реляційної алгебри.

- •10.6 Основні поняття sql: прості запити, склеювання таблиць; умови відбору рядків таблиць; агрегатні функції, запити з групуванням, складні запити. Sql. Простые запросы

- •Агрегатные функции, группировка данных

- •Запрос с группировкой

- •Пояснения

- •Сложные запросы

- •Объединение таблиц

- •Имена таблиц и столбцов

- •Создание обьединения

- •Объединение таблиц через справочную целостность

- •Объединения таблиц по равенству значений в столбцах и другие виды объединений

- •Объединение более двух таблиц

- •Объединение таблицы с собой псевдонимы

- •10.7 Інфологічна, логічна або концептуальна модель даних. Основные этапы проектирования баз данных Концептуальное (инфологическое) проектирование

- •Логическое (даталогическое) проектирование

- •Физическое проектирование

- •10.8 Функціональні залежності. 1, 2 та 3 нормальні форми відношень.

- •8 Нормалізація відношень. 1 та 2 нормальні форми.

- •9 Нормалізація відношень. 3 нормальна форма та нормальна форма Бойса-Кодда. Навести приклади

- •Нормальные формы er-диаграмм

- •Первая нормальная форма er-диаграммы

- •Вторая нормальная форма er-диаграммы

- •Третья нормальная форма er-диаграммы

- •Семантическая модель Entity-Relationship (Сущность-Связь)

- •Основные понятия er-модели

- •Уникальные идентификаторы типов сущности

- •Нормальные формы er-диаграмм

- •Первая нормальная форма er-диаграммы

- •Вторая нормальная форма er-диаграммы

- •Третья нормальная форма er-диаграммы

- •10.9 Багатозначні залежності та залежності з’єднання. 4 та 5 нормальні форми відношень.

- •9.3. Зависимости проекции/соединения и пятая нормальная форма

- •9.3.2. Зависимость проекции/соединения

- •9.3.3. Аномалии, вызываемые наличием зависимости проекции/соединения

- •9.3.4. Устранение аномалий обновления в 3-декомпозиции

- •2.5.5. Пятая нормальная форма

- •4.5. Нормальные формы

- •10.10 Проектування бд методом сутність-зв’язок. Er-діаграми. Моделирование методом "сущность-связь" Основные понятия модели "сущность-связь"

- •Графическая нотация модели: диаграммы "сущность-связь"

- •Нормализация модели "сущность-связь"

- •11.1 Властивості інформації. Класифікація загроз інформації.

- •11.2 Рівні захисту інформації в комп’ютерних мережах.

- •11.3 Законодавчий рівень захисту інформації.

- •11.4 Криптографічний захист інформації.

- •11.5 Стандарти симетричного шифрування даних.

- •11.6 Системи ідентифікації та аутентифікації користувачів.

- •11.7 Парольна система. Вимоги до паролів.

- •11.8 Методи та засоби захисту від віддалених мережевих атак.

Обратный dns-запрос

DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IP-адресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Записи dns

Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей:

имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера,

тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети [2],

длина поля данных (RDLEN),

поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей:

Запись A (address record) или запись адреса связывает имя хоста с адресом IP. Например, запрос A-записи на имя referrals.icann.org вернет его IP адрес — 192.0.34.164

Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя K.ROOT-SERVERS.NET вернет его IPv6 адрес — 2001:7fd::1

Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя

Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

Запись NS (name server) указывает на DNS-сервер для данного домена.

Запись PTR (pointer) или запись указателя связывает IP хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP хоста в reverse форме вернёт имя (FQDN) данного хоста (см.Обратный DNS-запрос). Например, (на момент написания), для IP адреса 192.0.34.164: запрос записи PTR 164.34.0.192.in-addr.arpa вернет его каноническое имя referrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги (параметры времени) кеширования зонной информации и взаимодействия DNS-серверов.

SRV-запись (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber и Active Directory.

Зарезервированные доменные имена

Документ RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. Кроме example.com, example.org и example.net, в эту группу также входят test, invalid и др.

Интернациональные доменные имена

Доменное имя может состоять только из ограниченного набора ASCII символов, позволяя набрать адрес домена независимо от языка пользователя. ICANN утвердил основанную на Punycodeсистему IDNA, преобразующую любую строку в кодировке Unicode в допустимый DNS набор символов.

Программное обеспечение DNS

Серверы имен:

BIND (Berkeley Internet Name Domain) [1]

djbdns (Daniel J. Bernstein's DNS) [2]

MaraDNS [3]

NSD (Name Server Daemon) [4]

PowerDNS [5]

OpenDNS [6]

Microsoft DNS Server (в серверных версиях операционных систем Windows NT)

MyDNS [7]

Протокол DHCP

Протокол DHCP

Для нормальной работы сети каждому сетевому интерфейсу компьютера и маршрутизатора должен быть назначен IP-адрес.

Процедура присвоения адресов происходит в ходе конфигурирования компьютеров и маршрутизаторов. Назначение IP-адресов может происходить вручную в результате выполнения процедуры конфигурирования интерфейса, для компьютера сводящейся, например, к заполнению системы экранных форм. При этом администратор должен помнить, какие адреса из имеющегося множества он уже использовал для других интерфейсов, а какие еще свободны. При конфигурировании помимо IP-адресов сетевых интерфейсов (и соответствующих масок) устройству сообщается ряд других конфигурационных параметров. При конфигурировании администратор должен назначить клиенту не только IP-адрес, но и другие параметры стека TCP/IP, необходимые для его эффективной работы, например маску и IP-адрес маршрутизатора по умолчанию, IP-адрес сервера DNS, доменное имя компьютера и т. п. Даже при не очень большом размере сети эта работа представляет для администратора утомительную процедуру.

Протокол динамического конфигурирования хостов (Dynamic Host Configuration Protocol, DHCP) автоматизирует процесс конфигурирования сетевых интерфейсов, гарантируя от дублирования адресов за счет централизованного управления их распределением. Работа DHCP описана в RFC 2131 и 2132.

Режимы DHCP

Протокол DHCP работает в соответствии с моделью клиент-сервер. Во время старта системы компьютер, являющийся DHCP-клиентом, посылает в сеть широковещательный запрос на получение IP-адреса. DHCP-сервер откликается и посылает сообщение-ответ, содержащее IP-адрес и некоторые другие конфигурационные параметры.

При этом сервер DHCP может работать в разных режимах, включая:

ручное назначение статических адресов;

автоматическое назначение статических адресов;

автоматическое распределение динамических адресов.

Во всех режимах работы администратор при конфигурировании DHCP-сервера сообщает ему один или несколько диапазонов IP-адресов, причем все эти адреса относятся к одной сети, то есть имеют одно и то же значение в поле номера сети.

В ручном режиме администратор, помимо пула доступных адресов, снабжает DHCP-сервер информацией о жестком соответствии IP-адресов физическим адресам или другим идентификаторам клиентских узлов. DHCP-сервер, пользуясь этой информацией, всегда выдает определенному DHCP-клиенту один и тот же назначенный ему администратором IP-адрес (а также набор других конфигурационных параметров (иногда для краткости мы будем опускать это уточнение)).

В режиме автоматического назначения статических адресов DHCP-сервер самостоятельно без вмешательства администратора произвольным образом выбирает клиенту IP-адрес из пула наличных IP-адресов. Адрес дается клиенту из пула в постоянное пользование, то есть между идентифицирующей информацией клиента и его IP-адресом по-прежнему, как и при ручном назначении, существует постоянное соответствие. Оно устанавливается в момент первого назначения DHCP-сервером IP-адреса клиенту. При всех последующих запросах сервер возвращает клиенту тот же самый IP-адрес.

При динамическом распределении адресов DHCP-сервер выдает адрес клиенту на ограниченное время, называемое сроком аренды. Когда компьютер, являющийся DHCP-клиентом, удаляется из подсети, назначенный ему IP-адрес автоматически освобождается. Когда компьютер подключается к другой подсети, то ему автоматически назначается новый адрес. Ни пользователь, ни сетевой администратор не вмешиваются в этот процесс.

Это дает возможность впоследствии повторно использовать этот IP-адрес для назначения другому компьютеру. Таким образом, помимо основного преимущества DHCP — автоматизации рутинной работы администратора по конфигурированию стека TCP/IP на каждом компьютере, динамическое разделение адресов в принципе позволяет строить IP-сеть, количество узлов в которой превышает количество имеющихся в распоряжении администратора IP-адресов.

Пример

Рассмотрим преимущества, которые дает динамическое разделение пула адресов на примере организации, в которой сотрудники значительную часть рабочего времени проводят вне офиса — дома или в командировках. Каждый из них имеет портативный компьютер, который во время пребывания в офисе подключается к корпоративной IP-сети. Возникает вопрос, сколько IP-адресов необходимо этой организации?

Первый ответ — столько, скольким сотрудникам необходим доступ в сеть. Если их 500 человек, то каждому из них должен быть назначен IP-адрес и выделено рабочее место. То есть администрация должна получить у поставщика услуг адреса двух сетей класса С и оборудовать соответствующим образом помещение. Однако вспомним, что сотрудники в этой организации редко появляются в офисе, значит, большая часть ресурсов при таком решении будет простаивать.

Второй ответ — столько, сколько сотрудников обычно присутствует в офисе (с некоторым запасом). Если обычно в офисе работает не более 50 сотрудников, то достаточно получить у поставщика услуг пул из 64 адресов и установить в рабочем помещении сеть с 64 коннекторами для подключения компьютеров. Но возникает другая проблема — кто и как будет конфигурировать компьютеры, состав которых постоянно меняется?

Существует два пути. Во-первых, администратор (или сам мобильный пользователь) может конфигурировать компьютер вручную каждый раз, когда возникает необходимость подключения к офисной сети. Такой подход требует от администратора (или пользователей) выполнения большого объема рутинной работы, следовательно — это плохое решение. Гораздо привлекательнее выглядят возможности автоматического динамического назначения адресов DHCP. Действительно, администратору достаточно один раз при настройке DHCP-сервера указать диапазон из 64 адресов, а каждый вновь прибывающий мобильный пользователь будет просто физически подключать в сеть свой компьютер, на котором запускается DHCP-клиент. Он запросит конфигурационные параметры и автоматически получит их от DHCP-сервера. Таким образом, для работы 500 мобильных сотрудников достаточно иметь в офисной сети 64 IP-адреса и 64 рабочих места.

Алгоритм динамического назначения адресов

Администратор управляет процессом конфигурирования сети, определяя два основных параметра конфигурации DHCP-сервера: пул адресов, доступных распределению, и срок аренды. Срок аренды диктует, как долго компьютер может использовать назначенный IP-адрес, перед тем как снова запросить его от DHCP-сервера. Срок аренды зависит от режима работы пользователей сети. Если это небольшая сеть учебного заведения, куда со своими компьютерами приходят многочисленные студенты для выполнения лабораторных работ, то срок аренды может быть равен длительности лабораторной работы. Если же это корпоративная сеть, в которой сотрудники предприятия работают на регулярной основе, то срок аренды может быть достаточно длительным — несколько дней или даже недель.

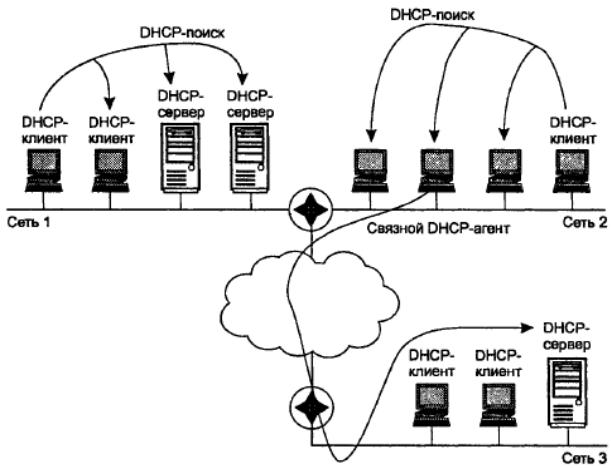

DHCP-сервер должен находиться в одной подсети с клиентами, учитывая, что клиенты посылают ему широковещательные запросы. Для снижения риска выхода сети из строя из-за отказа DHCP-сервера в сети иногда ставят резервный DHCP-сервер (такой вариант соответствует сети 1 на рис. 17.8).

Рис. 17.8. Схемы взаимного расположения DHCP-серверов и DHCP-клиентов

Иногда наблюдается и обратная картина: в сети нет ни одного DHCP-сервера, его подменяет связной DHCP-агент — программное обеспечение, играющее роль посредника между DHCP-клиентами и DHCP-серверами (пример такого варианта — сеть 2 на рисунке). Связной агент переправляет запросы клиентов из сети 2 DHCP-серверу сети 3. Таким образом, один DHCP-сервер может обслуживать DHCP-клиентов нескольких разных сетей.

Ниже дана упрощенная схема обмена сообщениями между клиентскими и серверными частями DHCP.

Когда компьютер включают, установленный на нем DHCP-клиент посылает ограниченное широковещательное сообщение DHCP-поиска (IP-пакет с адресом назначения, состоящим из одних единиц, который должен быть доставлен всем узлам данной IP-сети).

Находящиеся в сети DHCP-серверы получают это сообщение. Если в сети DHCP-серверы отсутствуют, то сообщение DHCP-поиска получает связной DHCP-агент. Он пересылает это сообщение в другую, возможно, значительно отстоящую от него сеть DHCP-серверу, IP-адрес которого ему заранее известен.

Все DHCP-серверы, получившие сообщение DHCP-поиска, посылают DHCP-клиенту, обратившемуся с запросом, свои DHCP-предложения. Каждое предложение содержит IP-адрес и другую конфигурационную информацию. (DHCP-сервер, находящийся в другой сети, посылает ответ через агента.)

DHCP-клиент собирает конфигурационные DHCP-предложения ото всех DHCP-серверов. Как правило, он выбирает первое из поступивших предложений и отправляет в сеть широковещательный DHCP-запрос. В этом запросе содержатся идентификационная информация о DHCP-сервере, предложение которого принято, а также значения принятых конфигурационных параметров.

Все DHCP-серверы получают DHCP-запрос, и только один выбранный DHCP-сервер посылает положительную DHCP-квитанцию (подтверждение IP-адреса и параметров аренды), а остальные серверы аннулируют свои предложения, в частности возвращают в свои пулы предложенные адреса.

DHCP-клиент получает положительную DHCP-квитанцию и переходит в рабочее состояние.

Время от времени компьютер пытается обновить параметры аренды у DHCP-сервера. Первую попытку он делает задолго до истечения срока аренды, обращаясь к тому серверу, от которого он получил текущие параметры. Если ответа нет или ответ отрицательный, он через некоторое время снова посылает запрос. Так повторяется несколько раз, и, если все попытки получить параметры у того же сервера оказываются безуспешными, клиент обращается к другому серверу. Если и другой сервер отвечает отказом, то клиент теряет свои конфигурационные параметры и переходит в режим автономной работы.

DHCP-клиент может и по своей инициативе досрочно отказаться от выделенных ему параметров.

В сети, где адреса назначаются динамически, нельзя быть уверенным в адресе, который в данный момент имеет тот или иной узел. И такое непостоянство IP-адресов влечет за собой некоторые проблемы.

Во-первых, возникают сложности при преобразовании символьного доменного имени в IP-адрес. Действительно, представьте себе функционирование системы DNS, которая должна поддерживать таблицы соответствия символьных имен IP-адресам в условиях, когда последние меняются каждые два часа! Учитывая это обстоятельство, для серверов, к которым пользователи часто обращаются по символьному имени, назначают статические IP-адреса, оставляя динамические только для клиентских компьютеров. Однако в некоторых сетях количество серверов настолько велико, что их ручное конфигурирование становится слишком обременительным. Это привело к разработке усовершенствованной версии DNS (так называемой динамической системы DNS), в основе которой лежит согласование информационной адресной базы в службах DHCP и DNS.

Во-вторых, трудно осуществлять удаленное управление и автоматический мониторинг интерфейса (например, сбор статистики), если в качестве его идентификатора выступает динамически изменяемый IP-адрес.

Наконец, для обеспечения безопасности сети многие сетевые устройства могут блокировать (фильтровать) пакеты, определенные поля которых имеют некоторые заранее заданные значения. Другими словами, при динамическом назначении адресов усложняется фильтрация пакетов по IP-адресам.

Последние две проблемы проще всего решаются отказом от динамического назначения адресов для интерфейсов, фигурирующих в системах мониторинга и безопасности.