- •13 Пара. Ad. Управление пользователями и группами

- •Локальные учетные записи

- •Управление доменными учетными записями пользователей

- •Управление группами

- •Область действия групп

- •Изменение области действия группы

- •Встроенные и динамически формируемые группы.

- •Групповые политики

- •Создание групповых политик

- •Применение групповых политик

- •Порядок применения объектов групповой политики

- •Приоритетность, наследование и разрешение конфликтов

- •Сценарии подключения и отключения

- •Делегирование прав на администрирование групповых политик

- •Управление пользовательскими документами и кэшированием на стороне клиента

- •Управление приложениями

- •Планирование пространства имен ad

- •Один домен, одна зона dns

- •"Расщепление" пространства имен dns

- •Поддомен в пространстве имен dns для поддержки Active Directory (рис. 6.6).

- •Два различных домена dns для внешних ресурсов и для Active Directory (рис. 6.7.).

- •Причины создания Kerberos

Приоритетность, наследование и разрешение конфликтов

(слайд №13)

На всех уровнях объекты групповой политики содержат одинаковые параметры настройки, и один и тот же параметр может быть определён на нескольких уровнях по-разному. В таком случае действующим значением будет применившееся последним (о порядке применения объектов групповой политики говорилось выше). Это правило распространяется на все параметры, кроме определённых как not configured. Для этих параметров Windows не предпринимает никаких действий.

Но есть одно исключение: все параметры настройки учётных записей и паролей могут быть определены только на уровне домена, на остальных уровнях эти настройки будут проигнорированы.

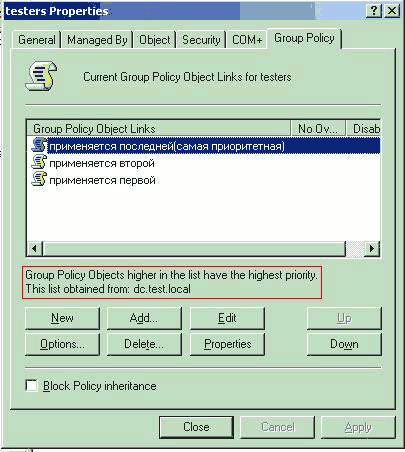

Если на одном уровне расположены несколько GPO, то они применяются «снизу вверх». Изменяя положение объекта политик в списке (кнопками Up и Down), можно выбрать необходимый порядок применения.

Рис. 7. Порядок применения политик.

Иногда нужно, чтобы определённая OU не получала параметры политик от GPO, связанных с вышестоящими контейнерами. В этом случае нужно запретить наследование политик, поставив флажок Block Policy inheritance (Блокировать наследование политик).

Блокируются все наследуемые параметры политик, и нет способа блокировать отдельные параметры. Параметры настройки уровня домена, определяющие политику паролей и политику учетных записей, не могут быть заблокированы.

Как уже было сказано выше, политики действуют только на пользователей и компьютеры. Часто возникает вопрос: «как сделать так, чтобы определенная политика действовала на всех пользователей, входящих в определенную группу безопасности?». Для этого GPO привязывается к объекту домена (или любому контейнеру, находящемуся выше контейнеров или OU, в которых находятся все объекты пользователей из нужной группы) и настраиваются параметры доступа.

Сценарии подключения и отключения

Операционная система Windows NT позволяет назначить каждому пользователю сценарий, содержащий команды, которые необходимо выполнить при подключении данного пользователя к системе. Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения Windows 2000 поддерживает также сценарии отключения. Для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API.

Сценарии можно применять:

К пользователям

К группам пользователей

Делегирование прав на администрирование групповых политик

Возможность управления объектами GPO можно делегировать другим ответственным лицам. Делегирование осуществляется при помощи списков ACL. Списки ACL объекта GPO позволяют назначить в отношении этого объекта разрешения на модификацию этого GPO или на назначение GPO в отношении некоторого контейнера. Таким образом, можно запретить создание неавторизированных объектов GPO. Например, создание и модификацию GPO можно доверить группе администраторов домена, в то время как назначение этих GPO могут осуществлять администраторы отдельных контейнеров OU. Администратор контейнера OU может выбрать наиболее подходящий объект GPO и применить этот GPO в отношении любого из подконтрольных ему OU. Однако при этом он не сможет изменить содержимое этого GPO или создать новый GPO.