- •Структура и содержание информационных ресурсов предприятия

- •Информационная система, ее роль и место в системе управления

- •Влияние информационных систем на структуру управления организацией

- •Информационный сервис и информационная инфраструктура

- •Под информационной инфраструктурой понимается среда, состоящая из автоматизированной и неавтоматизированной частей информационной системы, обеспечивающих информационный сервис.

- •Основные технологические операции

- •Методы и средства реализации угроз информационной безопасности

- •Методы и средства защиты информационных систем

Основные технологические операции

Базовые информационные технологии, находящиеся на нижнем уровне иерархии технологий информационной системы и, как правило, состоят из процедур, каждая из которых содержит операции или действия. Типовые процедуры таковы:

1. Процедура получения исходных данных, содержащая следующие операции: сбор, регистрация, ввод и контроль, передача.

2. Процедура обработки данных, содержащая логические (поиск, группировка, сортировка) и вычислительные операции.

3. Процедура передачи и потребления результатов решения задачи, содержащая следующие операции: контроль правильности результатов, передача их пользователю, архивирование и ксерокопирование.

Сбор и регистрация информации осуществляются либо автоматически с датчиков информации, встроенных в технологическую линию или контрольно-измерительные приборы, либо вручную путем фиксации результатов какой-либо деятельности на бумажных документах или технических средствах.

Передача информации выполняется в том случае, если существует потребность во взаимодействии между территориально удаленными пользователями. Над сообщением, посылаемым источником информации, выполняются три процедуры: преобразование в соответствующую форму, кодирование и модуляция. Приемная сторона также выполняет три процедуры: демодуляция, декодирование, преобразование сообщения в первичную форму.

Операция ввода и контроля относится к наиболее трудоемким, так как она в большинстве случаев сопряжена с ручными действиями. Процесс ввода документов возможен двумя способами:

• ручной ввод;

• автоматизированный ввод.

Ручной ввод предполагает перенос данных с бумажного документа путем их набора на клавиатуре. Современный уровень развития технологии автоматизированной обработки предусматривает в процессе ввода применение макетов, т.е. создание машинных электронных документов. Известны два варианта макетов ввода:

• копия вводимого документа;

• унифицированный макет ввода.

Первый вариант ориентирован на один вид первичного документа, второй — на несколько видов. В последнем случае все документы должны иметь некоторое множество одинаковых реквизитов, например платежные поручения, расходные кассовые ордера, накладные могут иметь одинаковые реквизиты, которые вводятся.

Следующей важной процедурой информационной технологии является обработка данных. Данные, которыми оперирует компьютер, не должны представлять собой беспорядочный набор символов, хаотично расположенных в его памяти. Форма представления данных должна быть пригодной для их формальной обработки с помощью программ. Все операции данной процедуры делятся на логические (сортировка, группировка, поиск) и на вычислительные.

Методы сортировки. Сортировка — это процесс изменения последовательности элементов данных с целью их расположения либо по возрастанию, либо по спаданию значений ключевых полей. Ключ — это признак объекта (процесса), принимающий множество значений, позволяющий отыскать нужный объект в базе данных.

Обычно сортировка преследует цель облегчения последующего поиска нужных данных или их группировки для определения требуемых итогов.

Операция поиска. В соответствии с классификацией информационных систем их условно можно разделить на документальные и фактографические. Поиск информации в них осуществляется различными методами. В документальных системах осуществляется поиск документов в соответствии с ПОЗ — поисковым образом запроса среди документов, описанных в форме ПОД — поисковым образом документа. И ПОЗ, и ПОД представляются с помощью специального языка.

Главная черта документальных поисковых информационных систем состоит в получении нескольких (иногда многих) приблизительных ответов. Обусловлено это тем, что в ПОЗ указываются ключевые слова, которые могут указываться так же и в тех ПОД, которые к запросу не имеют или имеют опосредованное отношение.

Документальные информационные системы используются в Интернет, корпоративных электронных хранилищах текстовой информации, библиотечных, патентных, юридических и других поисковых системах.

В отличие от документальных фактографические информационные системы ориентированы на точный поиск данных. Поиск осуществляется по заданным ключам, под которыми понимается признак, отображающий одну или несколько сторон искомого объекта, процесса, явления. Ключ может быть первичным или вторичным. Как правило, таблица, в которой осуществляется поиск, сортируется по искомому ключу. Например, в справочнике работающих сотрудников первичным ключом служит их табельный номер, что позволяет отыскать единственную о нем запись. Однако одного реквизита может не хватить для того, чтобы отыскать требуемую запись. Тогда указывают несколько реквизитов.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ

ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

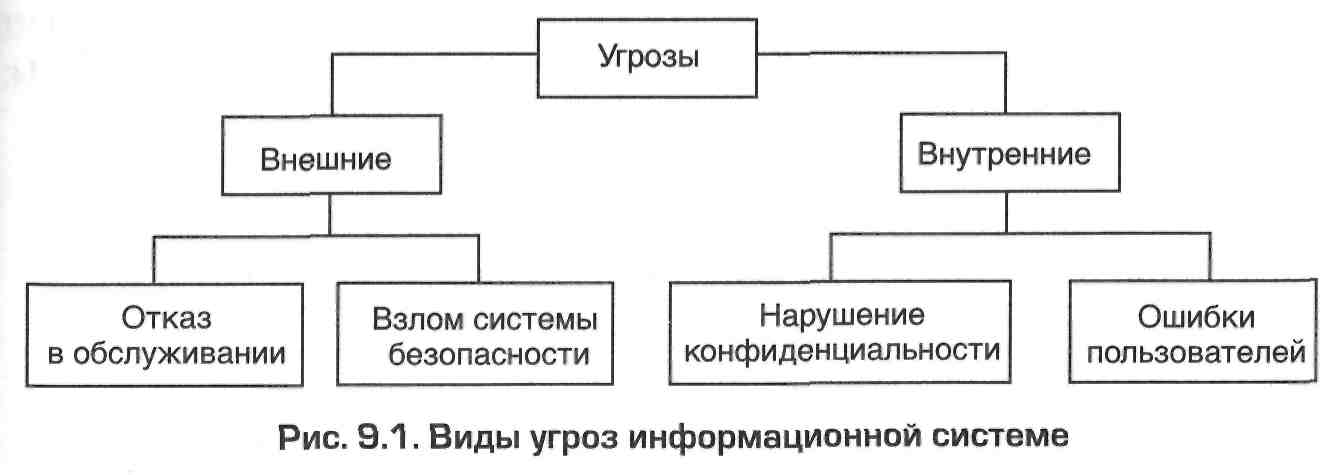

Работа современного предприятия во многом зависит от функционирования его информационной системы, призванной своевременно предоставлять информацию для нужд управления. Нарушение функционирования информационной системы может привести к остановке работы предприятия и нанести значительный ущерб вплоть до банкротства. Система информационной безопасности призвана обеспечить устойчивое функционирование информационной системы предприятия и в конечном итоге самого предприятия. Наиболее часто встречаемые в практике управления виды угроз приведены на рис. 9.1.

Внешние угрозы возникают в том случае, когда компьютерная сеть или отдельные компьютеры предприятия имеют выход в Интернет. Отказ в обслуживании — это внешнее воздействие, в результате которого перестают функционировать серверы предприятия, предназначенные для взаимодействия с сетью Интернет (web-сервер, почтовый сервер). Такая ситуация возникает в результате воздействия очень большого потока запросов к серверу (DoS-атака), которые он не может обработать. В итоге либо сервер перестает работать, либо время обслуживания запросов становится неприемлемым. Отказ в обслуживании также может возникать вследствие недостаточной полосы пропускания канала связи, посредством которого ЛВС предприятия подключена к Интернету.

Взлом — это внешнее воздействие, в результате которого злоумышленник получает контроль над серверами предприятия либо проникает в локальную сеть (получает доступ к компьютерам и серверам) с целью хищения ценных данных (паролей, данных о сделках и клиентах и т.п.). Получив контроль над web-сервером, злоумышленник может разместить на сайте предприятия любую свою информацию или исказить некоторые страницы сайта. Взломанный сервер (компьютер) может быть использован для рассылки спама или проведения атак на компьютеры других пользователей Интернета. Целью взлома может быть и получение доступа к виртуальным каналам (потокам данных) предприятия, по которым передается конфиденциальная информация.

Внутренние угрозы исходят от компьютеров, находящихся в локальной сети предприятия. Эти угрозы могут быть вызваны как преднамеренными, так и непреднамеренными действиями пользователей. На любом предприятии есть информация, являющаяся коммерческой тайной, например: сведения о заработной плате сотрудников; сведения о коммерческих сделках и их условиях; номера банковских счетов и пароли доступа к ним и т.п. Доступ к информации такого рода возможен только для ограниченного круга лиц.

Разглашение подобных сведений может привести к серьезному экономическому ущербу. Под нарушением конфиденциальности в общем случае будем понимать преднамеренный несанкционированный доступ к данным с целью их чтения и/или изменения.

Ошибочные (непреднамеренные) действия пользователей, предпринимаемые зачастую вследствие недостаточной квалификации, могут привести как к нарушению конфиденциальности данных, так и к нарушению функционирования локальной сети и серверов предприятия. Приведем примеры такого рода ошибок: пересылка секретных данных в открытом виде по электронной почте; размещение пароля доступа в легкодоступном месте; оставление включенного компьютера без присмотра; массовая рассылка объемных поздравлений по электронной почте сотрудникам предприятия, приводящая к отказу почтового сервера и/или сети; использование для отправки/получения служебной электронной почты общедоступных серверов; запуск процедуры копирования в сети большого количества файлов большого объема; «открытие» локальных дисков компьютера для общего доступа; подключение к сети ноутбука с вирусами.