Современные информационные технологии

Узкий смысл термина ИТ определился примерно в конце 70-х гг. Информационная технология – система методов и способов сбора, накопления, хранения, поиска и обработки информации на основе применения средств ВТ. Технологический процесс (информационный) – упорядоченная последовательность взаимно связанных действий, выполняющихся с момента возникновения информации до получения результата.

1)ИТ позволяет оптимизировать различные информационные процессы. ИТ лежит в основе других технологий (в т.ч. социальной и производственной). Причины, по которым ИТ занимает приоритетное место по отношению к производственным и социальным отношениям: 2)ИТ эффективно использует информационные ресурсы общества: научные знания, изобретения и т.п. что позволяет существенно экономить другие ресурсы. 3)ИТ оптимизирует и автоматизирует информационные процессы, двигая нас к информационному обществу.4) ИТ реализует интеллектуальные функции других технологий. ИТ является частью других технологий и является концентрирующим знанием (САПР, ГАП, АСУТП и т.д.). 5)ИТ ускоряет информационное взаимодействие людей, следовательно, интеграция всего мирового сообщества. 6)ИТ формирует экранную культуру, когда, применяя мультимедиа можно учиться, развлекаться, путешествовать и т.п. 7)ИТ играет ключевую роль в получении и накоплении новых знаний. Направления: ИИ, информационное моделирование. ИТ ускоряет процессы распространения и систематизации новых знаний. 8)Благодаря ИТ стало возможным информационное моделирование и прогнозирование глобальных процессов.

Классификация ИТ

1)Базовые ИТ – ИТ . обеспечивающие решение отдельных компонентов функциональной задачи информационной системы (ИС): программные, база данных, человеко-машинный интерфейс, ЭС; моделирование процессов и ситуаций, хранение и обработка сверх больших массивов информации, телекоммуникации; обработка изображений, распознавание речи, сетевые технологии, цифро-аналоговые преобразования, параллельное вычисления; криптография, информационная безопасность. 2)Прикладные ИТ – это ИТ, формируемые на основе базовых и ориентированных на полную информатизацию объекта (комплексное решение функциональных задач): САПР, АСУП, СППР (система поддержки принятия решения), СУРВ (РВ – реального времени), СУ графиком; бухгалтерские системы, управление запасами, автоматизация торговли, распространение информации для СМИ; системное обеспечение банковской деятельности; геоинформационные системы, мультимедиа технологии, виртуальная реальность, системы машинного перевода. 3)Обеспечивающие ИТ – обеспечивают реализацию первых двух ИТ: микроэлектронная база средств ВТ и телекоммуникаций; перспективные вычислительные средства; открытые системы (создание функционально ориентированных средств на базе средств информатизации); технология организации вычислительного процесса.

Классификация ИТ в зависимости от обрабатываемой информации:

В зависимости от обрабатываемой инф-ии ИТ бывают: 1) данные - СУБД, алгоритмические языки, табличные процессоры 2) текст - текстовые процессоры, гипертекст 3) графика - графические процессоры 4) знания - экспертные системы 5) объекты реального мира - средства мультимедиа. Все они объединяются в интегрированные пакеты на основе объединения технологий.

Построение ИС для крупных индустриальных объектов

Экономический макроцикл завода: 1) производство основного продукта, оказание побочных и непроизводственных услуг 2) реализация произведенного и расчеты с потребителями 3) отчетность, анализ прошедшего цикла производственно-хозяйственной деятельности 4) принятие решения, планирование следующего цикла производства 5) организация следующего цикла 6) начало следующего цикла. Данные задачи привязаны к различным функциональным компонентам предприятия: 1) технологическая инфраструктура 2) административно-хозяйственная инфрастуктура 3) социально-бытовая инфрастуктура. Можно трансформировать задачи макроцикла в задачи инфрастуктур и можно ввести следующие классы задач: технологические, административно-хозяйственные и социально-бытовые. В этот комплекс задач входят следующие укрупненные классы: 1) сбор и транспортировка данных от объектов контроля 2) анализ вариантов решения на основе представленных данных 3) принятие решений (этим занимаются ЭС) 4) приведение технологического оборудования и оснастки в необходимое состояние, т.е. реализация решения. Эти классы задач – это задачи реального времени, они в наибольшей степени автоматизированы на сегодняшний день. Примеры систем: RTAP/Plus, FIX, DMAX. Контролеры: Allen Bradly, Fisher Rosenmount, VMIC, Siemens, TRACE MODE, In Touch. Комплекс административно-хозяйственных задач намного шире: 1) экономические расчеты с поставщиками, потребителями и государством 2) планирование, обеспечение и проведение ремонтных и регламентных работ 3) планирование капиталовложений 4) планирование и организация производственного процесса 5) организация и учет перевозок и меж складских перемещений 6) учет перемещения и использования материальных ценностей 7) организация и учет труда 8) экономический контроль территории и экономический анализ управленческих решений 9) прочие учетные и хозяйственные задачи. Они называются АСУП, АСУПП, АСУТП, АСУТПП … Назначение – управление информационными потоками предприятия. Основной принцип документооборота – все вторичные документы д.б. информационно порождены и зависимы от некоторого общего родительского документа, которым может выступать проект, договор или заказ на производство. Единый документооборот позволяет минимизировать пользовательский ввод и дать более надежный информационный контур. Стандарты в области администрирования MRP, MRP-2. Имеющиеся ПО: системы административного учета AVALON-9, CIIM, IFS, MANMAN/X, MMII, MFG/PRO, R13, SOCAP, TRITON, системы на основе STAFF WARE, SCALA, LOTUS NOTES. Комплекс социально бытовых задач разворачивается преимущественно в рамках жилой зоны, который может иметь размер города. Классифицировать невозможно в силу специфичности. Примеры систем: 1) медицинская система – поликлиника – учет больных 2) система «Криминал-М» – учет происшествий 3) система предсказания и модифицирования опасных явлений, которые сопровождается производство и может затрагивать жилую зону – экология 4) система обучения и переподготовки работников 5) система паспортизации земель и угодий, кадастр территорий на базе информационной системы. Они в основном самостоятельные и зависят только через финансы. Основные программные компоненты для использования в системах информационного обслуживания предприятия. Эти технологии представляют собой АСУП и АСУТП. Эти системы строятся на базе ОС: Novell, Windows NT & Unix. Продвинуты OS9, Hp Unix. Коммерческие СУБД ORACLE, INFORMIX, INGRES, Sybase – не могут работать в режиме реального времени. Единой системы для обслуживания всех трех задач не существует и ее создание проблематично. Причины невозможности построения единого информационного пространства: 1) недостаточная (неравномерная) формализованность предметной области 2) отсутствие, неработоспособность или неприменимость стандартов ПО для индустриального применения 3) ориентация на различные вычислительные платформы либо программно, либо аппаратно несовместимые даже на одном предприятии 4) субъективизм при постановке задач. В силу данных причин ядро задач, интересных многим предприятиям достаточно компактно. Программные реализации и продвижения на рынке целесообразны лишь для некоторых задач. Приходится дорабатывать или разрабатывать самостоятельно.

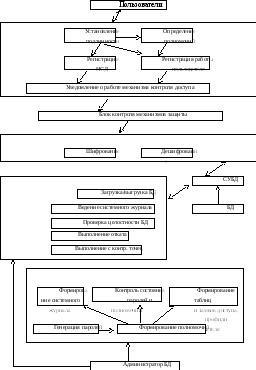

Построение информационных систем экономического объект.

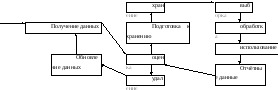

РИСУНОК

Эта структура построена для выполнения некоторых целей. Примеры целей: 1) обеспечение устойчивости функционирования или выживания объекта управления во внешней среде (в конкурентной борьбе) 2) получение максимальной прибыли 3) выход на международный рынок. Цели являются динамическими. Управленческий аппарат объединяет сотрудников, определяющих цели, разработка планов, требований к решению и контроль. Задача объекта: реализация той деятельности, для которой создавалась СУ. Прямая связь – поток директивной информации. Обратная связь – поток отчетной информации о выполнении принятых решений.

Место экономической системы в контуре СУ.

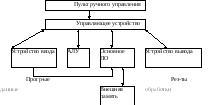

Многоконтурное управление является одним из принципов построения кибернетических систем управления. Структура определяющая место экономической системы в СУ.

РИСУНОК

О1, П1 – обратная и прямая связи общей системы; О2, П2 – связи внутреннего контура. Можно ввести трехуровневую иерархию управления: 1) высший – определяет цели управления, внешнюю политику, ресурсы, планы, стратегии, анализ рынка, альтернативы развития предприятия 2) средний – составление тактических планов, контроль их выполнения, слежение за ресурсами 3) оперативный – реализация планов и составляются отчеты об их выполнении. Основная задача – согласование всех элементов производственного процесса. Планирование – функция, посредством которой в известной форме реализуется цель управления. Учет – функция направлена на получение информации о ходе работы предприятия. Анализ и регулирование – сопоставление фактических показателей с нормативными, определение отклонений, выходящих за пределы допустимых параметров, установление причин отклонений, нахождение путей исправления создавшихся ситуаций и принятие решения по выводу объекта управления на плановую траекторию. Инструментом для выявления причин отклонения часто используется факторный анализ, а для поиска путей выхода из создавшийся ситуации часто используются экспертные системы.

Взаимосвязь функций и уровней управления.

Таблица: 4 столбца и 3 строки. Столбцы: 1) уровни управления 2) планирование 3) учет 4) анализ и регулирование. Строки (номер столбца по порядку): 1-ая строка: 1) высший 2) значительно 3) отсутствует 4) значительное; 2-ая строка: 1) средний 2) умеренное 3) значительное 4) умеренное; 3-я строка: 1) оперативный 2) незначительное 3) значительное 4) отсутствует. Система с устойчивой структурой может восстанавливать даже существенно нарушенные функции. Динамическое равновесие – это процесс, характеризуемый некоторой равновесной траекторией (оптимальный режим). Соответствует оптимальному режиму: либо началу производства, либо стабильному выпуску продукции.

Объекты и элементы защиты в АСОД или ИВС.

Под ЗИ в АСОД понимается регулярное использование в них средств и методов, принятие мер и осуществление мероприятий с целью системного обеспечения требуемой надежности информации, хранимой и обрабатываемой с использованием средств АСОД. Под надежностью информации в АСОД понимается интегральный показатель, который характеризуется: 1) физической целостностью, т.е. наличием или отсутствием искажения или уничтожения информации; 2) доверием к информации, т.е. наличием или отсутствием в ней подмены; 3) безопасностью информации, т.е. наличием или отсутствием несанкционированного его получения лицами или процессами, не имеющими на это полномочиями; 4) уверенностью в том, что переданная владельцем программы или элементом БД не будут несанкционированно размножаться. Система ЗИ – ее защита 1) во всех структурных элементах АСОД; 2) на всех участках и технологических маршрутах АОИ (автоматической обработки информации); 3) при всех режимах функционирования АСОД; 4) на всех этапах жизненного цикла АСОД; 5) с учетом взаимодействия АСОД с внешней средой.

Принципы полноты защиты.

Объект защиты – это структурный компонент АСОД, содержащий защищаемую информацию (это может быть винчестер, локальная сеть, компьютер и т.д.). Элемент защиты – (БД, программа) – содержащие в объектах защиты, совокупности данных, в которых находится защищаемая информация.

Объекты защиты.

Для того, чтобы составить список объектов необходимо проанализировать использование современной техники. Классификация построения АСОД: 1) отдельно функционирующие ЭВМ; 2) малые ЭВМ как стандартные модули обработки информации; 3) локальные ВЦ одного предприятия; 4) вычислительные центры коллективного пользования (ВЦКП) при АОИ: а) обработка информации для пользователей независимо от организационной принадлежности; б) высокоорганизованная совокупность самых современных средств; в) обработка информации в интересах ограниченного количества пользователей. Сопряжение может быть организационным или техническим. Классификация применяемых на сегодняшний день объектов АСОД:

Терминалы: телетайп (электронная пишущая машина – клавиатура + принтер), непрограммируемый дисплейный терминал (вместо принтера дисплей без процессора, не может работать автономно), программируемый дисплейный терминал (ЭВМ, может работать автономно, т.е. по сути является ПК). По назначению: терминалы администратора или суперпользователя системы, терминал программиста (основной режим – режим диалога, тип 1а, 1б), терминал администратора БД (тип 1в). Функции: формирование общей структуры БД на концептуальном и физическом уровне, (физический – каким образом БД сформирована на физическом носителе, концептуальный – уровень общего построения БД), организация работы пользователя с БД и т.д. (наиболее важный объект). 2. Групповые машины (ГМ): а) ГМ ввода-вывода информации, концентраторы групп пользователей; б) ГМ обработки информации (часто ввод- вывод), основное назначение – решение прикладных задач пользователя; 3) стандартный модуль обработки информации (СМОИ), характерен определенный набор аппаратов и программных средств; 4) средства связи: модем, мультиплексор передачи данных (может передавать информацию по одному каналу из нескольких источников и наоборот), узел связи типа коммутатора «многие – многие» (ЭВМ, управляющая в ГТС ), узел связи с процессором и внешним ЗУ, неавтоматизированный канал связи, автоматизированный коммутируемый канал связи, автоматизированный выделенный канал связи (постоянно нах-ся в рабочем состоянии, и используется один и тот же канал в каждом сеансе передачи инф-ии); 5) центральная ЭВМ; 6) электронно-вычислительный комплекс (ЭВК); 7) зона внешних ЗУ большой ЭВМ; 8) диспетчерский пункт ВЦ; 9) участок подготовки перфоносителей; 10) система ввода инф-ии с терминала; 11) хранилище машинных носителей инф-ии; 12) хранилище бумажных документов; 13) служебные помещения пользователей и персоналов АСОД.

Задачи применимые к объектам ЗИ.

1) определение типового состава; 2) режимы функционирования; 3) содержащиеся элементы информации; 4) доступность для лиц разл. категорий; 5) возможные причины нарушения целостности инф-ии; 6) возможные каналы несанкционированного получения инф-ии; 7) выявление возможных средств ЗИ.

Элементы защиты.

Где могут находиться защищаемые данные: ПК, накопители на ГМД, на HDD, дисплей, печат. устроуство, каналы сопряжения.

|

Элементы защиты | |||

|

Использование ЭВМ локально |

Сопряжение с др. ЭВМ | ||

|

ЛВС |

Сопряжение с др. АСОД | ||

|

Организованное сопряжение |

Техническое сопряжение | ||

|

Персональные

|

Групповые |

общие | |

К лассификация

объектов ЗИ.

лассификация

объектов ЗИ.

Жизненный цикл инф-ии в АСОД:

А С

с централизованной обработкой данных.

С

с централизованной обработкой данных.

Структура ЭВМ.

С труктура

ПО

труктура

ПО

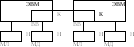

Структура машинно-вычислительного комплекса

К ВВ

– канал ввода/вывода, НМЛ – накопитель

на магн. ленте.

ВВ

– канал ввода/вывода, НМЛ – накопитель

на магн. ленте.

Структура многопроцового вычислительного комплекса

МП – модуль памяти, ПУ – периф. устройство.

В ычислительная

система – система обработки данных,

настроенная на решение задач конкр.

области применения.

ычислительная

система – система обработки данных,

настроенная на решение задач конкр.

области применения.

Система телеобработки данных.

ЭВМ устр-во сопряжения с каналом связи терминалы польз-лей. Данные по каналам связи передаются ?????????????????????????????????????????7

Вычислительные сети (ВС).

Характеристики ВС: 1) использование территориально распределёнными польз-ми ПО и инф-ых баз; 2) возможность организации распределённой обработки данных; 3) создание централизованного банка данных; 4) повышение надёжности за счёт резервирования.

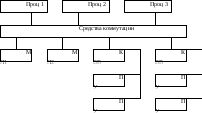

Обобщённая структура ВС:

Классификация ВС:

Функ. назначение: информационные, вычислительные, инф-выч.; размещение инф-ии: центральный банк данных, распределённый бк. д.; территориальная распределённость: глоб., регион., локал.; число ГВМ: 1 ГВМ, несколько ГВМ; тип используемых ЭВМ: однородные, неоднородные; метод передачи данных: коммутация каналов, к-ия сообщений, к-ия пакетов, смещённая к-ия.

Методы передачи данных в сети.

В сети с коммутацией пакетов используется Dаtaграмный и виртуальный каналы. Datagram способ - передача данных как отдельных несвязанных м/у собой пакетов. Вирт. канал – передача данных в виде последовательностей связанных в цепочку пакетов. Требует предварительного соединения. Сетевое ПО во

АСУ.

АСУ решают задачи управления к.л. процессом. Различают 2 типа управления: 1) СУ техническими устройствами и прозв. процессами; 2) системы адм-организационного управления. Наиболее распространённые стр-ые конфигурации АСУ: централизованность с непосредственным подчинением объектов центр. пункту управления; централизованная с автономными подсистемами; иерархическая с последовательными связями; иерархическая с посл.-паралл. связями.

О рганизация

проектирования АСОД.

рганизация

проектирования АСОД.

Проектирование АСОД – это создание комплекса конструкторской и программной документации, необходимой для производства и эксплуатации АСОД. В тех. задании проектирования АСОД отмечаются следующие пункты: цель проектирования; назначение проектируемой системы; исх. данные; тех. требования: ф-ии системы, состав и хар-ки источников и приёмников данных, производительность, ёмкость памяти, защищённость, надёжность и т.п.

Стадии проектирования АСОД: тех. предложение; эскизный проект; тех. проект; раб-конструкторская документация. На испытаниях опытного образца проверяются: штатные, аппаратные и программные средства; приёмо-сдаточные испытания.

Поэтапные испытания: автономные испытания элементов сети или АСУ; испытания фрагмента сети или АСУ с мин. конфигурацией; испытание полного состава сети или АСУ.

Условия и режимы эксплуатации АСОД.

Эксплуатация АСОД состоит из технического и сист.-тех. обслуживания. Сист.-тех. обслуживание заключается в обеспечении эффективности использования системы. 3 основных вида эксплуатации ВС: с закрытым доступом; с ограниченным доступом; с открытым доступом.

Управление доступом.

Пояса защиты: 1) пояс, охватывающий территорию, на которой нах-ся элементы вычислительной системы 2) пояс, на котором нах-ся сооружения и помещения, в которых нах-ся вычислительные системы 3) пояс, охватывающий ресурсы вычислительной системы.Под управлением доступом понимается процесс регулирования, использования ресурсов вычислительной системы. Задачи управления доступом: 1) идентификация пользователей, персонала, ресурсов вычислительной системы 2) установление подлинности субъектов и объектов, допускаемых к использованию ресурсов вычислительной системы 3) проверка полномочий субъектов на доступ к защищаемым ресурсам 4) регистрация или протоколирование обращений к защищаемым ресурсам 5) реакция на несанкционированные действия.

Идентификация и установление подлинности (УП).

Идентификация субъекта или объекта - присвоение этому субъекту или объекту уникального имени - идентификатора. Установление подлинности субъекта и объекта заключается в подтверждении того, что обратившийся субъект явл-ся именно тем, которому разрешено выполнять данные действия. Синонимы: аутентификация, опознание, авторизация. Типы установления подлинности: 1) простое - сводится к сравнению предъявляемого кода с эталонным 2) усложненное - система требует дополнительной инф-ии, в режиме диалога 3) особое - использует спец. совокупность опознавательных хар-к. Классификация хар-к установление подлинности субъекта: 1) биометрические (персональные): квазистатические (отпечатки пальцев, строение лица, сетчатка глаза, геометрия руки, строение кровеносных сосудов) и квазидинамические (пульс, речь, подчерк, голос, стиль печатания, балисто кардиограммы) 2) атрибутивные: карты (фотографии, магнитные карты, карты с электронным кодированием, голографические карты), документы (пропуска, удостоверения личности, идентификационные карты) и прочие (ключи, жетоны) 3) основанные на знании: различаемая инф-ия (изображения, спец. символы) и хранимая инф-ия (коды, пароли, персональные данные, личные номера, данные задаваемые пользователем).

Методы пароллирования.

1) метод простого пароля - состоит во вводе одного пароля с клавиатуры ЭВМ 2) метод выборки символов - состоит в запросе системой определенных символов пароля, выбираемых случайным образом 3) метод пароля однократного использования - каждый раз вводится новый пароль из своего списка, затем этот пароль вычеркивается из списка 4) метод групп паролей - система может потребовать пароли из 2 групп: общие для всех пользователей вопросы и индивидуальные для каждого вопросы 5) метод функционального преобразования - пользователю при регистрации предлагается произвести умственные преобразования (например, одно число + удвоенное второе число и т.д.). Правила работы с паролями: 1) пароли должны хранится в памяти только в зашифрованном виде 2) символы пароля при их вводе не должны появляться в явном виде 3) пароли должны периодически меняться 4) пароли не должны быть простыми. Для проверки сложности паролей используются контроллеры. Методы снижения уязвимости паролей: 1) не использовать в кач-ве паролей слова, применяемы котроллером Klein 2) проверить пароли перед их использованием контроллером 3) часто менять пароли 4) при формировании паролей применять знаки препинаний и различные регистры 5) использовать наборы букв.

Установление подлинности объектов.

Для осуществления процедуры рукопожатия выбирается нетривиальное необратимое преобразование y=f(x, k), y известна только пользователю.

РИСУНОК.

Проверка полномочий субъектов на доступ к ресурсам.

Проверка полномочий субъектов на доступ к ресурсам заключается в определенном соответствии запроса субъекта предоставленным ему правом доступа к ресурсам. Такую процедуру обычно называют контроль полномочий или контроль доступа. Модели разграничения доступа (РД): 1) матричное РД - составляется матрица доступа (МД). Она определяет условия доступа каждого субъекта S к каждому объекту О. МД=матрица установления полномочий. Каждый элемент Mij определяет права доступа Si к Oj. Права доступа: r - read - чтение, w - write - запись, e - execute - выполнить, - нельзя использовать. Помимо основных прав доступа элементы матрицы доступа могут содержать указатели на спец. процедуры, которые должны выполняться при обращении субъекта к объекту. Решение о доступе может основываться на: 1) анализе предыдущих доступов к другим объектам 2) на динамике состояния системы, т.е. права доступа субъекта зависят от текущих прав доступа других субъектов 3) на значении определенных переменных, например, на значении времени или таймера. Строка M[S, *] - список возможностей - содержит список разрешенных операций. Столбец M[*, O] - список доступа - определяет какие субъекты имеют право доступа к объекту Oj и какие именно права. Размерность МД может быть очень большой. Пути к уменьшению размерности МД: 1) установление групп субъектов с одинаковыми правами 2) установление групп терминалов по классам полномочий (клики терминалов) 3) группировка объектов по уровню категорий, например, уровень секретности 4) хранение списка пар (O, f), где О - защищаемый объект, f - разрешение на использование его субъектом. 6 типов действий применительно к МД: 1) создание объекта 2) создание субъекта 3) уничтожение субъекта 4) уничтожение объекта 5) введение права 6) удаление права. Таблица на 4 столбца: 1-й столбец - номер типа действия (по порядку от 1 до 6), 2-й - исходное состояние, 3-й - операция, 4-й - результирующее состояние. В таблице 6 строк: 1-я - 2) S, O, M, s`S (первый столбец, дальше просто номер столбца) 3) создание субъекта s` 4) S`=S{s`}, O`=O{s`}, M`[s,o]=M[s,o]M`[s`,o]M`[s,s`], M`[s`,o]=, M[s,s`]=. 2-ая строка - 2) S, O, M, o`O 3) создание объекта о` 4) S`=S, O`=O{o`}, M`[s,o]=M[s,o]M`[s,o`], M`[s,o`]=. 3-я строка - 2) S, O, M, s`S 3) уничтожение субъекта s` 4) S`=S\{s`}, O`=O{s`}, M`[s,o]=M[s,o]\M`[s`,o]\M`[s,s`]. 4-ая строка - 2) S, O, M, o`O, o`S 3) уничтожение объекта 4) S`=S, O`=O\{o`}, M`[s,o]=M[s,o]\M`[s,o`]. 5-ая строка - 2) S, O, M, sS, oO 3) введение права g в M[s,o] 4) S`=S, O`=O, M`[s,o]=M[s,o]{g}. 6-ая строка - 2) S, O, M, sS, oO 3) удаление права g 4) S`=S, O`=O, M`[s,o]=M[s,o]\{g}. Конец таблицы. S - мн-во субъектов, О - мн-во объектов, М - матрица доступа, SO.

Модель разделения доступа по профилям или уровням полномочий (списковая модель).

Ресурс riR, i=1,...,NR. Мн-во видов доступа к ресурсам n: r, w, e, : j=1, 4. rij={S1, S2,...,SM}, Sk - субъект имеет j-ое право к ресурсу ri, где k=1,...,M. Например, дано: S: S1, S2; G: a, w; R: r1; r1a=<S1, S2>; r1w=<S1>. Список возможностей: S1=<r1a, r1w>, S2=<r1a>. Недостатки данной модели: большое число списков и сложность изменения прав доступа во время функционирования системы.

Модель мандатной организации доступа.

Мандат представляет собой <O, g>, gG{g1, g2, ..., gN}. Процесс Р определяется списком и L мандатов L=<(O1, g1), (O2, g2), ..., (OL, gL)>. Данный список образует домен, называемый сферой защиты. Каждый процесс - в своей сфере защиты. Вызов одного процесса из другого осуществляется с помощью права gi=Ent. Например, пусть имеется процесс Р:

РИСУНОК.

Такая модель положена в основу таких защищенных систем, как: HYDRA, UCLA Secure Unix, MAX for INTEL, APX.

Модель колец секретности (или защитных колец).

РИСУНОК

y - процессы, z - данные. Например, Пусть процесс Р выполняет y3 кольца 1, след-но, этот процесс имеет доступ к z2, z3, z4 и z5. О={O1, O2,..., OM} - мн-во объектов или ресурсов; {d1, d2, ...., dL} - мн-во доменов защиты, определяют различные пути доступа к объекту; d: <Oj, (Oj)>, где (Oj) - мн-во прав доступа к Oj. Pi; PO*(P), O*O, (Oj), OjO*(P). Будем рассматривать систему из двух уравнений: 1) Oj=()y - права доступа e; 2) Oj=()z - права доступа r, w. k: d0, d1, ..., dk-1 - k доменов защиты, называемых кольцами защиты. di>dj если i>j; d0 - наиболее привилегированный домен. Процесс Р выполняется в определенном кольце с соблюдением следующих правил: 1) OjO*(P) ассоциируется с целым jr(Oj), причем 0jk-1 и представляет собой кольцо защиты. 2) yir(yi); P(zj)O*(P): r(zj)r(yi); PykO*(P): r(yk)r(yi). Недостатки - выполнение этих правил не обеспечивает полную безопасность, возможна запись из привилегированных колец в менее привилегированные, права доступа всех субъектов внутри кольца считаются одинаковыми. Этот метод реализован в системах: VAX 11, APX286, MULTICS.

Метод замков и ключей.

Примером явл-ся шифрование данных. OjLi, gi: <(L1, g1), (L2, g2), ..., (LN, gN)>. Список замков представляет собой столбец матрицы доступа. Доступ разрешается если ключ подходит к одному из замков, владелец объекта может отменить доступ удалением из списка замков. Например, 6 видов объекта, ограничение на доступ: L - по уровню секретности, I - на элемент данных, T - на время суток. Таблица представляет собой 6 столбцов (6 видов объекта), стрелки от объекта к объекту с видом ограничения на доступ: пользователько всем объектам по всем видам ограничения на доступ; терминал ко всем объектам, кроме пользователя, по всем видам ограничения; узел сети ко всем, кроме пользователя и терминала, а также к самому себе, по всем видам ограничения; программа (по L, I) к данным, программа (по L) к томам; данные (по L) к томам.

Механизмы защиты бд

БД – совокупность взаимосвязанных хранящихся вместе данных при наличии такой минимальной избыточности, которая допускает их использование оптимальным образом для одного или нескольких приложений.

Функциональная структура основных механизмов защиты бд

Блок контроля

доступа

Блок криптозащиты

Блок поддержания

целостности БД

Блок подготовки

системы к работе

Требования к БД: 1)Управление доступом. Защита от НСД (возможность контроля доступа, доступность данных, управляемость доступом) 2)Управление целостностью. Защита от неверных изменений и разрушений (обеспечение достоверности, управление параллелизмом, восстановление)

Управление доступом в бд

Модель защиты БД на основе замков и ключей доступа

Механизм замков и ключей основан на том, что при определенных данных ??? Замок – средство идентификации пользователя.

RECORD NAME IS 01 военнослужащий 10 личный номер PIC 9(6) ACCESS CONTROL lock FOR MODIFY IS администратор

Недостатки: пользователь вынужден многократно предъявлять ключи управления доступом; изменение замка оказывает влияние на большое число пользователей; замок может устанавливать только лицо, осуществляющее управление данными.

Таблицы управления данными

При использовании таблиц доступ можно разграничивать не только по отношению к файлам (объектам в сетевых БД), но и к конкретным элементам БД (поле, запись, набор данных). Достоинства: возможность построения таблиц пользователем БД; отсутствие необходимости указания ключей управления доступом; простота изменения таблиц доступа.

Динамическое управление доступом

Пользователь сам динамически формирует таблицу управления доступом. При создании нового отношения в БД определяется его владелец. Владелец наделяется правом наделять правом работы с отношением других пользователей. GRANT <BOUD> ON <0> TO <S> [WITH GRANT OPTION] REVOKE <BOUD> ON <0> FROM <S>

Управление доступом с помощью внешней схемы

Механизм модификации запроса

Удаляется часть запроса, относящаяся к недоступной пользователю информации. Существует проблема предположения в БД

Управление целостностью в БД

Причины нарушения целостности: сбои оборудования, ошибки санкционированных или умышленные действия несанкционированных пользователей, программные ошибки СУБД и ОС, ошибки в прикладных программах, совместное выполнение конфликтных запросов пользователей. Задачи: своевременное обнаружение, оперативное восстановление.

Ограничение целостности данных

Моделям данных присуще ограничение, т.е. наборы правил выполнения операций, гарантирующих корректность: 1)ограничение целостности объекта для реляционных БД 2)ограничение целостности ссылок. Означает, что значение атрибута, отображающего связи и являющегося внешним ключом отношения, обязательно должно быть ключом этого отношения 3)ограничение целостности приложений. Примеры 3): статическое ограничение, ограничение перехода, ограничение для кортежей (записей), ограничение для множеств, безотлагательное ограничение, отложенное ограничение. Механизмы снижают степень риска.