Разработка Компонент Защиты От Кейлоггеров

Содержание

Введение…………………………………………………………………….…….3

Шпионские программы…………………………………………………………………..4

Предпосылки использования мониторинговых программ………………….……..5

Опасности для компьютерных систем………………………………………………5

1. Основные сведения…………………………………………………………...7

Клавиатурные шпионы…………………………………………………………………..8

Слежение за клавиатурным вводом при помощи ловушек……………………….9

Слежение за клавиатурным вводом при помощи опроса клавиатуры…….…..9

Слежение за клавиатурным вводом при помощи перехвата функций Windows API…………………………………………………………………………………….…….10

Аппаратные клавиатурные шпионы……………………………………………..….10

Клавиатурный шпион на базе драйвера………………………………………...…..13

2. Методы противодействия программам-шпионам………………..……..17

Организационные меры защиты……………………………………………..………19

Программные средства защиты………………………………………….………….20

Программы для поиска и удаления клавиатурных шпионов……………..……..21

Поддержание уровня защиты на надлежащем уровне……………………...…..21

3. Создание защиты на практике…………………………….………………24

Вариант 1. C++Builder: Защита от клавиатурных шпионов……..…………..24

Вариант 2. Кейлоггер и антикейлоггер…………………………………..…………26

Выводы…………………………………………………………………………..29

Список ссылок ……………………………………………………...………….30

Введение

В обширном спектре угроз, известных под названием «вредоносный код», сегодня выделяют несколько подмножеств, сходных по своему действию и ущербу, наносимому ими. Одно из них – шпионское программное обеспечение – объединяет группу ПО, которое каким-либо образом использует личные данные пользователя, полученные без его ведома и согласия. К этому же подмножеству относят рекламное ПО, программы дозвона, инструменты удаленного доступа, программы-шутки, программы-шпионы и т.д.

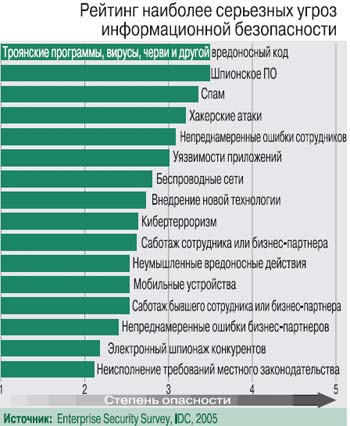

С проблемой шпионского ПО (spyware) сталкиваются многие компании. В отчете Enterprise Security Survey 2005 (IDC, сентябрь 2005 г.) указано, что это подмножество стоит на 2-м месте в списке угроз сетевой безопасности – после вирусов, червей и троянских программ (для сравнения: в 2004 г. программы-шпионы были на 4-м).

Согласно опросу, проведенному исследовательским центром TechTarget в октябре 2005 г. среди 304 сотрудников американских компаний, 38% респондентов считают шпионское ПО одной из трех наиболее актуальных проблем ИТ-безопасности, а 58% полагают, что в будущем этот вид угроз станет самым опасным. Поэтому столь актуальными становятся защита от данного вида угроз, предоставляемая независимыми поставщиками анти-шпионского ПО, и защита, интегрируемая в решения производителей антивирусных продуктов.

Как видно из результатов исследования другой компании, WatchGuard Technologies, 65% из 686 опрошенных ИТ-менеджеров и администраторов признают, что их компании меньше защищены от угрозы со стороны шпионского ПО, чем от вирусов, троянов и фишинговых атак. По мнению аналитиков, данное исследование демонстрирует, что, хотя руководители ИТ-служб всерьез обеспокоены угрозой шпионского ПО, большинство их подчиненных не имеют четкого представления об опасности. Поэтому для повышения защищенности сети необходимо в первую очередь вести просветительскую работу среди сотрудников. Все они должны хорошо представлять себе риски и финансовый ущерб, которые несет с собой шпионское ПО, а также знать и соблюдать превентивные меры.

Рис.1. Рейтинг угроз информационной безопасности.

В августе 2005 г. компания Trend Micro исследовала в трех странах (США, Германии и Японии) влияние, которое программы-шпионы оказывают на деятельность компаний (www.trendmicro.com/en /about/news/pr/archive/2005/pr101105.htm). Его участниками стали 1200 сотрудников организаций различного масштаба – от транснациональных корпораций до предприятий малого бизнеса. «Призером» оказались США: 40% респондентов заявили, что они сталкивались с программами-шпионами на практике. В Германии таковых нашлось всего 23%, а в Японии – 14%. Но во всех этих странах наибольший ущерб от атак такого рода терпят представители малого и среднего бизнеса. Что касается сравнения «шпионов» с другими угрозами, то большинство считает их более опасными, чем спам.

По данным уже упомянутого отчета IDC, сегодня анти-шпионским ПО пользуются около 84% компаний. Показатель выглядит достаточно внушительным, однако по результатам опроса Computerworld, проведенного среди сотрудников ИТ-департаментов (Computerworld Spyware Survey, 2005), только 41% компаний реально использует антишпионское ПО, которое удовлетворяет требованиям крупных сетевых инфраструктур к централизованному управлению. Высоко оценили способность используемых решений обнаруживать и удалять шпионское ПО только 32% опрошенных, а функциями предотвращения его загрузки остались довольны лишь 19% респондентов.

Гранды ИТ-индустрии собрали достаточную статистику по инцидентам со шпионским ПО. Так, согласно Microsoft, более половины всех отчетов об ошибках, создаваемых ОС Windows, имеют отношение именно к ним. По данным Dell и крупных сервис-провайдеров, подобные типы угроз вызывают около 12% обращений в их службы поддержки. Но чаще всего со «шпионами» сталкиваются антивирусные компании. Исследования Gartner («Antivirus Vendors Strike Back with Anti-spyware Product») показывают, что до 40% всех звонков в службы поддержки антивирусных компаний происходит из-за шпионского ПО. А аналитики IDC утверждают, что более двух третей всех офисных компьютеров инфицированы программами-шпионами.

Шпионские программы

Программное обеспечение и аппаратные устройства, предназначенные для скрытого слежения за деятельностью пользователей персональных компьютеров, получили в последнее время самое широкое распространение.

Особую опасность представляют мониторинговые программные продукты и аппаратные устройства, которые могут быть скрытно и несанкционированно (как правило, дистанционно) установлены без ведома владельца (администратора безопасности) автоматизированной системы или без ведома владельца конкретного персонального компьютера.

Санкционированные же мониторинговые программные продукты используются администратором (службой информационной безопасности предприятия или организации) для контроля безопасности локальной сети. Они позволяют фиксировать действия пользователей и процессы, использование пассивных объектов, а также однозначно идентифицировать пользователей и процессы, которые причастны к определенным событиям, для того чтобы предотвратить нарушения безопасности или обеспечить неизбежность ответственности за определенные действия. Именно это свойство (в зависимости от степени его реализации) позволяет в той или иной мере контролировать соблюдение сотрудниками предприятия установленных правил безопасной работы на компьютерах и политики безопасности.

Между мониторинговыми продуктами для обеспечения контроля и продуктами шпионами очень тонкая грань - это различие между управлением безопасностью и нарушением безопасности.

Превращению продукта для мониторинга и наблюдаемости в продукт-шпион способствует наличие в программе таких специальных функций, как:

• возможность предварительной конфигурации модуля (клиента, агента и т.п.) мониторинга и получение «скомплектованного» исполняемого файла, который при инсталляции не выводит никаких сообщений и не создает окон на экране;

• наличие встроенных средств доставки и дистанционной установки сконфигурированного модуля на компьютер пользователя.

Чтобы программный продукт был малопригодным для шпионских целей и несанкционированного применения, необходимо соблюдение в следующих условий:

• возможность инсталляции и конфигурации модуля мониторинга только при непосредственном физическом доступе к компьютеру пользователя;

• обязательное наличие прав администратора для инсталляции и конфигурации программы.

Исключение составляют случаи, когда, например, злоумышленником является сам администратор.

Законность или незаконность использования мониторинговых (и шпионских) программ зависит от законодательства каждой конкретной страны (или административной единицы, т.е. штата, автономной республики и т.д.), а также от соблюдения правил использования этих программ, установленных законодательством.

Предпосылки использования мониторинговых программ

Их применение дает достаточно широкие возможности специалисту, ответственному за информационную безопасность предприятия. Он может следующее:

• определять (локализовать) все случаи попыток несанкционированного доступа к конфиденциальной информации с точным указанием времени и сетевого рабочего места, с которого такая попытка осуществлялась;

• определять факты несанкционированной установки программного обеспечения;

• контролировать возможность использования персональных компьютеров в нерабочее время и выявить цель такого использования;

• определять все случаи несанкционированного использования модемов в локальной сети путем анализа фактов запуска несанкционированно установленных специализированных приложений;

• определять все случаи набора на клавиатуре критичных слов и словосочетаний, подготовки каких-либо критичных документов, передача которых третьим лицам приведет к материальному ущербу;

• определять факты нецелевого использования персональных компьютеров:

• получать достоверную информацию, на основании которой будет разрабатываться политика информационной безопасности предприятия;

• контролировать доступ к серверам и персональным компьютерам;

• контролировать контакты собственных детей при серфинге в сети Интернет;

• проводить информационный аудит;

• исследовать и расследовать компьютерные инциденты;

• проводить научные исследования, связанные с определением точности, оперативности и адекватности реагирования персонала на внешние воздействия;

• определять загрузку компьютерных рабочих мест предприятия;

• восстанавливать критическую информацию после сбоев компьютерных систем и т.д.

Опасности для компьютерных систем

Применение несанкционированно устанавливаемых мониторинговых программ позволяет злоумышленнику:

• перехватывать чужую информацию;

• осуществлять экономический или политический шпионаж;

• получать несанкционированный доступ к системам «банк-клиент»;

• получать несанкционированный доступ к системам криптографии пользователя персонального компьютера - открытым и закрытым ключам, парольным фразам;

• получать несанкционированный доступ к авторизационным данным кредитных карточек и т.д.

Одна из наиболее опасных функций всех программ-шпионов и аппаратных устройств-кейлоггеров - регистрация нажатий клавиш, сделанных пользователем, с целью контроля компьютерной активности. Когда пользователь набирает на клавиатуре пароль и данные своей кредитной карточки, возможно, в этот момент записывается каждое нажатие клавиши.

Кроме этого, современные программы-шпионы позволяют захватывать текст из окон приложений и делать снимки (скриншоты) экрана и отдельных окон. Другими словами, программа-шпион может перехватить текст документа, даже если пользователь его не набирал с клавиатуры, а просто открыл и просмотрел файл.