- •«Угрозы конфиденциальной информации»

- •«Парольные системы»

- •Метод “За дураком”

- •«Стеганография»

- •«Классификация и алгоритмы работы вредоносных программ. Противодействие им.»

- •«Программные и аппаратные средства защиты информации»

- •Скачано с интернета!!!

- •Vpn (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: pptp, ppPoE, ipSec

- •Скачано с сгу!!!

- •Программно-аппаратные средства защиты информации.

- •Системы аппаратного шифрования передаваемой по сети информации.

- •Средства криптографической защиты информации

- •Аппаратные средства криптографической защиты информации.

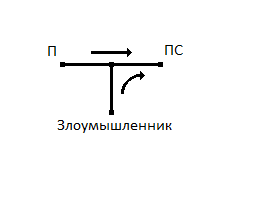

Метод “За дураком”

имитация действий парольной системы с целью ввести в заблуждение пользователя

«Стеганография»

Стеганография – наука об искусствах организации связи таким образом, который скрывает сам факт наличия связи.

«стеганос» - тайный, тайна

«графия» - писать

Основные требования к методам стеганографии:

прозрачность (отсутствие различия между оригиналом и файлом со встроенной информацией);

робастость (стеганографические алгоритмы устойчивы к случайным искажениям при передаче информации);

устойчивость к принудительным попыткам искажения контейнера;

секретность маркировки (в контейнере не должно быть никаких меток);

возможность встраивать в контейнер заранее определенного объема информацию (заранее можно сказать, сколько информации уместится).

Детерминированность – определенность, конкретность, четкость

Детерминистичность – закономерность, причинная обусловленность

Существует 3 основных подхода к выбору контейнера:

Безальтернативный

Первый попавшийся файл ( во все файлы можно прятать информацию).

Альтернативный (из набора одинаковых файлов выбирается наиболее подходящий)

Берется несколько чистых контейнеров, в каждый помещается информация и выбирается наименее изменившийся контейнер.

«Конструирующая стеганография» (позволяет создавать контейнер с нуля)

Контейнер конструируется на основе скрываемой информации.

Пример 1. 100110

Пример 2. АКРО-стих – по первым буквам в стихе.

Тип файла |

Несжатый |

Сжатый |

Графические |

BMP |

JPG |

Аудио |

WAV |

MP3 |

Видео |

MPEG |

AVI |

Текст |

TXT |

- |

Метод «Наименьший значащий бит» (LSB, НЗБ)

Например, в цвете 256 бит – все цвета не разберешь и если поменять последние знаки, то глаз не заметит изменений, а информация изменится.

Например, для трех цветов нужно 2 бита, последовательность бит кодирует цвет. Наименьший бит оказывает наименьшее влияние на изменение цвета.

«Классификация и алгоритмы работы вредоносных программ. Противодействие им.»

Вредоносные программы можно разделить на несколько видов:

Вирус (Virus) – программа, размножающаяся путем создания и распространения своих,

возможно измененных, копий. Вирус занимает дисковое пространство, оперативную память, может мешать корректной работе программ и содержать себе деструктивные компоненты.

Вирусы могут быть классифицированы на: файловые, загрузочные, файлово-загрузочные; незашифрованные, шифрующиеся, полиморфные, пермутирующие; паразитические, компаньоны, перезаписывающие, черви.

Червь (Worm) – одна из разновидностей компьютерных вирусов. В отличие от других

не заражает (не модифицирует) существующие файлы, а создает свои собственные, в которых в чистом виде содержатся тело червя. Делятся на файловые, архивные, сетевые (Net-Worm). почтовые (Email-Worm).

Файловый червь – создает свои копии в файлах (со случайными или генерирующими по определенным правилам именами), располагающихся в тех или иных папках. Делается ставка на психологический фактор: пользователь, обнаружив неизвестный исполнимый файл, запустит его, чтобы посмотреть, что же это за программа.

Архивный червь – дописывает свои копии к существующим или создаваемым архивам (как правило, используется метод store, т.е. без сжатия, как наиболее быстрый – вирусу не требуется знать алгоритм архивации, достаточно только сделать заготовок определенного формата). За счет того, что для ускорения работы антивируса очень часто отключается проверка архивов, данный тип вирусов благополучно выживает. Поскольку архивы создаются либо для передачи файлов по каналам связи, либо для длительного хранения информации, такой способ позволяет вирусам активно размножаться.

Сетевой червь – имеет встроенные возможности (функции) для работы с сетью и рассылки себя на другие компьютерные сети. Некоторые источники ошибочно относят Р2Р-червей (т.е. использующую возможности Р2Р-сетей типа Kazaa, Gnutella, eDonkey и других) к числу сетевых червей, однако они не имеют возможностей работы с сетью и лишь создают файлы на диске (в папках) локального компьютера в надежде на то, что зараженные папки будут использоваться при работе Р2Р-клиентов. Поэтому Р2Р-червей правильно бы было отнести к файловым червям.

Почтовый червь – рассылает себя по адресам электронной почты, используя для этого имеющиеся на компьютере почтовые программы или встроенные функции работы с SMTP-сервером. Списки почтовых адресов могут генерироваться случайным образом, а могут искаться в специфических файлах (адресные книги, текстовые документы) на зараженном компьютере.

Стоит отметить, что все последующие перечисленные вредоносные программы не относятся к числу вирусов, поскольку не имеют возможностей самостоятельно распространяться.

Деструктивный троянский конь (Trojan) – программа, содержащая деструктивные недокументированные возможности, маскирующаяся под полезную программу, приводящая к несанкционированному уничтожению, блокированию, модификации, копированию информации, нарушению работы ЭВМ и сетей при запуске или в другой момент времени (при выполнении определенных условий). Маскировка используется для проникновения на компьютер под благовидным предлогом, а недокументированные функции проявляются уже после проникновения.

Шпион (Spy) – программа, осуществляющая НСД к охраняемой законом информации, например к логинам и паролям пользователей. К шпионам относятся Keylogger (клавиатурнвый шпион), Spoofer (имитаторы для приглашения ввода атрибутов доступа), PSW (Password Stealer Ware – сборщик паролей), Sniffer (перехватчики передаваемых пакетов в локальной сети).

Клавиатурный шпион (KeyLogger) – программа, сохраняющая все нажатые пользователем клавиши в специальный файл, возможно с последующей отправкой его злоумышленнику. Некоторые кейлоггеры позволяют ограничить окна, нажатие клавиш в которых нужно сохранять. В первую очередь интересны клавиши, нажимаемые в окнах с определенным заголовком и в окнах, где вводимые символы заменяются звездочками.

Сниффер (Sniffer) – программа для перехвата идущей по локальной сети информации. Некоторые снифферы умеют автоматически разбирать формат перехваченных пакетов и извлекать из них пароли, скачиваемые файлы и другую интересную информацию. Существуют узкоспециализированные снифферы например, для сбора UIN и паролей от программы ICQ.

Спуфер (Spoofer) – программа позволяющая получать НСД к логинам и паролям пользователей, путем имитации приглашения входа в систему или регистрации для работы с программой. Все сводимые пароли сохраняются или отсылаются злоумышленник, после чего суффер имитирует ошибку ввода пароля и/или запускает настоящую программу входа в систему (иногда даже автоматически передает ей введенную информацию). Спуфер может быть запущен на компьютере даже пользователем с минимальными правами в системе. Для защиты от спуфферов не стоит доверять приглашениям входа в систему или программу, если они инициализированы не Вами – нужно перезагрузить компьютер или самостоятельно запустить программу.

Программа удаленного администрирования (RAT) – программа, предоставляющая удаленному пользователю возможностям по управлению заряженным компьютером (доступ ко всем ресурсам, приводит к нарушению работы ЭВМ.

Троянский прокси (Proxy) – анонимный прокси, не ведущий учета обращений и передаваемой информации, скрыто установленной на компьютер пользователя; приводит к нарушению работы ЭВМ или сети.

Downloader – программа для скачивания (и последующего запуска) других вредоносных программ с заранее заданных (в теле программы) адресов; приводит к несанкционированному копированию информации, нарушению работы ЭВМ и их сетей.

DoS, DDoS, Nuke – программа для атак на удаленные сетевые компьютеры с целью несанкционированного блокирования доступа к информации и нарушению работы ЭВМ или их сетей.

Эксплоит (Exploit) – программа использующая (эксплуатирующая) уязвимость в прикладной программе, контролирующей сетевой порт, или сетевом аппаратом обеспечения с целью внедрения на компьютер других вредоносных программ или проведения атаки типа «отказ от обслуживания»; приводит к несанкционированному копированию информации, нарушению работы ЭВМ или их сети.

Клей (Dropper, Binder) – программа, для сокрытия другой вредоносной программы, путем «склеивания» ее с безвредным файлом (программой); приводят к несанкционированному копированию информации, нарушению работы ЭВМ.

Сканер портов (Port Scanner) – программа для просмотра открытых сетевых портов удаленного компьютера, определения параметров и характеристик программной и аппаратной среды; используются при подготовке к использованию других вредоносных программ; приводят к нарушению работы ЭВМ или их сетей.

Кликер (Clicker) – программа, для накручивания счетчиков (посещения страниц, показа баннеров), увеличения популярности сайта в поисковиках, несанкционированно использует ресурсы компьютера, увеличивает трафик, тем самым приводят к нарушению работы ЭВМ или их сетей.

Рекламная программа (AdWare, SpyWare) – программа для демонстрации рекламных окон, открытия рекламируемых сайтов. Помимо этого может следить за действиями пользователя (посещенные сайты, вредоносные строки для поиска) и работать совместно с другими вредоносными программами.

Шутка (Hoax, Joke) – программа, призванная испугать пользователя и спровоцировать его на действия, которые приведут к нанесению ущерба. Может маскироваться под полезную программу.

«Звонилка» (Dialer, Porn Ware) – программа для осуществления автоматического звонка через модем на международный телефонный номер. Тарифицирующийся по особым (завышенным) тарифам или связь с которым осуществляется по каналам спутниковой связи. Единственным назначение таких звонков является извлечение прибыли. Звонки могут быть осуществлены одним из следующих способов:

в списке соединений создается новое с привлекательным названием, в надежде на то, что пользователь воспользуется им из интереса

изменяются настройки существующих соединений (подменяется телефонный номер)

звонок осуществляется самой программой при обнаружении отсутствия пользователя на рабочем месте (такой вывод делается в том случае, если пользователь несколько минут не работал мышью и не нажимал клавиши клавиатуры)

во время работы в сети Интернет через местного провайдера соединение разрывается вредоносной программой и осуществляется соединение с международным номером (под видом восстановления разорванного соединения)

контролируется инициализация модемного звонка и в оперативной памяти осуществляется подмена тарифного номера, к которому идет обращение

Хиджаакер (Hijacker) – программа, осуществляющая несанкционированную пользователем перенастройку системы (например, смена обоев рабочего стола, обработчиков файлов по умолчанию), как правило, браузера (например, смена стартовой страницы, страницы поиска, соответствия префиксов протоколов).

Руткит (Rootkit) – программа (или технология) для перехвата системных функций операционной системы для маскировки своего присутствия в системе (процессов в памяти, файлов и папок на диске, ключей реестра), получения системных привилегий, затруднения удаления вредоносной программы. Могут использовать установку собственного драйвера или сервиса.

НСД – несанкционированный доступ.

Утечка – бесконтрольный выход информации за пределы контролируемой территории, осуществляется только по техническим каналам.

Разглашение возможно по формальным каналам и по неформальным каналам, утечка информации происходит от самого пользователя.