- •«Угрозы конфиденциальной информации»

- •«Парольные системы»

- •Метод “За дураком”

- •«Стеганография»

- •«Классификация и алгоритмы работы вредоносных программ. Противодействие им.»

- •«Программные и аппаратные средства защиты информации»

- •Скачано с интернета!!!

- •Vpn (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: pptp, ppPoE, ipSec

- •Скачано с сгу!!!

- •Программно-аппаратные средства защиты информации.

- •Системы аппаратного шифрования передаваемой по сети информации.

- •Средства криптографической защиты информации

- •Аппаратные средства криптографической защиты информации.

«Угрозы конфиденциальной информации»

Информационная безопасность:

Классическая (защита информации от излучения, вредоносного воздействия и др.)

Специальная (защита информации от человека)

Информация – любые сведения, которые могут быть записаны и переданы.

Носитель компьютерной информации:

Флешка

Диск

Лист бумаги в сканере

Человек (тоже)

Угроза – потенциально возможное событие, явление или процесс, которое в случае своего возникновения может нанести ущерб чьим-либо интересам.

Угроза информационной безопасности – возможность воздействия на информацию, приводящая к искажению, уничтожению, копированию информации, блокированию доступа к ней, либо уничтожению или сбою функционирования носителя информации, средства взаимодействия или управления им.

Признаки ЭВМ:

Устройство ввода информации

Устройство вывода информации

Устройство обработки информации

Устройство хранения информации

Несколько способов классификаций угроз:

по степени преднамеренности:

а) угроза случайного действия (ошибка, халатность);

б) преднамеренные угрозы.

по источнику угроз:

а) природная среда (радиация, электромагнитное излучение);

б) человек;

в) программы или аппаратные средства;

г) несанкционированные ПО.

по природе воздействия:

а) естественные;

б) искусственные.

по положению источника:

а) вне контролируемой территории;

б) в переделах контролируемой территории;

в) источник расположен в самой системе.

зависимость от активности системы:

а) только при активной (копирование файла);

б) только при неактивной (воровство);

в) всё равно (стихийные бедствия).

по степени воздействия на систему:

а) пассивное (просто копирование);

б) активное (изменение, искажение, удаление).

по способу доступа к ресурсам:

а) использование прямого пути;

б) нестандартный путь (взлом, обход защиты).

по месту расположения информации:

а) на внешних запоминающих устройствах;

б) в операционной памяти;

в) информация о линиях связи;

г) отображения на принтере или экране.

Основные пункты регламентации работы с машинными носителями информации:

Работа только на рабочих местах, обеспечивающих условия для предотвращения утечки по техническим каналам, а также обеспечивающих физическую сохранность носителей.

Постановка на учет носителей информации с нанесение маркировки.

Вынос информации за пределы организации с разрешения уполномоченных лиц.

Носитель информации должен храниться в условиях, исключающих доступ посторонних лиц.

Уничтожение информации проводиться специально при комиссии.

Техника должна сдаваться в ремонт без машинных носителей информации.

Должен быть регулярный контроль и проверка носителей информации и условий ее хранения.

Запреты:

Запрещается вносить и выносить из помещений, где хранится информация, какие-либо электронные устройства.

Запрещается передавать носители информации среди сотрудников без документального подтверждения.

«Парольные системы»

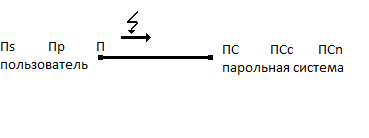

Пароль – некоторая секретная информация, известная только пользователю и ПС, которая может быть запомнена пользователем и предъявлена ПС.

Идентификатор – уникальное имя пользователя, зарегистрированное в парольной системе (логин).

Учетная запись пользователя – совокупность его идентификатора и пароля.

Ключ – аналог пароля, однако отличается от него тем, что не может быть легко запомнена пользователем (из-за большого объема или отсутствия смысловой нагрузки) или не может быть введена с клавиатуры (из-за содержащихся в ней служебных символов, которые отсутствуют на клавиатуре).

Идентификация – два взаимосвязанных процесса, таких как:

выдача пользователю идентификаторов;

проверка предъявляемого пользователем идентификатора по списку выданных.

Аутентификация – проверка принадлежности пользователю предъявляемого им идентификатора.

Аутентификация – процесс проверки принадлежности пользователю предъявляемого им идентификатора.

Классификация парольных систем по методам аутентификации:

по хранимому паролю (копии пароля)

по хранимому ХЭШу пароля

ХЭШ – результат работы ХЭШ-функции, которую нельзя вычислить, зная ХЭШ.

Хэш-функция ограничена заранее определенными рамками.

![]()

по проверочному значению

Полная информация о пароле по сети не передается.

доказательство с нулевым разглашением

Когда у одного есть секрет, но он не хочет его показывать, но хочет доказать, что он есть.

с использованием асимметричного шифрования

Симметричная криптография – для шифровки и дешифровки используется один и тот же ключ.

Ассиметричное шифрование – для шифровки и дешифровки используются разные ключи.

1 класс: PUBLIC (открытый, публичный)

2 класс: PRIVATE (закрытый) или SECRET (секретный)